Poprawianie stanu bezpieczeństwa sieci dzięki adaptacyjnemu wzmacnianiu zabezpieczeń sieci

Adaptacyjne wzmacnianie zabezpieczeń sieci to funkcja bez agenta Microsoft Defender dla Chmury — nic nie musi być zainstalowane na maszynach, aby korzystać z tego narzędzia do wzmacniania zabezpieczeń sieci.

Na tej stronie wyjaśniono, jak skonfigurować adaptacyjne wzmocnienie zabezpieczeń sieci i zarządzać nimi w Defender dla Chmury.

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania: | Ogólna dostępność |

| Cennik: | Wymaga usługi Microsoft Defender dla serwerów (plan 2) |

| Wymagane role i uprawnienia: | Uprawnienia do zapisu w sieciowych grupach zabezpieczeń maszyny |

| Chmury: |

Co to jest adaptacyjne wzmacnianie zabezpieczeń sieci?

Zastosowanie sieciowych grup zabezpieczeń w celu filtrowania ruchu do i z zasobów zwiększa poziom zabezpieczeń sieci. Jednak nadal może istnieć kilka przypadków, w których rzeczywisty ruch przepływujący przez sieciową grupę zabezpieczeń jest podzbiorem zdefiniowanych reguł sieciowej grupy zabezpieczeń. W takich przypadkach można jeszcze bardziej poprawić stan zabezpieczeń, wzmacniając reguły sieciowej grupy zabezpieczeń na podstawie rzeczywistych wzorców ruchu.

Adaptacyjne wzmacnianie zabezpieczeń sieci zawiera zalecenia dotyczące dalszego wzmacniania reguł sieciowej grupy zabezpieczeń. Używa algorytmu uczenia maszynowego, który uwzględnia rzeczywisty ruch, znaną zaufaną konfigurację, analizę zagrożeń i inne wskaźniki naruszenia, a następnie udostępnia zalecenia zezwalania na ruch tylko z określonych krotek adresów IP/portów.

Załóżmy na przykład, że istniejąca reguła sieciowej grupy zabezpieczeń zezwala na ruch z 140.20.30.10/24 na porcie 22. Na podstawie analizy ruchu adaptacyjne wzmocnienie zabezpieczeń sieci może zalecić zawężenie zakresu, aby zezwolić na ruch z 140.23.30.10/29 i odmówić całego innego ruchu do tego portu. Aby zapoznać się z pełną listą obsługiwanych portów, zobacz wpis Typowe pytania, które porty są obsługiwane?.

Wyświetlanie alertów dotyczących wzmacniania zabezpieczeń i zalecanych reguł

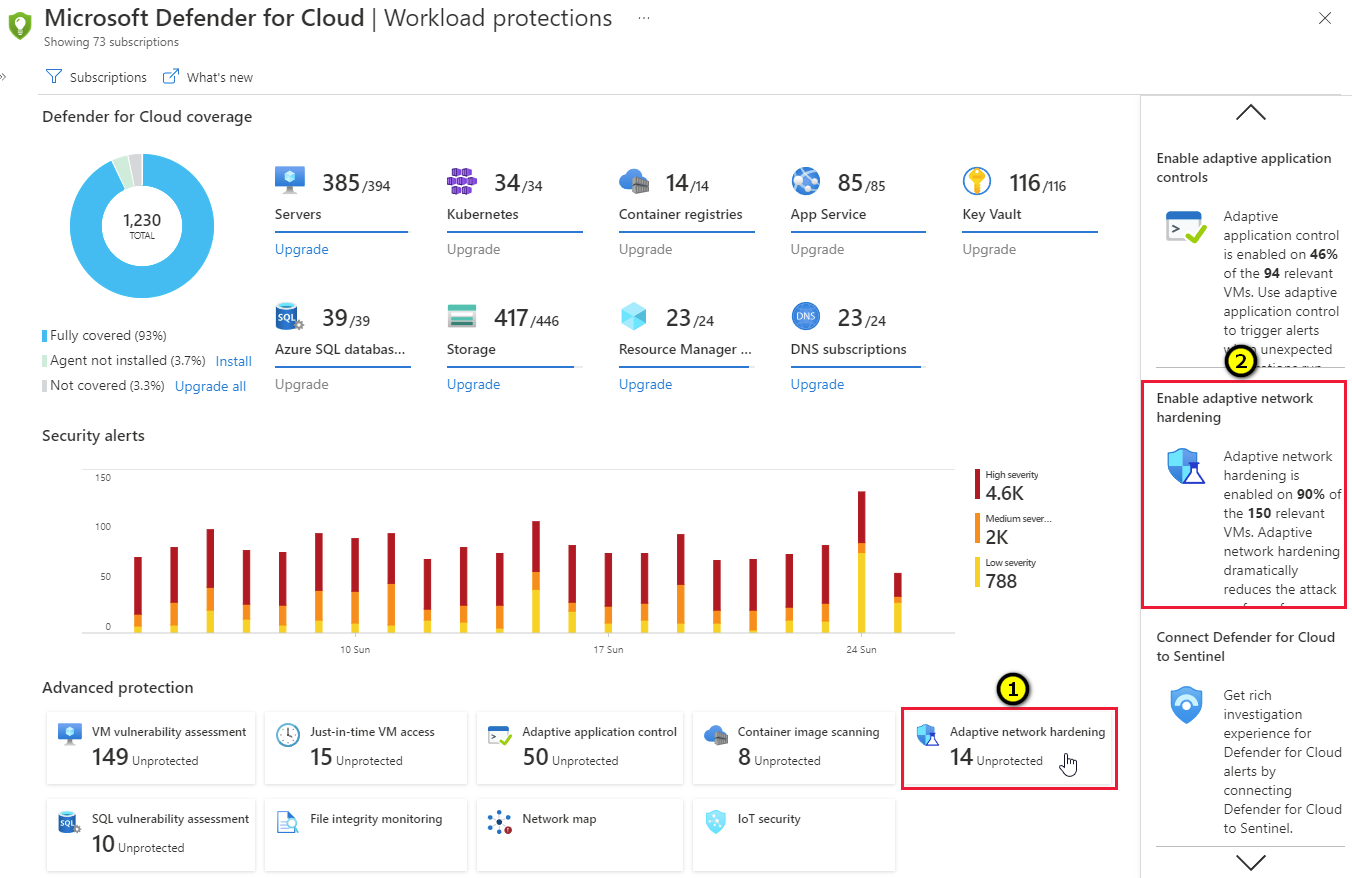

W menu Defender dla Chmury otwórz pulpit nawigacyjny Ochrona obciążeń.

Wybierz kafelek adaptacyjnego wzmacniania zabezpieczeń sieci (1) lub element panelu szczegółowych informacji związany z adaptacyjnym wzmacnianiem zabezpieczeń sieci (2).

Napiwek

Panel szczegółowych informacji przedstawia procent maszyn wirtualnych, które są obecnie bronione za pomocą adaptacyjnego wzmacniania zabezpieczeń sieci.

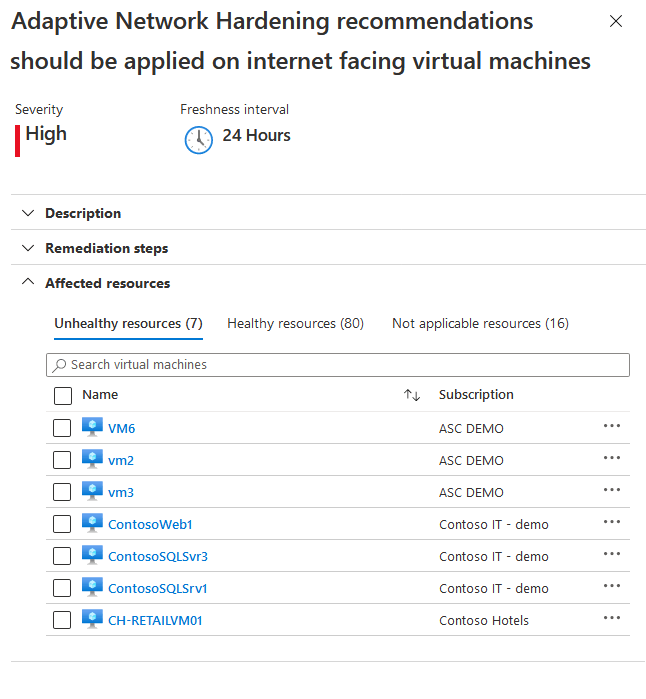

Na stronie szczegółów zaleceń dotyczących adaptacyjnego wzmacniania zabezpieczeń sieci należy zastosować zalecenie dotyczące maszyn wirtualnych z Dostępem do Internetu z użyciem maszyn wirtualnych sieci pogrupowanych na trzy karty:

- Zasoby w złej kondycji: maszyny wirtualne, które mają obecnie zalecenia i alerty, które zostały wyzwolone przez uruchomienie algorytmu adaptacyjnego wzmacniania zabezpieczeń sieci.

- Zasoby w dobrej kondycji: maszyny wirtualne bez alertów i zaleceń.

- Zasoby nieskanowane: maszyny wirtualne, na których nie można uruchomić algorytmu adaptacyjnego wzmacniania zabezpieczeń sieci z jednego z następujących powodów:

- Maszyny wirtualne to klasyczne maszyny wirtualne: obsługiwane są tylko maszyny wirtualne usługi Azure Resource Manager.

- Za mało danych jest dostępnych: aby wygenerować dokładne zalecenia dotyczące wzmacniania zabezpieczeń ruchu, Defender dla Chmury wymaga co najmniej 30 dni danych ruchu.

- Maszyna wirtualna nie jest chroniona przez usługę Microsoft Defender dla serwerów: do tej funkcji kwalifikują się tylko maszyny wirtualne chronione za pomocą usługi Microsoft Defender dla serwerów .

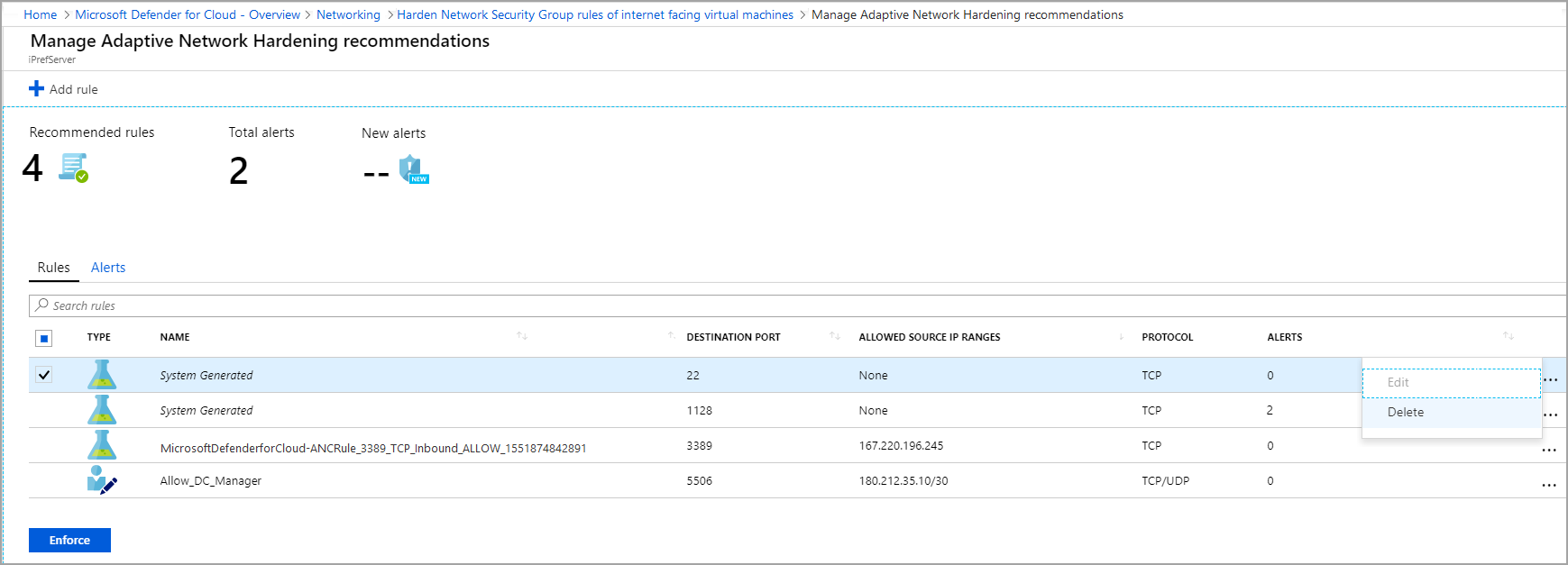

Na karcie Zasoby w złej kondycji wybierz maszynę wirtualną, aby wyświetlić swoje alerty i zalecane reguły wzmacniania zabezpieczeń, które mają być stosowane.

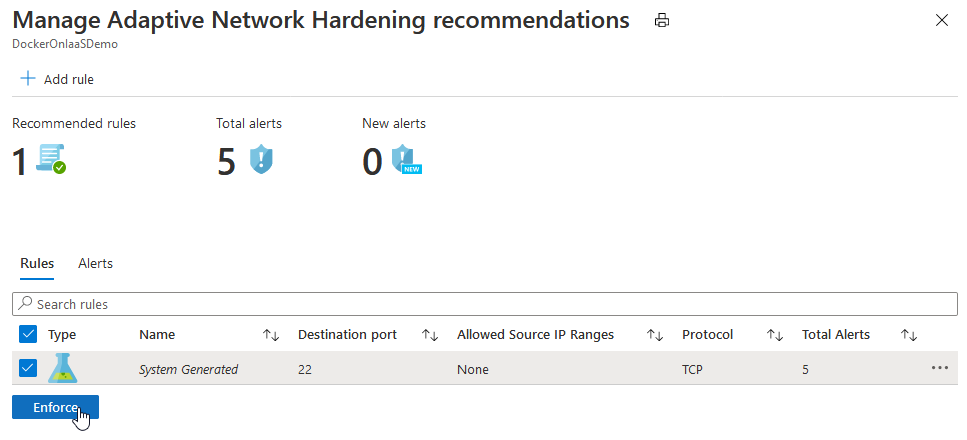

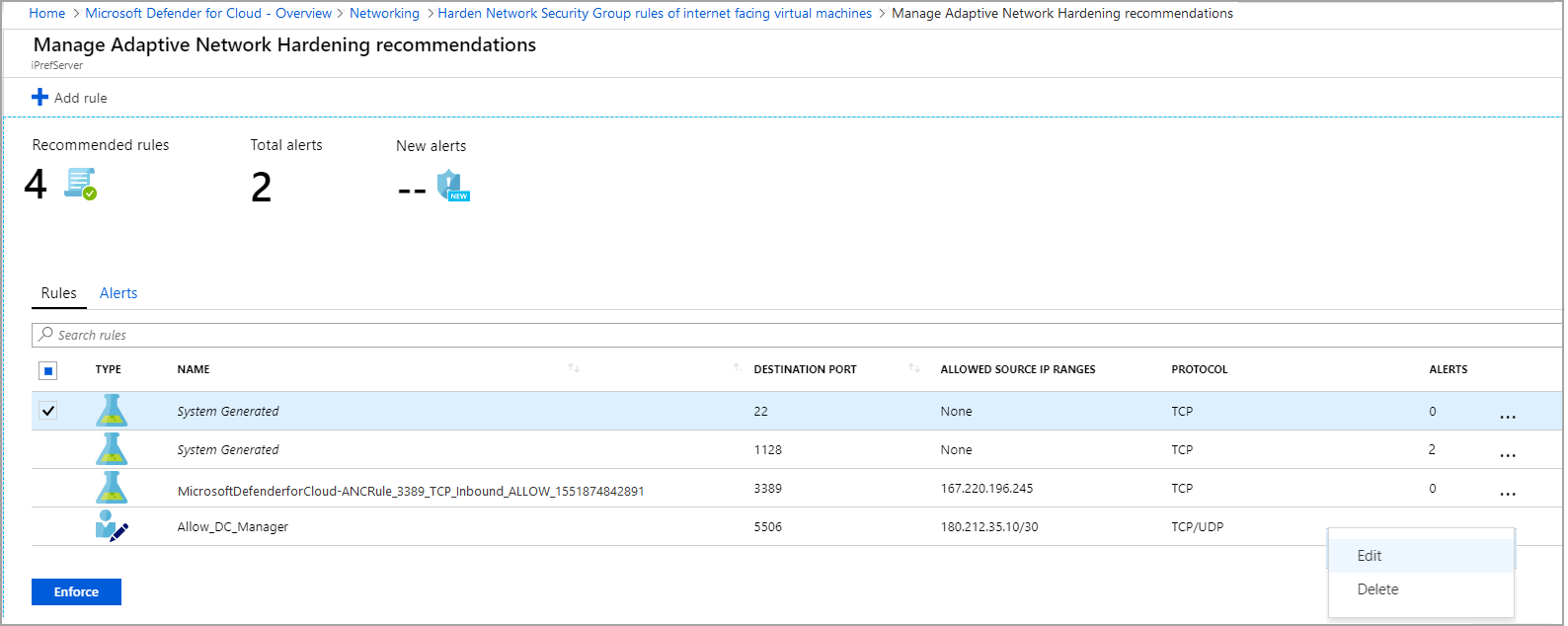

- Karta Reguły zawiera listę reguł zalecanych przez adaptacyjne wzmacnianie zabezpieczeń sieci

- Karta Alerty zawiera listę alertów wygenerowanych z powodu ruchu, przepływającego do zasobu, który nie znajduje się w zakresie adresów IP dozwolonych w zalecanych regułach.

Opcjonalnie edytuj reguły:

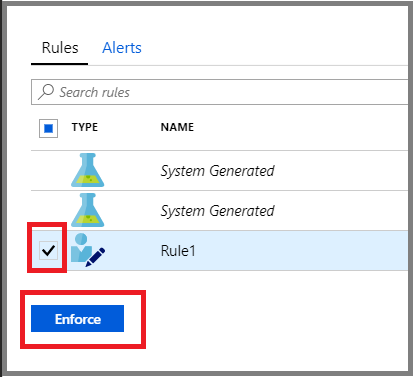

Wybierz reguły, które chcesz zastosować w sieciowej grupie zabezpieczeń, a następnie wybierz pozycję Wymuś.

Napiwek

Jeśli dozwolone zakresy źródłowych adresów IP są wyświetlane jako "Brak", oznacza to, że zalecana reguła jest regułą odmowy , w przeciwnym razie jest to reguła zezwalania .

Uwaga

Wymuszone reguły są dodawane do sieciowych grup zabezpieczeń chroniących maszynę wirtualną. (Maszyna wirtualna może być chroniona przez sieciową grupę zabezpieczeń skojarzona z kartą sieciową lub podsieć, w której znajduje się maszyna wirtualna lub obie te grupy)

Modyfikowanie reguły

Możesz zmodyfikować parametry reguły, która została zalecana. Możesz na przykład zmienić zalecane zakresy adresów IP.

Niektóre ważne wskazówki dotyczące modyfikowania reguły adaptacyjnego wzmacniania zabezpieczeń sieci:

Nie można zmienić reguł zezwalania na odrzucanie reguł.

Parametry reguł zezwalania można modyfikować tylko.

Tworzenie i modyfikowanie reguł "odmowy" odbywa się bezpośrednio w sieciowej grupie zabezpieczeń. Aby uzyskać więcej informacji, zobacz Tworzenie, zmienianie lub usuwanie sieciowej grupy zabezpieczeń.

Reguła Odmów całego ruchu jest jedynym typem reguły "odmów", która zostanie wymieniona w tym miejscu i nie można jej zmodyfikować. Można go jednak usunąć (zobacz Usuwanie reguły). Aby dowiedzieć się więcej na temat tego typu reguły, zobacz wpis typowe pytania Kiedy należy użyć reguły "Odmów całego ruchu"?

Aby zmodyfikować regułę adaptacyjnego wzmacniania zabezpieczeń sieci:

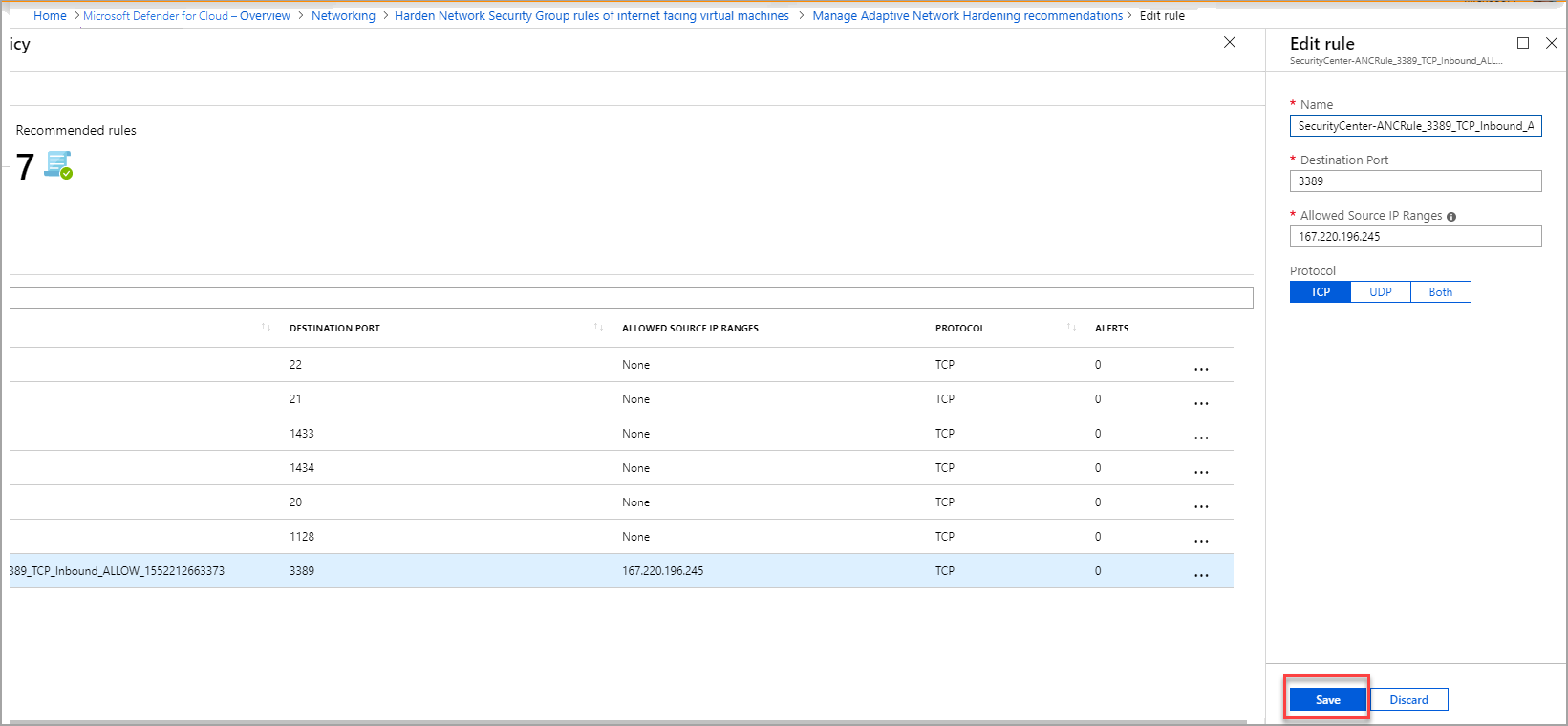

Aby zmodyfikować niektóre parametry reguły, na karcie Reguły wybierz trzy kropki (...) na końcu wiersza reguły, a następnie wybierz pozycję Edytuj.

W oknie Edytowanie reguły zaktualizuj szczegóły, które chcesz zmienić, a następnie wybierz pozycję Zapisz.

Uwaga

Po wybraniu pozycji Zapisz reguła została pomyślnie zmieniona. Nie zastosowano go jednak do sieciowej grupy zabezpieczeń. Aby ją zastosować, musisz wybrać regułę na liście i wybrać pozycję Wymuś (zgodnie z wyjaśnieniem w następnym kroku).

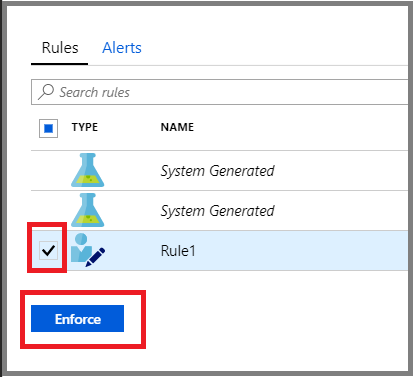

Aby zastosować zaktualizowaną regułę, z listy wybierz zaktualizowaną regułę i wybierz pozycję Wymuś.

Dodawanie nowej reguły

Możesz dodać regułę "zezwalaj", która nie była zalecana przez Defender dla Chmury.

Uwaga

W tym miejscu można dodać tylko reguły zezwalania. Jeśli chcesz dodać reguły "odmów", możesz to zrobić bezpośrednio w sieciowej grupie zabezpieczeń. Aby uzyskać więcej informacji, zobacz Tworzenie, zmienianie lub usuwanie sieciowej grupy zabezpieczeń.

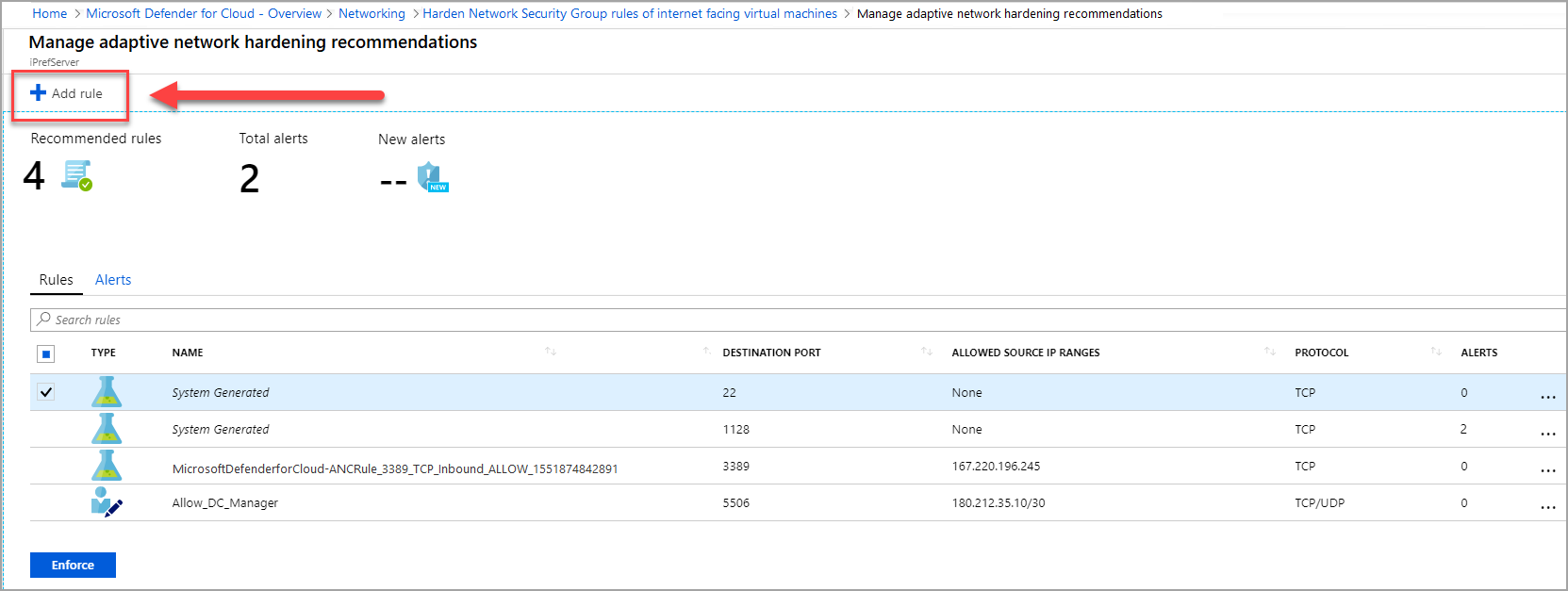

Aby dodać regułę adaptacyjnego wzmacniania zabezpieczeń sieci:

Na górnym pasku narzędzi wybierz pozycję Dodaj regułę.

W oknie Nowa reguła wprowadź szczegóły i wybierz pozycję Dodaj.

Uwaga

Po wybraniu pozycji Dodaj pomyślnie dodano regułę i zostanie ona wyświetlona wraz z innymi zalecanymi regułami. Nie zastosowano go jednak w sieciowej grupie zabezpieczeń. Aby ją aktywować, musisz wybrać regułę na liście i wybrać pozycję Wymuszaj (zgodnie z wyjaśnieniem w następnym kroku).

Aby zastosować nową regułę, z listy wybierz nową regułę i wybierz pozycję Wymuś.

Usuwanie reguły

W razie potrzeby można usunąć zalecaną regułę dla bieżącej sesji. Na przykład można określić, że zastosowanie sugerowanej reguły może blokować legalny ruch.

Aby usunąć regułę adaptacyjnego wzmacniania zabezpieczeń sieci dla bieżącej sesji:

Na karcie Reguły wybierz trzy kropki (...) na końcu wiersza reguły, a następnie wybierz pozycję Usuń.

Następny krok

- Wyświetlanie typowych pytań dotyczących adaptacyjnego wzmacniania zabezpieczeń sieci