Badanie ryzyka za pomocą eksploratora zabezpieczeń/ścieżek ataku

Jednym z największych wyzwań, przed którymi stoją obecnie zespoły ds. zabezpieczeń, jest liczba problemów z zabezpieczeniami, z którymi borykają się codziennie. Istnieje wiele problemów z zabezpieczeniami, które należy rozwiązać i nigdy nie są wystarczające zasoby, aby rozwiązać je wszystkie.

Defender dla Chmury kontekstowe możliwości zabezpieczeń pomagają zespołom ds. zabezpieczeń ocenić ryzyko związane z poszczególnymi problemami z zabezpieczeniami i zidentyfikować problemy o najwyższym ryzyku, które należy rozwiązać wkrótce. Defender dla Chmury pomaga zespołom ds. zabezpieczeń zmniejszyć ryzyko naruszenia wpływu na środowisko w najbardziej efektywny sposób.

Wszystkie te możliwości są dostępne w ramach planu zarządzania stanem zabezpieczeń usługi Defender w chmurze i wymagają włączenia skanowania bez agenta dla maszyn wirtualnych lub możliwości oceny luk w zabezpieczeniach w planie usługi Defender for Servers.

Co to jest wykres zabezpieczeń w chmurze?

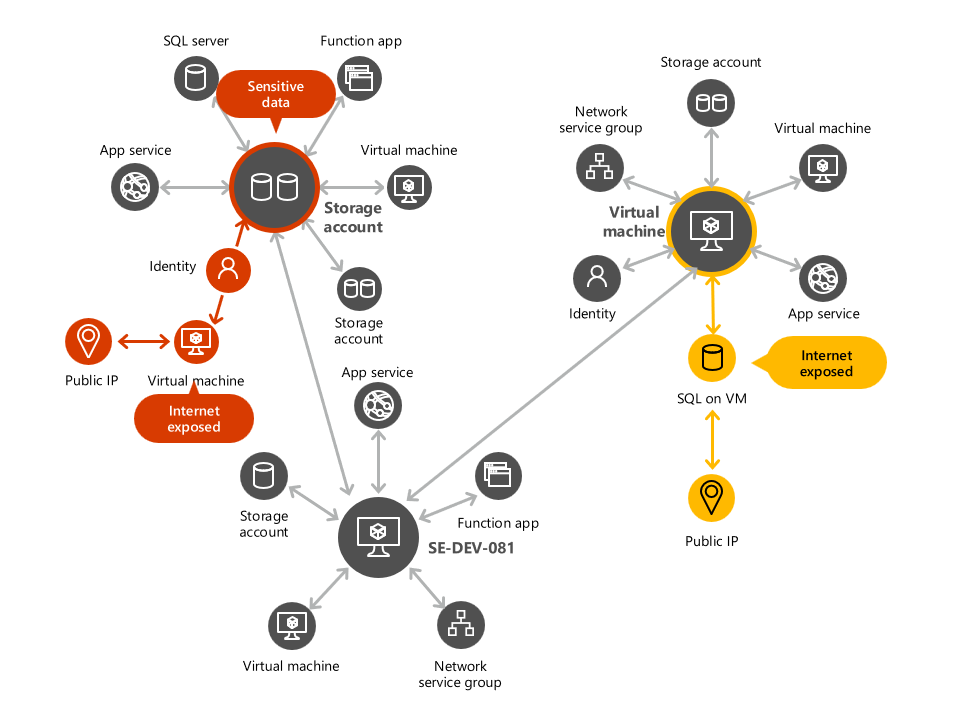

Wykres zabezpieczeń chmury jest aparatem kontekstowym opartym na grafach, który istnieje w Defender dla Chmury. Wykres zabezpieczeń chmury zbiera dane ze środowiska wielochmurowego i innych źródeł danych. Na przykład spis zasobów w chmurze, połączenia i możliwości przenoszenia bocznego między zasobami, narażenie na internet, uprawnienia, połączenia sieciowe, luki w zabezpieczeniach i nie tylko. Zebrane dane są następnie używane do tworzenia grafu reprezentującego środowisko wielochmurowe.

Defender dla Chmury następnie używa wygenerowanego grafu do przeprowadzenia analizy ścieżki ataku i znalezienia problemów z najwyższym ryzykiem, które istnieje w danym środowisku. Możesz również wykonać zapytanie względem grafu przy użyciu eksploratora zabezpieczeń w chmurze.

Co to jest analiza ścieżki ataku?

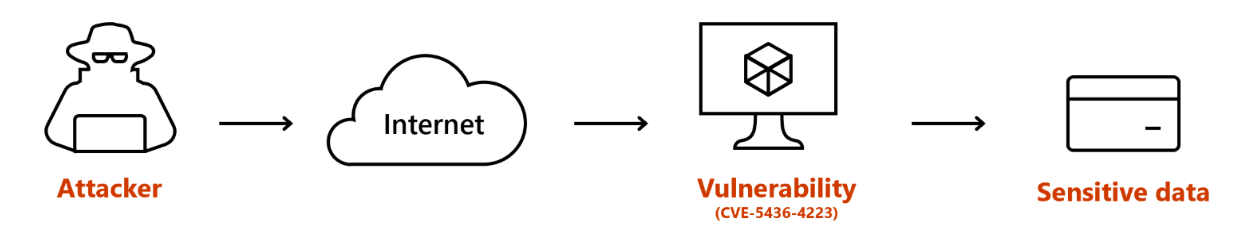

Analiza ścieżki ataku to algorytm oparty na grafach, który skanuje wykres zabezpieczeń w chmurze. Skanowania uwidaczniają możliwe do wykorzystania ścieżki, których osoby atakujące mogą użyć do naruszenia środowiska w celu uzyskania dostępu do zasobów o dużym wpływie. Analiza ścieżki ataku uwidacznia ścieżki ataków i sugeruje zalecenia dotyczące najlepszego rozwiązania problemów, które spowodują przerwanie ścieżki ataku i zapobiegnie pomyślnemu naruszeniu zabezpieczeń.

Gdy uwzględnisz kontekstowe informacje dotyczące środowiska, analiza ścieżki ataku identyfikuje problemy, które mogą prowadzić do naruszenia zabezpieczeń w środowisku i pomaga najpierw skorygować najwyższe ryzyko. Na przykład jego ekspozycja na Internet, uprawnienia, ruch boczny i inne.

Dowiedz się, jak używać analizy ścieżki ataku.

Co to jest eksplorator zabezpieczeń w chmurze?

Uruchamiając zapytania oparte na grafie zabezpieczeń w chmurze za pomocą eksploratora zabezpieczeń w chmurze, można aktywnie identyfikować zagrożenia bezpieczeństwa w środowiskach wielochmurowych. Zespół ds. zabezpieczeń może używać konstruktora zapytań do wyszukiwania i lokalizowania zagrożeń, biorąc pod uwagę konkretne informacje kontekstowe i konwencjonalne w organizacji.

Eksplorator zabezpieczeń w chmurze umożliwia wykonywanie proaktywnych funkcji eksploracji. W organizacji można wyszukiwać zagrożenia bezpieczeństwa, uruchamiając zapytania dotyczące znajdowania ścieżek opartych na grafach na podstawie kontekstu danych zabezpieczeń, które są już udostępniane przez Defender dla Chmury, takie jak błędy konfiguracji chmury, luki w zabezpieczeniach, kontekst zasobów, możliwości przenoszenia bocznego między zasobami i nie tylko.

Dowiedz się, jak używać eksploratora zabezpieczeń w chmurze lub zapoznaj się z listą składników grafu zabezpieczeń w chmurze.