Korygowanie za pomocą reguł ładu

Chociaż zespół ds. zabezpieczeń jest odpowiedzialny za poprawę stanu zabezpieczeń, członkowie zespołu mogą nie implementować zaleceń dotyczących zabezpieczeń.

Korzystanie z reguł ładu sterowanych przez zespół ds. zabezpieczeń pomaga zwiększyć odpowiedzialność i umowę SLA wokół procesu korygowania.

Aby dowiedzieć się więcej, obejrzyj ten odcinek Defender dla Chmury w serii wideo Field.

Reguły ładu

Możesz zdefiniować reguły, które przypisują właściciela i datę ukończenia do rozwiązywania zaleceń dotyczących określonych zasobów. Zapewnia to właścicielom zasobów jasny zestaw zadań i terminów korygowania zaleceń.

W celu śledzenia możesz przejrzeć postęp zadań korygujących według subskrypcji, rekomendacji lub właściciela, aby móc śledzić zadania wymagające większej uwagi.

- Reguły ładu mogą identyfikować zasoby, które wymagają korygowania zgodnie z określonymi zaleceniami lub ważnościami.

- Reguła przypisuje właściciela i datę ukończenia, aby upewnić się, że zalecenia są obsługiwane. Wiele reguł ładu może mieć zastosowanie do tych samych zaleceń, więc reguła o niższym priorytecie jest tą, która przypisuje właściciela i datę ukończenia.

- Data ukończenia zalecenia do skorygowania jest oparta na przedziale czasu 7, 14, 30 lub 90 dni od momentu znalezienia zalecenia przez regułę.

- Jeśli na przykład reguła zidentyfikuje zasób 1 marca, a przedział czasu korygowania to 14 dni, 15 marca jest datą ukończenia.

- Możesz zastosować okres prolongaty, aby zasoby podane w terminie ukończenia nie miały wpływu na wskaźnik bezpieczeństwa.

- Możesz również ustawić właściciela zasobów, których dotyczą określone zalecenia.

- W organizacjach, które używają tagów zasobów do skojarzenia zasobów z właścicielem, można określić klucz tagu, a reguła ładu odczytuje nazwę właściciela zasobu z tagu.

- Właściciel jest wyświetlany jako nieokreślony, gdy właściciel nie został znaleziony w zasobie, skojarzonej grupie zasobów lub skojarzonej subskrypcji na podstawie określonego tagu.

- Domyślnie powiadomienia e-mail są wysyłane do właścicieli zasobów co tydzień, aby udostępnić listę zadań w czasie i zaległych.

- Jeśli w organizacji Microsoft Entra ID zostanie znaleziona wiadomość e-mail dla menedżera właściciela, domyślnie otrzyma cotygodniową wiadomość e-mail z wyświetlonymi wszelkimi zaległymi zaleceniami.

- Reguły powodujące konflikt są stosowane w kolejności priorytetu. Na przykład reguły dotyczące zakresu zarządzania (grupy zarządzania platformy Azure, konta platformy AWS i organizacje GCP) obowiązują przed regułami dotyczącymi zakresów (na przykład subskrypcji platformy Azure, kont platformy AWS lub projektów GCP).

Zanim rozpoczniesz

- Plan zarządzania stanem zabezpieczeń w chmurze (CSPM) usługi Defender musi być włączony.

- Potrzebujesz uprawnień współautora, Administracja zabezpieczeń lub właściciela subskrypcji platformy Azure.

- W przypadku kont usług AWS i projektów GCP potrzebne są uprawnienia współautora, Administracja zabezpieczeń lub właściciela łączników platformy Defender dla Chmury AWS lub GCP.

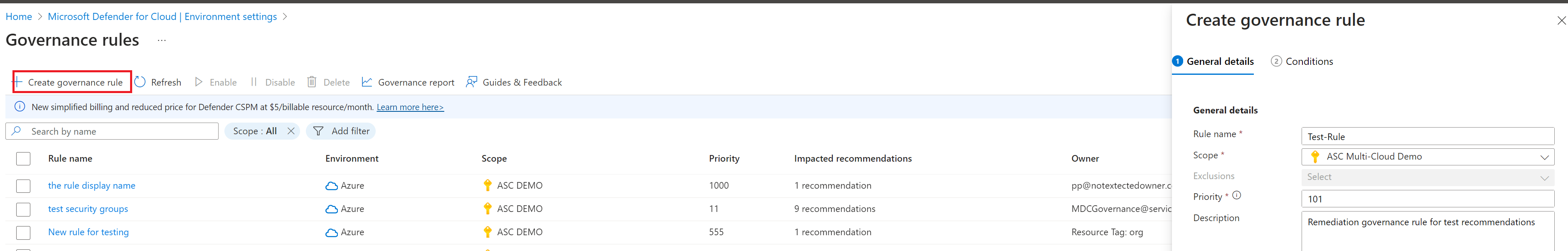

Definiowanie reguły ładu

Regułę ładu można zdefiniować w następujący sposób:

Zaloguj się w witrynie Azure Portal.

Przejdź do Microsoft Defender dla Chmury> Ustawienia>środowiska Ład reguły.

Wybierz pozycję Utwórz regułę ładu.

Określ nazwę reguły i zakres, w którym ma być stosowana reguła.

- Reguły zakresu zarządzania (grupy zarządzania platformy Azure, konta główne platformy AWS, organizacje GCP) są stosowane przed regułami w jednym zakresie.

- Wykluczenia można zdefiniować w zakresie zgodnie z potrzebami.

Ustaw poziom priorytetu.

Reguły są uruchamiane w kolejności priorytetu od najwyższego (1) do najniższego (1000).

Określ opis, aby ułatwić identyfikację reguły.

Wybierz Dalej

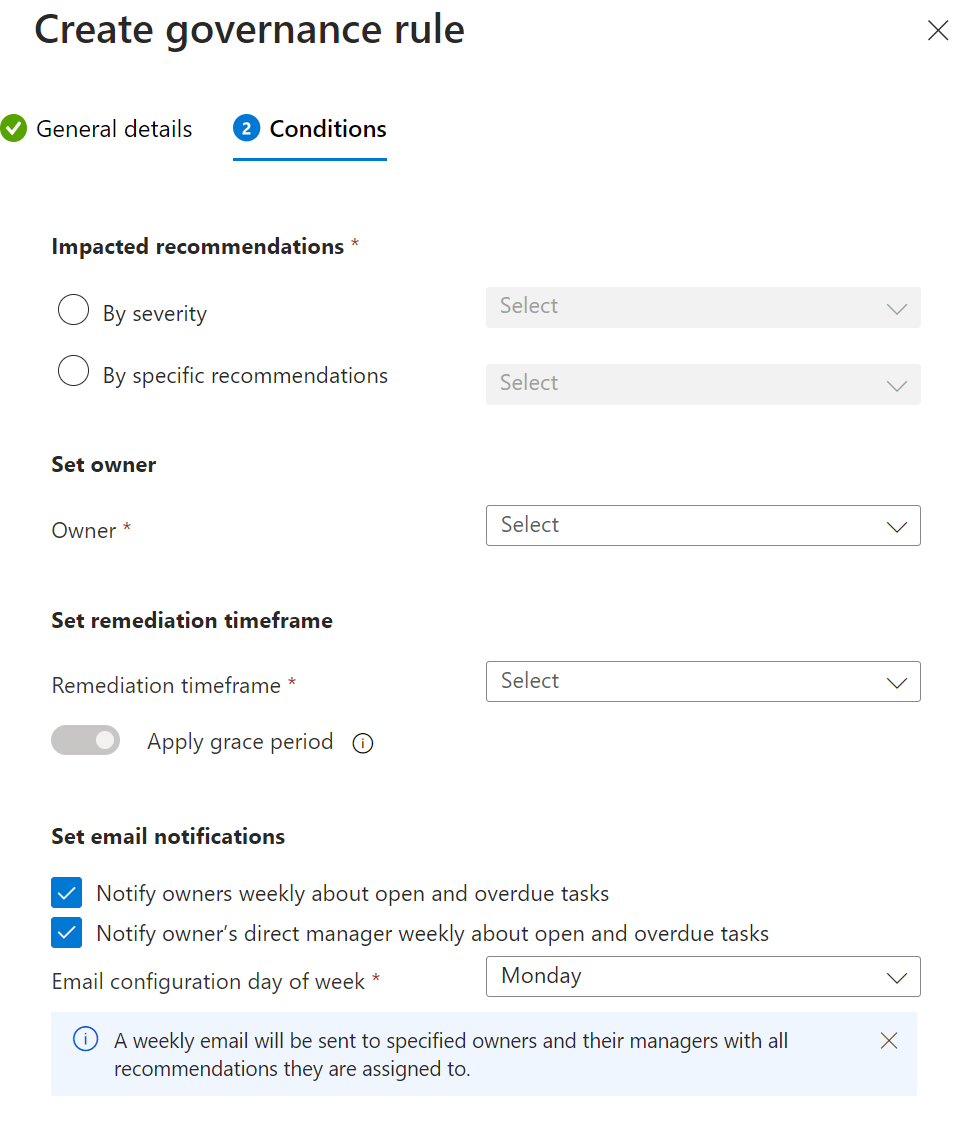

Określ sposób, w jaki zalecenia mają wpływ na regułę.

- Według ważności — reguła przypisuje właściciela i datę ukończenia do każdej rekomendacji w subskrypcji, która jeszcze ich nie ma.

- Według konkretnych zaleceń — wybierz określone wbudowane lub niestandardowe zalecenia, do których ma zastosowanie reguła.

Ustaw właściciela, aby określić, kto jest odpowiedzialny za naprawianie zaleceń objętych regułą.

- Według tagu zasobu — wprowadź tag zasobu w zasobach, który definiuje właściciela zasobu.

- Według adresu e-mail — wprowadź adres e-mail właściciela, który ma zostać przypisany do zaleceń.

Określ przedział czasu korygowania, aby ustawić czas, który może upłynąć między okresem, gdy zasoby są identyfikowane jako wymagające korygowania, a czasem, w jakim ma zostać skorygowane.

W przypadku zaleceń wydanych przez MCSB, jeśli nie chcesz, aby zasoby miały wpływ na wskaźnik bezpieczeństwa, dopóki nie zostaną zaległe, wybierz pozycję Zastosuj okres prolongaty.

(Opcjonalnie) Domyślnie właściciele i ich menedżerowie są powiadamiani co tydzień o otwartych i zaległych zadaniach. Jeśli nie chcesz, aby otrzymywali te cotygodniowe wiadomości e-mail, wyczyść opcje powiadomień.

Wybierz pozycję Utwórz.

Jeśli istnieją zalecenia zgodne z definicją reguły ładu, możesz wykonać następujące czynności:

Przypisz właściciela i datę ukończenia do zaleceń, które nie mają jeszcze właściciela ani daty ukończenia.

Zastąp właściciela i datę ukończenia istniejących zaleceń.

Po usunięciu lub wyłączeniu reguły wszystkie istniejące przypisania i powiadomienia pozostaną.

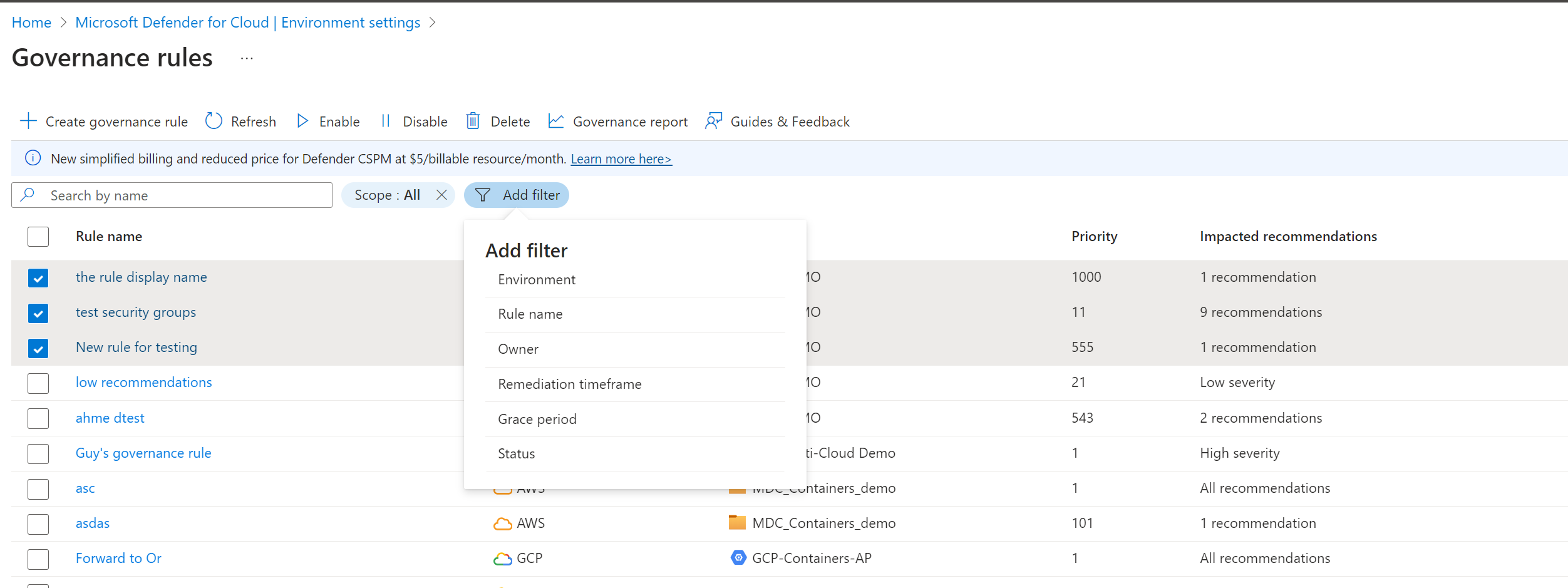

Wyświetlanie obowiązujących reguł

Wpływ reguł dla instytucji rządowych można wyświetlić w swoim środowisku.

Zaloguj się w witrynie Azure Portal.

Przejdź do Microsoft Defender dla Chmury> Ustawienia>środowiska Ład reguły.

Przejrzyj reguły ładu. Lista domyślna zawiera wszystkie reguły ładu, które mają zastosowanie w danym środowisku.

Możesz wyszukać reguły lub reguły filtrowania.

Filtruj według środowiska , aby zidentyfikować reguły dla platform Azure, AWS i GCP.

Filtruj według nazwy reguły, właściciela lub godziny między wystawianym zaleceniem a datą ukończenia.

Odfiltruj okres prolongaty, aby znaleźć rekomendacje MCSB, które nie wpłyną na wskaźnik bezpieczeństwa.

Zidentyfikuj według stanu.

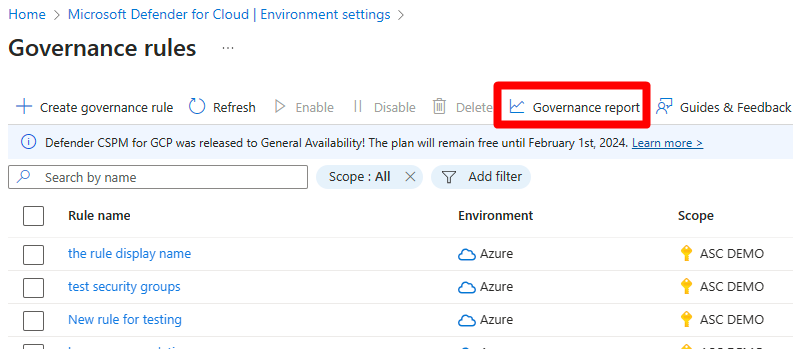

Przejrzyj raport dotyczący ładu

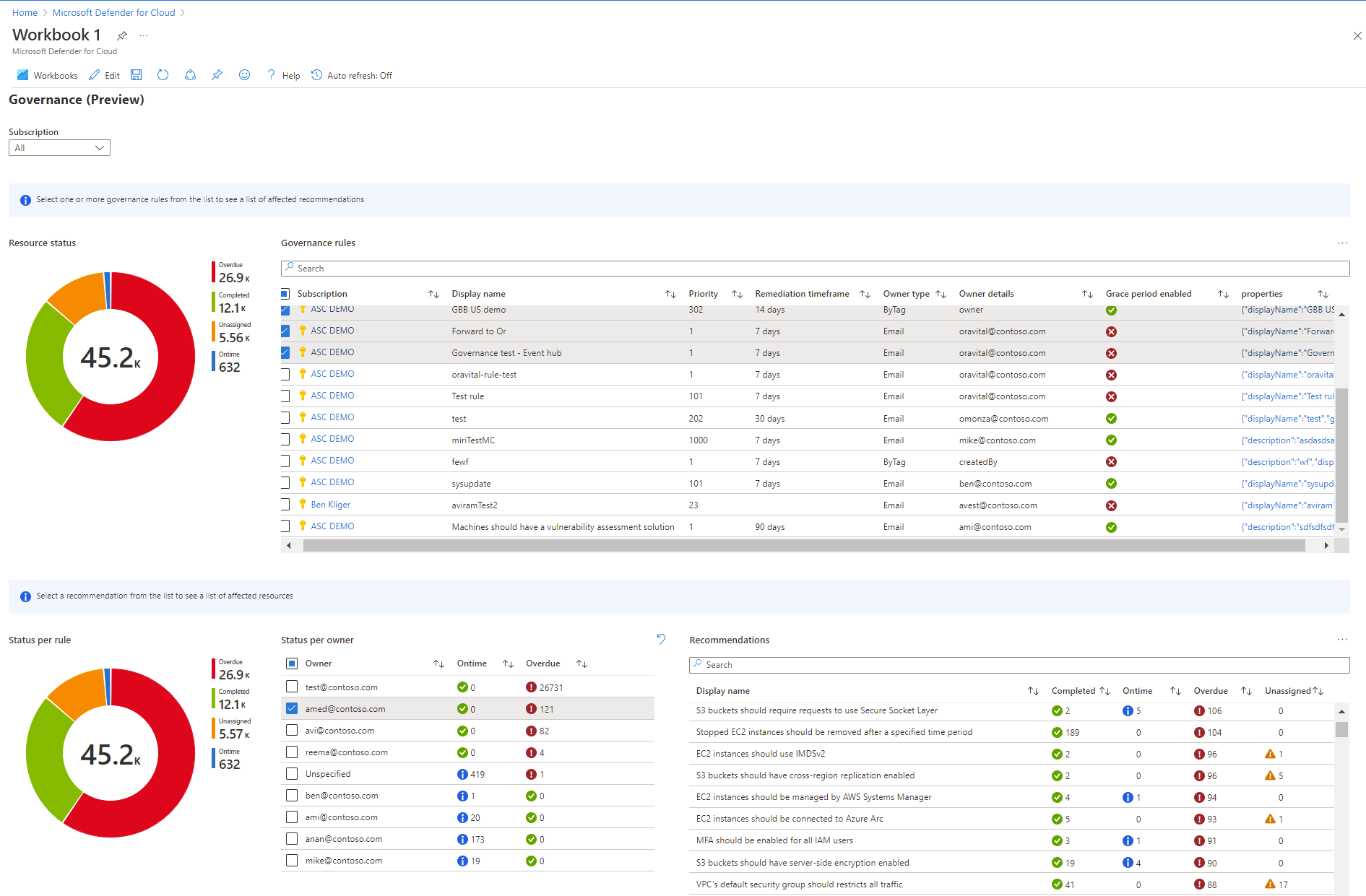

Raport dotyczący ładu umożliwia wybranie subskrypcji, które mają reguły ładu, oraz, dla każdej reguły i właściciela, pokazuje, ile zaleceń zostało ukończonych, w czasie, zaległych lub nieprzypisanych.

Zaloguj się w witrynie Azure Portal.

Przejdź do Microsoft Defender dla Chmury> Właszczanie ustawień>nadzoru raport dotyczący reguł>ładu.

Wybierz subskrypcję.

W raporcie ładu możesz przejść do szczegółów zaleceń według zakresu, nazwy wyświetlanej, priorytetu, przedziału czasu korygowania, typu właściciela, szczegółów właściciela, okresu prolongaty i chmury.

Następny krok

Dowiedz się, jak zaimplementować zalecenia dotyczące zabezpieczeń.