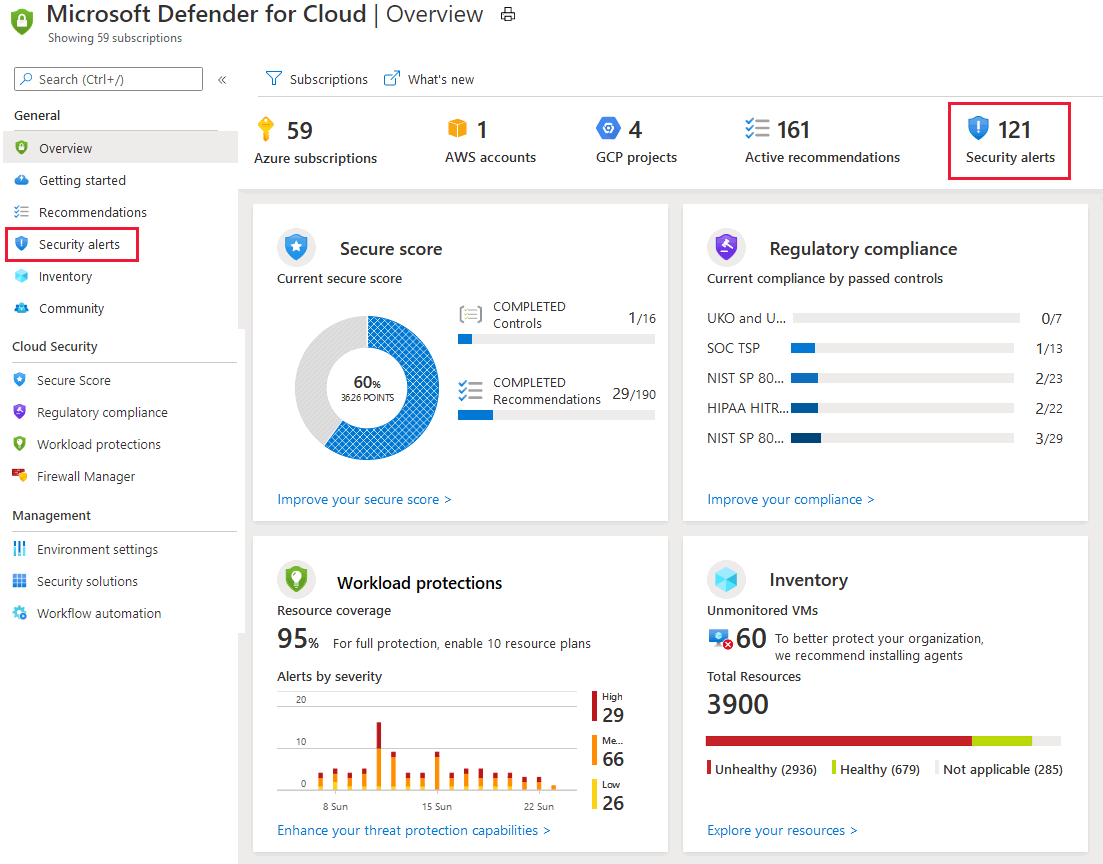

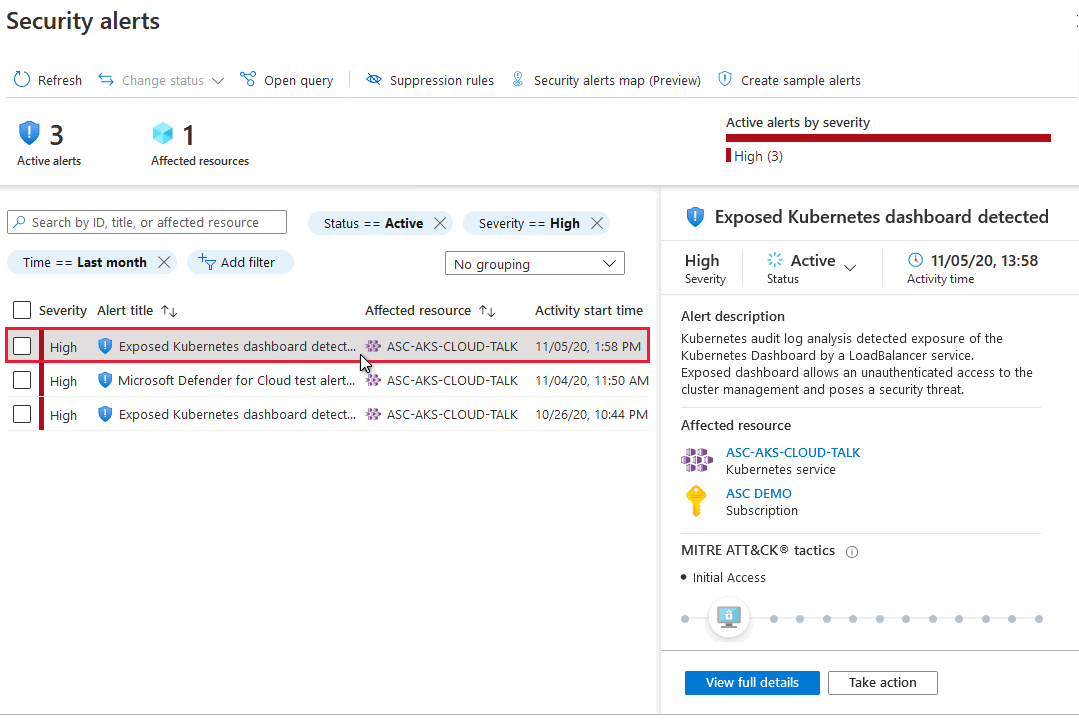

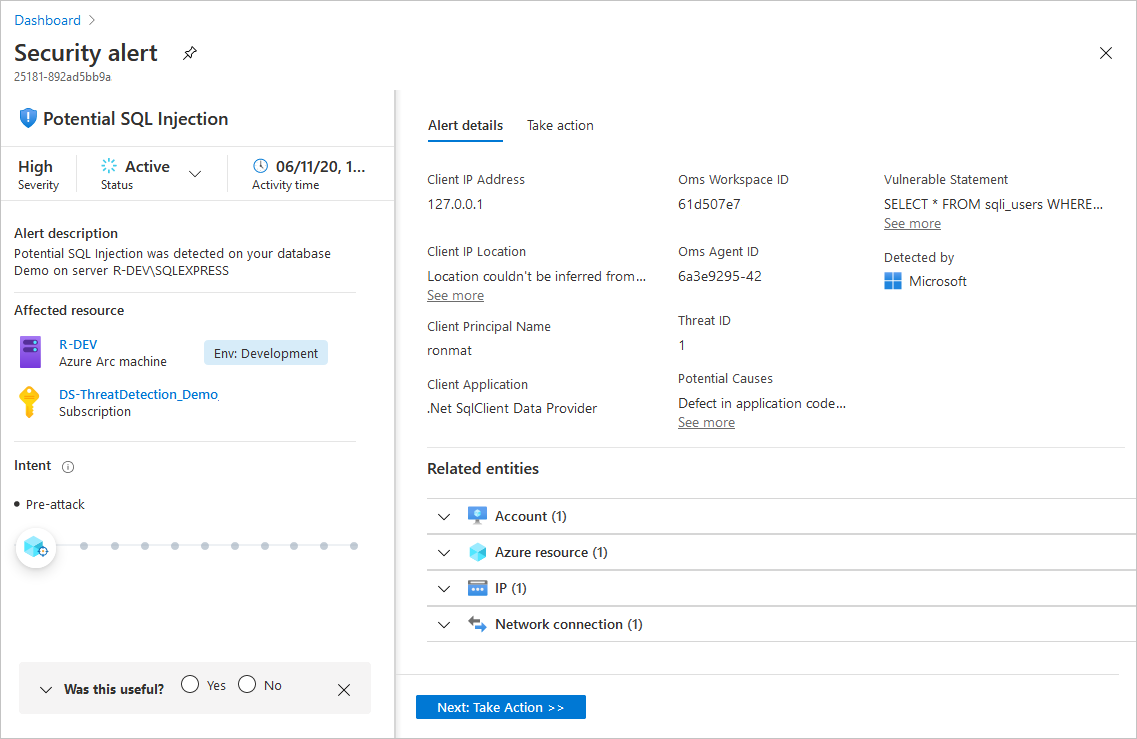

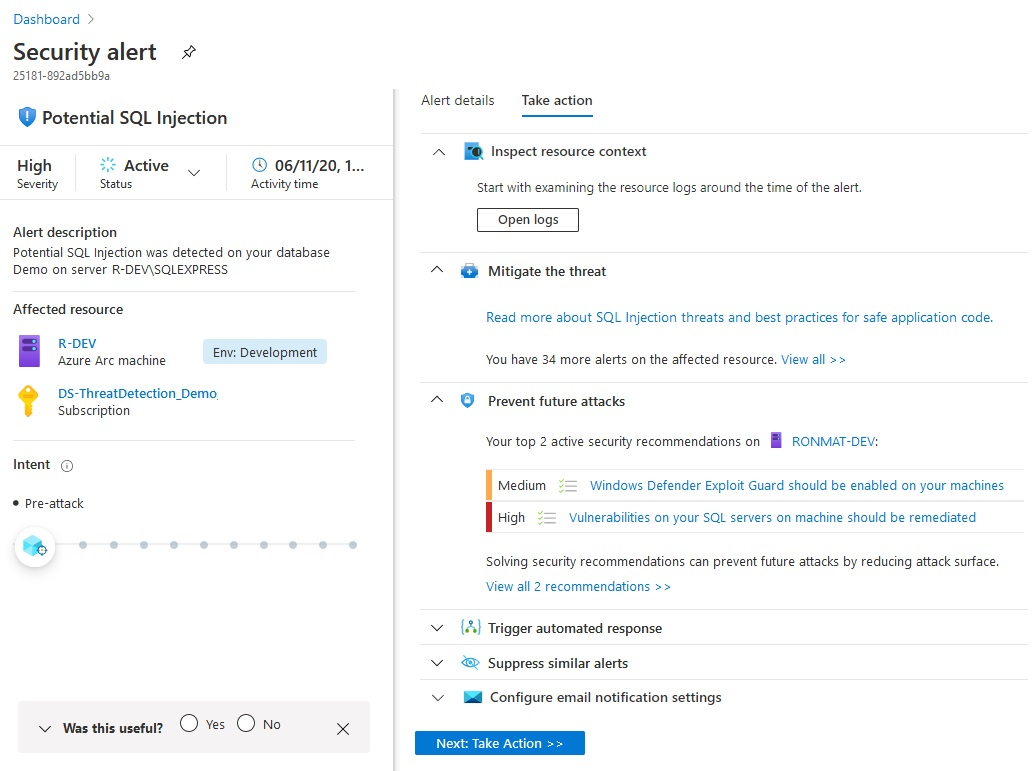

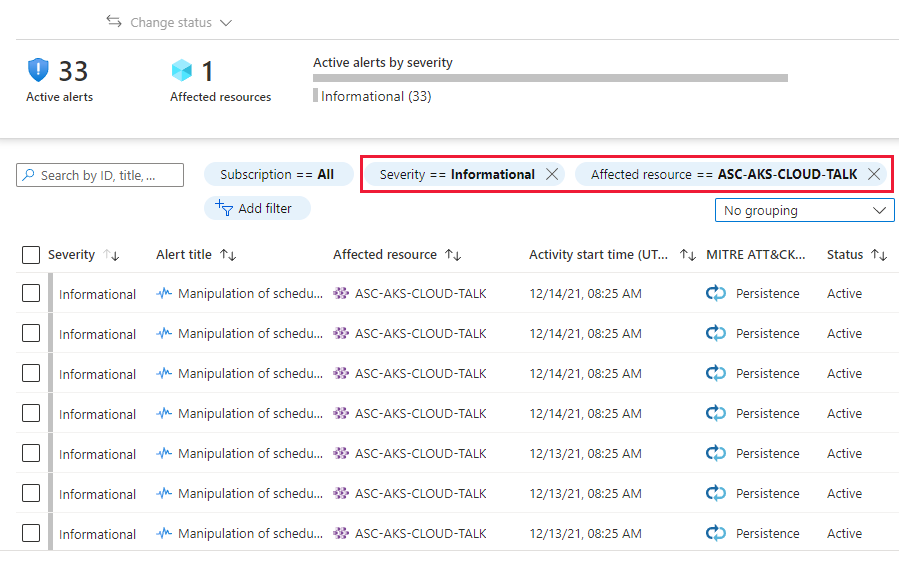

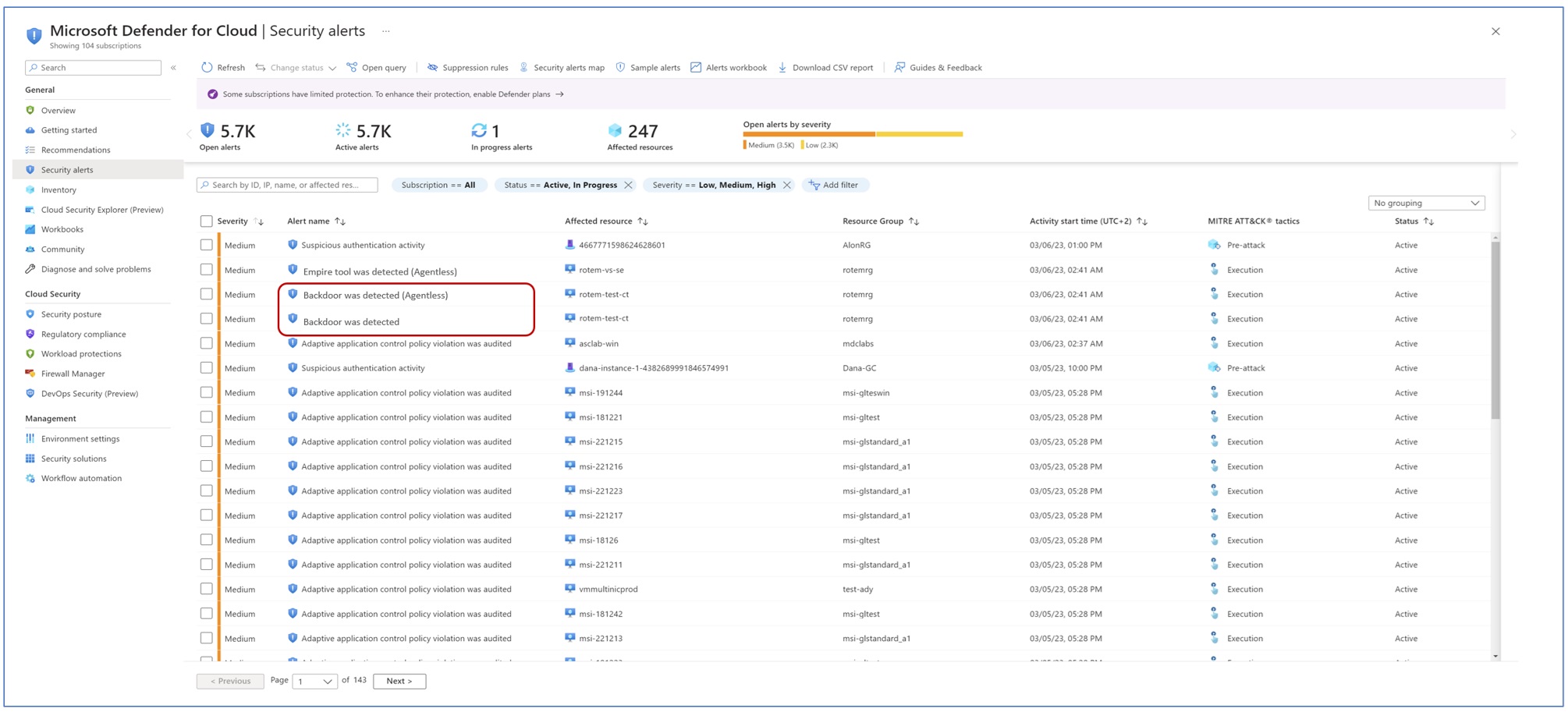

Usługa Defender dla Chmury gromadzi, analizuje i integruje dane dzienników z zasobów platformy Azure, zasobów hybrydowych i wielochmurowych, sieci oraz połączonych rozwiązań partnerskich, takich jak zapory i agenty punktów końcowych. Defender dla Chmury używa danych dziennika do wykrywania rzeczywistych zagrożeń i zmniejszania wyników fałszywie dodatnich. W usłudze Defender dla Chmury jest wyświetlana lista alertów zabezpieczeń uporządkowanych według priorytetu oraz informacje potrzebne do szybkiego analizowania problemu i czynności, które należy wykonać w razie ataku.

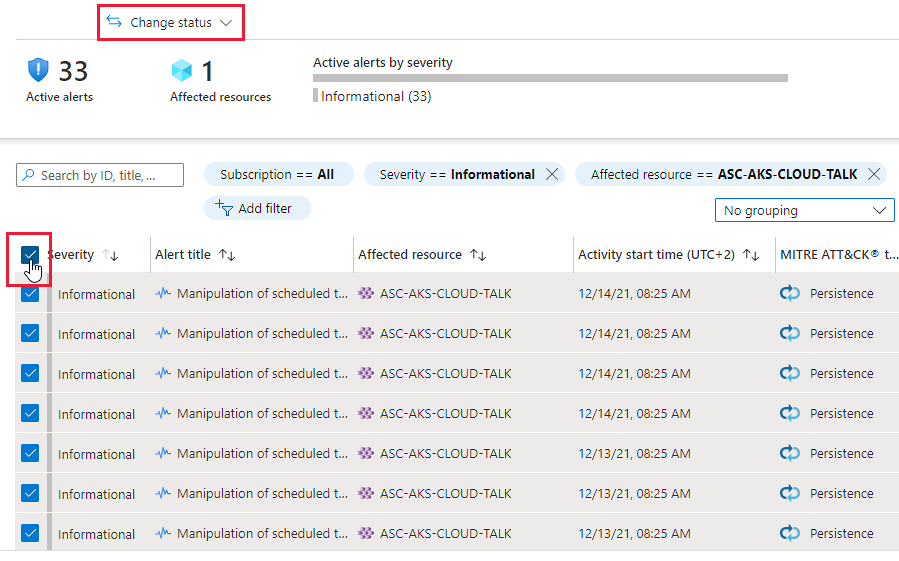

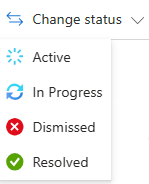

W tym artykule pokazano, jak wyświetlać i przetwarzać alerty usługi Defender dla Chmury i chronić zasoby.

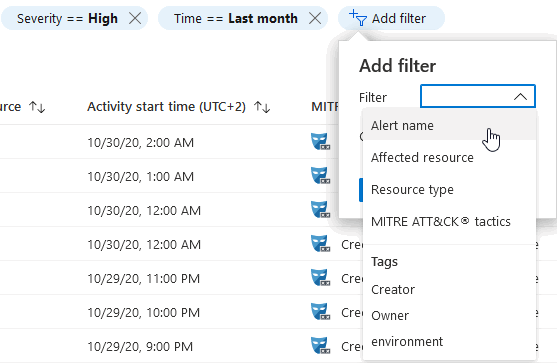

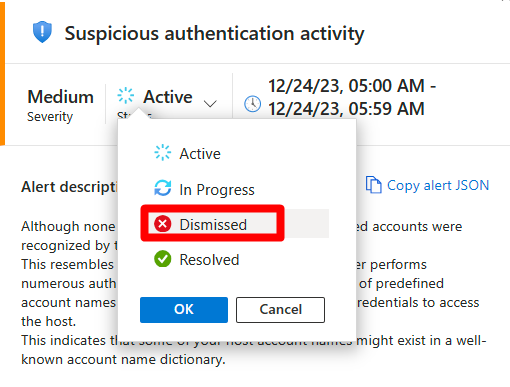

Podczas klasyfikowania alertów zabezpieczeń należy najpierw określić priorytety alertów na podstawie ich ważności, zwracając się najpierw do alertów o wyższej ważności. Dowiedz się więcej o sposobie klasyfikowania alertów.

Napiwek

Możesz połączyć Microsoft Defender dla Chmury z rozwiązaniami SIEM, w tym z usługą Microsoft Sentinel, i korzystać z alertów z wybranego narzędzia. Dowiedz się więcej na temat przesyłania strumieniowego alertów do rozwiązania SIEM, SOAR lub IT Service Management.