Co to jest usługa Azure Firewall Manager?

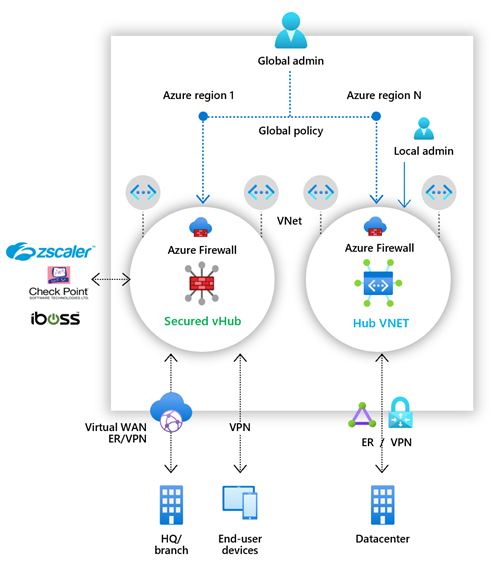

Azure Firewall Manager to usługa do zarządzania zabezpieczeniami, która umożliwia centralne zarządzanie zasadami zabezpieczeń i trasami dla obwodów zabezpieczeń opartych na chmurze.

Usługa Firewall Manager może zapewnić zarządzanie zabezpieczeniami dla dwóch typów architektury sieci:

Bezpieczny koncentrator wirtualny

Koncentrator usługi Azure Virtual WAN jest zarządzanym przez firmę Microsoft zasobem, który pozwala łatwo tworzyć architektury gwiazdy. Gdy zasady zabezpieczeń i routingu są skojarzone z takim koncentratorem, jest nazywane zabezpieczonym koncentratorem wirtualnym.

Sieć wirtualna koncentratora

Jest to standardowa sieć wirtualna platformy Azure, którą samodzielnie tworzysz i zarządzasz nią. Gdy zasady zabezpieczeń są skojarzone z takim koncentratorem, są nazywane siecią wirtualną koncentratora. Obecnie obsługiwana jest tylko usługa Azure Firewall Policy. Sieci wirtualne będące szprychami, które zawierają serwery obciążeń i usługi. Zapory można również zarządzać w autonomicznych sieciach wirtualnych, które nie są równorzędne z żadną szprychą.

Aby uzyskać szczegółowe porównanie zabezpieczonych architektur sieci wirtualnych koncentratora i koncentratora, zobacz Co to są opcje architektury usługi Azure Firewall Manager?.

Funkcje usługi Azure Firewall Manager

Usługa Azure Firewall Manager oferuje następujące funkcje:

Centralne wdrażanie i konfiguracja usługi Azure Firewall

Można centralnie wdrażać i konfigurować wiele wystąpień usługi Azure Firewall obejmujących różne regiony i subskrypcje platformy Azure.

Zasady hierarchiczne (globalne i lokalne)

Za pomocą usługi Azure Firewall Manager można centralnie zarządzać zasadami usługi Azure Firewall w wielu zabezpieczonych koncentratorach wirtualnych. Centralne zespoły IT mogą tworzyć globalne zasady zapory w celu wymuszania zasad zapory dla całej organizacji w zespołach. Lokalnie utworzone zasady zapory umożliwiają samoobsługowy model devOps w celu uzyskania lepszej elastyczności.

Integracja z zabezpieczeniami jako usługą partnerów w celu zapewnienia zaawansowanych zabezpieczeń

Oprócz usługi Azure Firewall można zintegrować dostawców zabezpieczeń jako usługi (SECaaS) partnerów, aby zapewnić większą ochronę sieci dla sieci wirtualnej i połączeń internetowych gałęzi.

Ta funkcja jest dostępna tylko w przypadku zabezpieczonych wdrożeń koncentratora wirtualnego.

Filtrowanie ruchu w sieci wirtualnej z Internetem (V2I)

- Odfiltruj wychodzący ruch sieci wirtualnej za pomocą preferowanego dostawcy zabezpieczeń partnera.

- Korzystaj z zaawansowanej ochrony internetu z obsługą użytkowników dla obciążeń w chmurze uruchomionych na platformie Azure.

Filtrowanie ruchu odgałęzienia do Internetu (B2I)

Użyj łączności platformy Azure i dystrybucji globalnej, aby łatwo dodać filtrowanie partnerów dla scenariuszy internetowych.

Aby uzyskać więcej informacji na temat dostawców partnerów zabezpieczeń, zobacz Co to są dostawcy partnerów zabezpieczeń usługi Azure Firewall Manager?

Scentralizowane zarządzanie trasami

Łatwe kierowanie ruchu do zabezpieczonego centrum w celu filtrowania i rejestrowania bez konieczności ręcznego konfigurowania tras zdefiniowanych przez użytkownika (UDR) w sieciach wirtualnych szprych.

Ta funkcja jest dostępna tylko w przypadku zabezpieczonych wdrożeń koncentratora wirtualnego.

Możesz używać dostawców partnerów do filtrowania ruchu między usługami Branch to Internet (B2I) obok usługi Azure Firewall for Branch to virtual network (B2V), sieci wirtualnej do sieci wirtualnej (V2V) i sieci wirtualnej z Internetem (V2I).

Plan ochrony przed atakami DDoS

Sieci wirtualne można skojarzyć z planem ochrony przed atakami DDoS w usłudze Azure Firewall Manager. Aby uzyskać więcej informacji, zobacz Konfigurowanie planu usługi Azure DDoS Protection przy użyciu usługi Azure Firewall Manager.

Zarządzanie zasadami zapory aplikacji internetowej

Możesz centralnie tworzyć i kojarzyć zasady zapory aplikacji internetowej (WAF) dla platform dostarczania aplikacji, w tym usług Azure Front Door i aplikacja systemu Azure Gateway. Aby uzyskać więcej informacji, zobacz Zarządzanie zasadami zapory aplikacji internetowej.

Dostępność w regionach

Zasady usługi Azure Firewall mogą być używane w różnych regionach. Można na przykład utworzyć zasady w regionie Zachodnie stany USA i użyć ich w regionie Wschodnie stany USA.

Znane problemy

Usługa Azure Firewall Manager ma następujące znane problemy:

| Problem | opis | Ograniczanie ryzyka |

|---|---|---|

| Dzielenie ruchu | Podział ruchu PaaS platformy Microsoft 365 i publicznej platformy Azure nie jest obecnie obsługiwany. W związku z tym wybranie dostawcy partnera dla wersji 2I lub B2I spowoduje również wysłanie całego publicznego ruchu PaaS platformy Azure i platformy Microsoft 365 za pośrednictwem usługi partnerskiej. | Badanie podziału ruchu w centrum. |

| Zasady podstawowe muszą znajdować się w tym samym regionie co zasady lokalne | Utwórz wszystkie zasady lokalne w tym samym regionie co zasady podstawowe. Nadal można zastosować zasady utworzone w jednym regionie w zabezpieczonym centrum z innego regionu. | Badanie |

| Filtrowanie ruchu między koncentratorami w bezpiecznych wdrożeniach koncentratora wirtualnego | Bezpieczne filtrowanie komunikacji koncentratora wirtualnego z zabezpieczonym koncentratorem wirtualnym jest obsługiwane za pomocą funkcji Intencja routingu. | Włącz intencję routingu w koncentratorze usługi Virtual WAN, ustawiając między koncentratorem wartość Włączone w usłudze Azure Firewall Manager. Aby uzyskać więcej informacji na temat tej funkcji, zobacz Dokumentację intencji routingu. Jedyną konfiguracją routingu usługi Virtual WAN, która umożliwia filtrowanie ruchu między koncentratora, jest intencja routingu. |

| Rozgałęzianie ruchu do gałęzi z włączonym filtrowaniem ruchu prywatnego | Gałąź do rozgałęzienia ruchu można sprawdzić za pomocą usługi Azure Firewall w scenariuszach zabezpieczonych koncentratorów, jeśli włączono intencję routingu. | Włącz intencję routingu w koncentratorze usługi Virtual WAN, ustawiając między koncentratorem wartość Włączone w usłudze Azure Firewall Manager. Aby uzyskać więcej informacji na temat tej funkcji, zobacz Dokumentację intencji routingu. Jedyną konfiguracją routingu usługi Virtual WAN, która umożliwia gałęziom rozgałęzianie ruchu prywatnego, jest intencja routingu. |

| Wszystkie zabezpieczone koncentratory wirtualne współużytkowania tej samej wirtualnej sieci WAN muszą znajdować się w tej samej grupie zasobów. | To zachowanie jest obecnie dostosowane do koncentratorów usługi Virtual WAN. | Utwórz wiele wirtualnych sieci WAN, aby umożliwić tworzenie zabezpieczonych koncentratorów wirtualnych w różnych grupach zasobów. |

| Dodawanie zbiorczego adresu IP kończy się niepowodzeniem | Zapora bezpiecznego koncentratora przechodzi w stan niepowodzenia, jeśli dodasz wiele publicznych adresów IP. | Dodaj mniejsze przyrosty publicznych adresów IP. Na przykład dodaj 10 naraz. |

| Ochrona przed atakami DDoS nie jest obsługiwana w przypadku zabezpieczonych koncentratorów wirtualnych | Usługa DDoS Protection nie jest zintegrowana z sieciami vWAN. | Badanie |

| Dzienniki aktywności nie są w pełni obsługiwane | Zasady zapory nie obsługują obecnie dzienników aktywności. | Badanie |

| Opis reguł nie jest w pełni obsługiwany | Zasady zapory nie wyświetlają opisu reguł w eksporcie usługi ARM. | Badanie |

| Usługa Azure Firewall Manager zastępuje trasy statyczne i niestandardowe powodujące przestoje w koncentratorze wirtualnej sieci WAN. | Nie należy używać usługi Azure Firewall Manager do zarządzania ustawieniami we wdrożeniach skonfigurowanych przy użyciu tras niestandardowych lub statycznych. Aktualizacje z menedżera zapory może potencjalnie zastąpić ustawienia trasy statycznej lub niestandardowej. | Jeśli używasz tras statycznych lub niestandardowych, użyj strony Virtual WAN, aby zarządzać ustawieniami zabezpieczeń i unikać konfiguracji za pośrednictwem usługi Azure Firewall Manager. Aby uzyskać więcej informacji, zobacz Scenariusz: Azure Firewall — niestandardowe. |