Podstawowe funkcje usługi Azure Firewall

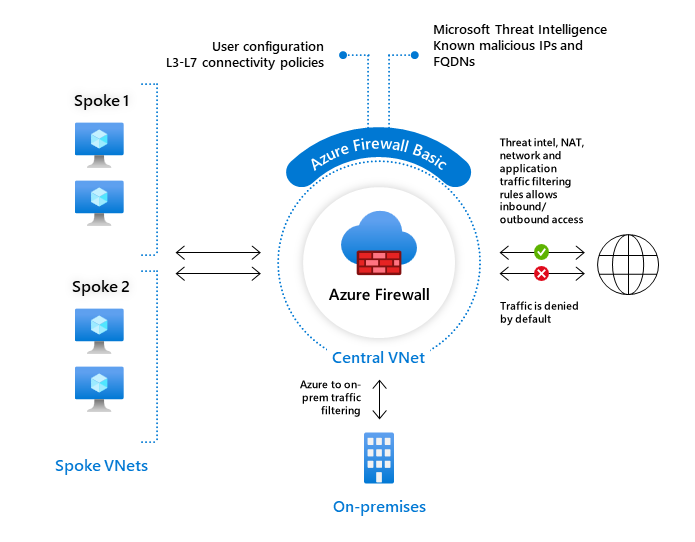

Azure Firewall Basic to zarządzana, oparta na chmurze usługa zabezpieczeń sieci, która chroni zasoby usługi Azure Virtual Network.

Usługa Azure Firewall w warstwie Podstawowa obejmuje następujące funkcje:

- Wbudowana wysoka dostępność

- Strefy dostępności

- Reguły filtrowania w pełni kwalifikowanych nazw domen aplikacji

- Reguły filtrowania ruchu sieciowego

- Tagi FQDN

- Tagi usługi

- Analiza zagrożeń w trybie alertu

- Obsługa translacji adresów sieciowych źródła (SNAT) dla ruchu wychodzącego

- Obsługa technologii DNAT dla ruchu przychodzącego

- Wiele publicznych adresów IP

- Rejestrowanie w usłudze Azure Monitor

- Certyfikaty

Aby porównać funkcje usługi Azure Firewall dla wszystkich jednostek SKU zapory, zobacz Wybieranie odpowiedniej jednostki SKU usługi Azure Firewall, aby spełnić Twoje potrzeby.

Wbudowana wysoka dostępność

Wysoka dostępność jest wbudowana, więc nie są wymagane żadne dodatkowe moduły równoważenia obciążenia i nie trzeba nic konfigurować.

Strefy dostępności

Usługę Azure Firewall można skonfigurować podczas wdrażania tak, aby obejmowała wiele Strefy dostępności w celu zwiększenia dostępności. Możesz również skojarzyć usługę Azure Firewall z określoną strefą ze względów zbliżeniowych. Aby uzyskać więcej informacji na temat dostępności, zobacz Umowa dotycząca poziomu usług (SLA) usługi Azure Firewall.

Zapora wdrożona w więcej niż jednej strefie dostępności nie ma dodatkowych kosztów. Istnieją jednak dodatkowe koszty transferów danych przychodzących i wychodzących skojarzonych z Strefy dostępności. Aby uzyskać więcej informacji, zobacz Szczegóły cennika przepustowości.

Usługa Azure Firewall Strefy dostępności jest dostępna w regionach, które obsługują Strefy dostępności. Aby uzyskać więcej informacji, zobacz Regiony, które obsługują Strefy dostępności na platformie Azure.

Reguły filtrowania w pełni kwalifikowanych nazw domen aplikacji

Możesz ograniczyć wychodzący ruch HTTP/S lub ruch usługi Azure SQL do określonej listy w pełni kwalifikowanych nazw domen (FQDN), w tym symboli wieloznacznych. Ta funkcja nie wymaga zakończenia protokołu TLS.

W poniższym filmie wideo pokazano, jak utworzyć regułę aplikacji:

Reguły filtrowania ruchu sieciowego

Można centralnie tworzyć reguły filtrowania sieci (zezwalania lub blokowania) na podstawie źródłowego i docelowego adresu IP, portu i protokołu. Usługa Azure Firewall jest w pełni stanowa, więc możesz rozróżniać autentyczne pakiety w ramach różnych typów połączeń. Reguły są wymuszane i rejestrowane w wielu subskrypcjach i sieciach wirtualnych.

Usługa Azure Firewall obsługuje filtrowanie stanowe protokołów sieciowych warstwy 3 i warstwy 4. Protokoły IP warstwy 3 można filtrować, wybierając pozycję Dowolny protokół w regule Sieci i wybierając symbol wieloznaczny * dla portu.

Tagi FQDN

Tagi FQDN ułatwiają zezwolenie na dobrze znany ruch sieciowy usługi platformy Azure przez zaporę. Załóżmy na przykład, że chcesz zezwolić na ruch sieciowy z witryny Windows Update przez zaporę. Tworzysz regułę aplikacji i dołączasz tag „Windows Update”. Teraz ruch sieciowy z witryny Windows Update może przechodzić przez zaporę.

Tagi usługi

Tag usługi reprezentuje grupę prefiksów adresów IP, aby zminimalizować złożoność tworzenia reguł zabezpieczeń. Nie można utworzyć własnego tagu usługi ani określić, które adresy IP znajdują się w tagu. Firma Microsoft zarządza prefiksami adresów obejmującymi ten tag i automatycznie aktualizuje tag usługi, gdy zmienią się adresy.

Analiza zagrożeń

Filtrowanie oparte na analizie zagrożeń można włączyć, aby zapora wysyłała alerty dotyczące ruchu z/do znanych złośliwych adresów IP i domen. Adresy IP i domeny pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft.

Obsługa translacji adresów sieciowych źródła (SNAT) dla ruchu wychodzącego

Wszystkie adresy IP wychodzącego ruchu sieciowego są tłumaczone na publiczny adres IP usługi Azure Firewall (translacja adresów sieciowych źródła, SNAT). Możesz zidentyfikować ruch pochodzący z sieci wirtualnej do zdalnych internetowych miejsc docelowych i zezwalać na niego. Usługa Azure Firewall nie obsługuje protokołu SNAT, gdy docelowy adres IP jest prywatnym zakresem adresów IP dla protokołu IANA RFC 1918.

Jeśli organizacja używa publicznego zakresu adresów IP dla sieci prywatnych, usługa Azure Firewall będzie kierować ruch do jednego z prywatnych adresów IP zapory w podsieci AzureFirewallSubnet. Usługę Azure Firewall można skonfigurować tak, aby nie SNAT był twoim zakresem publicznych adresów IP. Aby uzyskać więcej informacji, zobacz Usługa SNAT dla zakresów prywatnych adresów IP w usłudze Azure Firewall.

Możesz monitorować wykorzystanie portów SNAT w metrykach usługi Azure Firewall. Dowiedz się więcej i zobacz nasze zalecenie dotyczące wykorzystania portów SNAT w naszej dokumentacji dzienników zapory i metryk.

Aby uzyskać bardziej szczegółowe informacje na temat zachowań translatora adresów sieciowych usługi Azure Firewall, zobacz Zachowania translatora adresów sieciowych usługi Azure Firewall.

Obsługa technologii DNAT dla ruchu przychodzącego

Przychodzący ruch sieciowy internetowy do publicznego adresu IP zapory jest tłumaczony (translacja docelowego adresu sieciowego) i filtrowany do prywatnych adresów IP w sieciach wirtualnych.

Wiele publicznych adresów IP

Za pomocą zapory można skojarzyć wiele publicznych adresów IP.

Umożliwia to wykonanie następujących scenariuszy:

- DNAT — można przetłumaczyć wiele standardowych wystąpień portów na serwery zaplecza. Jeśli na przykład masz dwa publiczne adresy IP, możesz wykonać translację portu TCP 3389 (RDP) dla obu adresów IP.

- SNAT — więcej portów jest dostępnych dla wychodzących połączeń SNAT, co zmniejsza potencjał wyczerpania portów SNAT. Obecnie usługa Azure Firewall losowo wybiera źródłowy publiczny adres IP do użycia na potrzeby połączenia. Jeśli w sieci występuje jakiekolwiek filtrowanie w kierunku do klienta, musisz zezwolić na wszystkie publiczne adresy IP skojarzone z zaporą. Rozważ użycie prefiksu publicznego adresu IP, aby uprościć tę konfigurację.

Rejestrowanie w usłudze Azure Monitor

Wszystkie zdarzenia są zintegrowane z usługą Azure Monitor, co umożliwia archiwizowanie dzienników na koncie magazynu, przesyłanie strumieniowe zdarzeń do centrum zdarzeń lub wysyłanie ich do dzienników usługi Azure Monitor. Aby zapoznać się z przykładami dzienników usługi Azure Monitor, zobacz Dzienniki usługi Azure Monitor dla usługi Azure Firewall.

Aby uzyskać więcej informacji, zobacz Samouczek: monitorowanie dzienników i metryk usługi Azure Firewall.

Skoroszyt usługi Azure Firewall udostępnia elastyczną kanwę do analizy danych usługi Azure Firewall. Służy do tworzenia rozbudowanych raportów wizualnych w witrynie Azure Portal. Aby uzyskać więcej informacji, zobacz Monitorowanie dzienników przy użyciu skoroszytu usługi Azure Firewall.

Certyfikaty

Usługa Azure Firewall to zgodne ze standardami ISO (Payment Card Industry), Service Organization Controls (SOC) i International Organization for Standardization (ISO). Aby uzyskać więcej informacji, zobacz Certyfikaty zgodności usługi Azure Firewall.