Szybki start: diagnozowanie problemu z filtrowaniem ruchu sieciowego maszyny wirtualnej przy użyciu witryny Azure Portal

W tym przewodniku Szybki start wdrożysz maszynę wirtualną i użyjesz weryfikacji przepływu adresów IP usługi Network Watcher, aby przetestować łączność z różnymi adresami IP i. Korzystając z wyników weryfikacji przepływu adresów IP, należy określić regułę zabezpieczeń blokującą ruch i powodując błąd komunikacji i dowiedzieć się, jak można go rozwiązać. Dowiesz się również, jak używać obowiązujących reguł zabezpieczeń dla interfejsu sieciowego, aby określić, dlaczego reguła zabezpieczeń zezwala na ruch lub odmawia go.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją

Logowanie się do platformy Azure

Zaloguj się w witrynie Azure Portal przy użyciu danych konta Azure.

Tworzenie maszyny wirtualnej

W polu wyszukiwania w górnej części portalu wprowadź ciąg maszyny wirtualne. Wybierz pozycję Maszyny wirtualne w wynikach wyszukiwania.

Wybierz pozycję + Utwórz , a następnie wybierz pozycję Maszyna wirtualna platformy Azure.

W obszarze Tworzenie maszyny wirtualnej wprowadź lub wybierz następujące wartości na karcie Podstawy :

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź wartość myResourceGroup w polu Nazwa.

Wybierz przycisk OK.Szczegóły wystąpienia Virtual machine name Wprowadź wartość myVM. Region Wybierz pozycję (STANY USA) Wschodnie stany USA. Opcje dostępności Wybierz pozycję Brak wymaganej nadmiarowości infrastruktury. Typ zabezpieczeń Pozostaw wartość domyślną standardu. Image Wybierz pozycję Ubuntu Server 20.04 LTS — x64 Gen2. Size Wybierz rozmiar lub pozostaw ustawienie domyślne. konto Administracja istrator Authentication type Wybierz pozycję Hasło. Nazwa użytkownika Wprowadź nazwę użytkownika. Password Wprowadź hasło. Potwierdź hasło Ponownie wprowadź hasło. Wybierz kartę Sieć lub wybierz pozycję Dalej: Dyski, a następnie pozycję Dalej: Sieć.

Na karcie Sieć wybierz pozycję Utwórz nową , aby utworzyć nową sieć wirtualną.

W obszarze Tworzenie sieci wirtualnej wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Imię i nazwisko/nazwa Wprowadź nazwę myVNet. Przestrzeń adresowa Zakres adresów Wpisz 10.0.0.0/16. Podsieci Nazwa podsieci Wprowadź ciąg mySubnet. Zakres adresów Wpisz 10.0.0.0/24. Wybierz przycisk OK.

Wprowadź lub wybierz następujące wartości na karcie Sieć :

Ustawienie Wartość Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz pozycję Podstawowa. Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Uwaga

Platforma Azure utworzy domyślną sieciową grupę zabezpieczeń dla maszyny wirtualnej myVM (ponieważ wybrano grupę zabezpieczeń sieci podstawowej karty sieciowej). Ta domyślna sieciowa grupa zabezpieczeń będzie używana do testowania komunikacji sieciowej z maszyną wirtualną i z maszyny wirtualnej w następnej sekcji.

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

Testowanie komunikacji sieciowej przy użyciu weryfikowania przepływu adresów IP

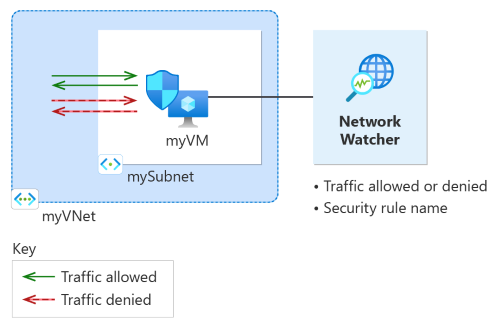

W tej sekcji użyjesz możliwości weryfikacji przepływu adresów IP usługi Network Watcher do testowania komunikacji sieciowej z maszyną wirtualną i z niego.

W polu wyszukiwania w górnej części portalu wprowadź network watcher. Wybierz pozycję Network Watcher w wynikach wyszukiwania.

W obszarze Narzędzia do diagnostyki sieci wybierz pozycję Weryfikacja przepływu dla adresu IP.

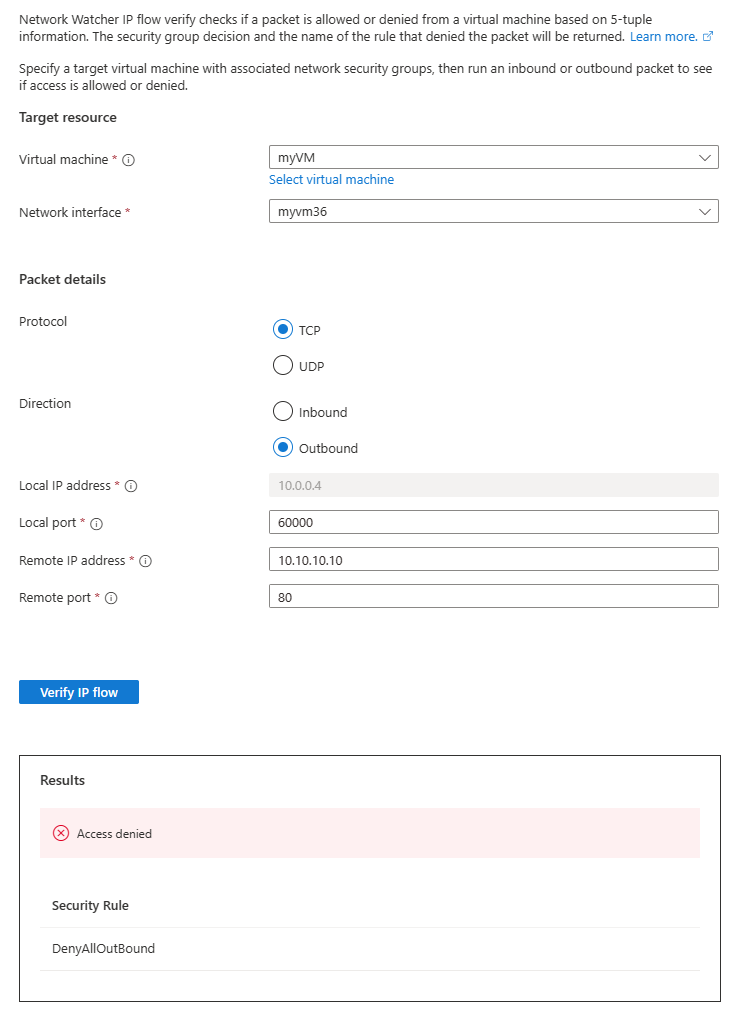

Na stronie Weryfikowanie przepływu adresów IP wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Zasób docelowy Maszyna wirtualna Wybierz maszynę wirtualną myVM . Interfejs sieciowy Wybierz interfejs sieciowy maszyny wirtualnej myVM. W przypadku tworzenia maszyny wirtualnej przy użyciu witryny Azure Portal portal nazywa interfejs sieciowy przy użyciu nazwy maszyny wirtualnej i losowej liczby (na przykład myvm36). Szczegóły pakietu Protokół Wybierz pozycję TCP. Kierunek Wybierz pozycję Wychodzące. Port lokalny Wprowadź wartość 60000. Wybierz dowolny numer portu z zakresu IANA (Internet Assigned Numbers Authority) dla portów dynamicznych lub prywatnych. Zdalny adres IP Wprowadź wartość 13.107.21.200. Ten adres IP jest jednym z adresów www.bing.comIP witryny internetowej.Port zdalny Wprowadź wartość 80 Uwaga

Jeśli maszyna wirtualna nie jest widoczna na liście dostępnych maszyn wirtualnych do wybrania, upewnij się, że jest uruchomiona. Zatrzymane maszyny wirtualne nie są dostępne do wybrania dla testu weryfikacji przepływu adresów IP.

Wybierz przycisk Weryfikuj przepływ adresów IP.

Po kilku sekundach zobaczysz wynik testu, który wskazuje, że dostęp jest dozwolony do 13.107.21.200 z powodu domyślnej reguły zabezpieczeń AllowInternetOutBound.

Zmień zdalny adres IP na 10.0.1.10, który jest prywatnym adresem IP w przestrzeni adresowej myVNet . Następnie powtórz test, wybierając przycisk Weryfikuj przepływ adresu IP ponownie. Wynik drugiego testu wskazuje, że dostęp może mieć wartość 10.0.1.10 z powodu domyślnej reguły zabezpieczeń AllowVnetOutBound.

Zmień zdalny adres IP na 10.10.10.10 i powtórz test. Wynik trzeciego testu wskazuje, że odmowa dostępu do wersji 10.10.10.10.10 ze względu na domyślną regułę zabezpieczeń DenyAllOutBound.

Zmień kierunek na przychodzący, port lokalny na 80, a port zdalny na 60000, a następnie powtórz test. Wynik czwartego testu wskazuje, że odmowa dostępu z wersji 10.10.10.10.10 ze względu na domyślną regułę zabezpieczeń DenyAllInBound.

Wyświetlanie szczegółów reguły zabezpieczeń

Aby określić, dlaczego reguły w poprzedniej sekcji zezwalają na komunikację lub odmawiają, zapoznaj się z obowiązującymi regułami zabezpieczeń interfejsu sieciowego na maszynie wirtualnej myVM .

W obszarze Narzędzia diagnostyczne sieci w usłudze Network Watcher wybierz pozycję Obowiązujące reguły zabezpieczeń.

Wybierz następujące informacje:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycję myResourceGroup. Maszyna wirtualna Wybierz pozycję myVM. Uwaga

Maszyna wirtualna myVM ma jeden interfejs sieciowy, który zostanie wybrany po wybraniu maszyny wirtualnej myVM. Jeśli maszyna wirtualna ma więcej niż jeden interfejs sieciowy, wybierz ten, który ma być widoczny w obowiązujących regułach zabezpieczeń.

W obszarze Reguły ruchu wychodzącego wybierz pozycję ZezwalajInternetOutBound , aby wyświetlić dozwolone prefiksy docelowych adresów IP w ramach tej reguły zabezpieczeń.

Widać, że prefiks adresu 13.104.0.0/13 znajduje się wśród prefiksów adresów reguły AllowInternetOutBound . Ten prefiks obejmuje adres IP 13.107.21.200 , który został przetestowany w kroku 4 poprzedniej sekcji.

Podobnie możesz sprawdzić inne reguły, aby wyświetlić prefiksy źródłowych i docelowych adresów IP w każdej regule.

Weryfikacja przepływu adresów IP sprawdza domyślne i skonfigurowane reguły zabezpieczeń platformy Azure. Jeśli testy zwracają oczekiwane wyniki i nadal występują problemy z siecią, upewnij się, że nie masz zapory między maszyną wirtualną a punktem końcowym, z którym komunikujesz się, oraz że system operacyjny na maszynie wirtualnej nie ma zapory, która odmawia komunikacji.

Czyszczenie zasobów

Gdy grupa zasobów i wszystkie znajdujące się w niej zasoby nie będą już potrzebne, usuń je:

W polu wyszukiwania w górnej części portalu prowadź ciąg myResourceGroup. Wybierz pozycję myResourceGroup z wyników wyszukiwania.

Wybierz pozycję Usuń grupę zasobów.

W obszarze Usuń grupę zasobów wprowadź wartość myResourceGroup, a następnie wybierz pozycję Usuń.

Wybierz pozycję Usuń , aby potwierdzić usunięcie grupy zasobów i wszystkich jej zasobów.