Ograniczanie źródła operacji kopiowania do konta magazynu

Ze względów bezpieczeństwa administratorzy magazynu mogą chcieć ograniczyć środowiska, z których można kopiować dane do zabezpieczonych kont. Ograniczenie zakresu dozwolonych operacji kopiowania pomaga zapobiec infiltracji niechcianych danych z niezaufanych dzierżaw lub sieci wirtualnych.

W tym artykule pokazano, jak ograniczyć konta źródłowe operacji kopiowania do kont w tej samej dzierżawie co konto docelowe lub z linkami prywatnymi do tej samej sieci wirtualnej co miejsce docelowe.

Ważne

Dozwolony zakres operacji kopiowania jest obecnie w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Informacje o dozwolonym zakresie operacji kopiowania (wersja zapoznawcza)

Właściwość AllowedCopyScope konta magazynu służy do określania środowisk, z których można skopiować dane do konta docelowego. Jest on wyświetlany w witrynie Azure Portal jako ustawienie konfiguracji Dozwolone zakres operacji kopiowania (wersja zapoznawcza). Właściwość nie jest ustawiona domyślnie i nie zwraca wartości, dopóki nie zostanie jawnie ustawiona. Ma trzy możliwe wartości:

- (null) (ustawienie domyślne): Zezwalaj na kopiowanie z dowolnego konta magazynu na konto docelowe.

- Microsoft Entra ID: zezwala na kopiowanie tylko z kont w ramach tej samej dzierżawy Firmy Microsoft co konto docelowe.

- PrivateLink: zezwala na kopiowanie tylko z kont magazynu, które mają prywatne łącza do tej samej sieci wirtualnej co konto docelowe.

To ustawienie dotyczy operacji kopiowania obiektów blob i kopiowania obiektu blob z adresu URL . Przykładami narzędzi korzystających z kopiowania obiektu blob są narzędzia AzCopy i Eksplorator usługi Azure Storage.

Jeśli źródło żądania kopiowania nie spełnia wymagań określonych przez to ustawienie, żądanie kończy się niepowodzeniem z kodem stanu HTTP 403 (Zabronione).

Właściwość AllowedCopyScope jest obsługiwana w przypadku kont magazynu korzystających tylko z modelu wdrażania usługi Azure Resource Manager. Aby uzyskać informacje o tym, które konta magazynu korzystają z modelu wdrażania usługi Azure Resource Manager, zobacz Typy kont magazynu.

Identyfikowanie źródłowych kont magazynu operacji kopiowania

Przed zmianą wartości AllowedCopyScope dla konta magazynu zidentyfikuj użytkowników, aplikacje lub usługi, które będą miały wpływ na zmianę. W zależności od wyników może być konieczne dostosowanie ustawienia do zakresu obejmującego wszystkie żądane źródła kopii lub dostosowanie sieci lub konfiguracji usługi Microsoft Entra dla niektórych źródłowych kont magazynu.

Dzienniki usługi Azure Storage przechwytują szczegóły w usłudze Azure Monitor dotyczące żądań dotyczących konta magazynu, w tym źródła i miejsca docelowego operacji kopiowania. Aby uzyskać więcej informacji, zobacz Monitorowanie usługi Azure Storage. Włącz i przeanalizuj dzienniki, aby zidentyfikować operacje kopiowania, które mogą mieć wpływ na zmianę allowedCopyScope dla docelowego konta magazynu.

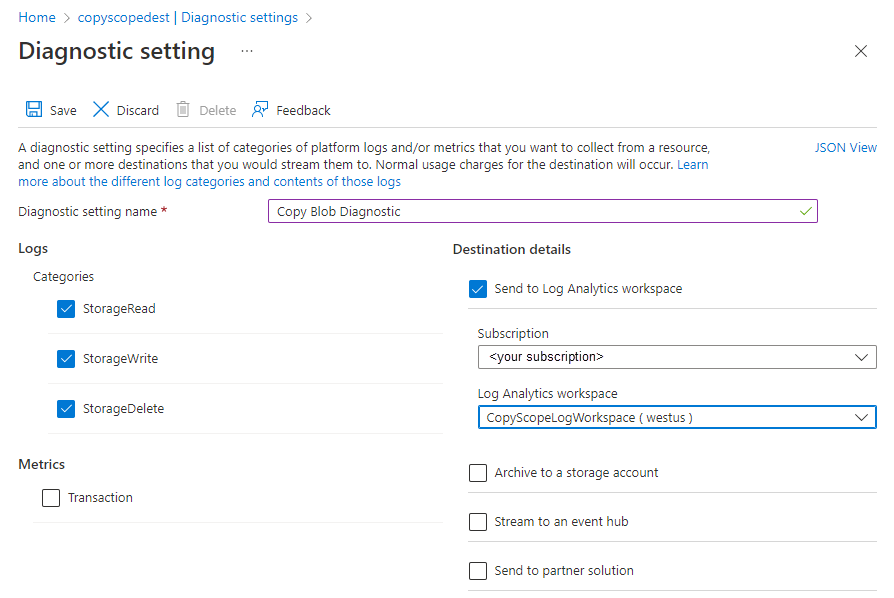

Tworzenie ustawienia diagnostycznego w witrynie Azure Portal

Aby rejestrować dane usługi Azure Storage za pomocą usługi Azure Monitor i analizować je za pomocą usługi Azure Log Analytics, należy najpierw utworzyć ustawienie diagnostyczne wskazujące typy żądań i usługi magazynu, dla których chcesz rejestrować dane. Aby utworzyć ustawienie diagnostyczne w witrynie Azure Portal, wykonaj następujące kroki:

Utwórz nowy obszar roboczy usługi Log Analytics w subskrypcji zawierającej konto usługi Azure Storage lub użyj istniejącego obszaru roboczego usługi Log Analytics. Po skonfigurowaniu rejestrowania dla konta magazynu dzienniki będą dostępne w obszarze roboczym usługi Log Analytics. Aby uzyskać więcej informacji, zobacz Tworzenie obszaru roboczego usługi Log Analytics w witrynie Azure Portal.

W witrynie Azure Portal przejdź do swojego konta magazynu.

W sekcji Monitorowanie wybierz pozycję Ustawienia diagnostyczne.

Wybierz usługę Azure Storage, dla której chcesz rejestrować żądania. Na przykład wybierz obiekt blob , aby rejestrować żądania do usługi Blob Storage.

Wybierz pozycję Dodaj ustawienia diagnostyczne.

Podaj nazwę ustawienia diagnostycznego.

W obszarze Kategorie w sekcji Dzienniki wybierz pozycję StorageRead, StorageWrite i StorageDelete, aby zarejestrować wszystkie żądania danych do wybranej usługi.

W obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics. Wybierz subskrypcję i utworzony wcześniej obszar roboczy usługi Log Analytics, jak pokazano na poniższej ilustracji, a następnie wybierz pozycję Zapisz.

Po utworzeniu ustawienia diagnostycznego żądania do konta magazynu są następnie rejestrowane zgodnie z tym ustawieniem. Aby uzyskać więcej informacji, zobacz Tworzenie ustawienia diagnostycznego w celu zbierania dzienników zasobów i metryk na platformie Azure.

Wykonywanie zapytań dotyczących dzienników dla żądań kopiowania

Dzienniki usługi Azure Storage obejmują wszystkie żądania kopiowania danych na konto magazynu z innego źródła. Wpisy dziennika zawierają nazwę docelowego konta magazynu i identyfikator URI obiektu źródłowego, a także informacje ułatwiające zidentyfikowanie klienta żądającego kopii. Aby uzyskać pełną dokumentację pól dostępnych w dziennikach usługi Azure Storage w usłudze Azure Monitor, zobacz Dzienniki zasobów.

Aby pobrać dzienniki żądań kopiowania obiektów blob w ciągu ostatnich siedmiu dni, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do swojego konta magazynu.

W sekcji Monitorowanie wybierz pozycję Dzienniki.

Wklej następujące zapytanie do nowego zapytania dziennika i uruchom je. To zapytanie wyświetla obiekty źródłowe najczęściej przywołyne w żądaniach kopiowania danych do określonego konta magazynu. W poniższym przykładzie zastąp tekst

<account-name>zastępczy własną nazwą konta magazynu.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Wyniki zapytania powinny wyglądać podobnie do następujących:

Identyfikator URI jest pełną ścieżką do skopiowanego obiektu źródłowego, który zawiera nazwę konta magazynu, nazwę kontenera i nazwę pliku. Z listy identyfikatorów URI określ, czy operacje kopiowania byłyby blokowane, jeśli zastosowano określone ustawienie AllowedCopyScope .

Możesz również skonfigurować regułę alertu na podstawie tego zapytania, aby otrzymywać powiadomienia o żądaniach kopiowania obiektów blob dla konta. Aby uzyskać więcej informacji, zobacz Tworzenie, wyświetlanie alertów dzienników i zarządzanie nimi przy użyciu usługi Azure Monitor.

Ogranicz dozwolony zakres operacji kopiowania (wersja zapoznawcza)

Jeśli masz pewność, że możesz bezpiecznie ograniczyć źródła żądań kopiowania do określonego zakresu, możesz ustawić właściwość AllowedCopyScope dla konta magazynu na ten zakres.

Uprawnienia do zmiany dozwolonego zakresu operacji kopiowania (wersja zapoznawcza)

Aby ustawić właściwość AllowedCopyScope dla konta magazynu, użytkownik musi mieć uprawnienia do tworzenia kont magazynu i zarządzania nimi. Role kontroli dostępu opartej na rolach (RBAC) platformy Azure, które zapewniają te uprawnienia, obejmują akcję Microsoft.Storage/storageAccounts/write lub Microsoft.Storage/storageAccounts/* . Wbudowane role z tą akcją obejmują:

- Rola właściciela usługi Azure Resource Manager

- Rola Współautor usługi Azure Resource Manager

- Rola Współautor konta magazynu

Te role nie zapewniają dostępu do danych na koncie magazynu za pośrednictwem identyfikatora Entra firmy Microsoft. Obejmują one jednak usługę Microsoft.Storage/storageAccounts/listkeys/action, która udziela dostępu do kluczy dostępu do konta. Za pomocą tego uprawnienia użytkownik może użyć kluczy dostępu do konta, aby uzyskać dostęp do wszystkich danych na koncie magazynu.

Przypisania ról muszą być ograniczone do poziomu konta magazynu lub wyższego, aby umożliwić użytkownikowi ograniczenie zakresu operacji kopiowania dla konta. Aby uzyskać więcej informacji na temat zakresu ról, zobacz Omówienie zakresu kontroli dostępu opartej na rolach platformy Azure.

Należy zachować ostrożność, aby ograniczyć przypisywanie tych ról tylko do tych, którzy wymagają możliwości utworzenia konta magazynu lub zaktualizowania jego właściwości. Użyj zasady najniższych uprawnień, aby upewnić się, że użytkownicy mają najmniejsze uprawnienia, których potrzebują do wykonania swoich zadań. Aby uzyskać więcej informacji na temat zarządzania dostępem za pomocą kontroli dostępu opartej na rolach platformy Azure, zobacz Najlepsze rozwiązania dotyczące kontroli dostępu opartej na rolach platformy Azure.

Uwaga

Role klasycznego administratora subskrypcji Service Administracja istrator i Współ-Administracja istrator obejmują odpowiednik roli właściciela usługi Azure Resource Manager. Rola Właściciel zawiera wszystkie akcje, więc użytkownik z jedną z tych ról administracyjnych może również tworzyć konta magazynu i zarządzać nimi. Aby uzyskać więcej informacji, zobacz Role platformy Azure, Role firmy Microsoft Entra i klasyczne role administratora subskrypcji.

Konfigurowanie dozwolonego zakresu dla operacji kopiowania (wersja zapoznawcza)

Korzystając z konta, które ma niezbędne uprawnienia, skonfiguruj dozwolony zakres operacji kopiowania w witrynie Azure Portal przy użyciu programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Aby skonfigurować dozwolony zakres operacji kopiowania dla istniejącego konta magazynu w witrynie Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do swojego konta magazynu.

W obszarze Ustawienia wybierz pozycję Konfiguracja.

Ustaw dozwolony zakres dla operacji kopiowania (wersja zapoznawcza) na jedną z następujących wartości:

- Z dowolnego konta magazynu

- Z kont magazynu w tej samej dzierżawie usługi Microsoft Entra

- Z kont magazynu, które mają prywatny punkt końcowy do tej samej sieci wirtualnej

Wybierz pozycję Zapisz.