Automatyczne stosowanie poprawki gościa maszyny wirtualnej Azure

Uwaga

W tym artykule odwołuje się do systemu CentOS — dystrybucji systemu Linux, która zbliża się do stanu zakończenia życia (EOL). Rozważ odpowiednie użycie i zaplanuj. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące zakończenia życia systemu CentOS.

Dotyczy: ✔️ Maszyny wirtualne z systemem Linux Maszyny wirtualne z systemem Windows — elastyczne zestawy ✔️ ✔️ skalowania

Włączenie automatycznego stosowania poprawek gościa maszyn wirtualnych dla maszyn wirtualnych platformy Azure ułatwia zarządzanie aktualizacjami dzięki bezpiecznemu i automatycznemu poprawianiu maszyn wirtualnych w celu zachowania zgodności z zabezpieczeniami przy jednoczesnym ograniczeniu promienia wybuchu maszyn wirtualnych.

Automatyczne stosowanie poprawek gościa maszyny wirtualnej ma następujące cechy:

- Poprawki sklasyfikowane jako Krytyczne lub Zabezpieczenia są automatycznie pobierane i stosowane na maszynie wirtualnej.

- Poprawki są stosowane poza godzinami szczytu dla maszyn wirtualnych IaaS w strefie czasowej maszyny wirtualnej.

- Poprawki są stosowane przez wszystkie godziny dla usługi VMSS Flex.

- Orkiestracja poprawek jest zarządzana przez platformę Azure, a poprawki są stosowane zgodnie z zasadami dotyczącymi pierwszej dostępności.

- Kondycja maszyny wirtualnej określona za pomocą sygnałów kondycji platformy jest monitorowana w celu wykrywania błędów poprawek.

- Kondycję aplikacji można monitorować za pomocą rozszerzenia Application Health.

- Działa dla wszystkich rozmiarów maszyn wirtualnych.

Jak działa automatyczne stosowanie poprawek gościa maszyny wirtualnej?

Jeśli automatyczne stosowanie poprawek gościa maszyny wirtualnej jest włączone na maszynie wirtualnej, dostępne poprawki krytyczne i poprawki zabezpieczeń są pobierane i stosowane automatycznie na maszynie wirtualnej. Ten proces rozpoczyna się automatycznie co miesiąc po wydaniu nowych poprawek. Ocena poprawek i instalacja są automatyczne, a proces obejmuje ponowne uruchomienie maszyny wirtualnej zgodnie z potrzebami.

Maszyna wirtualna jest okresowo oceniana co kilka dni i wiele razy w dowolnym 30-dniowym okresie w celu określenia odpowiednich poprawek dla tej maszyny wirtualnej. Poprawki można instalować w dowolnym dniu na maszynie wirtualnej poza godzinami szczytu dla maszyny wirtualnej. Ta automatyczna ocena gwarantuje, że wszystkie brakujące poprawki zostaną wykryte najwcześniejszą możliwą szansą.

Poprawki są instalowane w ciągu 30 dni od comiesięcznych wersji poprawek, po orkiestracji pierwszej dostępności opisanej poniżej. Poprawki są instalowane tylko poza godzinami szczytu maszyny wirtualnej w zależności od strefy czasowej maszyny wirtualnej. Maszyna wirtualna musi być uruchomiona w godzinach poza godzinami szczytu, aby poprawki zostały automatycznie zainstalowane. Jeśli maszyna wirtualna jest wyłączona podczas okresowej oceny, maszyna wirtualna zostanie automatycznie oceniona i odpowiednie poprawki zostaną zainstalowane automatycznie podczas następnej okresowej oceny (zwykle w ciągu kilku dni), gdy maszyna wirtualna jest włączona.

Aktualizacje definicji i inne poprawki nie sklasyfikowane jako krytyczne lub zabezpieczenia nie zostaną zainstalowane za pośrednictwem automatycznego stosowania poprawek gościa maszyny wirtualnej. Aby zainstalować poprawki z innymi klasyfikacjami poprawek lub zaplanować instalację poprawek we własnym niestandardowym oknie obsługi, możesz użyć rozwiązania Update Management.

W przypadku maszyn wirtualnych IaaS klienci mogą skonfigurować maszyny wirtualne w celu włączenia automatycznego stosowania poprawek gościa maszyn wirtualnych. Spowoduje to ograniczenie promienia wybuchu maszyn wirtualnych uzyskujących zaktualizowaną poprawkę i wykonanie zaaranżowanej aktualizacji maszyn wirtualnych. Usługa zapewnia również monitorowanie kondycji w celu wykrywania problemów z aktualizacją.

Aktualizacje Aktualizacje dostępności

Proces instalacji poprawek jest zorganizowany globalnie przez platformę Azure dla wszystkich maszyn wirtualnych z włączonym automatycznym stosowaniem poprawek gościa maszyny wirtualnej. Ta aranżacja jest zgodna z zasadami dotyczącymi dostępności na różnych poziomach dostępności udostępnianych przez platformę Azure.

W przypadku grupy maszyn wirtualnych poddawanych aktualizacji platforma Azure będzie organizować aktualizacje:

Między regionami:

- Comiesięczna aktualizacja jest organizowana na platformie Azure globalnie w sposób etapowy, aby zapobiec awariom wdrożenia globalnego.

- Faza może mieć co najmniej jeden region, a aktualizacja zostanie przeniesiona do następnych faz tylko wtedy, gdy kwalifikujące się maszyny wirtualne w fazie zostaną pomyślnie zaktualizowane.

- Regiony sparowane geograficznie nie są aktualizowane współbieżnie i nie mogą znajdować się w tej samej fazie regionalnej.

- Powodzenie aktualizacji jest mierzone przez śledzenie po aktualizacji kondycji maszyny wirtualnej. Kondycja maszyny wirtualnej jest śledzona za pomocą wskaźników kondycji platformy dla maszyny wirtualnej.

W obrębie regionu:

- Maszyny wirtualne w różnych Strefy dostępności nie są aktualizowane współbieżnie przy użyciu tej samej aktualizacji.

- Maszyny wirtualne, które nie są częścią zestawu dostępności, są wsadowe wsadowe, aby uniknąć współbieżnych aktualizacji dla wszystkich maszyn wirtualnych w ramach subskrypcji.

W zestawie dostępności:

- Wszystkie maszyny wirtualne w wspólnym zestawie dostępności nie są aktualizowane współbieżnie.

- Maszyny wirtualne w wspólnym zestawie dostępności są aktualizowane w granicach domeny aktualizacji, a maszyny wirtualne w wielu domenach aktualizacji nie są aktualizowane współbieżnie.

Zawężenie zakresu maszyn wirtualnych, które są poprawiane między regionami, w obrębie regionu lub zestawu dostępności, ogranicza promień wybuchu poprawki. W przypadku monitorowania kondycji wszelkie potencjalne problemy są oflagowane bez wpływu na całą flotę.

Data instalacji poprawek dla danej maszyny wirtualnej może się różnić od miesiąca do miesiąca, ponieważ określona maszyna wirtualna może być pobierana w innej partii między miesięcznymi cyklami stosowania poprawek.

Które poprawki są zainstalowane?

Zainstalowane poprawki zależą od etapu wdrażania maszyny wirtualnej. Co miesiąc rozpoczyna się nowe globalne wdrożenie, w którym są instalowane wszystkie poprawki zabezpieczeń i krytyczne dla poszczególnych maszyn wirtualnych. Wdrożenie jest orkiestrowane we wszystkich regionach świadczenia usługi Azure w partiach (opisane w powyższej sekcji dotyczącej poprawek dotyczących dostępności).

Dokładny zestaw poprawek do zainstalowania różni się w zależności od konfiguracji maszyny wirtualnej, w tym typu systemu operacyjnego i czasu oceny. Istnieje możliwość zainstalowania dwóch identycznych maszyn wirtualnych w różnych regionach, jeśli istnieje więcej lub mniej poprawek dostępnych, gdy aranżacja poprawek dociera do różnych regionów w różnym czasie. Podobnie, ale rzadziej maszyny wirtualne w tym samym regionie, ale oceniane w różnym czasie (ze względu na różne partie strefy dostępności lub zestawu dostępności) mogą uzyskać różne poprawki.

Ponieważ automatyczne stosowanie poprawek gościa maszyny wirtualnej nie konfiguruje źródła poprawek, dwie podobne maszyny wirtualne skonfigurowane do różnych źródeł poprawek, takie jak repozytorium publiczne i repozytorium prywatne, mogą również zobaczyć różnicę w dokładnym zestawie zainstalowanych poprawek.

W przypadku typów systemu operacyjnego, które zwalniają poprawki w stałym okresie, maszyny wirtualne skonfigurowane do publicznego repozytorium systemu operacyjnego mogą oczekiwać otrzymania tego samego zestawu poprawek w różnych fazach wdrażania w ciągu miesiąca. Na przykład maszyny wirtualne z systemem Windows skonfigurowane do publicznego repozytorium usługi Windows Update.

W miarę wyzwalania nowego wdrożenia co miesiąc maszyna wirtualna będzie otrzymywać co najmniej jedno wdrożenie poprawek co miesiąc, jeśli maszyna wirtualna jest włączona poza godzinami szczytu. Ten proces gwarantuje, że maszyna wirtualna zostanie poprawiona przy użyciu najnowszych dostępnych poprawek zabezpieczeń i krytycznych poprawek co miesiąc. Aby zapewnić spójność w zestawie zainstalowanych poprawek, możesz skonfigurować maszyny wirtualne w celu oceny i pobierania poprawek z własnych repozytoriów prywatnych.

Obsługiwane obrazy systemu operacyjnego

Ważne

Automatyczne stosowanie poprawek gościa maszyny wirtualnej, ocena poprawek na żądanie i instalacja poprawek na żądanie są obsługiwane tylko na maszynach wirtualnych utworzonych na podstawie obrazów z dokładną kombinacją wydawcy, oferty i jednostki SKU z poniższej listy obsługiwanych obrazów systemu operacyjnego. Obrazy niestandardowe lub inne wydawcy, oferty, kombinacje jednostek SKU nie są obsługiwane. Okresowo jest dodawanych więcej obrazów. Nie widzisz jednostki SKU na liście? Zażądaj pomocy technicznej, zgłaszając wniosek o pomoc techniczną dla obrazów.

| Publisher | Oferta systemu operacyjnego | SKU |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-ogniskowy | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-ogniskowy | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| OpenLogic | CentOS | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7_8, 7_9, 7_9-gen2 |

| OpenLogic | centos-lvm | 7-lvm |

| OpenLogic | CentOS | 8.0, 8_1, 8_2, 8_3, 8_4, 8_5 |

| OpenLogic | centos-lvm | 8-lvm |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | Centrum danych 2022 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Tryby aranżacji poprawek

Maszyny wirtualne na platformie Azure obsługują teraz następujące tryby orkiestracji poprawek:

AutomaticByPlatform (aranżowane stosowanie poprawek na platformie Azure):

- Ten tryb jest obsługiwany zarówno dla maszyn wirtualnych z systemami Linux, jak i Windows.

- Ten tryb umożliwia automatyczne stosowanie poprawek gościa maszyny wirtualnej dla maszyny wirtualnej, a kolejna instalacja poprawek jest organizowana przez platformę Azure.

- Podczas procesu instalacji ten tryb oceni maszynę wirtualną pod kątem dostępnych poprawek i zapisze szczegóły w usłudze Azure Resource Graph. (wersja zapoznawcza).

- Ten tryb jest wymagany do stosowania poprawek w pierwszej kolejności dostępności.

- Ten tryb jest obsługiwany tylko w przypadku maszyn wirtualnych, które są tworzone przy użyciu obsługiwanych obrazów platformy systemu operacyjnego powyżej.

- W przypadku maszyn wirtualnych z systemem Windows ustawienie tego trybu powoduje również wyłączenie natywnego automatycznego Aktualizacje na maszynie wirtualnej z systemem Windows w celu uniknięcia duplikowania.

- Aby użyć tego trybu na maszynach wirtualnych z systemem Linux, ustaw właściwość

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformw szablonie maszyny wirtualnej. - Aby użyć tego trybu na maszynach wirtualnych z systemem Windows, ustaw właściwość

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformw szablonie maszyny wirtualnej. - Włączenie tego trybu spowoduje ustawienie klucza rejestru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na wartość 1

AutomaticByOS:

- Ten tryb jest obsługiwany tylko w przypadku maszyn wirtualnych z systemem Windows.

- Ten tryb włącza automatyczne Aktualizacje na maszynie wirtualnej z systemem Windows, a poprawki są instalowane na maszynie wirtualnej za pośrednictwem automatycznego Aktualizacje.

- Ten tryb nie obsługuje stosowania poprawek w pierwszej kolejności dostępności.

- Ten tryb jest domyślnie ustawiany, jeśli dla maszyny wirtualnej z systemem Windows nie określono innego trybu poprawek.

- Aby użyć tego trybu na maszynach wirtualnych z systemem Windows, ustaw właściwość

osProfile.windowsConfiguration.enableAutomaticUpdates=truei ustaw właściwośćosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSw szablonie maszyny wirtualnej. - Włączenie tego trybu spowoduje ustawienie klucza rejestru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na wartość 0

Ręcznie:

- Ten tryb jest obsługiwany tylko w przypadku maszyn wirtualnych z systemem Windows.

- Ten tryb wyłącza automatyczne Aktualizacje na maszynie wirtualnej z systemem Windows. Podczas wdrażania maszyny wirtualnej przy użyciu interfejsu wiersza polecenia lub programu PowerShell ustawienie

--enable-auto-updatesfalsezostanie również ustawionepatchModenamanuali spowoduje wyłączenie automatycznego Aktualizacje. - Ten tryb nie obsługuje stosowania poprawek w pierwszej kolejności dostępności.

- Ten tryb należy ustawić podczas korzystania z niestandardowych rozwiązań do stosowania poprawek.

- Aby użyć tego trybu na maszynach wirtualnych z systemem Windows, ustaw właściwość

osProfile.windowsConfiguration.enableAutomaticUpdates=falsei ustaw właściwośćosProfile.windowsConfiguration.patchSettings.patchMode=Manualw szablonie maszyny wirtualnej. - Włączenie tego trybu spowoduje ustawienie klucza rejestru SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate na wartość 1

ImageDefault:

- Ten tryb jest obsługiwany tylko w przypadku maszyn wirtualnych z systemem Linux.

- Ten tryb nie obsługuje stosowania poprawek w pierwszej kolejności dostępności.

- Ten tryb honoruje domyślną konfigurację stosowania poprawek na obrazie użytym do utworzenia maszyny wirtualnej.

- Ten tryb jest domyślnie ustawiany, jeśli dla maszyny wirtualnej z systemem Linux nie określono innego trybu poprawek.

- Aby użyć tego trybu na maszynach wirtualnych z systemem Linux, ustaw właściwość

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultw szablonie maszyny wirtualnej.

Uwaga

W przypadku maszyn wirtualnych z systemem Windows właściwość osProfile.windowsConfiguration.enableAutomaticUpdates można ustawić tylko po utworzeniu maszyny wirtualnej. Ma to wpływ na pewne przejścia trybu poprawek. Przełączanie między trybami AutomaticByPlatform i Manual jest obsługiwane na maszynach wirtualnych z systemem osProfile.windowsConfiguration.enableAutomaticUpdates=false. Podobnie przełączanie między trybami AutomaticByPlatform i AutomaticByOS jest obsługiwane na maszynach wirtualnych z systemem osProfile.windowsConfiguration.enableAutomaticUpdates=true. Przełączanie między trybami AutomaticByOS i Manual nie jest obsługiwane.

Platforma Azure zaleca włączenie trybu oceny na maszynie wirtualnej, nawet jeśli usługa Azure Orchestration nie jest włączona do stosowania poprawek. Pozwoli to platformie ocenić maszynę wirtualną co 24 godziny na wszelkie oczekujące aktualizacje i zapisać szczegóły w usłudze Azure Resource Graph. (wersja zapoznawcza). Platforma przeprowadza ocenę w celu raportowania skonsolidowanych wyników po zastosowaniu lub potwierdzeniu żądanego stanu konfiguracji poprawki maszyny. Zostanie to zgłoszone jako "Ocena inicjowania platformy".

Wymagania dotyczące włączania automatycznego stosowania poprawek gościa maszyny wirtualnej

- Maszyna wirtualna musi mieć zainstalowanego agenta maszyny wirtualnej platformy Azure dla systemu Windows lub Linux .

- W przypadku maszyn wirtualnych z systemem Linux agent platformy Azure musi mieć wersję 2.2.53.1 lub nowszą. Zaktualizuj agenta systemu Linux, jeśli bieżąca wersja jest niższa niż wymagana wersja.

- W przypadku maszyn wirtualnych z systemem Windows usługa Windows Update musi być uruchomiona na maszynie wirtualnej.

- Maszyna wirtualna musi mieć dostęp do skonfigurowanych punktów końcowych aktualizacji. Jeśli maszyna wirtualna jest skonfigurowana do używania repozytoriów prywatnych dla maszyn wirtualnych z systemem Linux lub Windows Server Update Services (WSUS), odpowiednie punkty końcowe aktualizacji muszą być dostępne.

- Użyj interfejsu API obliczeń w wersji 2021-03-01 lub nowszej, aby uzyskać dostęp do wszystkich funkcji, w tym oceny na żądanie i stosowania poprawek na żądanie.

- Obrazy niestandardowe nie są obecnie obsługiwane.

- Elastyczna orkiestracja usługi VMSS wymaga zainstalowania rozszerzenia Application Health. Jest to opcjonalne dla maszyn wirtualnych IaaS.

Włączanie automatycznego stosowania poprawek gościa maszyny wirtualnej

Automatyczne stosowanie poprawek gościa maszyny wirtualnej można włączyć na dowolnej maszynie wirtualnej z systemem Windows lub Linux utworzonej na podstawie obsługiwanego obrazu platformy.

Interfejs API REST dla maszyn wirtualnych z systemem Linux

W poniższym przykładzie opisano sposób włączania automatycznego stosowania poprawek gościa maszyny wirtualnej:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Interfejs API REST dla maszyn wirtualnych z systemem Windows

W poniższym przykładzie opisano sposób włączania automatycznego stosowania poprawek gościa maszyny wirtualnej:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Program Azure PowerShell podczas tworzenia maszyny wirtualnej z systemem Windows

Użyj polecenia cmdlet Set-AzVMOperatingSystem, aby włączyć automatyczne stosowanie poprawek gościa maszyny wirtualnej podczas tworzenia maszyny wirtualnej.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Program Azure PowerShell podczas aktualizowania maszyny wirtualnej z systemem Windows

Użyj polecenia cmdlet Set-AzVMOperatingSystem i Update-AzVM, aby włączyć automatyczne stosowanie poprawek gościa maszyny wirtualnej na istniejącej maszynie wirtualnej.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Interfejs wiersza polecenia platformy Azure dla maszyn wirtualnych z systemem Windows

Użyj polecenia az vm create , aby włączyć automatyczne stosowanie poprawek gościa maszyny wirtualnej podczas tworzenia nowej maszyny wirtualnej. Poniższy przykład umożliwia skonfigurowanie automatycznego stosowania poprawek gościa maszyny wirtualnej dla maszyny wirtualnej o nazwie myVM w grupie zasobów o nazwie myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Aby zmodyfikować istniejącą maszynę wirtualną, użyj polecenia az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

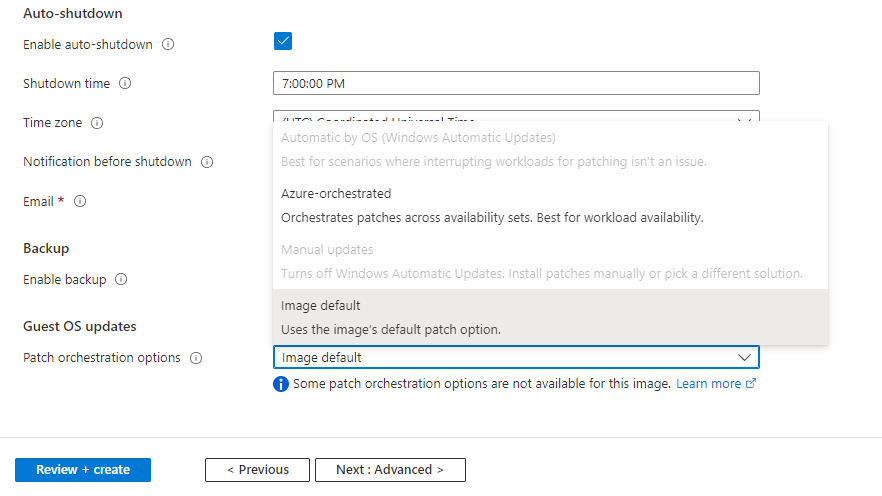

Azure Portal

Podczas tworzenia maszyny wirtualnej przy użyciu witryny Azure Portal tryby aranżacji poprawek można ustawić na karcie Zarządzanie dla systemów Linux i Windows.

Włączanie i ocena

Uwaga

Włączenie automatycznych aktualizacji gościa maszyny wirtualnej na maszynie wirtualnej może potrwać ponad trzy godziny, ponieważ włączenie jest wykonywane poza godzinami szczytu maszyny wirtualnej. W miarę przeprowadzania oceny i instalacji poprawek tylko poza godzinami szczytu maszyna wirtualna musi być również uruchomiona poza godzinami szczytu, aby zastosować poprawki.

Gdy automatyczne stosowanie poprawek gościa maszyny wirtualnej jest włączone dla maszyny wirtualnej, na maszynie wirtualnej z systemem Linux jest instalowane rozszerzenie typu maszyny wirtualnej lub rozszerzenie typu Microsoft.CPlat.Core.LinuxPatchExtensionMicrosoft.CPlat.Core.WindowsPatchExtension maszyny wirtualnej na maszynie wirtualnej z systemem Windows. To rozszerzenie nie musi być instalowane ręcznie ani aktualizowane, ponieważ to rozszerzenie jest zarządzane przez platformę Azure w ramach procesu automatycznego stosowania poprawek gościa maszyny wirtualnej.

Włączenie automatycznych aktualizacji gościa maszyny wirtualnej na maszynie wirtualnej może potrwać ponad trzy godziny, ponieważ włączenie jest wykonywane poza godzinami szczytu maszyny wirtualnej. Rozszerzenie jest również instalowane i aktualizowane poza godzinami szczytu dla maszyny wirtualnej. Jeśli włączenie tej maszyny wirtualnej zakończy się poza godzinami szczytu przed zakończeniem, proces włączania zostanie wznowiona w następnym dostępnym czasie poza szczytem.

Należy pamiętać, że platforma będzie wykonywać okresowe wywołania konfiguracji poprawek w celu zapewnienia wyrównania w przypadku wykrycia zmian modelu na maszynach wirtualnych IaaS lub elastycznej aranżacji zestawu skalowania maszyn wirtualnych vmSS. Niektóre zmiany modelu, takie jak, ale nie tylko, aktualizowanie trybu oceny, tryb poprawki i aktualizacja rozszerzenia mogą wyzwolić wywołanie konfiguracji poprawek.

Aktualizacje automatyczne są wyłączone w większości scenariuszy, a instalacja poprawek odbywa się w przyszłości przez rozszerzenie. Obowiązują następujące warunki.

- Jeśli maszyna wirtualna z systemem Windows była wcześniej włączona automatyczna aktualizacja systemu Windows za pośrednictwem trybu poprawek automatycznego systemu Windows, automatyczna aktualizacja systemu Windows jest wyłączona dla maszyny wirtualnej po zainstalowaniu rozszerzenia.

- W przypadku maszyn wirtualnych z systemem Ubuntu domyślne aktualizacje automatyczne są automatycznie wyłączone po zakończeniu automatycznego stosowania poprawek gościa maszyny wirtualnej.

- W przypadku systemu RHEL aktualizacje automatyczne muszą być ręcznie wyłączone. Wykonaj polecenie:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Aby sprawdzić, czy automatyczne stosowanie poprawek gościa maszyny wirtualnej zostało ukończone, a rozszerzenie stosowania poprawek jest zainstalowane na maszynie wirtualnej, możesz przejrzeć widok wystąpienia maszyny wirtualnej. Jeśli proces włączania zostanie ukończony, rozszerzenie zostanie zainstalowane, a wyniki oceny maszyny wirtualnej będą dostępne w obszarze patchStatus. Dostęp do widoku wystąpienia maszyny wirtualnej można uzyskać na wiele sposobów, jak opisano poniżej.

Interfejs API REST

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Użyj polecenia cmdlet Get-AzVM z parametrem , -Status aby uzyskać dostęp do widoku wystąpienia maszyny wirtualnej.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

Program PowerShell obecnie udostępnia tylko informacje dotyczące rozszerzenia poprawki. Informacje o patchStatus tym będą również dostępne wkrótce za pośrednictwem programu PowerShell.

Interfejs wiersza polecenia platformy Azure

Użyj polecenia az vm get-instance-view , aby uzyskać dostęp do widoku wystąpienia maszyny wirtualnej.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Opis stanu poprawki dla maszyny wirtualnej

Sekcja patchStatus odpowiedzi widoku wystąpienia zawiera szczegółowe informacje na temat najnowszej oceny i ostatniej instalacji poprawki dla maszyny wirtualnej.

Wyniki oceny maszyny wirtualnej można przejrzeć w availablePatchSummary sekcji . Ocena jest okresowo przeprowadzana dla maszyny wirtualnej z włączonym automatycznym stosowaniem poprawek gościa maszyny wirtualnej. Liczba dostępnych poprawek po udostępnieniu criticalAndSecurityPatchCount oceny i otherPatchCount wynikach. Automatyczne stosowanie poprawek gościa maszyny wirtualnej spowoduje zainstalowanie wszystkich poprawek ocenianych w ramach klasyfikacji poprawek krytycznych i zabezpieczeń . Wszelkie inne ocenione poprawki są pomijane.

Wyniki instalacji poprawek dla maszyny wirtualnej można przejrzeć w lastPatchInstallationSummary sekcji . Ta sekcja zawiera szczegółowe informacje na temat ostatniej próby instalacji poprawki na maszynie wirtualnej, w tym liczby zainstalowanych poprawek, oczekujących, zakończonych niepowodzeniem lub pominiętych. Poprawki są instalowane tylko w okresie poza godzinami szczytu dla maszyny wirtualnej. Oczekujące i nieudane poprawki są automatycznie ponawiane podczas następnego okna obsługi poza godzinami szczytu.

Wyłączanie automatycznego stosowania poprawek gościa maszyny wirtualnej

Automatyczne stosowanie poprawek gościa maszyny wirtualnej można wyłączyć, zmieniając tryb aranżacji poprawek dla maszyny wirtualnej.

Aby wyłączyć automatyczne stosowanie poprawek gościa maszyny wirtualnej na maszynie wirtualnej z systemem Linux, zmień tryb poprawek na ImageDefault.

Aby włączyć automatyczne stosowanie poprawek gościa maszyny wirtualnej na maszynie wirtualnej z systemem Windows, właściwość osProfile.windowsConfiguration.enableAutomaticUpdates określa, które tryby poprawek można ustawić na maszynie wirtualnej i tę właściwość można ustawić tylko podczas tworzenia maszyny wirtualnej. Ma to wpływ na niektóre przejścia w trybie poprawek:

- W przypadku maszyn wirtualnych z systemem

osProfile.windowsConfiguration.enableAutomaticUpdates=falsewyłącz automatyczne stosowanie poprawek gościa maszyny wirtualnej, zmieniając tryb poprawek naManual. - W przypadku maszyn wirtualnych z systemem

osProfile.windowsConfiguration.enableAutomaticUpdates=truewyłącz automatyczne stosowanie poprawek gościa maszyny wirtualnej, zmieniając tryb poprawek naAutomaticByOS. - Przełączanie między trybami AutomaticByOS i Manual nie jest obsługiwane.

Skorzystaj z przykładów z powyższej sekcji dotyczącej włączania dla przykładów użycia interfejsu API, programu PowerShell i interfejsu wiersza polecenia, aby ustawić wymagany tryb poprawek.

Ocena poprawek na żądanie

Jeśli automatyczne stosowanie poprawek gościa maszyny wirtualnej jest już włączone dla maszyny wirtualnej, okresowa ocena poprawek jest wykonywana na maszynie wirtualnej poza godzinami szczytu maszyny wirtualnej. Ten proces jest automatyczny, a wyniki najnowszej oceny można przejrzeć za pośrednictwem widoku wystąpienia maszyny wirtualnej zgodnie z opisem we wcześniejszej części tego dokumentu. Możesz również w dowolnym momencie wyzwolić ocenę poprawek na żądanie dla maszyny wirtualnej. Wykonanie oceny poprawek może potrwać kilka minut, a stan najnowszej oceny zostanie zaktualizowany w widoku wystąpienia maszyny wirtualnej.

Uwaga

Ocena poprawek na żądanie nie powoduje automatycznego wyzwalania instalacji poprawek. Jeśli włączono automatyczne stosowanie poprawek gościa maszyny wirtualnej, oceniane i odpowiednie poprawki dla maszyny wirtualnej zostaną zainstalowane poza godzinami szczytu maszyny wirtualnej, po procesie stosowania poprawek pierwszej dostępności opisanym wcześniej w tym dokumencie.

Interfejs API REST

Użyj interfejsu API Oceny poprawek , aby ocenić dostępne poprawki dla maszyny wirtualnej.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Użyj polecenia cmdlet Invoke-AzVmPatchAssessment, aby ocenić dostępne poprawki dla maszyny wirtualnej.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Interfejs wiersza polecenia platformy Azure

Użyj polecenia az vm assess-patches , aby ocenić dostępne poprawki dla maszyny wirtualnej.

az vm assess-patches --resource-group myResourceGroup --name myVM

Instalacja poprawek na żądanie

Jeśli automatyczne stosowanie poprawek gościa maszyny wirtualnej jest już włączone dla maszyny wirtualnej, okresowa instalacja poprawek zabezpieczeń i poprawek krytycznych jest wykonywana na maszynie wirtualnej w godzinach poza godzinami szczytu maszyny wirtualnej. Ten proces jest automatyczny, a wyniki najnowszej instalacji można przejrzeć za pośrednictwem widoku wystąpienia maszyny wirtualnej zgodnie z opisem we wcześniejszej części tego dokumentu.

Możesz również w dowolnym momencie wyzwolić instalację poprawek na żądanie dla maszyny wirtualnej. Instalacja poprawek może potrwać kilka minut, a stan najnowszej instalacji zostanie zaktualizowany w widoku wystąpienia maszyny wirtualnej.

Możesz użyć instalacji poprawek na żądanie, aby zainstalować wszystkie poprawki co najmniej jednej klasyfikacji poprawek. Możesz również uwzględnić lub wykluczyć określone pakiety dla systemu Linux lub określone identyfikatory KB dla systemu Windows. Podczas wyzwalania instalacji poprawek na żądanie upewnij się, że na liście dołączania określono co najmniej jedną klasyfikację poprawek lub co najmniej jedną poprawkę (pakiet dla systemu Linux, identyfikator BAZY wiedzy dla systemu Windows).

Interfejs API REST

Zainstaluj poprawki interfejsu API, aby zainstalować poprawki na maszynie wirtualnej.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Przykładowa treść żądania dla systemu Linux:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Przykładowa treść żądania dla systemu Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Użyj polecenia cmdlet Invoke-AzVMInstallPatch, aby zainstalować poprawki na maszynie wirtualnej.

Przykład instalacji niektórych pakietów na maszynie wirtualnej z systemem Linux:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Przykład instalacji wszystkich poprawek krytycznych na maszynie wirtualnej z systemem Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Przykład instalowania wszystkich poprawek zabezpieczeń na maszynie wirtualnej z systemem Windows, w tym i wykluczania poprawek z określonymi identyfikatorami KB oraz wykluczania poprawek wymagających ponownego uruchomienia:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Interfejs wiersza polecenia platformy Azure

Użyj polecenia az vm install-patches , aby zainstalować poprawki na maszynie wirtualnej.

Przykład instalacji wszystkich poprawek krytycznych na maszynie wirtualnej z systemem Linux:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Przykład instalacji wszystkich poprawek krytycznych i zabezpieczeń na maszynie wirtualnej z systemem Windows z wyłączeniem wszystkich poprawek wymagających ponownego uruchomienia:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Ścisłe wdrożenie Sejf na obrazach canonical (wersja zapoznawcza)

Firma Microsoft i Canonical nawiązali współpracę, aby ułatwić naszym klientom aktualizowanie aktualizacji systemu operacyjnego Linux oraz zwiększenie bezpieczeństwa i odporności obciążeń systemu Ubuntu na platformie Azure. Dzięki wykorzystaniu usługi migawki firmy Canonical platforma Azure będzie teraz stale stosować ten sam zestaw aktualizacji systemu Ubuntu do floty w różnych regionach.

Platforma Azure będzie przechowywać aktualizacje powiązane z pakietem w repozytorium klienta przez maksymalnie 90 dni, w zależności od dostępnego miejsca. Dzięki temu klienci mogą aktualizować swoją flotę przy użyciu ścisłego wdrożenia Sejf dla maszyn wirtualnych, które są do 3 miesięcy za aktualizacjami.

Nie jest wymagana żadna akcja dla klientów, którzy włączyli automatyczne stosowanie poprawek. Platforma zainstaluje pakiet, który jest domyślnie przyciągany do punktu w czasie. W przypadku, gdy nie można zainstalować aktualizacji opartej na migawkach, platforma Azure zastosuje najnowszy pakiet na maszynie wirtualnej, aby zapewnić bezpieczeństwo maszyny wirtualnej. Aktualizacje do punktu w czasie będą spójne na wszystkich maszynach wirtualnych w różnych regionach w celu zapewnienia jednorodności. Klienci mogą wyświetlać opublikowane informacje dotyczące daty zastosowania aktualizacji w usłudze Azure Resource Graph i widoku wystąpienia maszyny wirtualnej.

Obraz end-of-life (EOL)

Wydawcy mogą już nie obsługiwać generowania nowych aktualizacji obrazów po określonej dacie. Jest to często nazywane end-of-life (EOL) dla obrazu. Platforma Azure nie zaleca używania obrazów po dacie EOL, ponieważ uwidacznia usługę w przypadku luk w zabezpieczeniach lub problemów z wydajnością. Usługa stosowania poprawek gościa platformy Azure (AzGPS) przekaże niezbędne kroki dla klientów i partnerów, których dotyczy problem. Moduł AzGPS usunie obraz z listy pomocy technicznej po dacie EOL. Maszyny wirtualne korzystające z obrazu końca życia na platformie Azure mogą nadal działać poza ich datą. Jednak wszelkie problemy występujące przez te maszyny wirtualne nie kwalifikują się do pomocy technicznej.