Implementowanie reguł zmniejszania obszaru ataków

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Zaimplementowanie reguł zmniejszania obszaru podatnego na ataki powoduje przeniesienie pierwszego pierścienia testowego w stan funkcjonalny.

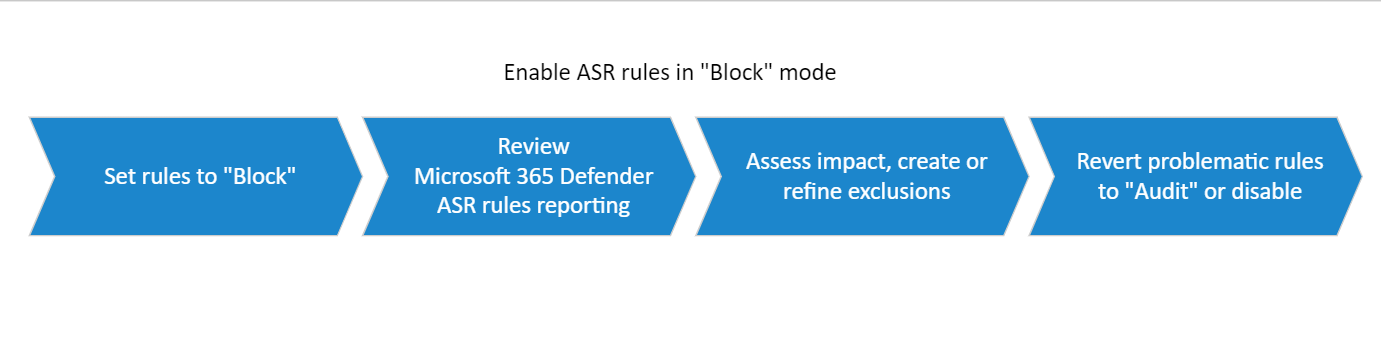

Krok 1. Przechodzenie reguł zmniejszania obszaru ataków z inspekcji do bloku

- Po określeniu wszystkich wykluczeń w trybie inspekcji rozpocznij ustawianie niektórych reguł zmniejszania obszaru ataków na tryb "blokuj", zaczynając od reguły, która ma najmniejszą liczba wyzwolonych zdarzeń. Zobacz Włączanie reguł zmniejszania obszaru ataków.

- Przejrzyj stronę raportowania w portalu Microsoft Defender; zobacz Raport ochrony przed zagrożeniami w Ochrona punktu końcowego w usłudze Microsoft Defender. Przejrzyj również opinie swoich mistrzów.

- Uściślij wykluczenia lub utwórz nowe wykluczenia zgodnie z potrzebami.

- Przełącz problematyczne reguły z powrotem na inspekcję.

Uwaga

W przypadku problematycznych reguł (reguł tworzących zbyt dużo szumu) lepiej jest tworzyć wykluczenia niż wyłączać reguły lub przełączać się z powrotem do funkcji Inspekcja. Musisz określić, co jest najlepsze dla twojego środowiska.

Porada

Jeśli jest dostępna, skorzystaj z ustawienia Tryb ostrzeżenia w regułach, aby ograniczyć zakłócenia. Włączenie reguł zmniejszania obszaru ataków w trybie ostrzeżenia umożliwia przechwytywanie wyzwalanych zdarzeń i wyświetlanie ich potencjalnych zakłóceń bez faktycznego blokowania dostępu użytkowników końcowych. Dowiedz się więcej: Tryb ostrzegania dla użytkowników.

Jak działa tryb ostrzeżenia?

Tryb ostrzeżenia jest faktycznie instrukcją bloku, ale z opcją "Odblokuj" kolejne wykonania danego przepływu lub aplikacji. Tryb ostrzeżenia odblokowuje połączenie poszczególnych urządzeń, użytkowników, plików i procesów. Informacje o trybie ostrzegania są przechowywane lokalnie i mają czas trwania 24 godzin.

Krok 2. Rozwiń wdrożenie, aby utworzyć pierścień n + 1

Jeśli masz pewność, że poprawnie skonfigurowano reguły zmniejszania obszaru ataków dla pierścienia 1, możesz poszerzyć zakres wdrożenia do następnego pierścienia (pierścień n + 1).

Proces wdrażania, kroki 1–3, jest zasadniczo taki sam dla każdego kolejnego pierścienia:

- Reguły testów w obszarze Inspekcja

- Przejrzyj zdarzenia inspekcji wyzwalane przez redukcję obszaru ataków w portalu Microsoft Defender

- wykluczenia Twórca

- Przegląd: uściślaj, dodaj lub usuń wykluczenia w razie potrzeby

- Ustaw reguły na "blokuj"

- Przejrzyj stronę raportowania w portalu Microsoft Defender.

- Twórca wykluczenia.

- Wyłącz problematyczne reguły lub przełącz je z powrotem na inspekcję.

Dostosowywanie reguł zmniejszania obszaru ataków

W miarę rozszerzania wdrażania reguł zmniejszania obszaru ataków może okazać się konieczne lub korzystne dostosowanie włączonych reguł zmniejszania obszaru ataków.

Wykluczanie plików i folderów

Można wykluczyć pliki i foldery z oceny przez reguły zmniejszania obszaru ataków. Jeśli plik zostanie wykluczony, nie zostanie zablokowany, nawet jeśli reguła zmniejszania obszaru ataków wykryje, że plik zawiera złośliwe zachowanie.

Rozważmy na przykład regułę wymuszania okupu:

Reguła wymuszania okupu ma na celu pomoc klientom korporacyjnym w zmniejszeniu ryzyka ataków wymuszających okup przy jednoczesnym zapewnieniu ciągłości działania. Domyślnie błędy reguły wymuszania okupu po stronie ostrożności i ochrony przed plikami, które nie osiągnęły jeszcze wystarczającej reputacji i zaufania. Aby ponownie zaimponować, reguła wymuszania okupu wyzwala tylko pliki, które nie zyskały wystarczającej pozytywnej reputacji i rozpowszechnienia na podstawie metryk użycia milionów naszych klientów. Zazwyczaj bloki są rozwiązywane samodzielnie, ponieważ wartości "reputacji i zaufania" poszczególnych plików są przyrostowo uaktualniane w miarę wzrostu użycia bez problemów.

W przypadkach, w których bloki nie są rozwiązywane samodzielnie w odpowiednim czasie, klienci mogą - na własne ryzyko - korzystać z mechanizmu samoobsługowego lub opartej na wskaźniku kompromisu (MKOl) funkcji "listy dozwolonych" w celu odblokowania samych plików.

Ostrzeżenie

Wykluczenie lub odblokowanie plików lub folderów może potencjalnie umożliwić uruchamianie niebezpiecznych plików i infekowanie urządzeń. Wykluczenie plików lub folderów może znacznie zmniejszyć ochronę zapewnianą przez reguły zmniejszania obszaru podatnego na ataki. Pliki, które zostałyby zablokowane przez regułę, będą mogły być uruchamiane i nie będą rejestrowane żadne raporty ani zdarzenia.

Wykluczenie może mieć zastosowanie do wszystkich reguł, które zezwalają na wykluczenia lub mają zastosowanie do określonych reguł przy użyciu wykluczeń dla reguł. Możesz określić pojedynczy plik, ścieżkę folderu lub w pełni kwalifikowaną nazwę domeny zasobu.

Wykluczenie jest stosowane tylko wtedy, gdy zostanie uruchomiona wykluczona aplikacja lub usługa. Jeśli na przykład dodasz wykluczenie dla usługi aktualizacji, która jest już uruchomiona, usługa aktualizacji będzie wyzwalać zdarzenia do momentu zatrzymania i ponownego uruchomienia usługi.

Redukcja obszaru ataków obsługuje zmienne środowiskowe i symbole wieloznaczne. Aby uzyskać informacje na temat korzystania z symboli wieloznacznych, zobacz używanie symboli wieloznacznych na liście wykluczeń nazwy pliku i folderu lub rozszerzenia. Jeśli występują problemy z regułami wykrywania plików, które uważasz, że nie powinny zostać wykryte, użyj trybu inspekcji, aby przetestować regułę.

Aby uzyskać szczegółowe informacje na temat każdej reguły, zobacz artykuł dotyczący reguł zmniejszania obszaru podatnego na ataki .

Używanie zasady grupy do wykluczania plików i folderów

Na komputerze zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy. Kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, i wybierz pozycję Edytuj.

W Edytorze zarządzania zasadami grupy przejdź do obszaru Konfiguracja komputera i wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defender Antivirus> Microsoft DefenderZmniejszanie obszaru atakówfunkcji Exploit Guard>.

Kliknij dwukrotnie ustawienie Wyklucz pliki i ścieżki z reguł zmniejszania obszaru ataków i ustaw opcję Włączone. Wybierz pozycję Pokaż i wprowadź każdy plik lub folder w kolumnie Nazwa wartości . Wprowadź wartość 0 w kolumnie Wartość dla każdego elementu.

Ostrzeżenie

Nie używaj cudzysłowów, ponieważ nie są one obsługiwane w kolumnie Nazwa wartości ani w kolumnie Wartość .

Wykluczanie plików i folderów przy użyciu programu PowerShell

Wpisz PowerShell w menu Start, kliknij prawym przyciskiem myszy Windows PowerShell i wybierz polecenie Uruchom jako administrator.

Wprowadź następujące polecenie cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Nadal używaj polecenia

Add-MpPreference -AttackSurfaceReductionOnlyExclusions, aby dodać więcej folderów do listy.Ważna

Służy

Add-MpPreferencedo dołączania lub dodawania aplikacji do listy.Set-MpPreferenceUżycie polecenia cmdlet spowoduje zastąpienie istniejącej listy.

Używanie dostawców CSP mdm do wykluczania plików i folderów

Aby dodać wykluczenia, użyj dostawcy usługi konfiguracji ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions .

Dostosuj powiadomienie

Powiadomienie można dostosować w przypadku wyzwolenia reguły i zablokowania aplikacji lub pliku. Zobacz artykuł Zabezpieczenia Windows.

Dodatkowe artykuły w tej kolekcji wdrożeń

Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki

Planowanie wdrożenia reguł zmniejszania obszaru podatnego na ataki

Reguły zmniejszania obszaru ataków testowych

Operacjonalizowanie reguł zmniejszania obszaru podatnego na ataki

Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla