Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu rozwiązania Saltstack

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

W tym artykule opisano sposób wdrażania usługi Defender for Endpoint w systemie Linux przy użyciu rozwiązania Saltstack. Pomyślne wdrożenie wymaga wykonania wszystkich następujących zadań:

Ważna

Ten artykuł zawiera informacje o narzędziach innych firm. Zapewnia to pomoc w ukończeniu scenariuszy integracji, jednak firma Microsoft nie zapewnia obsługi rozwiązywania problemów z narzędziami innych firm.

Skontaktuj się z dostawcą innej firmy w celu uzyskania pomocy technicznej.

Wymagania wstępne i wymagania systemowe

Przed rozpoczęciem zapoznaj się z główną stroną usługi Defender for Endpoint w systemie Linux , aby zapoznać się z opisem wymagań wstępnych i wymagań systemowych dotyczących bieżącej wersji oprogramowania.

Ponadto w przypadku wdrażania rozwiązania Saltstack musisz znać administrowanie aplikacją Saltstack, zainstalować narzędzie Saltstack, skonfigurować narzędzia Master i Minions oraz wiedzieć, jak zastosować stany. Saltstack ma wiele sposobów wykonania tego samego zadania. W tych instrukcjach założono dostępność obsługiwanych modułów Saltstack, takich jak apt i unarchive , aby ułatwić wdrożenie pakietu. Twoja organizacja może używać innego przepływu pracy. Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją rozwiązania Saltstack .

Oto kilka ważnych kwestii:

- Saltstack jest zainstalowany na co najmniej jednym komputerze (Saltstack wywołuje komputer jako główny).

- Wzorzec rozwiązania Saltstack zaakceptował połączenia węzłów zarządzanych (aplikacja Saltstack wywołuje węzły jako sługusy).

- Sługusy Saltstack są w stanie rozpoznać komunikację z wzorcem Saltstack (domyślnie sługusi próbują komunikować się z maszyną o nazwie "sól").

- Uruchom następujący test ping:

sudo salt '*' test.ping - Wzorzec Saltstack ma lokalizację serwera plików, z której można dystrybuować pliki Ochrona punktu końcowego w usłudze Microsoft Defender (domyślnie program Saltstack używa folderu

/srv/saltjako domyślnego punktu dystrybucji)

Pobieranie pakietu dołączania

Ostrzeżenie

Ponowne pakowanie pakietu instalacyjnego usługi Defender for Endpoint nie jest obsługiwanym scenariuszem. Może to negatywnie wpłynąć na integralność produktu i prowadzić do niekorzystnych wyników, w tym między innymi do wyzwalania niestosowania alertów i aktualizacji powodujących naruszenie.

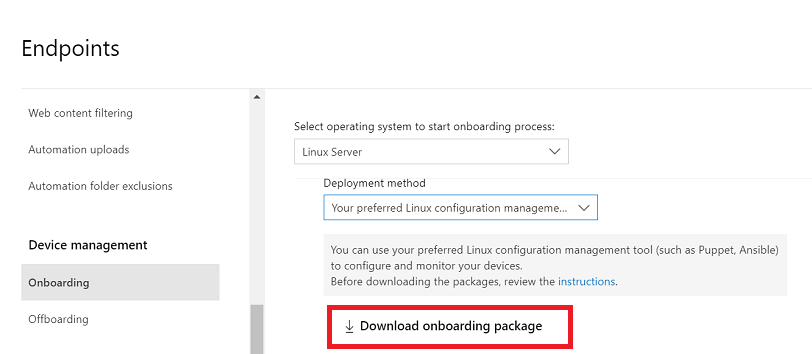

W Microsoft Defender portalu przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie dozarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny. W drugim menu rozwijanym wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako

WindowsDefenderATPOnboardingPackage.zip.W wzorcu SaltStack wyodrębnij zawartość archiwum do folderu serwera SaltStack (zazwyczaj

/srv/salt):ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Tworzenie plików stanu saltstack

W tym kroku utworzysz plik stanu SaltState w repozytorium konfiguracji (zazwyczaj /srv/salt), który stosuje stany niezbędne do wdrożenia i dołączenia usługi Defender for Endpoint. Następnie należy dodać repozytorium i klucz usługi Defender for Endpoint: install_mdatp.sls.

Uwaga

Usługę Defender for Endpoint w systemie Linux można wdrożyć z jednego z następujących kanałów:

-

insiders-fast, oznaczona jako

[channel] -

insiders-slow, oznaczona jako

[channel] -

prod, oznaczona jako

[channel]używająca nazwy wersji (zobacz Repozytorium oprogramowania systemu Linux dla produktów firmy Microsoft)

Każdy kanał odpowiada repozytorium oprogramowania systemu Linux.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w insiders-fast są pierwszymi, które otrzymują aktualizacje i nowe funkcje, a następnie przez wewnętrznych wolno, a na koniec przez prod.

Aby zapoznać się z nowymi funkcjami i przekazać wczesne opinie, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie tak, aby korzystały z funkcji insiders-fast lub insiders-slow.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj ponownie urządzenie do korzystania z nowego kanału i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

Zanotuj dystrybucję i wersję oraz zidentyfikuj najbliższy wpis w obszarze

https://packages.microsoft.com/config/[distro]/.W poniższych poleceniach zastąp ciąg [dystrybucja] i [wersja] swoimi informacjami.

Uwaga

W przypadku systemów Oracle Linux i Amazon Linux 2 zastąp ciąg [dystrybucja] ciągiem "rhel". W przypadku systemu Amazon Linux 2 zastąp ciąg [wersja] ciągiem "7". W przypadku użycia oracle zastąp wartość [version] wersją systemu Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Dodaj stan zainstalowanego pakietu do

install_mdatp.slsstanu po uprzednioadd_ms_repozdefiniowanym stanie.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoDodaj wdrożenie pliku dołączania do

install_mdatp.slselementu po zdefiniowanym wcześniej eleminstall_mdatp_package.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageUkończony plik stanu instalacji powinien wyglądać podobnie do następujących danych wyjściowych:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageUtwórz plik stanu SaltState w repozytorium konfiguracji (zazwyczaj

/srv/salt), który stosuje niezbędne stany do odłączania i usuwania usługi Defender for Endpoint. Przed użyciem pliku stanu odłączania należy pobrać pakiet odłączania z portalu zabezpieczeń i wyodrębnić go w taki sam sposób, jak pakiet dołączania. Pobrany pakiet odłączania jest ważny tylko przez ograniczony czas.Utwórz plik

uninstall_mdapt.slsstanu Odinstaluj i dodaj stan, aby usunąćmdatp_onboard.jsonplik.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonDodaj wdrożenie pliku odłączania do

uninstall_mdatp.slspliku poremove_mde_onboarding_filestanie zdefiniowanym w poprzedniej sekcji.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonDodaj usunięcie pakietu MDATP do

uninstall_mdatp.slspliku pooffboard_mdestanie zdefiniowanym w poprzedniej sekcji.remove_mde_packages: pkg.removed: - name: mdatpKompletny plik stanu odinstalowywania powinien wyglądać podobnie do następujących danych wyjściowych:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Wdrożenie

W tym kroku zastosujesz stan do sługusów. Następujące polecenie stosuje stan do maszyn o nazwie rozpoczynającej się od mdetest.

Instalacja:

salt 'mdetest*' state.apply install_mdatpWażna

Gdy produkt zostanie uruchomiony po raz pierwszy, pobierze najnowsze definicje ochrony przed złośliwym kodem. W zależności od połączenia internetowego może to potrwać do kilku minut.

Walidacja/konfiguracja:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Odinstalowywanie:

salt 'mdetest*' state.apply uninstall_mdatp

Problemy z instalacją dziennika

Aby uzyskać więcej informacji na temat znajdowania automatycznie wygenerowanego dziennika utworzonego przez instalatora w przypadku wystąpienia błędu, zobacz Problemy z instalacją dziennika.

Uaktualnienia systemu operacyjnego

Podczas uaktualniania systemu operacyjnego do nowej wersji głównej należy najpierw odinstalować usługę Defender for Endpoint w systemie Linux, zainstalować uaktualnienie, a na koniec ponownie skonfigurować usługę Defender dla punktu końcowego w systemie Linux na urządzeniu.

Odwołanie

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.