Spisz urządzeń

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Spis urządzeń zawiera listę urządzeń w sieci, na których wygenerowano alerty. Domyślnie kolejka wyświetla urządzenia widoczne w ciągu ostatnich 30 dni. W skrócie zobaczysz informacje, takie jak domena, poziom ryzyka, platforma systemu operacyjnego i inne szczegóły umożliwiające łatwą identyfikację urządzeń najbardziej zagrożonych.

Uwaga

Spis urządzeń jest dostępny w usługach Microsoft Defender XDR. Dostępne informacje mogą się różnić w zależności od licencji. Aby uzyskać najbardziej kompletny zestaw możliwości, użyj Ochrona punktu końcowego w usłudze Microsoft Defender planu 2.

Poziom ryzyka, który może mieć wpływ na wymuszanie dostępu warunkowego i innych zasad zabezpieczeń w Microsoft Intune, jest teraz dostępny dla urządzeń z systemem Windows.

Istnieje kilka opcji, które można wybrać, aby dostosować widok listy urządzeń. Na górnym pasku nawigacyjnym można:

- Dodaj lub usuń kolumny.

- Wyeksportuj całą listę w formacie CSV.

- Wybierz liczbę elementów do wyświetlenia na stronie.

- Zastosuj filtry.

Podczas procesu dołączania lista Urządzenia jest stopniowo wypełniana urządzeniami, gdy zaczynają raportować dane czujnika. Ten widok służy do śledzenia dołączonych punktów końcowych w miarę ich przełączania w tryb online lub pobierania pełnej listy punktów końcowych jako pliku CSV do analizy w trybie offline.

Uwaga

Jeśli wyeksportujesz listę urządzeń, będzie ona zawierać każde urządzenie w organizacji. Pobieranie może zająć dużo czasu, w zależności od tego, jak duża jest twoja organizacja. Eksportowanie listy w formacie CSV powoduje wyświetlenie danych w sposób niefiltrowany. Plik CSV zawiera wszystkie urządzenia w organizacji, niezależnie od filtrowania zastosowanego w samym widoku.

Ponadto podczas eksportowania listy urządzeń stan programu antywirusowego jest wyświetlany jako Not-Supported. W przypadku stanu programu antywirusowego użyj niedawno wydanego raportu kondycji programu antywirusowego Microsoft Defender. Ten raport umożliwia wyeksportowanie jeszcze większej liczby szczegółów.

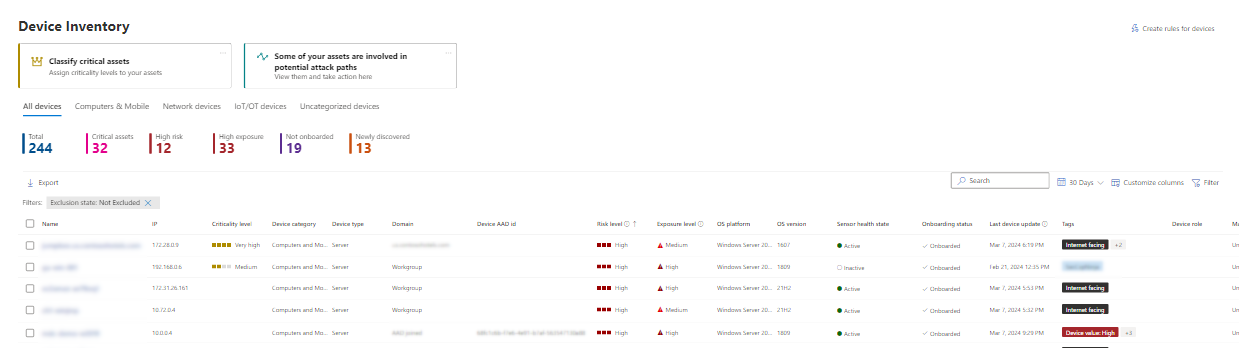

Na poniższej ilustracji przedstawiono listę urządzeń:

Sortowanie i filtrowanie listy urządzeń

Możesz zastosować następujące filtry, aby ograniczyć listę alertów i uzyskać bardziej skoncentrowany widok.

Nazwa urządzenia

Podczas procesu dołączania Ochrona punktu końcowego w usłudze Microsoft Defender urządzenia dołączone do usługi Defender for Endpoint są stopniowo wypełniane do spisu urządzeń, gdy zaczynają raportować dane czujnika. Spis urządzeń jest również wypełniany przez urządzenia odnalezione w sieci za pośrednictwem procesu odnajdywania urządzeń. Spis urządzeń ma następujące karty:

- Wszystkie urządzenia

- Komputery & urządzenia przenośne: punkty końcowe przedsiębiorstwa (stacje robocze, serwery i urządzenia przenośne).

- Urządzenia sieciowe: urządzenia, takie jak routery i przełączniki.

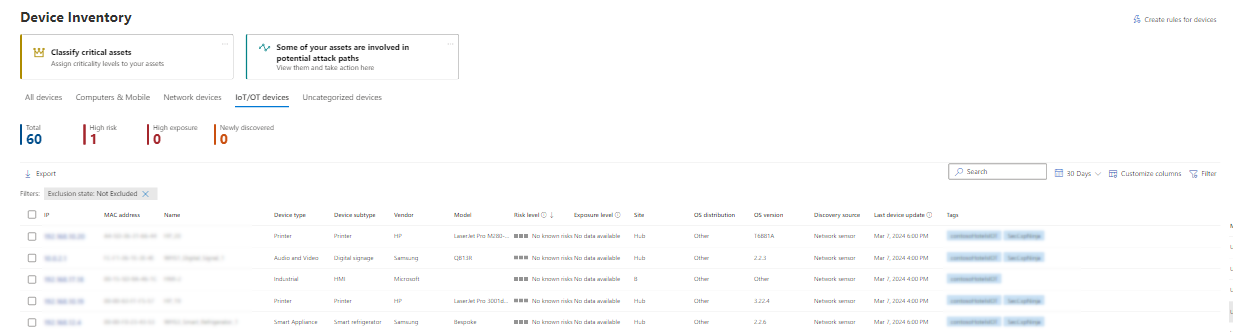

- Urządzenia IoT/OT: urządzenia internetu rzeczy (IoT) przedsiębiorstwa, takie jak drukarki i kamery, oraz urządzenia z technologią operacyjną (OT), takie jak serwery lub systemy pakowania.

- Urządzenia bez kategorii: urządzenia, których nie można poprawnie sklasyfikować.

Przejdź do strony Spis urządzeń

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do pozycji Urządzenia zasobów>. Aby przejść bezpośrednio do strony Spis urządzeń , użyj polecenia https://security.microsoft.com/machines.

Omówienie spisu urządzeń

Spis urządzeń zostanie otwarty na karcie Wszystkie urządzenia . Można wyświetlić informacje, takie jak nazwa urządzenia, domena, poziom ryzyka, poziom narażenia, platforma systemu operacyjnego, poziom krytyczności, stan dołączania, stan kondycji czujnika, stan ograniczenia ryzyka i inne szczegóły ułatwiające identyfikację urządzeń najbardziej zagrożonych.

Karta Klasyfikuj krytyczne zasoby umożliwia definiowanie grup urządzeń jako krytycznych dla działania firmy. Może również zostać wyświetlona karta ostrzegawcza Ścieżka ataku , która prowadzi do ścieżek ataku, aby sprawdzić, czy którykolwiek z twoich zasobów jest częścią ścieżki ataku. Aby uzyskać więcej informacji, zobacz Omówienie ścieżek ataku.

Uwaga

Klasyfikowanie krytycznych zasobów i informacji o ścieżce ataku jest częścią Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft, który jest obecnie w publicznej wersji zapoznawczej.

Użyj kolumny Stan dołączania, aby sortować i filtrować według odnalezionych urządzeń i urządzeń, które są już dołączone do Ochrona punktu końcowego w usłudze Microsoft Defender.

Na kartach Urządzenia sieciowe i Urządzenia IoT/OT są również widoczne informacje, takie jak dostawca, model i typ urządzenia:

Uwaga

Integracja odnajdywania urządzeń z Microsoft Defender dla IoT w portalu usługi Defender (wersja zapoznawcza) jest dostępna w celu ułatwienia lokalizowania, identyfikowania i zabezpieczania pełnego spisu zasobów OT/IOT. Urządzenia odnalezione przy użyciu tej integracji są wyświetlane na karcie Urządzenia IoT/OT .

Usługa Defender for IoT umożliwia również wyświetlanie urządzeń IoT w przedsiębiorstwie (takich jak drukarki, inteligentne telewizory i systemy konferencji) oraz zarządzanie nimi w ramach monitorowania IoT w przedsiębiorstwie. Aby uzyskać więcej informacji, zobacz Włączanie zabezpieczeń IoT przedsiębiorstwa za pomocą usługi Defender for Endpoint.

W górnej części każdej karty spisu urządzeń są dostępne następujące liczby urządzeń:

- Suma: całkowita liczba urządzeń.

- Zasoby krytyczne: liczba zasobów krytycznych dla firmy (tylko karta Wszystkie urządzenia ).

- Wysokie ryzyko: liczba urządzeń, które są identyfikowane jako większe ryzyko dla organizacji.

- Wysoka ekspozycjaLiczba urządzeń z dużą ekspozycją.

- Nie dołączone: liczba urządzeń, które nie zostały jeszcze dołączone. (Wszystkie urządzenia i komputery & tylko karty mobilne ).

- Nowo odnalezione: liczba nowo odnalezionych urządzeń w ciągu ostatnich 7 dni (wszystkie karty z wyjątkiem komputerów & urządzeń przenośnych).

Te informacje ułatwiają określanie priorytetów urządzeń pod kątem ulepszeń stanu zabezpieczeń.

Eksplorowanie spisu urządzeń

Istnieje kilka opcji dostosowywania widoku spisu urządzeń. Na górnej karcie nawigacji można:

- Wyszukaj urządzenie według nazwy.

- Wyszukaj urządzenie według ostatnio używanego prefiksu adresu IP, adresu Mac lub adresu IP.

- Dodaj lub usuń kolumny.

- Wyeksportuj całą listę w formacie CSV na potrzeby analizy offline.

- Wybierz zakres dat do wyświetlenia.

- Zastosuj filtry.

Uwaga

Jeśli wyeksportujesz listę urządzeń do pliku CSV, będzie ona zawierać każde urządzenie w organizacji, więc pobranie pliku CSV może zająć dużo czasu. Plik CSV zawiera niefiltrowane dane dla wszystkich urządzeń w organizacji, niezależnie od filtrów.

Aby uzyskać bardziej skoncentrowany widok, możesz użyć funkcji sortowania i filtrowania na każdej karcie spisu urządzeń. Te kontrolki ułatwiają również ocenę urządzeń w organizacji i zarządzanie nimi.

Liczby na górze każdej karty są aktualizowane na podstawie bieżącego widoku.

Dostosowywanie widoków spisu urządzeń przy użyciu filtrów

Dostępne właściwości urządzenia do użycia jako filtry różnią się w zależności od karty spisu urządzeń zgodnie z opisem w poniższej tabeli:

| Własność | Karty | Opis |

|---|---|---|

| Stan programu antywirusowego |

|

Stan programu antywirusowego urządzenia. Dostępne wartości to:

|

| Platformy w chmurze |

|

Platforma w chmurze, do której należy urządzenie. Dostępne wartości to:

|

| Poziom krytyczności |

|

Przypisany poziom krytyczności urządzenia (jak krytyczne jest urządzenie dla Twojej organizacji). Dostępne wartości to:

Aby uzyskać więcej informacji, zobacz Omówienie krytycznego zarządzania zasobami. |

| Kategoria urządzenia | Wszystkie urządzenia | Wartość kategorii przypisana do urządzenia. Wprowadź wartość lub wybierz z dostępnych wartości:

|

| Podtyp urządzenia |

|

Wartość podtypu przypisana do urządzenia. Wprowadź wartość lub wybierz dostępną wartość (na przykład Wideokonferencję). |

| Typ urządzenia |

|

Wartość typu przypisana do urządzenia. Wprowadź wartość lub wybierz dostępną wartość (na przykład audio i wideo). |

| Wartość urządzenia | Wszystkie | Przypisana wartość urządzenia. Dostępne wartości to Wysokie i Niskie. |

| Stan wykluczenia | Wszystkie | Dostępne wartości to Nie wykluczone i Wykluczone. Aby uzyskać więcej informacji, zobacz Wykluczanie urządzeń. |

| Poziom ekspozycji | Wszystkie | Poziom narażenia urządzenia na podstawie oczekujących zaleceń dotyczących zabezpieczeń. Dostępne wartości to:

|

| Pierwszy raz widziany | Wszystkie karty z wyjątkiem urządzeń sieciowych | Jak dawno temu urządzenie było po raz pierwszy widoczne w sieci lub kiedy po raz pierwszy zostało zgłoszone przez czujnik Ochrona punktu końcowego w usłudze Microsoft Defender. Dostępne wartości to Ostatnie 7 dni lub Ponad 7 dni temu. |

| Grupa |

|

Grupy urządzeń. Wprowadź wartość w polu . |

| Połączenie z Internetem |

|

Czy urządzenie jest połączone z Internetem. Dostępne wartości to Tak i Nie. |

| Zarządzane przez |

|

Jak zarządzane jest urządzenie. Dostępne wartości to:

|

| Stan ograniczania ryzyka |

|

Dostępne wartości to Zawarte i Izolowane. |

| Model | Wszystkie urządzenia | Model urządzenia. Wprowadź wartość lub wybierz z dostępnych wartości. |

| Stan dołączania |

|

Czy urządzenie jest obecnie dołączone do usługi Defender for Endpoint. Aby ten filtr był wyświetlany, należy włączyć odnajdywanie urządzeń. Dostępne wartości to:

|

| Platforma systemu operacyjnego |

|

System operacyjny na urządzeniu. Dostępne wartości to:

|

| Wersja systemu operacyjnego | Wszystkie urządzenia | Wersja systemu operacyjnego, która zawiera wersje systemu Windows. Na karcie Komputery & urządzenia przenośne dostępny jest również filtr wersji systemu Windows . |

| Poziom ryzyka | Wszystkie | Ogólna ocena ryzyka urządzenia na podstawie kombinacji czynników, w tym typu i ważności aktywnych alertów na urządzeniu. Dostępne wartości to:

Rozwiązywanie aktywnych alertów, zatwierdzanie działań korygowania i pomijanie kolejnych alertów może obniżyć poziom ryzyka. |

| Stan kondycji czujnika |

|

Dostępne wartości dla dołączonych urządzeń to:

|

| Miejsce |

|

Używane do zabezpieczeń lokacji usługi Defender for IoT (wymaga licencji usługi Defender for IoT). |

| Tagi | Wszystkie | Grupowanie i tagowanie dodane do poszczególnych urządzeń. Aby uzyskać więcej informacji, zobacz Tworzenie tagów urządzeń i zarządzanie nimi. |

| Urządzenie przejściowe | Wszystkie | Dostępne wartości to Nie i Tak. Domyślnie urządzenia przejściowe są filtrowane w celu zmniejszenia szumu spisu. Aby uzyskać więcej informacji, zobacz Identyfikowanie urządzeń przejściowych. |

| Sprzedawca | Wszystkie urządzenia | Dostawca urządzenia. Wprowadź wartość lub wybierz z dostępnych wartości. |

| Wersje systemu Windows | Komputery & mobilne | Wersja systemu Windows. Dostępny jest również filtr wersji systemu operacyjnego . Wartość Wersja future dla tej właściwości jest spowodowana przez jeden z następujących scenariuszy:

Pełna wersja systemu operacyjnego jest widoczna na stronie szczegółów urządzenia. |

Dostosowywanie widoków spisu urządzeń przy użyciu kolumn

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Wartości domyślne są oznaczone gwiazdką (*):

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Wartości domyślne są oznaczone gwiazdką (*):

Karta Wszystkie urządzenia:

- Nazwa<Sup*

- IP<Sup*

- Adres MAC

- Poziom< krytycznościSup*

- Kategoria< urządzeniaSup*

- Typ< urządzeniaSup*

- Podtyp urządzenia

- Sprzedawca

- Model

- Domena<Sup*

- Identyfikator <usługi AAD urządzeniaSup*

- Poziom< ryzykaSup*

- Poziom< ekspozycjiSup*

- Platforma< systemu operacyjnegoSup*

- Dystrybucja systemu operacyjnego

- Wersja< systemu operacyjnegoSup*

- Stan <kondycji czujnikaSup*

- Stan< dołączaniaSup*

- Pierwszy raz widziany

- Ostatnia aktualizacja< urządzeniaSup*

- Tagi<Sup*

- Stan wykluczenia

- Zarządzane przez<Sup*

- Zarządzane według stanu<Sup*

- Stan ograniczania ryzyka<Sup*

- Platformy w< chmurzeSup*

Informacje o oprogramowaniu układowym dla urządzeń OT są wyświetlane w kolumnach Wersja systemu operacyjnego i Model .

Komputery & kartę mobilną :

- Nazwa<Sup*

- Domena<Sup*

- Identyfikator <usługi AAD urządzeniaSup*

- Typ urządzenia

- Podtyp urządzenia

- Poziom< ryzykaSup*

- Poziom< ekspozycjiSup*

- Platforma< systemu operacyjnegoSup*

- Dystrybucja systemu operacyjnego

- Wersja< systemu WindowsSup*

- Adres MAC

- Poziom< krytycznościSup*

- Stan <kondycji czujnikaSup*

- Stan< dołączaniaSup*

- Ostatnia aktualizacja< urządzeniaSup*

- Pierwszy raz widziany

- Tagi<Sup*

- Stan wykluczenia

- Zarządzane przez<Sup*

- Zarządzane według stanu<Sup*

- Stan ograniczania ryzyka<Sup*

- Platformy w< chmurzeSup*

Karta Urządzenia sieciowe

- IP*

- Adres MAC

- Sprzedawca*

- Model*

- Nazwa*

- Domain (Domena)

- Typ urządzenia

- Podtyp urządzenia

- Poziom ryzyka*

- Poziom ekspozycji*

- Dystrybucja systemu operacyjnego*

- Wersja systemu operacyjnego*

- Ostatnia aktualizacja urządzenia*

- Pierwszy raz widziany

- Tagi*

- Stan wykluczenia

Karta Urządzenia IoT/OT

- IP*

- Adres MAC*

- Nazwa*

- Typ urządzenia*

- Podtyp urządzenia*

- Sprzedawca*

- Model*

- Poziom ryzyka*

- Poziom ekspozycji*

- Dystrybucja systemu operacyjnego*

- Wersja systemu operacyjnego*

- Pierwszy raz widziany

- Ostatnia aktualizacja urządzenia*

- Domain (Domena)

- Tagi*

- Stan wykluczenia

Karta Urządzenia bez kategorii :

- Nazwa*

- Sprzedawca*

- IP*

- Adres MAC

- Poziom ryzyka

- Poziom ekspozycji

- Dystrybucja systemu operacyjnego*

- Wersja systemu operacyjnego*

- Ostatnia aktualizacja urządzenia*

- Pierwszy raz widziany

- Tagi*

- Stan wykluczenia

Porada

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Artykuły pokrewne

Zbadaj urządzenia na liście urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.