Zbieranie dzienników pomocy technicznej w usłudze Microsoft Defender for Endpoint przy użyciu odpowiedzi na żywo

Dotyczy:

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Podczas kontaktowania się z pomocą techniczną może zostać wyświetlony monit o podanie pakietu wyjściowego narzędzia Microsoft Defender for Endpoint Client Analyzer.

Ten artykuł zawiera instrukcje dotyczące uruchamiania narzędzia za pośrednictwem odpowiedzi na żywo w systemie Windows i na maszynach z systemem Linux.

System Windows

Pobierz i pobierz wymagane skrypty dostępne w podkatalogu Narzędziaanalizatora klienta usługi Microsoft Defender for Endpoint.

Aby na przykład uzyskać podstawowe dzienniki kondycji czujnika i urządzenia, pobierz polecenie

..\Tools\MDELiveAnalyzer.ps1.Jeśli potrzebujesz również dzienników pomocy technicznej programu antywirusowego Microsoft Defender (

MpSupportFiles.cab), pobierz polecenie..\Tools\MDELiveAnalyzerAV.ps1.Zainicjuj sesję odpowiedzi na żywo na maszynie, którą chcesz zbadać.

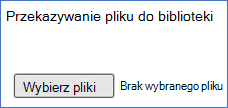

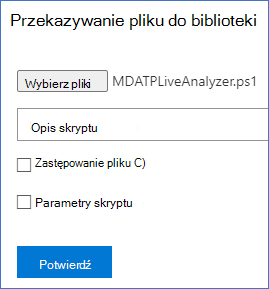

Wybierz pozycję Przekaż plik do biblioteki.

Wybierz pozycję Wybierz plik.

Wybierz pobrany plik o nazwie

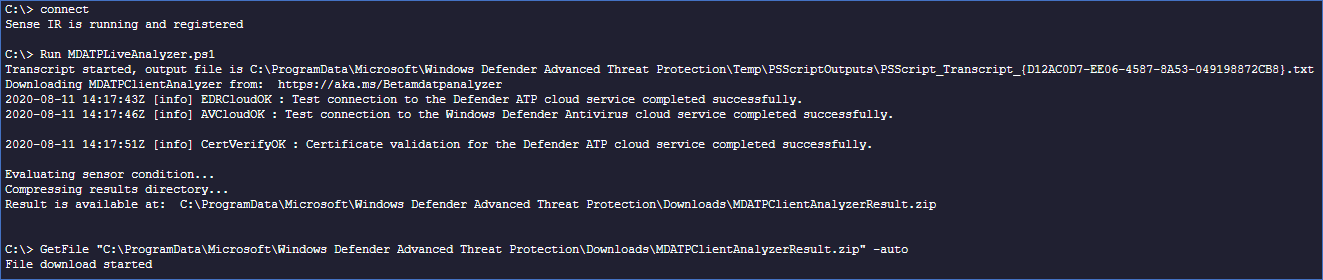

MDELiveAnalyzer.ps1, a następnie wybierz pozycję Potwierdź.Będąc jeszcze w sesji LiveResponse, użyj następujących poleceń, aby uruchomić analizator i zebrać wynikowe pliki.

Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDEClientAnalyzerResult.zip"

Informacje dodatkowe

Najnowszą wersję zapoznawczą oprogramowania MDEClientAnalyzer można pobrać tutaj: https://aka.ms/Betamdeanalyzer.

Skrypt LiveAnalyzer pobiera pakiet rozwiązywania problemów na maszynie docelowej z:

https://mdatpclientanalyzer.blob.core.windows.net.Jeśli nie możesz zezwolić maszynie na osiągnięcie powyższego adresu URL, przekaż

MDEClientAnalyzerPreview.zipplik do biblioteki przed uruchomieniem skryptu LiveAnalyzer:PutFile MDEClientAnalyzerPreview.zip -overwrite Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDEClientAnalyzerResult.zip"Aby uzyskać więcej informacji na temat lokalnego zbierania danych na maszynie w przypadku, gdy maszyna nie komunikuje się z usługami w chmurze usługi Microsoft Defender for Endpoint lub nie jest wyświetlana w portalu usługi Microsoft Defender for Endpoint zgodnie z oczekiwaniami, zobacz Weryfikowanie łączności klienta z adresami URL usługi Microsoft Defender for Endpoint.

Zgodnie z opisem w przykładach poleceń odpowiedzi na żywo możesz użyć symbolu

&na końcu polecenia, aby zebrać dzienniki jako akcję w tle:Run MDELiveAnalyzer.ps1&

Linux

Narzędzie XMDE Client Analyzer można pobrać jako pakiet binarny lub pakiet języka Python , który można wyodrębnić i wykonać na maszynach z systemem Linux. Obie wersje analizatora klienta XMDE można wykonać podczas sesji odpowiedzi na żywo.

Wymagania wstępne

Do instalacji

unzippakiet jest wymagany.Do wykonania

aclpakiet jest wymagany.

Ważna

Okno używa niewidocznych znaków powrotu karetki i kanału wiersza do reprezentowania końca jednego wiersza i początku nowego wiersza w pliku, ale systemy Linux używają tylko niewidocznego znaku kanału informacyjnego linii na końcu jego wierszy plików. W przypadku korzystania z następujących skryptów, jeśli jest to zrobione w systemie Windows, ta różnica może spowodować błędy i błędy skryptów do uruchomienia. Potencjalnym rozwiązaniem tego problemu jest użycie podsystemu Windows dla systemu Linux i dos2unix pakietu do sformatowania skryptu w taki sposób, aby był zgodny ze standardem formatu Unix i Linux.

Instalowanie analizatora klienta XMDE

Obie wersje analizatora klienta XMDE, binarnego i języka Python, samodzielnego pakietu, który należy pobrać i wyodrębnić przed wykonaniem, oraz pełny zestaw kroków dla tego procesu można znaleźć:

Ze względu na ograniczone polecenia dostępne w odpowiedzi na żywo kroki szczegółowe muszą być wykonywane w skryptze powłoki Bash, a dzieląc część instalacji i wykonywania tych poleceń, można uruchomić skrypt instalacji raz, podczas uruchamiania skryptu wykonywania wiele razy.

Ważna

W przykładowych skryptach założono, że maszyna ma bezpośredni dostęp do Internetu i może pobrać analizator klienta XMDE od firmy Microsoft. Jeśli maszyna nie ma bezpośredniego dostępu do Internetu, należy zaktualizować skrypty instalacyjne, aby pobrać analizator klienta XMDE z lokalizacji, do której maszyny mogą uzyskać dostęp pomyślnie.

Skrypt instalacji binarnego analizatora klienta

Poniższy skrypt wykonuje pierwsze sześć kroków uruchamiania binarnej wersji analizatora klienta. Po zakończeniu plik binarny analizatora klienta XMDE jest dostępny w /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer katalogu.

Utwórz plik

InstallXMDEClientAnalyzer.shbash i wklej do niego następującą zawartość.#! /usr/bin/bash echo "Starting Client Analyzer Script. Running As:" whoami echo "Getting XMDEClientAnalyzerBinary" wget --quiet -O /tmp/XMDEClientAnalyzerBinary.zip https://aka.ms/XMDEClientAnalyzerBinary echo '9D0552DBBD1693D2E2ED55F36147019CFECFDC009E76BAC4186CF03CD691B469 /tmp/XMDEClientAnalyzerBinary.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzerBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary.zip -d /tmp/XMDEClientAnalyzerBinary echo "Unzipping SupportToolLinuxBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary/SupportToolLinuxBinary.zip -d /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "MDESupportTool installed at /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer"

Skrypt instalacji analizatora klienta języka Python

Poniższy skrypt wykonuje pierwsze sześć kroków uruchamiania wersji narzędzia Client Analyzer w języku Python. Po zakończeniu skrypty języka Python analizatora klienta XMDE są dostępne w /tmp/XMDEClientAnalyzer katalogu.

Utwórz plik

InstallXMDEClientAnalyzer.shbash i wklej do niego następującą zawartość.#! /usr/bin/bash echo "Starting Client Analyzer Install Script. Running As:" whoami echo "Getting XMDEClientAnalyzer.zip" wget --quiet -O XMDEClientAnalyzer.zip https://aka.ms/XMDEClientAnalyzer echo '36C2B13AE657456119F3DC2A898FD9D354499A33F65015670CE2CD8A937F3C66 XMDEClientAnalyzer.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzer.zip" unzip -q XMDEClientAnalyzer.zip -d /tmp/XMDEClientAnalyzer echo "Setting execute permissions on mde_support_tool.sh script" cd /tmp/XMDEClientAnalyzer chmod a+x mde_support_tool.sh echo "Performing final support tool setup" ./mde_support_tool.sh

Uruchamianie skryptów instalacji analizatora klienta

Zainicjuj sesję odpowiedzi na żywo na maszynie, którą chcesz zbadać.

Wybierz pozycję Przekaż plik do biblioteki.

Wybierz pozycję Wybierz plik.

Wybierz pobrany plik o nazwie

InstallXMDEClientAnalyzer.sh, a następnie wybierz pozycję Potwierdź.Będąc jeszcze w sesji LiveResponse, użyj następujących poleceń, aby zainstalować analizator:

run InstallXMDEClientAnalyzer.sh

Uruchamianie analizatora klienta XMDE

Odpowiedź na żywo nie obsługuje bezpośredniego uruchamiania analizatora klienta XMDE ani języka Python, więc skrypt wykonywania jest konieczny.

Ważna

W poniższych skryptach założono, że analizator klienta XMDE został zainstalowany przy użyciu tych samych lokalizacji ze skryptów wymienionych wcześniej. Jeśli organizacja zdecydowała się zainstalować skrypty w innej lokalizacji, należy zaktualizować następujące skrypty, aby były zgodne z wybraną lokalizacją instalacji organizacji.

Binarny skrypt uruchamiania analizatora klienta

Binarny analizator klienta akceptuje parametry wiersza polecenia do wykonywania różnych testów analizy. Aby zapewnić podobne możliwości podczas odpowiedzi na żywo, skrypt wykonywania korzysta ze zmiennej $@ bash, aby przekazać wszystkie parametry wejściowe podane do skryptu do analizatora klienta XMDE.

Utwórz plik

MDESupportTool.shbash i wklej do niego następującą zawartość.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer" cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "Running MDESupportTool" ./MDESupportTool $@

Skrypt uruchamiania analizatora klienta języka Python

Analizator klienta języka Python akceptuje parametry wiersza polecenia do wykonywania różnych testów analizy. Aby zapewnić podobne możliwości podczas odpowiedzi na żywo, skrypt wykonywania korzysta ze zmiennej $@ bash, aby przekazać wszystkie parametry wejściowe podane do skryptu do analizatora klienta XMDE.

Utwórz plik

MDESupportTool.shbash i wklej do niego następującą zawartość.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzer" cd /tmp/XMDEClientAnalyzer echo "Running mde_support_tool" ./mde_support_tool.sh $@

Uruchamianie skryptu analizatora klienta

Uwaga

Jeśli masz aktywną sesję odpowiedzi na żywo, możesz pominąć krok 1.

Zainicjuj sesję odpowiedzi na żywo na maszynie, którą chcesz zbadać.

Wybierz pozycję Przekaż plik do biblioteki.

Wybierz pozycję Wybierz plik.

Wybierz pobrany plik o nazwie

MDESupportTool.sh, a następnie wybierz pozycję Potwierdź.Będąc jeszcze w sesji odpowiedzi na żywo, użyj następujących poleceń, aby uruchomić analizator i zebrać wynikowe pliki.

run MDESupportTool.sh -parameters "--bypass-disclaimer -d" GetFile "/tmp/your_archive_file_name_here.zip"

Zobacz też

- Omówienie funkcji analizatora klienta

- Pobierz i uruchom analizator klienta

- Uruchom analizator klienta w systemie Windows

- Uruchom analizator klienta w systemie macOS lub Linux

- Zbieranie danych na potrzeby zaawansowanego rozwiązywania problemów w systemie Windows

- Zrozumienie raportu HTML analizatora

Porada

Chcesz dowiedzieć się więcej? Skontaktuj się ze społecznością zabezpieczeń firmy Microsoft w naszej społeczności technicznej: Microsoft Defender for Endpoint Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla