Konfigurowanie czujników dla usług AD FS, AD CS i Microsoft Entra Connect

Zainstaluj czujniki usługi Defender for Identity w usługach Active Directory Federation Services (AD FS), usługach certyfikatów Active Directory (AD CS) i serwerach Microsoft Entra Connect, aby chronić je przed atakami lokalnymi i hybrydowymi. W tym artykule opisano kroki instalacji.

Te zagadnienia mają zastosowanie:

- W przypadku środowisk usług AD FS czujniki usługi Defender for Identity są obsługiwane tylko na serwerach federacyjnych. Nie są one wymagane na serwerach web serwer proxy aplikacji (WAP).

- W przypadku środowisk usług AD CS nie trzeba instalować czujników na żadnym serwerze usług AD CS, które są w trybie offline.

- W przypadku serwerów Microsoft Entra Connect należy zainstalować czujniki zarówno na serwerach aktywnych, jak i przejściowych.

Wymagania wstępne

Wymagania wstępne dotyczące instalowania czujników usługi Defender for Identity na serwerach usług AD FS, AD CS lub Microsoft Entra Connect są takie same jak w przypadku instalowania czujników na kontrolerach domeny. Aby uzyskać więcej informacji, zobacz Wymagania wstępne usługi Microsoft Defender for Identity.

Czujnik zainstalowany na serwerze usług AD FS, AD CS lub Microsoft Entra Connect nie może używać lokalnego konta usługi do nawiązywania połączenia z domeną. Zamiast tego należy skonfigurować konto usługi katalogowej.

Ponadto czujnik usługi Defender for Identity dla usług AD CS obsługuje tylko serwery usług AD CS z usługą roli urzędu certyfikacji.

Konfigurowanie zbierania zdarzeń

Jeśli pracujesz z usługami AD FS, AD CS lub serwerami Microsoft Entra Connect, upewnij się, że skonfigurowano inspekcję zgodnie z potrzebami. Aby uzyskać więcej informacji, zobacz:

AD FS:

AD CS:

Microsoft Entra Connect:

Konfigurowanie uprawnień do odczytu dla bazy danych usług AD FS

Aby czujniki działające na serwerach usług AD FS miały dostęp do bazy danych usług AD FS, należy udzielić uprawnień odczytu (db_datareader) dla odpowiedniego konta usługi katalogowej.

Jeśli masz więcej niż jeden serwer usług AD FS, upewnij się, że przyznaj to uprawnienie we wszystkich z nich. Uprawnienia bazy danych nie są replikowane między serwerami.

Skonfiguruj serwer SQL, aby zezwolić na konto usługi katalogowej z następującymi uprawnieniami do bazy danych AdfsConfiguration :

- połączyć

- Zaloguj się

- read

- wybrać

Uwaga

Jeśli baza danych usług AD FS działa na dedykowanym serwerze SQL zamiast lokalnego serwera usług AD FS i używasz konta usługi zarządzanej grupy (gMSA) jako konta usługi katalogowej, upewnij się, że przyznasz serwerowi SQL wymagane uprawnienia do pobierania hasła gMSA.

Udzielanie dostępu do bazy danych usług AD FS

Udziel dostępu do bazy danych usług AD FS przy użyciu programu SQL Server Management Studio, języka Transact-SQL (T-SQL) lub programu PowerShell.

Na przykład poniższe polecenia mogą być przydatne, jeśli używasz wewnętrzna baza danych systemu Windows (WID) lub zewnętrznego serwera SQL.

W tych przykładowych kodach:

[DOMAIN1\mdiSvc01]to użytkownik usług katalogowych obszaru roboczego. Jeśli pracujesz z gMSA, dołącz go$na końcu nazwy użytkownika. Na przykład:[DOMAIN1\mdiSvc01$].AdfsConfigurationV4jest przykładem nazwy bazy danych usług AD FS i może się różnić.server=\.\pipe\MICROSOFT##WID\tsql\queryto parametry połączenia do bazy danych, jeśli używasz WID.

Napiwek

Jeśli nie znasz parametry połączenia, wykonaj kroki opisane w dokumentacji systemu Windows Server.

Aby udzielić czujnikowi dostępu do bazy danych usług AD FS przy użyciu języka T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Aby udzielić czujnikowi dostępu do bazy danych usług AD FS przy użyciu programu PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Konfigurowanie uprawnień dla bazy danych Microsoft Entra Connect (ADSync)

Uwaga

Ta sekcja ma zastosowanie tylko wtedy, gdy baza danych Entra Connect jest hostowana w zewnętrznym wystąpieniu programu SQL Server.

Czujniki uruchomione na serwerach Microsoft Entra Connect muszą mieć dostęp do bazy danych ADSync i mieć uprawnienia do wykonywania odpowiednich procedur składowanych. Jeśli masz więcej niż jeden serwer Microsoft Entra Connect, upewnij się, że działa to na wszystkich z nich.

Aby przyznać czujnikowi uprawnienia do bazy danych Microsoft Entra Connect ADSync przy użyciu programu PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

ALTER ROLE [db_datareader] ADD MEMBER [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Kroki po instalacji (opcjonalnie)

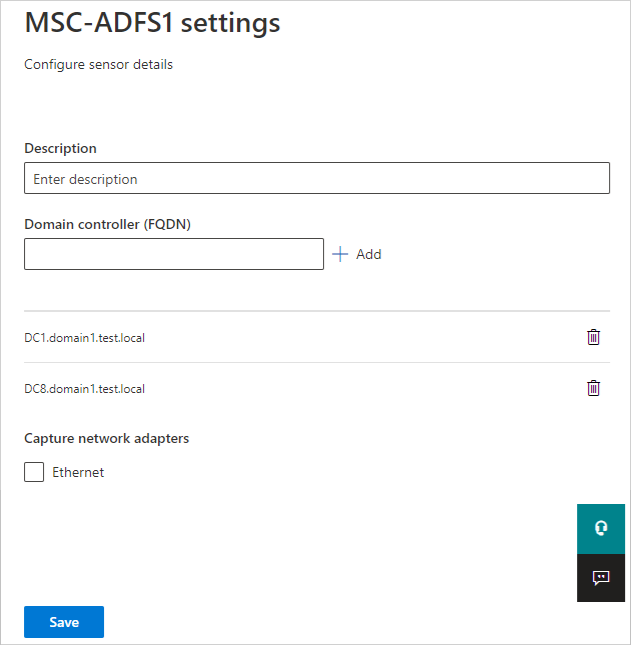

Podczas instalacji czujnika na serwerze usług AD FS, AD CS lub Microsoft Entra Connect najbliższy kontroler domeny jest automatycznie wybierany. Aby sprawdzić lub zmodyfikować wybrany kontroler domeny, wykonaj następujące czynności:

W usłudze>Microsoft Defender XDR przejdź do pozycji Ustawienia>Czujniki tożsamości, aby wyświetlić wszystkie czujniki usługi Defender for Identity.

Znajdź i wybierz czujnik zainstalowany na serwerze.

W otwartym okienku w polu Kontroler domeny (FQDN) wprowadź w pełni kwalifikowaną nazwę domeny (FQDN) kontrolerów domeny rozpoznawania nazw. Wybierz pozycję + Dodaj , aby dodać nazwę FQDN, a następnie wybierz pozycję Zapisz.

Inicjowanie czujnika może potrwać kilka minut. Po zakończeniu stan usługi usług AD FS, AD CS lub Microsoft Entra Connect czujnik zmieni się z zatrzymany na uruchomiony.

Weryfikowanie pomyślnego wdrożenia

Aby sprawdzić, czy czujnik usługi Defender for Identity został pomyślnie wdrożony na serwerze usług AD FS lub AD CS:

Sprawdź, czy usługa czujnika usługi Azure Advanced Threat Protection jest uruchomiona. Po zapisaniu ustawień czujnika usługi Defender for Identity uruchomienie usługi może potrwać kilka sekund.

Jeśli usługa nie zostanie uruchomiona, przejrzyj

Microsoft.Tri.sensor-Errors.logplik, który znajduje się domyślnie w lokalizacji%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Użyj usług AD FS lub AD CS do uwierzytelniania użytkownika w dowolnej aplikacji, a następnie sprawdź, czy usługa Defender for Identity zaobserwowała uwierzytelnianie.

Na przykład wybierz pozycję Wyszukiwanie zaawansowane wyszukiwania>zagrożeń. W okienku Zapytanie wprowadź i uruchom jedno z następujących zapytań:

W przypadku usług AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Okienko wyników powinno zawierać listę zdarzeń z wartością LogonType logowania z uwierzytelnianiem usług ADFS.

W przypadku usług AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"W okienku wyników zostanie wyświetlona lista zdarzeń zakończonych niepowodzeniem i pomyślnego wystawienia certyfikatu. Wybierz określony wiersz, aby wyświetlić dodatkowe szczegóły w okienku Inspekcja rekordu.

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: