Konfigurowanie i używanie certyfikatów PKCS z Intune

DotyczyL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune obsługuje używanie certyfikatów par kluczy prywatnych i publicznych (PKCS). W tym artykule przedstawiono wymagania dotyczące certyfikatów PKCS z Intune, w tym eksport certyfikatu PKCS, a następnie dodanie go do profilu konfiguracji urządzenia Intune.

Microsoft Intune zawiera wbudowane ustawienia umożliwiające korzystanie z certyfikatów PKCS na potrzeby dostępu i uwierzytelniania do zasobów organizacji. Certyfikaty uwierzytelniają i zabezpieczają dostęp do zasobów firmowych, takich jak sieć VPN lub sieć Wi-Fi. Te ustawienia są wdrażane na urządzeniach przy użyciu profilów konfiguracji urządzeń w Intune.

Aby uzyskać informacje na temat używania zaimportowanych certyfikatów PKCS, zobacz Importowane certyfikaty PFX.

Porada

Profile certyfikatów PKCS są obsługiwane w przypadku pulpitów zdalnych z wieloma sesjami systemu Windows Enterprise.

Wymagania

Do korzystania z certyfikatów PKCS z Intune potrzebna jest następująca infrastruktura:

Domena usługi Active Directory: wszystkie serwery wymienione w tej sekcji muszą być przyłączone do domeny usługi Active Directory.

Aby uzyskać więcej informacji na temat instalowania i konfigurowania Active Directory Domain Services (AD DS), zobacz Projektowanie i planowanie usług AD DS.

Urząd certyfikacji: Urząd certyfikacji przedsiębiorstwa (CA).

Aby uzyskać informacje na temat instalowania i konfigurowania usług certyfikatów Active Directory (AD CS), zobacz Przewodnik krok po kroku dotyczący usług certyfikatów Active Directory.

Ostrzeżenie

Intune wymaga uruchomienia usługi AD CS z urzędem certyfikacji przedsiębiorstwa, a nie autonomicznym urzędem certyfikacji.

Klient: aby nawiązać połączenie z urzędem certyfikacji przedsiębiorstwa.

Certyfikat główny: wyeksportowana kopia certyfikatu głównego z urzędu certyfikacji przedsiębiorstwa.

Łącznik certyfikatów dla Microsoft Intune: Aby uzyskać informacje o łączniku certyfikatów, zobacz:

Aktualizowanie łącznika certyfikatów: silne wymagania dotyczące mapowania dla KB5014754

Centrum dystrybucji kluczy (KDC) wymaga silnego formatu mapowania w certyfikatach PKCS wdrożonych przez Microsoft Intune i używanych do uwierzytelniania opartego na certyfikatach. Mapowanie musi mieć rozszerzenie identyfikatora zabezpieczeń (SID), które mapuje identyfikator SID użytkownika lub urządzenia. Jeśli certyfikat nie spełnia nowych kryteriów silnego mapowania ustawionych przez pełną datę trybu wymuszania, uwierzytelnianie zostanie odrzucone. Aby uzyskać więcej informacji na temat wymagań, zobacz KB5014754: Zmiany uwierzytelniania opartego na certyfikatach na kontrolerach domeny systemu Windows .

W łączniku certyfikatów Microsoft Intune w wersji 6.2406.0.1001 opublikowaliśmy aktualizację, która dodaje atrybut identyfikatora obiektu zawierający identyfikator SID użytkownika lub urządzenia do certyfikatu, skutecznie spełniając wymagania dotyczące silnego mapowania. Ta aktualizacja dotyczy użytkowników i urządzeń zsynchronizowanych z lokalna usługa Active Directory do Tożsamość Microsoft Entra i jest dostępna na wszystkich platformach z pewnymi różnicami:

Silne zmiany mapowania mają zastosowanie do certyfikatów użytkowników dla wszystkich platform systemu operacyjnego.

Silne zmiany mapowania mają zastosowanie do certyfikatów urządzeń dla Microsoft Entra urządzeń z systemem Windows przyłączonych hybrydowo.

Aby upewnić się, że uwierzytelnianie oparte na certyfikatach nadal działa, należy wykonać następujące czynności:

Zaktualizuj łącznik certyfikatów Microsoft Intune do wersji 6.2406.0.1001. Aby uzyskać informacje o najnowszej wersji i sposobie aktualizowania łącznika certyfikatów, zobacz Łącznik certyfikatów dla Microsoft Intune.

Wprowadź zmiany w informacjach o kluczu rejestru na serwerze z systemem Windows hostującym łącznik certyfikatów.

Wykonaj poniższą procedurę, aby zmodyfikować klucze rejestru i zastosować silne zmiany mapowania certyfikatów. Te zmiany dotyczą nowych certyfikatów PKCS i certyfikatów PKCS, które są odnawiane.

Porada

Ta procedura wymaga zmodyfikowania rejestru w systemie Windows. Aby uzyskać więcej informacji, zobacz następujące zasoby dotyczące pomoc techniczna firmy Microsoft:

W rejestrze systemu Windows zmień wartość na

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtension1.Uruchom ponownie usługę łącznika certyfikatów.

- Przejdź do pozycji Rozpocznij>uruchamianie.

- Otwórz plik services.msc.

- Uruchom ponownie następujące usługi:

Tworzenie starszego łącznika PFX dla Microsoft Intune

Tworzenie łącznika certyfikatów PFX dla Microsoft Intune

Zmiany zaczynają być stosowane do wszystkich nowych certyfikatów i odnawianych certyfikatów. Aby sprawdzić, czy uwierzytelnianie działa, zalecamy przetestowanie wszystkich miejsc, w których można używać uwierzytelniania opartego na certyfikatach, w tym:

- Aplikacje

- zintegrowane urzędy certyfikacji Intune

- Rozwiązania NAC

- Infrastruktura sieciowa

Aby wycofać zmiany:

Przywróć oryginalne ustawienia rejestru.

Uruchom ponownie następujące usługi:

Tworzenie starszego łącznika PFX dla Microsoft Intune

Tworzenie łącznika certyfikatów PFX dla Microsoft Intune

Utwórz nowy profil certyfikatu PKCS dla urządzeń, których dotyczy problem, aby ponownie tworzyć certyfikaty bez atrybutu SID.

Porada

Jeśli używasz urzędu certyfikacji firmy Digicert, musisz utworzyć szablon certyfikatu dla użytkowników z identyfikatorem SID i innym szablonem dla użytkowników bez identyfikatora SID. Aby uzyskać więcej informacji, zobacz informacje o wersji digiCert PKI Platform 8.24.1.

Eksportowanie certyfikatu głównego z urzędu certyfikacji przedsiębiorstwa

Aby uwierzytelnić urządzenie przy użyciu sieci VPN, sieci Wi-Fi lub innych zasobów, urządzenie wymaga certyfikatu głównego lub pośredniego urzędu certyfikacji. W poniższych krokach wyjaśniono, jak uzyskać wymagany certyfikat z urzędu certyfikacji przedsiębiorstwa.

Wykonaj następujące kroki za pomocą wiersza polecenia:

Zaloguj się do głównego serwera urzędu certyfikacji przy użyciu konta administratora.

Przejdź do pozycji Rozpocznij>uruchamianie, a następnie wprowadź polecenie Cmd , aby otworzyć wiersz polecenia.

Wprowadź wartość certutil -ca.cert ca_name.cer , aby wyeksportować certyfikat główny jako plik o nazwie ca_name.cer.

Konfigurowanie szablonów certyfikatów w urzędzie certyfikacji

Zaloguj się do urzędu certyfikacji przedsiębiorstwa przy użyciu konta z uprawnieniami administracyjnymi.

Otwórz konsolę Urząd certyfikacji , kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów i wybierz pozycję Zarządzaj.

Znajdź szablon certyfikatu użytkownika , kliknij go prawym przyciskiem myszy, a następnie wybierz pozycję Duplikuj szablon , aby otworzyć pozycję Właściwości nowego szablonu.

Uwaga

W przypadku scenariuszy podpisywania i szyfrowania wiadomości e-mail S/MIME wielu administratorów używa oddzielnych certyfikatów do podpisywania i szyfrowania. Jeśli używasz usług certyfikatów usługi Microsoft Active Directory, możesz użyć szablonu Tylko podpis programu Exchange dla certyfikatów podpisywania wiadomości e-mail S/MIME i szablonu użytkownika programu Exchange dla certyfikatów szyfrowania S/MIME. Jeśli używasz urzędu certyfikacji firmy innej niż Microsoft, zalecamy zapoznanie się z ich wskazówkami dotyczącymi konfigurowania szablonów podpisywania i szyfrowania.

Na karcie Zgodność :

- Ustaw urząd certyfikacji na windows server 2008 R2

- Ustaw adresata certyfikatu na Windows 7 / Server 2008 R2

Na karcie Ogólne :

- Ustaw nazwę wyświetlaną szablonu na coś znaczącego.

- Usuń zaznaczenie pozycji Publikuj certyfikat w usłudze Active Directory.

Ostrzeżenie

Domyślnie nazwa szablonu jest taka sama jak nazwa wyświetlana szablonubez spacji. Zanotuj nazwę szablonu, ponieważ jest ona potrzebna później.

W obszarze Obsługa żądań wybierz pozycję Zezwalaj na eksportowanie klucza prywatnego.

Uwaga

W przeciwieństwie do protokołu SCEP, przy użyciu protokołu PKCS klucz prywatny certyfikatu jest generowany na serwerze, na którym jest zainstalowany łącznik certyfikatów, a nie na urządzeniu. Szablon certyfikatu musi zezwalać na eksportowanie klucza prywatnego, aby łącznik mógł wyeksportować certyfikat PFX i wysłać go do urządzenia.

Po zainstalowaniu certyfikatów na urządzeniu klucz prywatny jest oznaczony jako nie można eksportować.

W obszarze Kryptografia upewnij się, że minimalny rozmiar klucza jest ustawiony na 2048.

Urządzenia z systemami Windows i Android obsługują użycie 4096-bitowego rozmiaru klucza z profilem certyfikatu PKCS. Aby użyć tego rozmiaru klucza, dostosuj wartość do wartości 4096.

Uwaga

W przypadku urządzeń z systemem Windows 4096-bitowy magazyn kluczy jest obsługiwany tylko w dostawcy magazynu kluczy oprogramowania (KSP). Następujące funkcje nie obsługują magazynu kluczy o tym rozmiarze:

- Sprzętowy moduł TPM (Moduł zaufanej platformy): Jako obejście można użyć dostawcy KSP oprogramowania do przechowywania kluczy.

- Windows Hello dla firm: Obecnie nie ma obejścia Windows Hello dla firm.

W polu Nazwa podmiotu wybierz pozycję Podaj w żądaniu.

W obszarze Rozszerzenia w obszarze Zasady aplikacji upewnij się, że widzisz pozycje Szyfrowanie systemu plików, Bezpieczny Email i Uwierzytelnianie klienta.

Ważna

W przypadku szablonów certyfikatów systemu iOS/iPadOS przejdź do karty Rozszerzenia , zaktualizuj użycie klucza, a następnie usuń zaznaczenie pola Podpis jest dowodem pochodzenia.

W obszarze Zabezpieczenia:

- Dodaj konto komputera dla serwera, na którym jest instalowany łącznik certyfikatów dla Microsoft Intune. Zezwalaj na uprawnienia odczytu i rejestracji tego konta.

- (Opcjonalne, ale zalecane) Usuń grupę użytkowników domeny z listy grup lub nazw użytkowników dozwolonych uprawnień w tym szablonie. Aby usunąć grupę:

- Wybierz grupę Użytkownicy domeny .

- Wybierz pozycję Usuń.

- Przejrzyj inne wpisy w obszarze Grupy lub nazwy użytkowników, aby potwierdzić uprawnienia i zastosowanie do środowiska.

Wybierz pozycję Zastosuj>OK , aby zapisać szablon certyfikatu. Zamknij konsolę Szablony certyfikatów.

W konsoli Urząd certyfikacji kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów.

Wybierz pozycję Nowy>szablon certyfikatu do wystawienia.

Wybierz szablon utworzony w poprzednich krokach. Wybierz przycisk OK.

Zezwalaj serwerowi na zarządzanie certyfikatami dla zarejestrowanych urządzeń i użytkowników:

- Kliknij prawym przyciskiem myszy urząd certyfikacji, a następnie wybierz pozycję Właściwości.

- Na karcie zabezpieczenia dodaj konto komputera serwera, na którym jest uruchamiany łącznik.

- Udziel uprawnień wystawiania certyfikatów iżądania certyfikatów do konta komputera oraz zarządzaj nimi.

Wyloguj się z urzędu certyfikacji przedsiębiorstwa.

Pobieranie, instalowanie i konfigurowanie łącznika certyfikatów dla Microsoft Intune

Aby uzyskać wskazówki, zobacz Instalowanie i konfigurowanie łącznika certyfikatów dla Microsoft Intune.

Tworzenie profilu zaufanego certyfikatu

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz i przejdź do pozycji Urządzenia>Zarządzaj urządzeniami>Utwórz konfigurację>.

Wprowadź następujące właściwości:

-

Platforma: wybierz platformę urządzeń odbierających ten profil.

- Administratora urządzenia z systemem Android

- Android Enterprise:

- W pełni zarządzane

- Oddany

- profil służbowy Corporate-Owned

- profil służbowy Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: wybierz pozycję Zaufany certyfikat. Lub wybierz pozycję Szablony>Zaufany certyfikat.

-

Platforma: wybierz platformę urządzeń odbierających ten profil.

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobra nazwa profilu to Profil zaufanego certyfikatu dla całej firmy.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

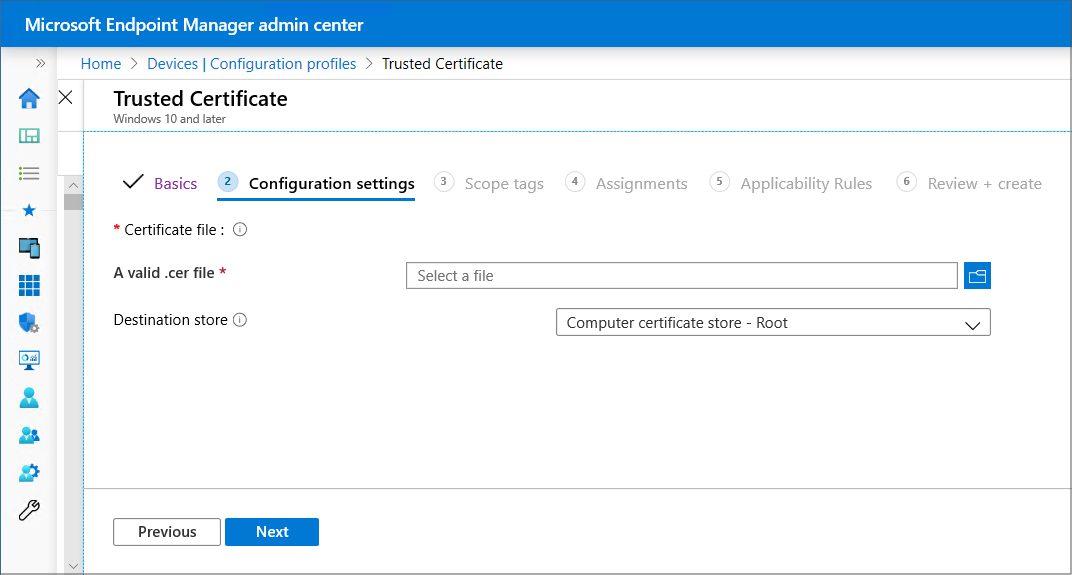

W obszarze Ustawienia konfiguracji określ plik .cer dla wcześniej wyeksportowanego certyfikatu głównego urzędu certyfikacji.

Uwaga

W zależności od platformy wybranej w kroku 3 możesz lub nie możesz mieć opcji wyboru magazynu docelowego dla certyfikatu.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz grupy użytkowników lub urządzeń, które chcesz uwzględnić w przypisaniu. Te grupy otrzymują profil po jego wdrożeniu. Aby uzyskać większy stopień szczegółowości, zobacz Tworzenie filtrów w Microsoft Intune i stosowanie ich przez wybranie pozycji Edytuj filtr.

Zaplanuj wdrożenie tego profilu certyfikatu w tych samych grupach, które otrzymują:

Profil certyfikatu PKCS i

Profil konfiguracji, taki jak profil Wi-Fi, który korzysta z certyfikatu.

Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

(Dotyczy tylko Windows 10/11) W obszarze Reguły stosowania określ reguły stosowania, aby uściślić przypisanie tego profilu. Profil można przypisać lub nie przypisywać na podstawie wersji lub wersji systemu operacyjnego urządzenia.

Aby uzyskać więcej informacji, zobacz Reguły stosowania w temacie Tworzenie profilu urządzenia w Microsoft Intune.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście profilów.

Tworzenie profilu certyfikatu PKCS

Ważna

Microsoft Intune kończy obsługę zarządzania przez administratora urządzeń z systemem Android na urządzeniach z dostępem do usług Google Mobile Services (GMS) 31 grudnia 2024 r. Po tej dacie rejestracja urządzeń, pomoc techniczna, poprawki błędów i poprawki zabezpieczeń będą niedostępne. Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przejście na inną opcję zarządzania systemem Android w Intune przed zakończeniem pomocy technicznej. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz i przejdź do pozycji Urządzenia>Zarządzaj urządzeniami>Utwórz konfigurację>.

Wprowadź następujące właściwości:

-

Platforma: wybierz platformę urządzeń. Dostępne opcje:

- Administratora urządzenia z systemem Android

- Android Enterprise:

- W pełni zarządzane

- Oddany

- profil służbowy Corporate-Owned

- profil służbowy Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: wybierz pozycję Certyfikat PKCS. Możesz też wybrać pozycję Szablony>certyfikatu PKCS.

Uwaga

Na urządzeniach z profilem systemu Android Enterprise certyfikaty zainstalowane przy użyciu profilu certyfikatu PKCS nie są widoczne na urządzeniu. Aby potwierdzić pomyślne wdrożenie certyfikatu, sprawdź stan profilu w centrum administracyjnym Intune.

-

Platforma: wybierz platformę urządzeń. Dostępne opcje:

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobrą nazwą profilu jest profil PKCS dla całej firmy.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

Ustawienia, które można skonfigurować w obszarze Ustawienia konfiguracji, różnią się w zależności od wybranej platformy. Wybierz platformę, aby uzyskać szczegółowe ustawienia:

- Administratora urządzenia z systemem Android

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Ustawienie Platforma Szczegóły Próg odnowienia (%) - Wszystkie

Zalecana wartość to 20% Okres ważności certyfikatu - Wszystkie

Jeśli szablon certyfikatu nie został zmieniony, ta opcja może zostać ustawiona na jeden rok.

Użyj okresu ważności wynoszącego pięć dni lub do 24 miesięcy. Gdy okres ważności jest krótszy niż pięć dni, istnieje duże prawdopodobieństwo, że certyfikat przejdzie w stan bliski wygaśnięcia lub wygaśnięcia, co może spowodować odrzucenie certyfikatu przez agenta MDM na urządzeniach przed jego zainstalowaniem.Dostawca magazynu kluczy (KSP) - Windows 10/11

W przypadku systemu Windows wybierz miejsce przechowywania kluczy na urządzeniu. Urząd certyfikacji - Wszystkie

Wyświetla wewnętrzną w pełni kwalifikowaną nazwę domeny (FQDN) urzędu certyfikacji przedsiębiorstwa. Nazwa urzędu certyfikacji - Wszystkie

Listy nazwę urzędu certyfikacji przedsiębiorstwa, taką jak "Urząd certyfikacji firmy Contoso". Nazwa szablonu certyfikatu - Wszystkie

Listy nazwę szablonu certyfikatu. Typ certyfikatu - Android Enterprise (profil służbowy należący do firmy i Personally-Owned)

- iOS

- macOS

- Windows 10/11

Wybierz typ: - Certyfikaty użytkownika mogą zawierać atrybuty użytkownika i urządzenia w alternatywnej nazwie podmiotu i podmiotu (SAN) certyfikatu.

-

Certyfikaty urządzeń mogą zawierać tylko atrybuty urządzenia w temacie i w sieci SAN certyfikatu. Użyj urządzenia w scenariuszach takich jak urządzenia bez użytkownika, takie jak kioski lub inne urządzenia udostępnione.

Ten wybór ma wpływ na format nazwy podmiotu.

Format nazwy podmiotu - Wszystkie

Aby uzyskać szczegółowe informacje na temat konfigurowania formatu nazwy podmiotu, zobacz Format nazwy podmiotu w dalszej części tego artykułu.

W przypadku następujących platform format nazwy podmiotu jest określany przez typ certyfikatu:- Android Enterprise (profil służbowy)

- iOS

- macOS

- Windows 10/11

Alternatywna nazwa podmiotu - Wszystkie

W obszarze Atrybut wybierz pozycję Główna nazwa użytkownika (UPN), chyba że jest to wymagane inaczej, skonfiguruj odpowiednią wartość, a następnie wybierz pozycję Dodaj.

Zmiennych lub tekstu statycznego można użyć dla sieci SAN obu typów certyfikatów. Użycie zmiennej nie jest wymagane.

Aby uzyskać więcej informacji, zobacz Format nazwy podmiotu w dalszej części tego artykułu.Rozszerzone użycie klucza - Administratora urządzenia z systemem Android

- Android Enterprise (właściciel urządzenia, należący do firmy i profil służbowy Personally-Owned)

- Windows 10/11

Certyfikaty zwykle wymagają uwierzytelniania klienta , aby użytkownik lub urządzenie mogły uwierzytelniać się na serwerze. Zezwalaj wszystkim aplikacjom na dostęp do klucza prywatnego - macOS

Ustaw wartość Włącz , aby zapewnić aplikacjom skonfigurowanym dla skojarzonego urządzenia mac dostęp do klucza prywatnego certyfikatu PKCS.

Aby uzyskać więcej informacji na temat tego ustawienia, zobacz AllowAllAppsAccess w sekcji Ładunek certyfikatu dokumentacji profilu konfiguracji w dokumentacji dla deweloperów firmy Apple.Certyfikat główny - Administratora urządzenia z systemem Android

- Android Enterprise (właściciel urządzenia, należący do firmy i profil służbowy Personally-Owned)

Wybierz profil certyfikatu głównego urzędu certyfikacji, który został wcześniej przypisany. Ten krok dotyczy tylko profilów urządzeń z systemem Android Enterprise dla w pełni zarządzanych, dedykowanych i Corporate-Owned profilu służbowego.

W obszarze Aplikacje skonfiguruj dostęp do certyfikatu , aby zarządzać sposobem przyznawania dostępu do certyfikatów aplikacjom. Wybierz jedną z następujących opcji:

- Wymagaj zatwierdzenia przez użytkownika dla aplikacji(ustawienie domyślne) — użytkownicy muszą zatwierdzić użycie certyfikatu przez wszystkie aplikacje.

- Udziel dyskretnie określonych aplikacji (wymagaj zatwierdzenia przez użytkownika dla innych aplikacji) — w tej opcji wybierz pozycję Dodaj aplikacje. Następnie wybierz wszystkie aplikacje, które powinny używać certyfikatu w trybie dyskretnym bez interakcji z użytkownikiem.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz użytkowników i grupy, które chcesz uwzględnić w przypisaniu. Użytkownicy i grupy otrzymują profil po jego wdrożeniu. Zaplanuj wdrożenie tego profilu certyfikatu w tych samych grupach, które otrzymują:

Profil zaufanego certyfikatu i

Profil konfiguracji, taki jak profil Wi-Fi, który korzysta z certyfikatu.

Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście profilów.

Format nazwy podmiotu

Podczas tworzenia profilu certyfikatu PKCS dla następujących platform opcje formatu nazwy podmiotu zależą od wybranego typu certyfikatu użytkownika luburządzenia.

Platformy:

- Android Enterprise (profil służbowy należący do firmy i Personally-Owned)

- iOS

- macOS

- Windows 10/11

Uwaga

Istnieje znany problem z używaniem PKCS do pobierania certyfikatów , który jest tym samym problemem, co w przypadku protokołu SCEP , gdy nazwa podmiotu w wynikowym żądaniu podpisania certyfikatu (CSR) zawiera jeden z następujących znaków jako znak ucieczki (kontynuowany ukośnik odwrotny \):

- +

- ;

- ,

- =

Uwaga

Począwszy od systemu Android 12, system Android nie obsługuje już używania następujących identyfikatorów sprzętu dla urządzeń z profilem służbowym należących do użytkownika :

- Numer seryjny

- Numer IMEI

- IDENTYFIKATOR MEID

Intune profilów certyfikatów dla urządzeń z profilem służbowym należących do użytkownika, które korzystają z tych zmiennych w nazwie podmiotu lub sieci SAN, nie będzie można aprowizować certyfikatu na urządzeniach z systemem Android 12 lub nowszym w momencie zarejestrowania urządzenia w Intune. Urządzenia zarejestrowane przed uaktualnieniem do systemu Android 12 nadal mogą otrzymywać certyfikaty, o ile Intune wcześniej uzyskały identyfikatory sprzętu urządzeń.

Aby uzyskać więcej informacji na ten temat i inne zmiany wprowadzone w systemie Android 12, zobacz wpis w blogu Android Day Zero Support for Microsoft Endpoint Manager (Android Day Zero Support for Microsoft Endpoint Manager ).

Typ certyfikatu użytkownika

Opcje formatowania formatu nazwy podmiotu obejmują dwie zmienne: Nazwa pospolita (CN) i Email (E). Email (E) zwykle jest ustawiana ze zmienną {{EmailAddress}}. Na przykład: E={{EmailAddress}}Nazwę pospolitą (CN) można ustawić na dowolną z następujących zmiennych:

CN={{UserName}}: nazwa użytkownika, taka jak Jane Doe.

CN={{UserPrincipalName}}: główna nazwa użytkownika, taka jak janedoe@contoso.com.

CN={{AAD_Device_ID}}: identyfikator przypisany podczas rejestrowania urządzenia w Tożsamość Microsoft Entra. Ten identyfikator jest zwykle używany do uwierzytelniania przy użyciu Tożsamość Microsoft Entra.

CN={{DeviceId}}: identyfikator przypisany podczas rejestrowania urządzenia w Intune.

CN={{SERIALNUMBER}}: unikatowy numer seryjny (SN) zwykle używany przez producenta do identyfikowania urządzenia.

CN={{IMEINumber}}: Unikatowy numer tożsamości międzynarodowego sprzętu przenośnego (IMEI) używany do identyfikowania telefonu komórkowego.

CN={{OnPrem_Distinguished_Name}}: sekwencja względnych nazw wyróżniających rozdzielonych przecinkami, takich jak CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Aby użyć zmiennej {{OnPrem_Distinguished_Name}}, zsynchronizuj atrybut użytkownika onpremisesdistinguishedname przy użyciu Microsoft Entra Połącz z Tożsamość Microsoft Entra.

CN={{onPremisesSamAccountName}}: Administratorzy mogą zsynchronizować atrybut samAccountName z usługi Active Directory do Tożsamość Microsoft Entra przy użyciu Microsoft Entra Connect do atrybutu o nazwie onPremisesSamAccountName. Intune może zastąpić tę zmienną w ramach żądania wystawienia certyfikatu w temacie certyfikatu. Atrybut samAccountName to nazwa logowania użytkownika używana do obsługi klientów i serwerów z poprzedniej wersji systemu Windows (przed systemem Windows 2000). Format nazwy logowania użytkownika to : DomainName\testUser lub tylko testUser.

Aby użyć zmiennej {{onPremisesSamAccountName}}, należy zsynchronizować atrybut użytkownika onPremisesSamAccountName przy użyciu Microsoft Entra Połącz z Tożsamość Microsoft Entra.

Wszystkie zmienne urządzenia wymienione w poniższej sekcji Typ certyfikatu urządzenia mogą być również używane w nazwach podmiotów certyfikatów użytkownika.

Używając kombinacji jednej lub wielu z tych zmiennych i statycznych ciągów tekstowych, można utworzyć niestandardowy format nazwy podmiotu, taki jak: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Ten przykład zawiera format nazwy podmiotu, który używa zmiennych CN i E oraz ciągów dla wartości jednostki organizacyjnej, organizacji, lokalizacji, stanu i kraju/regionu. Funkcja CertStrToName opisuje tę funkcję i jej obsługiwane ciągi.

Atrybuty użytkownika nie są obsługiwane w przypadku urządzeń, które nie mają skojarzeń użytkowników, takich jak urządzenia zarejestrowane jako dedykowane dla systemu Android Enterprise. Na przykład profil używający nazwy CN={{UserPrincipalName}} w temacie lub sieci SAN nie może uzyskać głównej nazwy użytkownika, gdy na urządzeniu nie ma użytkownika.

Typ certyfikatu urządzenia

Opcje formatowania formatu nazwy podmiotu obejmują następujące zmienne:- {{AAD_Device_ID}}

- {{DeviceId}} — identyfikator urządzenia Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{Liczba seryjna}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Dotyczy tylko urządzeń z systemem Windows i urządzeń przyłączonych do domeny)

- {{MEID}}

Możesz określić te zmienne, a następnie tekst zmiennej w polu tekstowym. Na przykład nazwę pospolitą urządzenia o nazwie Device1 można dodać jako CN={{DeviceName}}Device1.

Ważna

- Po określeniu zmiennej należy ująć nazwę zmiennej w nawiasy klamrowe { } jak pokazano w przykładzie, aby uniknąć błędu.

- Właściwości urządzenia używane w temacie lub sieci SAN certyfikatu urządzenia, takie jak IMEI, SerialNumber i FullyQualifiedDomainName, są właściwościami, które mogą zostać sfałszowane przez osobę z dostępem do urządzenia.

- Urządzenie musi obsługiwać wszystkie zmienne określone w profilu certyfikatu, aby ten profil był instalowany na tym urządzeniu. Na przykład jeśli {{IMEI}} jest używany w nazwie podmiotu profilu SCEP i jest przypisany do urządzenia, które nie ma numeru IMEI, nie można zainstalować profilu.