Zarządzanie zasadami funkcji BitLocker dla urządzeń z systemem Windows za pomocą usługi Intune

Usługa Intune umożliwia skonfigurowanie szyfrowania dysków funkcją BitLocker na urządzeniach z systemem Windows 10/11.

Funkcja BitLocker jest dostępna na urządzeniach z systemem Windows 10/11. Niektóre ustawienia funkcji BitLocker wymagają, aby urządzenie miało obsługiwany moduł TPM.

Użyj jednego z następujących typów zasad, aby skonfigurować funkcję BitLocker na zarządzanych urządzeniach:

Zasady szyfrowania dysków zabezpieczeń punktu końcowego dla funkcji BitLocker. Profil funkcji BitLocker w zabezpieczeniach punktu końcowego to skoncentrowana grupa ustawień, która jest przeznaczona do konfigurowania funkcji BitLocker.

Wyświetl ustawienia funkcji BitLocker dostępne w profilach funkcji BitLocker z poziomu zasad szyfrowania dysków.

Profil konfiguracji urządzenia do ochrony punktu końcowego dla funkcji BitLocker. Ustawienia funkcji BitLocker są jedną z dostępnych kategorii ustawień dla ochrony punktu końcowego systemu Windows 10/11.

Wyświetl ustawienia funkcji BitLocker dostępne dla funkcji BitLocker w profilach ochrony punktu końcowego z poziomu zasad konfiguracji urządzenia.

Porada

Usługa Intune udostępnia wbudowany raport szyfrowania , który przedstawia szczegółowe informacje o stanie szyfrowania urządzeń na wszystkich zarządzanych urządzeniach. Gdy usługa Intune szyfruje urządzenie z systemem Windows za pomocą funkcji BitLocker, możesz wyświetlać klucze odzyskiwania funkcji BitLocker i zarządzać nimi podczas wyświetlania raportu szyfrowania.

Dostęp do ważnych informacji dotyczących funkcji BitLocker można również uzyskać z urządzeń, jak można znaleźć w temacie Microsoft Entra ID.

Ważna

Przed włączeniem funkcji BitLocker zapoznaj się z opcjami odzyskiwania i zaplanuj je, które spełniają wymagania organizacji. Aby uzyskać więcej informacji, zacznij od przeglądu odzyskiwania funkcji BitLocker w dokumentacji zabezpieczeń systemu Windows.

Kontrola dostępu oparta na rolach do zarządzania funkcją BitLocker

Aby zarządzać funkcją BitLocker w usłudze Intune, konto musi mieć przypisaną rolę kontroli dostępu opartej na rolach (RBAC) usługi Intune, która zawiera uprawnienie Zadania zdalne z prawą pozycją Rotate BitLockerKeys (wersja zapoznawcza) ustawioną na wartość Tak.

Możesz dodać to uprawnienie i prawo do własnych niestandardowych ról RBAC lub użyć jednej z następujących wbudowanych ról RBAC , które obejmują to prawo:

- Operator pomocy technicznej

- Administrator zabezpieczeń punktu końcowego

Tworzenie i wdrażanie zasad

Użyj jednej z poniższych procedur, aby utworzyć preferowany typ zasad.

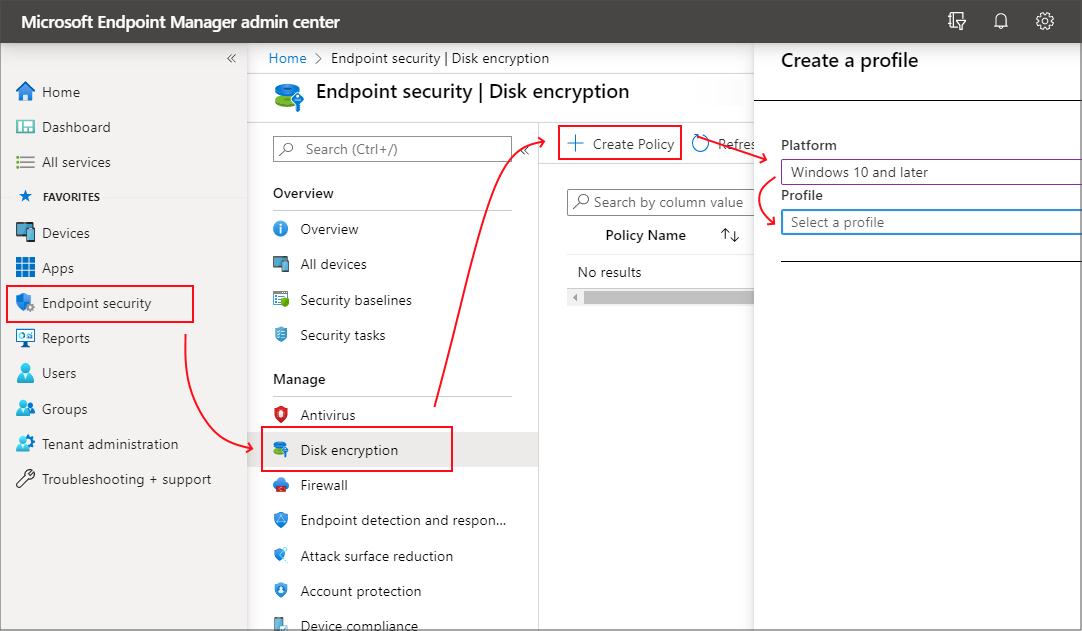

Tworzenie zasad zabezpieczeń punktu końcowego dla funkcji BitLocker

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zabezpieczenia punktu końcowego>Szyfrowanie> dyskówUtwórz zasady.

Ustaw następujące opcje:

- Platforma: Windows 10/11

- Profil: Funkcja BitLocker

Na stronie Ustawienia konfiguracji skonfiguruj ustawienia funkcji BitLocker zgodnie z potrzebami biznesowymi.

Wybierz pozycję Dalej.

Na stronie Zakres (Tagi) wybierz pozycję Wybierz tagi zakresu , aby otworzyć okienko Wybierz tagi, aby przypisać tagi zakresu do profilu.

Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

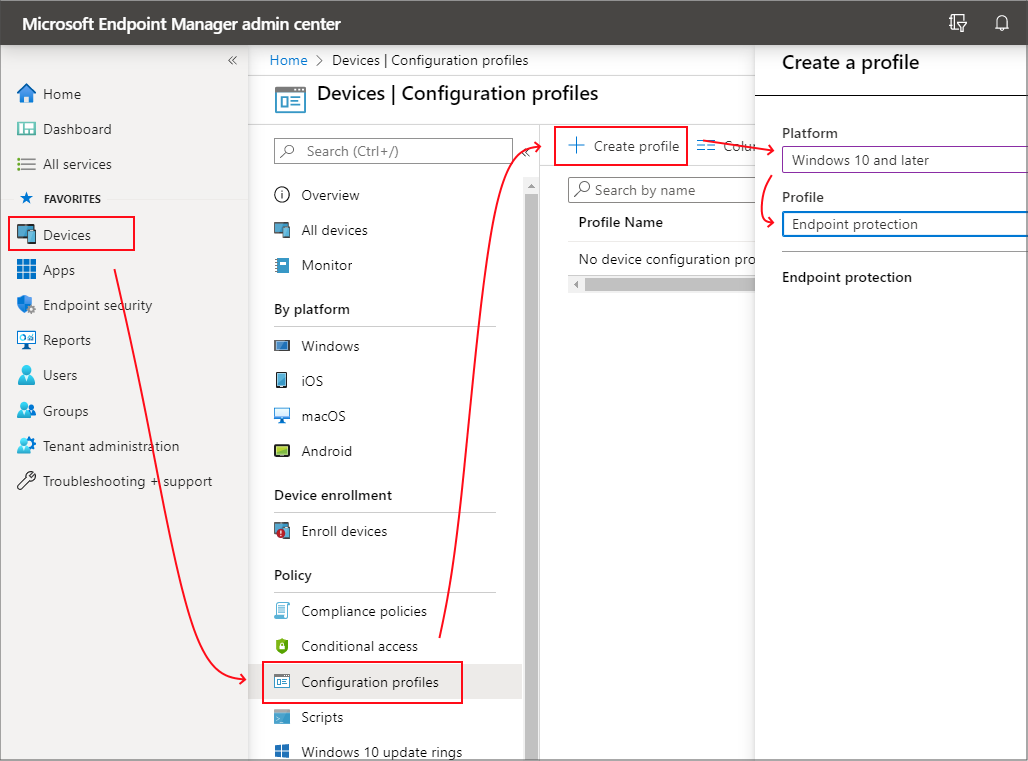

Tworzenie profilu konfiguracji urządzenia dla funkcji BitLocker

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Urządzenia>Zarządzajkonfiguracją> urządzeń > Na karcie Zasady wybierz pozycję Utwórz.

Ustaw następujące opcje:

- Platforma: Windows 10 i nowsze

- Typ profilu: wybierz pozycję Szablony>Ochrona punktu końcowego, a następnie wybierz pozycję Utwórz.

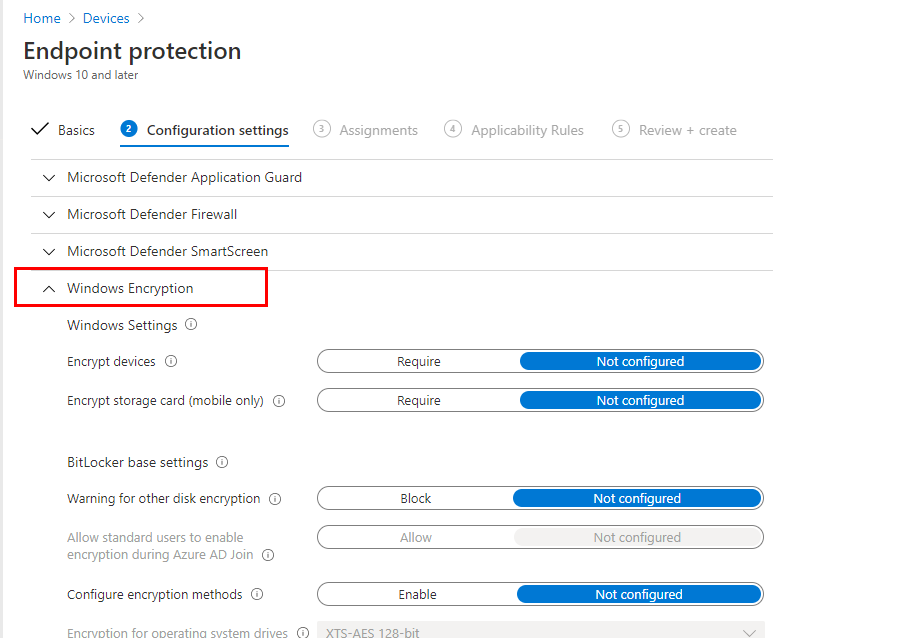

Na stronie Ustawienia konfiguracji rozwiń węzeł Szyfrowanie systemu Windows.

Skonfiguruj ustawienia funkcji BitLocker zgodnie z potrzebami biznesowymi.

Jeśli chcesz włączyć funkcję BitLocker w trybie dyskretnym, zobacz Dyskretne włączanie funkcji BitLocker na urządzeniach w tym artykule, aby uzyskać dodatkowe wymagania wstępne i konkretne konfiguracje ustawień, których należy użyć.

Wybierz przycisk Dalej, aby kontynuować.

Wykonaj konfigurację dodatkowych ustawień, a następnie zapisz profil.

Zarządzanie funkcją BitLocker

Następujące tematy mogą pomóc w zarządzaniu określonymi zadaniami za pomocą zasad funkcji BitLocker i zarządzaniu kluczami odzyskiwania:

- Dyskretne włączanie funkcji BitLocker na urządzeniach

- Szyfrowanie tylko pełnego dysku a miejsca używanego

- Wyświetlanie szczegółów kluczy odzyskiwania

- Wyświetlanie kluczy odzyskiwania dla urządzeń dołączonych do dzierżawy

- Obracanie kluczy odzyskiwania funkcji BitLocker

- Środowiska klucza odzyskiwania samoobsługowego użytkownika końcowego

Aby wyświetlić informacje o urządzeniach, które odbierają zasady funkcji BitLocker, zobacz Monitorowanie szyfrowania dysków.

Dyskretne włączanie funkcji BitLocker na urządzeniach

Można skonfigurować zasady funkcji BitLocker do automatycznego i dyskretnego szyfrowania urządzenia bez przedstawiania żadnego interfejsu użytkownika użytkownikowi końcowemu, nawet jeśli ten użytkownik nie jest administratorem lokalnym na urządzeniu.

Aby można było odnieść sukces, urządzenia muszą spełniać następujące wymagania wstępne dotyczące urządzeń, otrzymywać odpowiednie ustawienia umożliwiające dyskretne włączanie funkcji BitLocker i nie mogą mieć ustawień, które wymagają użycia numeru PIN lub klucza uruchamiania modułu TPM. Użycie początkowego numeru PIN lub klucza jest niezgodne z szyfrowaniem dyskretnym, ponieważ wymaga interakcji z użytkownikiem.

Wymagania wstępne dotyczące urządzeń

Aby można było włączyć funkcję BitLocker w trybie dyskretnym, urządzenie musi spełniać następujące warunki:

- Jeśli użytkownicy końcowi logują się do urządzeń jako administratorzy, na urządzeniu musi działać system Windows 10 w wersji 1803 lub nowszej lub Windows 11.

- Jeśli użytkownicy końcowi logują się do urządzeń jako użytkownicy standardowi, na urządzeniu musi działać system Windows 10 w wersji 1809 lub nowszej lub Windows 11.

- Urządzenie musi być przyłączone do usługi Microsoft Entra lub dołączone hybrydowo do usługi Microsoft Entra.

- Urządzenie musi zawierać co najmniej moduł TPM (Trusted Platform Module) 1.2.

- Tryb BIOS musi być ustawiony tylko natywny interfejs UEFI.

Wymagane ustawienia do dyskretnego włączania funkcji BitLocker

W zależności od typu zasad używanych do dyskretnego włączania funkcji BitLocker skonfiguruj następujące ustawienia. Obie metody zarządzają funkcją BitLocker za pośrednictwem dostawców CSP szyfrowania systemu Windows na urządzeniach z systemem Windows.

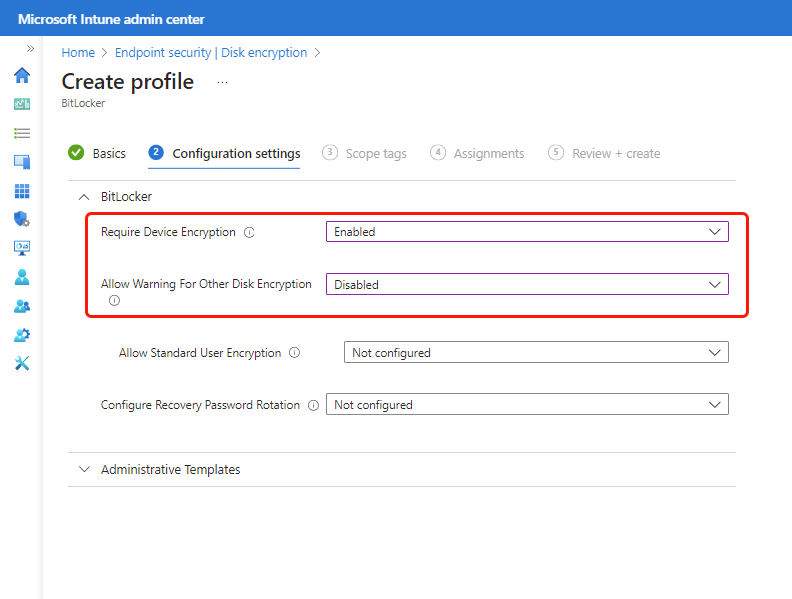

Zasady szyfrowania dysków zabezpieczeń punktu końcowego — skonfiguruj następujące ustawienia w profilu funkcji BitLocker:

- Wymagaj szyfrowania = urządzeniaWłączone

- Zezwalaj na ostrzeżenie dotyczące innego szyfrowania dysków = Niepełnosprawny

Oprócz dwóch wymaganych ustawień rozważ użycie opcji Konfiguruj rotację haseł odzyskiwania.

Zasady ochrony punktu końcowego konfiguracji urządzenia — skonfiguruj następujące ustawienia w szablonie programu Endpoint Protection lub profilu ustawień niestandardowych :

- Ostrzeżenie dotyczące innego szyfrowania = dyskuBlokuj.

- Zezwalaj standardowym użytkownikom na włączanie szyfrowania podczas dołączania do = usługi Microsoft EntraPozwolić

- Tworzenie klucza = odzyskiwania przez użytkownikaZezwalaj lub nie zezwalaj na 256-bitowy klucz odzyskiwania

- Tworzenie hasła = odzyskiwania przez użytkownikaZezwalanie na 48-cyfrowe hasło odzyskiwania lub wymaganie go

Numer PIN lub klucz uruchamiania modułu TPM

Nie można ustawić urządzenia tak, aby wymagało numeru PIN uruchamiania ani klucza uruchamiania.

Jeśli na urządzeniu jest wymagany numer PIN lub klucz uruchamiania modułu TPM, funkcja BitLocker nie może włączyć dyskretnie na urządzeniu i zamiast tego wymaga interakcji z użytkownikiem końcowym. Ustawienia umożliwiające skonfigurowanie numeru PIN lub klucza uruchamiania modułu TPM są dostępne zarówno w szablonie ochrony punktu końcowego, jak i w zasadach funkcji BitLocker. Domyślnie te zasady nie konfigurują tych ustawień.

Poniżej przedstawiono odpowiednie ustawienia dla każdego typu profilu:

Zasady szyfrowania dysków zabezpieczeń punktu końcowego — ustawienia modułu TPM są widoczne tylko po rozwinięciem kategorii Szablony administracyjne, a następnie w sekcji Dyski systemu operacyjnego szyfrowania > dysków funkcji BitLocker składników > systemu Windows ustaw opcję Wymagaj dodatkowego uwierzytelniania podczas uruchamiania na wartość Włączone. Po skonfigurowaniu dostępne są następujące ustawienia modułu TPM:

Konfigurowanie klucza startowego modułu TPM i numeru PIN — skonfiguruj go jako Nie zezwalaj na klucz uruchamiania i numer PIN przy użyciu modułu TPM

Konfigurowanie numeru PIN uruchamiania modułu TPM — skonfiguruj go jako Nie zezwalaj na uruchamianie numeru PIN przy użyciu modułu TPM

Konfigurowanie uruchamiania modułu TPM — skonfiguruj to jako zezwalanie na moduł TPM lub Wymagaj modułu TPM

Konfigurowanie klucza uruchamiania modułu TPM — skonfiguruj go jako Nie zezwalaj na klucz uruchamiania przy użyciu modułu TPM

Zasady konfiguracji urządzeń — w szablonie ochrony punktu końcowego znajdują się następujące ustawienia w kategorii Szyfrowanie systemu Windows :

- Uruchamianie zgodnego modułu TPM — skonfiguruj to jako zezwalanie na moduł TPM lub Wymagaj modułu TPM

- Zgodny numer PIN uruchamiania modułu TPM — skonfiguruj go jako Nie zezwalaj na uruchamianie numeru PIN przy użyciu modułu TPM

- Zgodny klucz uruchamiania modułu TPM — skonfiguruj go jako Nie zezwalaj na uruchamianie klucza przy użyciu modułu TPM

- Zgodny klucz startowy modułu TPM i numer PIN — skonfiguruj go jako Nie zezwalaj na uruchamianie klucza i numeru PIN przy użyciu modułu TPM

Ostrzeżenie

Chociaż zasady zabezpieczeń punktu końcowego lub konfiguracji urządzenia domyślnie nie konfigurują ustawień modułu TPM, niektóre wersje punktu odniesienia zabezpieczeń dla punktu końcowego usługi Microsoft Defender dla punktu końcowego domyślnie skonfigurują zarówno zgodny numer PIN uruchamiania modułu TPM , jak i zgodny klucz uruchamiania modułu TPM . Te konfiguracje mogą blokować dyskretne włączanie funkcji BitLocker.

Jeśli wdrożysz ten punkt odniesienia na urządzeniach, na których chcesz włączyć funkcję BitLocker w trybie dyskretnym, przejrzyj konfiguracje punktu odniesienia pod kątem możliwych konfliktów. Aby usunąć konflikty, skonfiguruj ponownie ustawienia w punktach odniesienia, aby usunąć konflikt, lub usuń odpowiednie urządzenia z odbierania wystąpień punktu odniesienia, które konfigurują ustawienia modułu TPM, które blokują dyskretne włączanie funkcji BitLocker.

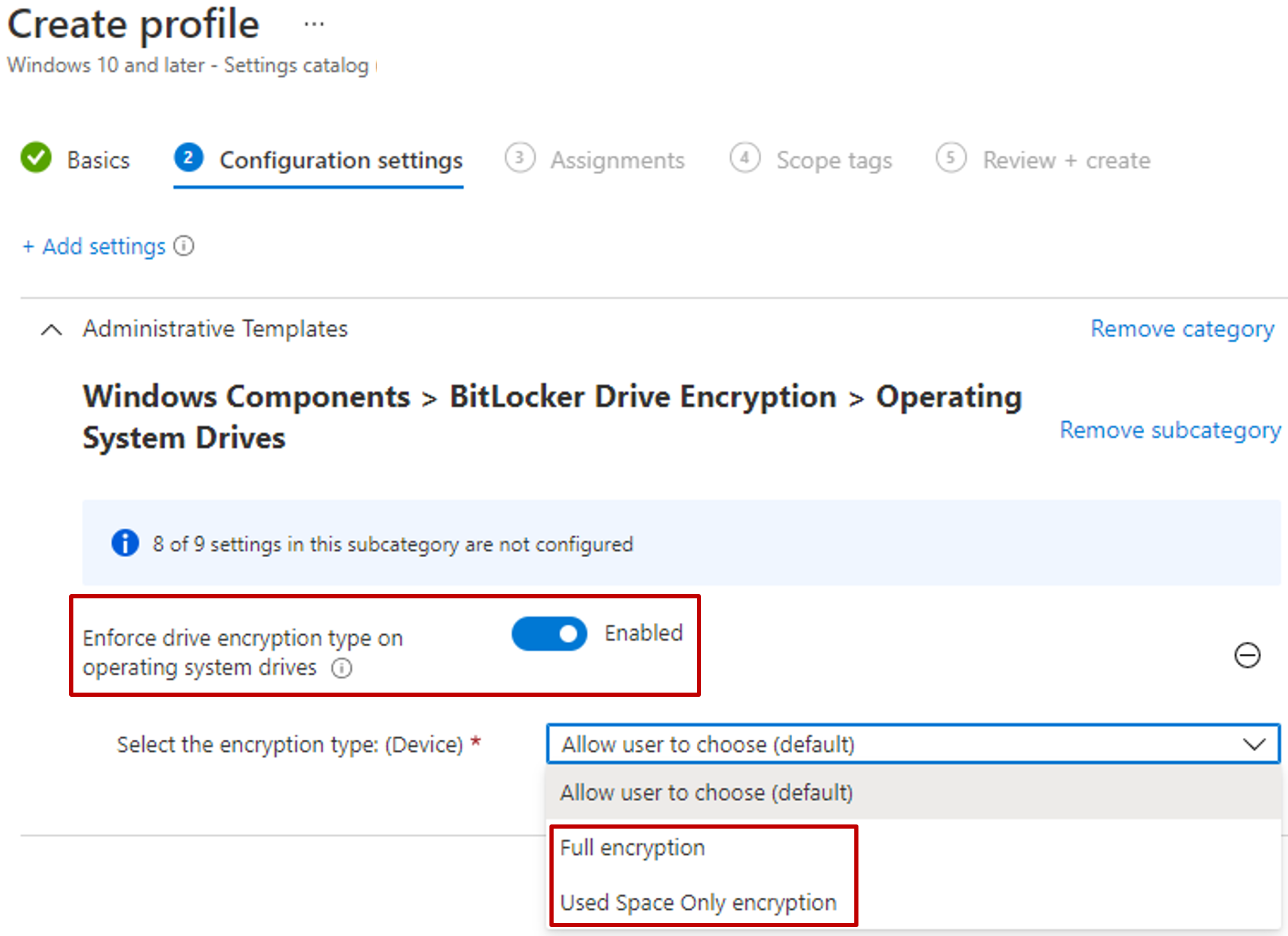

Szyfrowanie tylko pełnego dysku a miejsca używanego

Trzy ustawienia określają, czy dysk systemu operacyjnego zostanie zaszyfrowany przez szyfrowanie tylko używanego miejsca, czy za pomocą pełnego szyfrowania dysku:

- Czy sprzęt urządzenia jest nowoczesnym rozwiązaniem w trybie rezerwowym

- Czy włączono funkcję dyskretną dla funkcji BitLocker

- ("Ostrzeżenie dla innego szyfrowania dysku" = Blokuj lub "Ukryj monit o szyfrowanie innych firm" = Tak)

- Konfiguracja elementu SystemDrivesEncryptionType

- (Wymuszanie typu szyfrowania dysku na dyskach systemu operacyjnego)

Zakładając, że systemDrivesEncryptionType nie jest skonfigurowany, oczekiwane jest następujące zachowanie. Gdy włączanie dyskretne jest skonfigurowane na nowoczesnym urządzeniu rezerwowym, dysk systemu operacyjnego jest szyfrowany przy użyciu szyfrowania tylko używanego miejsca. Gdy włączanie dyskretne jest skonfigurowane na urządzeniu, które nie jest w stanie nowoczesnej rezerwy, dysk systemu operacyjnego jest szyfrowany przy użyciu pełnego szyfrowania dysku. Wynik jest taki sam, niezależnie od tego, czy używasz zasad szyfrowania dysków zabezpieczeń punktu końcowego dla funkcji BitLocker , czy profilu konfiguracji urządzenia na potrzeby ochrony punktu końcowego dla funkcji BitLocker. Jeśli jest wymagany inny stan końcowy, typ szyfrowania można kontrolować, konfigurując systemDrivesEncryptionType przy użyciu wykazu ustawień.

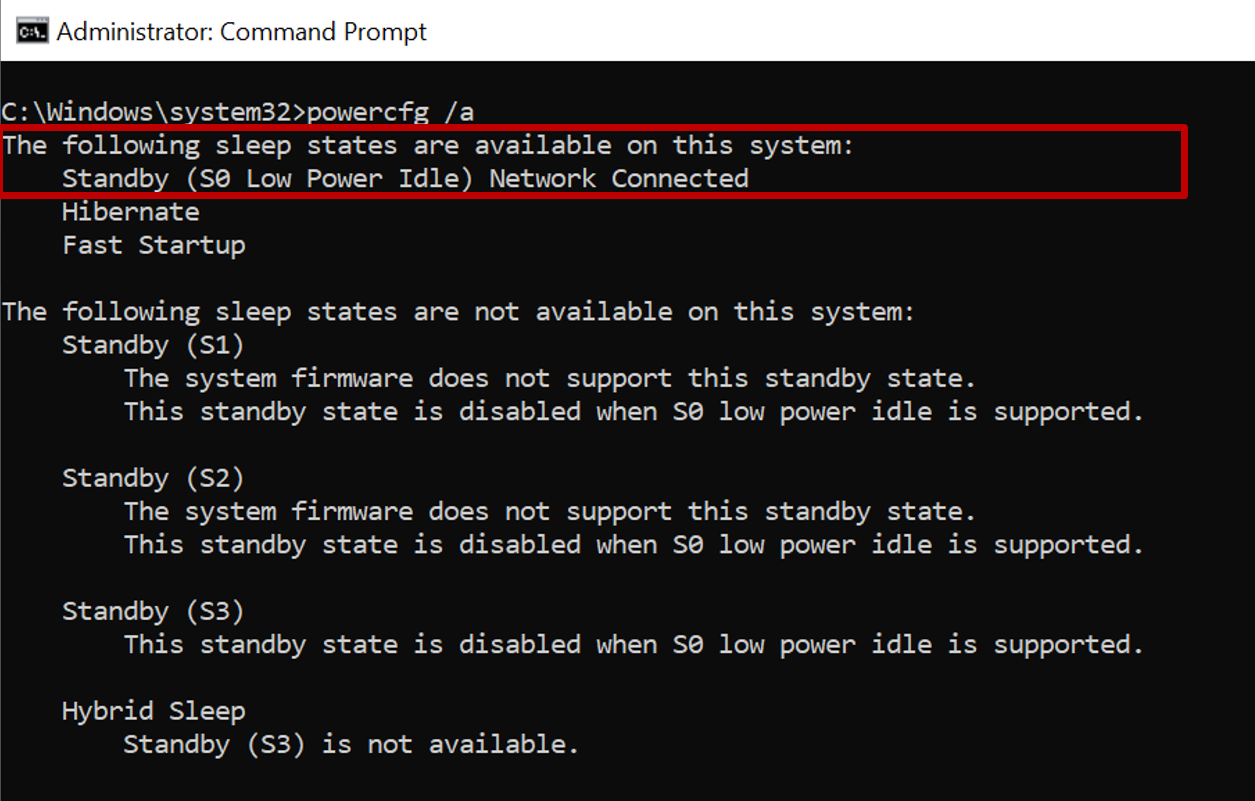

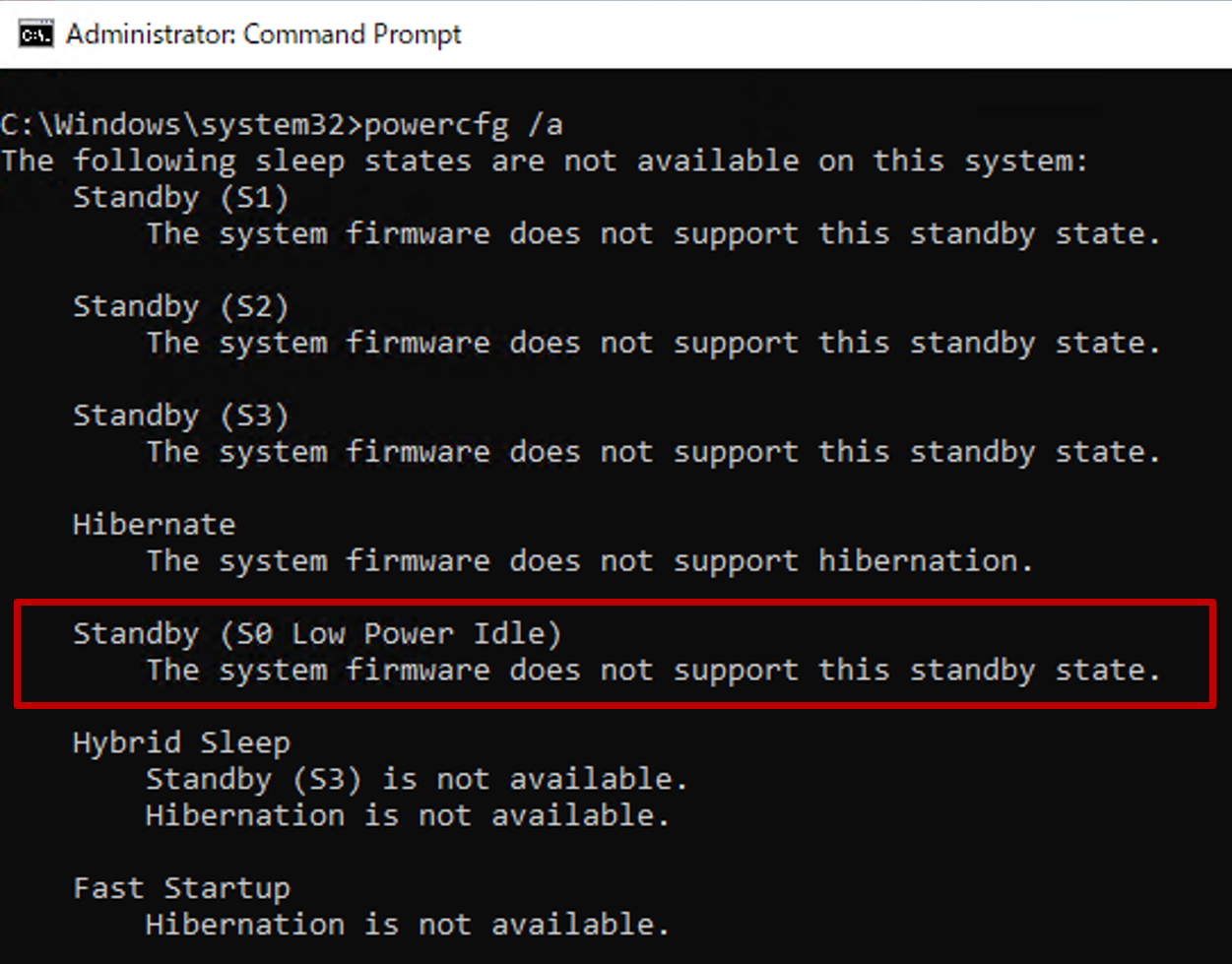

Aby sprawdzić, czy sprzęt jest nowoczesny w stanie wstrzymania, uruchom następujące polecenie w wierszu polecenia:

powercfg /a

Jeśli urządzenie obsługuje nowoczesną rezerwę, oznacza to, że jest dostępna sieć w trybie wstrzymania (S0 Low Power Idle)

Jeśli urządzenie nie obsługuje nowoczesnej rezerwy, na przykład maszyny wirtualnej, oznacza to, że połączenie sieciowe w trybie wstrzymania (S0 Low Power Idle) nie jest obsługiwane

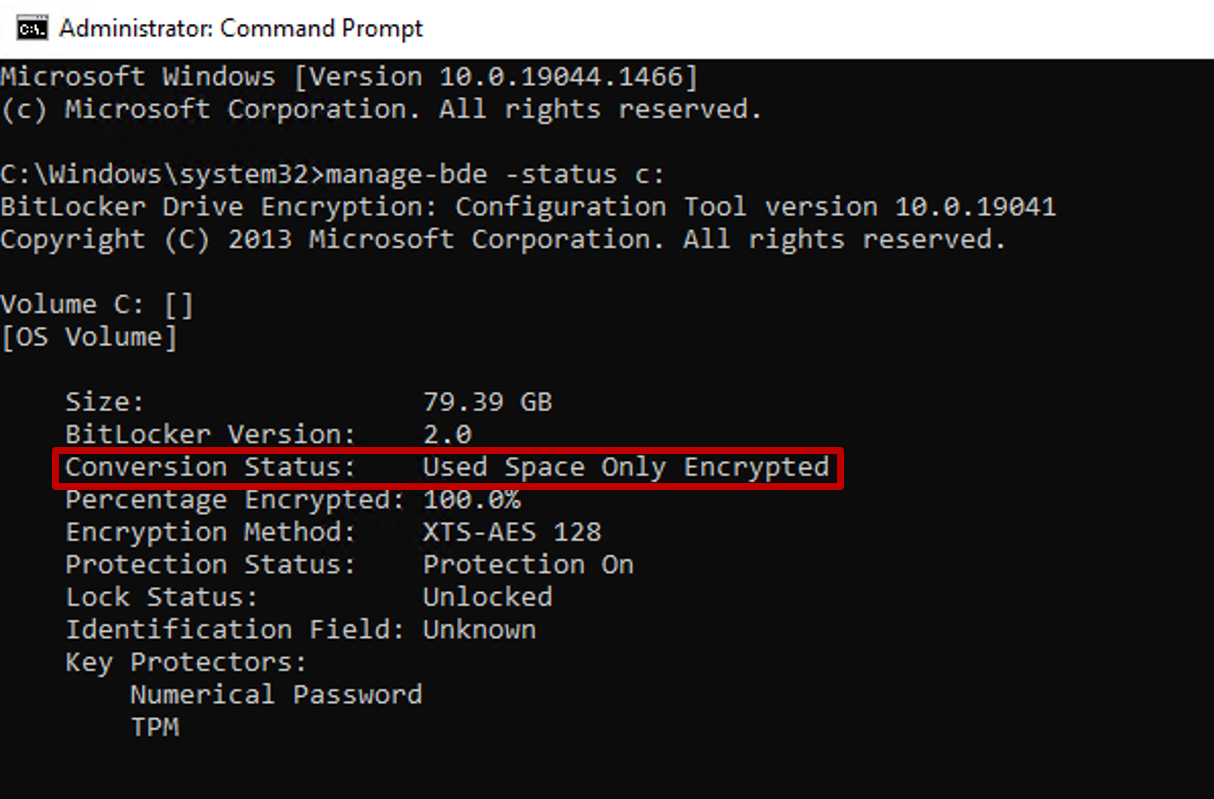

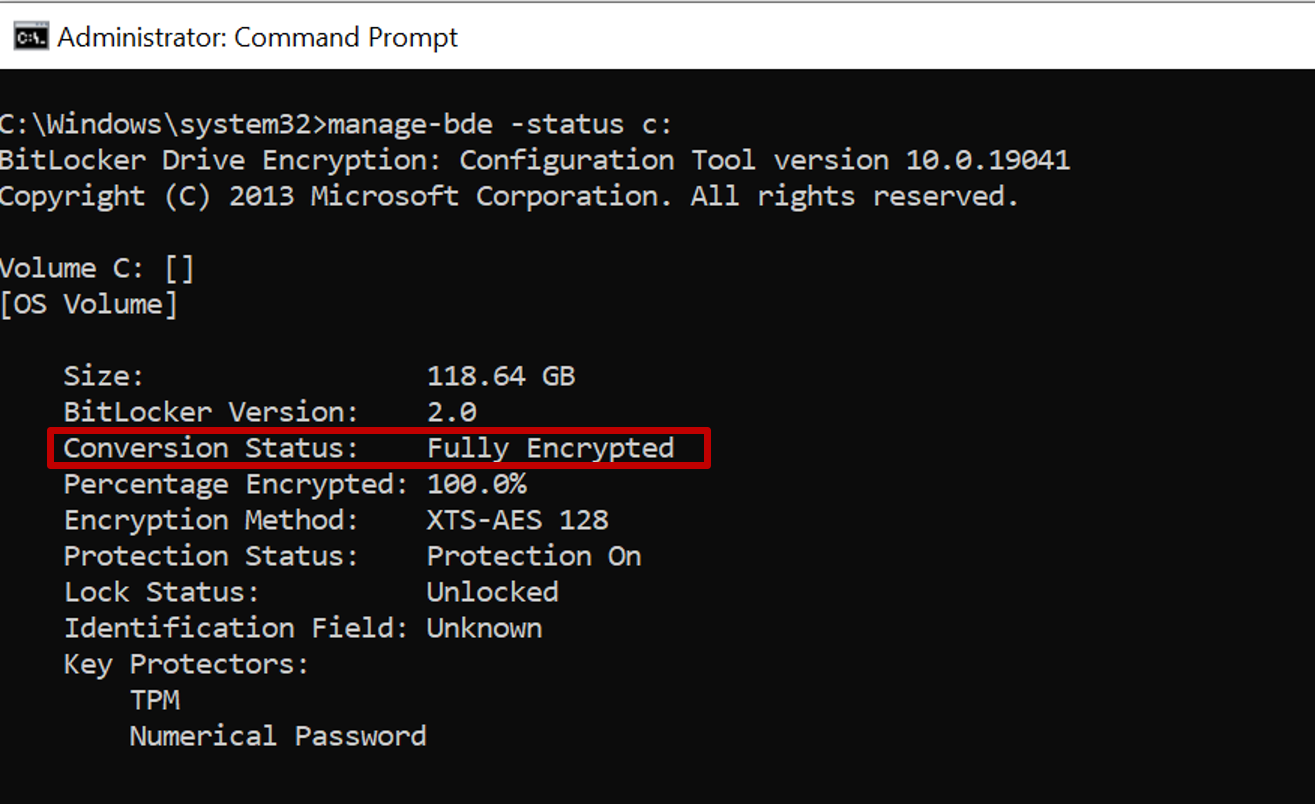

Aby sprawdzić typ szyfrowania, uruchom następujące polecenie w wierszu polecenia z podwyższonym poziomem uprawnień (administrator):

manage-bde -status c:

Pole "Stan konwersji" odzwierciedla typ szyfrowania jako zaszyfrowany lub w pełni zaszyfrowany tylko użyte miejsce.

Aby zmienić typ szyfrowania dysku między pełnym szyfrowaniem dysku i używanym szyfrowaniem tylko miejsca, użyj ustawienia "Wymuszaj typ szyfrowania dysku na dyskach systemu operacyjnego w katalogu ustawień.

Wyświetlanie szczegółów kluczy odzyskiwania

Usługa Intune zapewnia dostęp do węzła Microsoft Entra dla funkcji BitLocker, dzięki czemu można wyświetlać identyfikatory kluczy funkcji BitLocker i klucze odzyskiwania dla urządzeń z systemem Windows 10/11 z poziomu centrum administracyjnego usługi Microsoft Intune. Obsługa wyświetlania kluczy odzyskiwania może również obejmować urządzenia dołączone do dzierżawy.

Aby urządzenie było dostępne, jego klucze muszą zostać zdeponowane w usłudze Microsoft Entra.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Urządzenia>Wszystkie urządzenia.

Wybierz urządzenie z listy, a następnie w obszarze Monitor wybierz pozycję Klucze odzyskiwania.

Naciśnij pozycję Pokaż klucz odzyskiwania. Wybranie tej opcji powoduje wygenerowanie wpisu dziennika inspekcji w obszarze działania "KeyManagement".

Gdy klucze są dostępne w usłudze Microsoft Entra, dostępne są następujące informacje:

- Identyfikator klucza funkcji BitLocker

- Klucz odzyskiwania funkcji BitLocker

- Typ dysku

Jeśli kluczy nie ma w usłudze Microsoft Entra, w usłudze Intune nie znaleziono klucza funkcji BitLocker dla tego urządzenia.

Uwaga

Obecnie identyfikator Usługi Microsoft Entra obsługuje maksymalnie 200 kluczy odzyskiwania funkcji BitLocker na urządzenie. Jeśli osiągniesz ten limit, szyfrowanie dyskretne zakończy się niepowodzeniem z powodu niepowodzenia tworzenia kopii zapasowej kluczy odzyskiwania przed rozpoczęciem szyfrowania na urządzeniu.

Informacje dotyczące funkcji BitLocker są uzyskiwane przy użyciu dostawcy usług konfiguracji funkcji BitLocker . Dostawca CSP funkcji BitLocker jest obsługiwany w systemie Windows 10 w wersji 1703 lub nowszej, w systemie Windows 10 Pro w wersji 1809 i nowszych oraz w systemie Windows 11.

Aby można było wyświetlić klucze odzyskiwania funkcji BitLocker urządzenia, administratorzy IT muszą mieć określone uprawnienia w identyfikatorze Entra firmy Microsoft: microsoft.directory/bitlockerKeys/key/read. Istnieje kilka ról w identyfikatorze Entra firmy Microsoft, które mają to uprawnienie, w tym administrator urządzeń w chmurze, administrator pomocy technicznej itp. Aby uzyskać więcej informacji na temat ról usługi Microsoft Entra, które mają uprawnienia, zobacz Wbudowane role usługi Microsoft Entra.

Wszystkie dostępy do klucza odzyskiwania funkcji BitLocker są poddawane inspekcji. Aby uzyskać więcej informacji na temat wpisów dziennika inspekcji, zobacz Dzienniki inspekcji w witrynie Azure Portal.

Uwaga

Jeśli usuniesz obiekt usługi Intune dla urządzenia przyłączonych do usługi Microsoft Entra chronionego przez funkcję BitLocker, usunięcie spowoduje wyzwolenie synchronizacji urządzenia usługi Intune i usunięcie funkcji ochrony kluczy dla woluminu systemu operacyjnego. Usunięcie ochrony klucza powoduje, że funkcja BitLocker jest w stanie wstrzymania na tym woluminie. Jest to konieczne, ponieważ informacje o odzyskiwaniu funkcji BitLocker dla urządzeń przyłączonych do usługi Microsoft Entra są dołączone do obiektu komputera Microsoft Entra, a jego usunięcie może spowodować, że nie będzie można odzyskać danych po zdarzeniu odzyskiwania funkcji BitLocker.

Wyświetlanie kluczy odzyskiwania dla urządzeń dołączonych do dzierżawy

Po skonfigurowaniu scenariusza dołączania dzierżawy usługa Microsoft Intune może wyświetlać dane klucza odzyskiwania dla urządzeń dołączonych do dzierżawy.

Aby obsługiwać wyświetlanie kluczy odzyskiwania dla urządzeń dołączonych do dzierżawy, lokacje programu Configuration Manager muszą działać w wersji 2107 lub nowszej. W przypadku witryn z systemem 2107 należy zainstalować pakiet zbiorczy aktualizacji w celu obsługi urządzeń przyłączonych do platformy Microsoft Entra: zobacz KB11121541.

Aby wyświetlić klucze odzyskiwania, konto usługi Intune musi mieć uprawnienia RBAC usługi Intune do wyświetlania kluczy funkcji BitLocker i musi być skojarzone z użytkownikiem lokalnym, który ma powiązane uprawnienia do programu Configuration Manager roli kolekcji z uprawnieniem odczytu > klucza odzyskiwania funkcji BitLocker odczytu. Aby uzyskać więcej informacji, zobacz Konfigurowanie administracji opartej na rolach dla programu Configuration Manager.

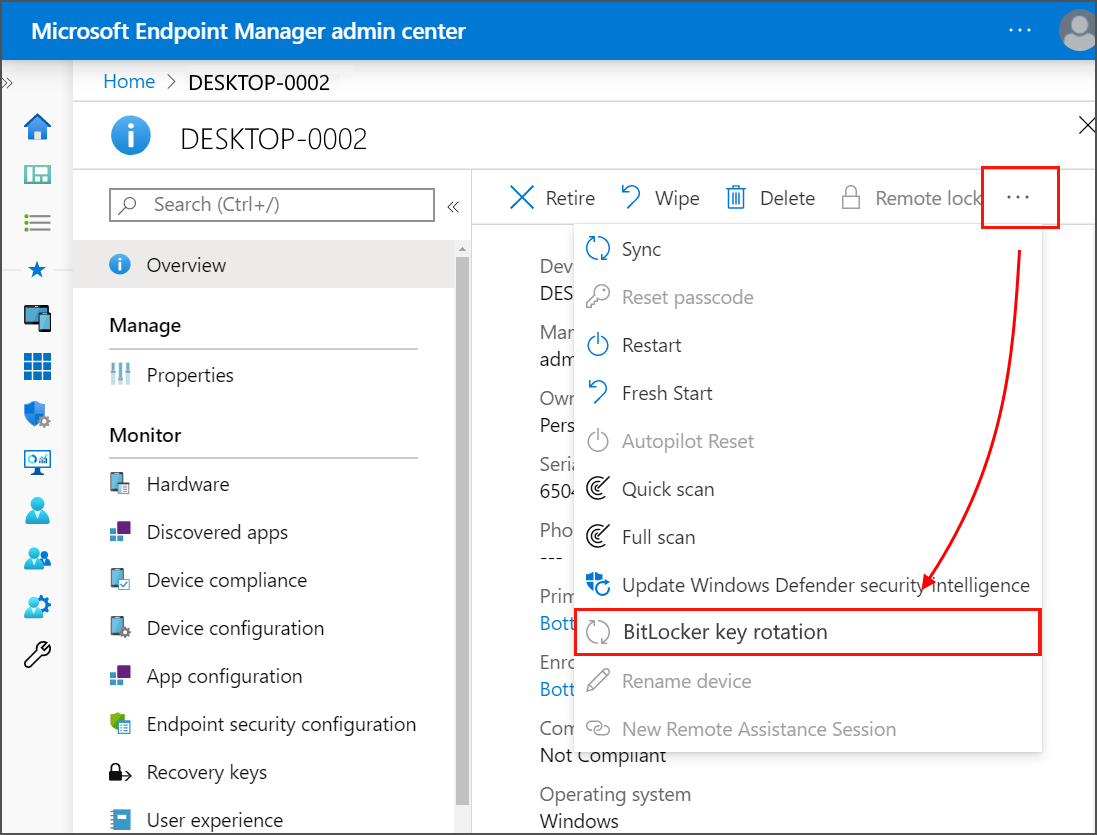

Obracanie kluczy odzyskiwania funkcji BitLocker

Akcja urządzenia usługi Intune umożliwia zdalne obracanie klucza odzyskiwania funkcji BitLocker urządzenia z systemem Windows 10 w wersji 1909 lub nowszej oraz systemem Windows 11.

Wymagania wstępne

Urządzenia muszą spełniać następujące wymagania wstępne, aby obsługiwać rotację klucza odzyskiwania funkcji BitLocker:

Na urządzeniach musi działać system Windows 10 w wersji 1909 lub nowszej lub Windows 11

Dołączone do usługi Microsoft Entra i urządzenia przyłączone hybrydowo do usługi Microsoft Entra muszą mieć włączoną obsługę rotacji kluczy za pośrednictwem konfiguracji zasad funkcji BitLocker:

- Rotacja haseł odzyskiwania oparta na klienciew celu włączenia rotacji na urządzeniach przyłączonych do usługi Microsoft Entra lub Włączanie rotacji na urządzeniach przyłączonych hybrydowo do usługi Microsoft Entra ID i Microsoft Entra

- Zapisz informacje o odzyskiwaniu funkcji BitLocker w identyfikatorze Entra firmy Microsoft w pozycji Włączone

- Przechowywanie informacji odzyskiwania w identyfikatorze Microsoft Entra przed włączeniem funkcji BitLocker do wymaganej

Aby uzyskać informacje o wdrożeniach i wymaganiach funkcji BitLocker, zobacz wykres porównawczy wdrażania funkcji BitLocker.

Aby obrócić klucz odzyskiwania funkcji BitLocker

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Urządzenia>Wszystkie urządzenia.

Na liście zarządzanych urządzeń wybierz urządzenie, a następnie wybierz zdalną akcję urządzenia rotacji kluczy funkcji BitLocker . Jeśli ta opcja powinna być dostępna, ale nie jest widoczna, wybierz wielokropek (...), a następnie rotację kluczy funkcji BitLocker.

Na stronie Przegląd urządzenia wybierz rotację kluczy funkcji BitLocker. Jeśli nie widzisz tej opcji, wybierz wielokropek (...), aby wyświetlić wszystkie opcje, a następnie wybierz zdalną akcję urządzenia rotacji kluczy funkcji BitLocker .

Klucze samoobsługowego odzyskiwania

Aby ułatwić użytkownikom końcowym uzyskanie kluczy odzyskiwania bez wywoływania firmowej pomocy technicznej, usługa Intune włączyła scenariusze samoobsługowe dla użytkownika końcowego za pośrednictwem aplikacji Portal firmy.

Chociaż usługa Intune pomaga skonfigurować zasady w celu zdefiniowania escrow kluczy odzyskiwania funkcji BitLocker, te klucze są przechowywane w identyfikatorze Entra. Są to możliwości w ramach identyfikatora Entra, których warto używać w połączeniu z dostępem do klucza odzyskiwania funkcji BitLocker samoobsługowego dla użytkowników końcowych.

Przełącznik dla całej dzierżawy, aby uniemożliwić dostęp do klucza odzyskiwania użytkownikom niebędącym administratorami: to ustawienie określa, czy użytkownicy mogą samoobsługowe odzyskiwanie swoich kluczy funkcji BitLocker. Wartość domyślna to "Nie", która umożliwia wszystkim użytkownikom odzyskanie kluczy funkcji BitLocker. Ustawienie "Tak" ogranicza użytkownikom niebędącym administratorami możliwość zobaczenia kluczy funkcji BitLocker dla własnych urządzeń, jeśli istnieją. Dowiedz się więcej o tej kontrolce w usłudze Entra ID.

Inspekcja dostępu do klucza odzyskiwania: dzienniki inspekcji w portalu Entra ID pokazują historię działań w dzierżawie. Wszystkie dostępy do klucza odzyskiwania użytkownika uzyskiwane za pośrednictwem witryny internetowej Portal firmy będą rejestrowane w dziennikach inspekcji w kategorii Zarządzanie kluczami jako typ działania "Odczyt klucza funkcji BitLocker". Rejestrowana jest również główna nazwa użytkownika i dodatkowe informacje, takie jak identyfikator klucza. Dowiedz się więcej o dziennikach inspekcji w usłudze Entra ID.

Zasady dostępu warunkowego Entra wymagające od zgodnego urządzenia dostępu do klucza odzyskiwania funkcji BitLocker: za pomocą zasad dostępu warunkowego można ograniczyć dostęp do niektórych zasobów firmowych, jeśli urządzenie nie jest zgodne z ustawieniem "Wymagaj zgodnego urządzenia". Jeśli jest to skonfigurowane w organizacji, a urządzenie nie spełnia wymagań dotyczących zgodności skonfigurowanych w zasadach zgodności usługi Intune, nie można użyć tego urządzenia do uzyskania dostępu do klucza odzyskiwania funkcji BitLocker, ponieważ jest ono uznawane za zasób firmowy kontrolowany przez urząd certyfikacji.

Następne kroki

- Zarządzanie zasadami programu FileVault

- Monitorowanie szyfrowania dysków

- Rozwiązywanie problemów z zasadami funkcji BitLocker

- Znane problemy dotyczące wymuszania zasad funkcji BitLocker w usłudze Intune

- Zarządzanie funkcją BitLocker dla przedsiębiorstw w dokumentacji zabezpieczeń systemu Windows

- Scenariusze samoobsługowe dla użytkownika końcowego za pośrednictwem aplikacji Portal firmy

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla