Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft i Platforma tożsamości Microsoft

Jako deweloper możesz tworzyć i integrować aplikacje, które specjalista IT może zabezpieczyć w przedsiębiorstwie. Ten artykuł pomoże Ci zrozumieć, jak bezpiecznie zintegrować aplikację z identyfikatorem Microsoft Entra ID i Platforma tożsamości Microsoft za pomocą zasad zero trust.

Usługa zarządzania tożsamościami i dostępem firmy Microsoft oparta na chmurze, Microsoft Entra ID, zapewnia deweloperom następujące korzyści integracji aplikacji:

- Uwierzytelnianie i autoryzacja aplikacji

- Uwierzytelnianie i autoryzacja użytkownika

- Logowanie jednokrotne (SSO) przy użyciu federacji lub hasła

- Aprowizowanie i synchronizacja użytkowników

- Kontrola dostępu oparta na rolach

- Usługi autoryzacji OAuth

- Publikowanie aplikacji i serwer proxy

- Atrybuty rozszerzenia schematu katalogu

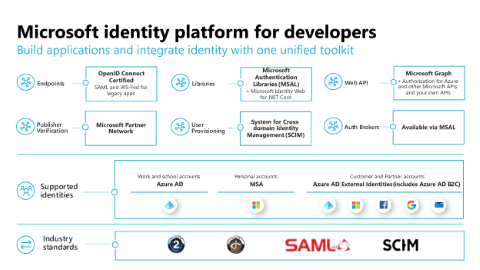

Na powyższym diagramie przedstawiono ujednolicony zestaw narzędzi Platforma tożsamości Microsoft dla deweloperów, który obsługuje kilka tożsamości i standardów branżowych. Aplikacje można tworzyć i integrować tożsamość z punktami końcowymi, bibliotekami, internetowymi interfejsami API, weryfikacją wydawcy, aprowizacją użytkowników i brokerami uwierzytelniania.

Wprowadzenie do integracji aplikacji

Witryna dokumentacji Platforma tożsamości Microsoft jest najlepszym punktem wyjścia, aby dowiedzieć się, jak zintegrować aplikacje z Platforma tożsamości Microsoft. Warsztaty dla deweloperów, materiały warsztatowe, linki do nagrań warsztatowych i informacje o nadchodzących wydarzeniach na żywo można znaleźć na stronie https://aka.ms/UpcomingIDLOBDev.

Podczas projektowania aplikacji należy wykonać następujące kroki:

- Zidentyfikuj zasoby, do których aplikacja musi uzyskać dostęp.

- Zastanów się, czy aplikacja będzie mieć interakcyjnych użytkowników i składniki obciążenia.

- Uzyskaj dostęp do zasobów zabezpieczonych przez identyfikator Entra firmy Microsoft, tworząc aplikacje, które zabezpieczają tożsamość za pomocą uprawnień i dostępu.

Typy aplikacji, które można zintegrować

Platforma tożsamości Microsoft wykonuje zarządzanie tożsamościami i dostępem (IAM) tylko w przypadku zarejestrowanych i obsługiwanych aplikacji. Aby zintegrować się z Platforma tożsamości Microsoft, aplikacja musi mieć możliwość udostępnienia składnika opartego na przeglądarce internetowej, który może łączyć się z punktami końcowymi autoryzacji Platforma tożsamości Microsoft pod https://login.microsoftonline.com adresem. Aplikacja wywoła punkt końcowy tokenu pod tym samym adresem.

Zintegrowana aplikacja może działać z dowolnej lokalizacji, w tym z następujących przykładów:

- Microsoft Azure

- Inni dostawcy usług w chmurze

- Własne centra danych i serwery

- Komputery stacjonarne

- Urządzenia mobilne

- Urządzenia Internetu rzeczy.

Aplikacja lub urządzenie, takie jak aplikacja przeglądarki internetowej, która uzyskuje dostęp do punktu końcowego autoryzacji, może natywnie zapewniać wymagania. Współpraca między odłączoną przeglądarką a aplikacją spełni wymagania. Na przykład aplikacje uruchomione w telewizorach mogą mieć użytkownika wykonującego początkowe uwierzytelnianie za pomocą przeglądarki na komputerze lub urządzeniu przenośnym.

Zarejestrujesz aplikację kliencką (aplikację internetową lub natywną) lub internetowy interfejs API, aby ustanowić relację zaufania między aplikacją a Platforma tożsamości Microsoft. Rejestracja aplikacji Firmy Microsoft Entra ma kluczowe znaczenie, ponieważ błędna konfiguracja lub niepowodzenie higieny aplikacji może spowodować przestój lub naruszenie zabezpieczeń. Postępuj zgodnie z najlepszymi rozwiązaniami dotyczącymi zabezpieczeń dla właściwości aplikacji w identyfikatorze Entra firmy Microsoft.

Publikowanie w galerii aplikacji Entra firmy Microsoft

Galeria aplikacji Firmy Microsoft Entra to kolekcja aplikacji jako usługi (SaaS) i obiektów jednostki usługi firmy Microsoft w identyfikatorze Entra firmy Microsoft, które deweloperzy wstępnie zintegrowali z identyfikatorem Entra firmy Microsoft. Zawiera tysiące aplikacji, które ułatwiają wdrażanie i konfigurowanie logowania jednokrotnego oraz automatyczne aprowizowanie użytkowników.

Automatyczna aprowizacja użytkowników odnosi się do tworzenia tożsamości użytkowników i ról w aplikacjach w chmurze, do których użytkownicy muszą uzyskiwać dostęp. Automatyczna aprowizacja obejmuje obsługę i usuwanie tożsamości użytkowników w miarę zmiany stanu lub ról. Aby aprowizować użytkowników w aplikacjach SaaS i innych systemach, usługa aprowizacji firmy Microsoft łączy się z punktem końcowym interfejsu API zarządzania tożsamościami między domenami (SCIM) 2.0, który udostępnia dostawca aplikacji. Ten punkt końcowy SCIM umożliwia usłudze Microsoft Entra ID programowe tworzenie, aktualizowanie i usuwanie użytkowników.

Podczas tworzenia aplikacji dla identyfikatora Entra firmy Microsoft można użyć interfejsu API zarządzania użytkownikami SCIM 2.0 do utworzenia punktu końcowego SCIM, który integruje identyfikator Firmy Microsoft Entra na potrzeby aprowizacji. Aby uzyskać szczegółowe informacje, zapoznaj się z samouczkiem Tworzenie i planowanie aprowizacji punktu końcowego SCIM w usłudze Microsoft Entra ID .

Opublikuj aplikację w galerii aplikacji Microsoft Entra i udostępnij je publicznie użytkownikom w celu dodania ich do swoich dzierżaw, wykonując następujące zadania:

- Wypełnij wymagania wstępne.

- Tworzenie i publikowanie dokumentacji.

- Prześlij aplikację.

- Dołącz do sieci partnerskiej firmy Microsoft.

Zostań zweryfikowanym wydawcą

Weryfikacja wydawcy zawiera informacje dla użytkowników aplikacji i administratorów organizacji dotyczących autentyczności deweloperów, którzy publikują aplikacje zintegrowane z Platforma tożsamości Microsoft. Gdy jesteś zweryfikowanym wydawcą, użytkownicy mogą łatwiej zdecydować, czy chcesz zezwolić aplikacji na ich logowanie i uzyskiwanie dostępu do informacji o profilu. Mogą one opierać się na informacjach i dostępie do żądań aplikacji w tokenach.

Wydawcy aplikacji weryfikują swoją tożsamość z firmą Microsoft, kojarząc rejestrację aplikacji z zweryfikowanymi kontami microsoft Partner Network (MPN). Podczas weryfikacji firma Microsoft żąda dokumentacji weryfikacji. Po zostaniu zweryfikowanym wydawcą niebieski wskaźnik zweryfikowany jest wyświetlany w monitach o wyrażenie zgody firmy Microsoft w aplikacji i na stronach internetowych firmy Microsoft.

Następne kroki

- Tworzenie aplikacji z podejściem Zero Trust do tożsamości zawiera omówienie uprawnień i najlepszych rozwiązań dotyczących dostępu.

- Najlepsze rozwiązania dotyczące autoryzacji pomagają zaimplementować najlepsze modele autoryzacji, uprawnień i zgody dla aplikacji.

- Skonfigurowanie domeny wydawcy aplikacji ułatwia zrozumienie wielodostępnych aplikacji i domyślnych wartości domeny wydawcy.

- Samouczki integracji aplikacji SaaS do użycia z identyfikatorem Entra firmy Microsoft ułatwiają integrację aplikacji SaaS z obsługą chmury z identyfikatorem Microsoft Entra ID.

- Wskazówki dotyczące rozwiązywania problemów z weryfikacją wydawcy , jeśli występują błędy lub nieoczekiwane zachowanie podczas publikacji.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla