Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Migracja z innego dostawcy tożsamości do usługi Azure Active Directory B2C (Azure AD B2C) może również wymagać migracji istniejących kont użytkowników. W tym miejscu omówiono dwie metody migracji: przed migracją i bezproblemową migracją. W przypadku jednej z tych metod należy napisać aplikację lub skrypt, który używa interfejsu API programu Microsoft Graph do tworzenia kont użytkowników w usłudze Azure AD B2C.

Obejrzyj ten film wideo, aby dowiedzieć się więcej o strategiach i krokach migracji użytkowników usługi Azure AD B2C do rozważenia.

Uwaga / Notatka

Przed rozpoczęciem migracji upewnij się, że nieużywany limit przydziału dzierżawy usługi Azure AD B2C może pomieścić wszystkich użytkowników, których oczekujesz na migrację. Dowiedz się, jak uzyskać dane dotyczące zużycia przez najemcę. Jeśli musisz zwiększyć limit przydziału dzierżawy, skontaktuj się z pomocą techniczną firmy Microsoft.

Przed migracją

W przepływie przed migracją aplikacja migracji wykonuje następujące kroki dla każdego konta użytkownika:

- Odczytaj konto użytkownika z poprzedniego dostawcy tożsamości, w tym jego aktualne dane uwierzytelniające (nazwa użytkownika i hasło).

- Utwórz odpowiednie konto w katalogu usługi Azure AD B2C przy użyciu bieżących poświadczeń.

Użyj przepływu przed migracją w jednej z tych dwóch sytuacji:

- Masz dostęp do poświadczeń w postaci zwykłego tekstu użytkownika (nazwy użytkownika i hasła).

- Poświadczenia są szyfrowane, ale można je odszyfrować.

Aby uzyskać informacje o programowym tworzeniu kont użytkowników, zobacz Zarządzanie kontami użytkowników usługi Azure AD B2C za pomocą programu Microsoft Graph.

Bezproblemowa migracja

Użyj bezproblemowego przepływu migracji, jeśli hasła w postaci zwykłego tekstu nie są dostępne u starego dostawcy tożsamości. Na przykład gdy:

- Hasło jest przechowywane w jednokierunkowym formacie zaszyfrowanym, takim jak funkcja skrótu.

- Hasło jest przechowywane przez starszego dostawcę tożsamości w sposób, do którego nie można uzyskać dostępu. Na przykład gdy dostawca tożsamości weryfikuje poświadczenia, wywołując usługę internetową.

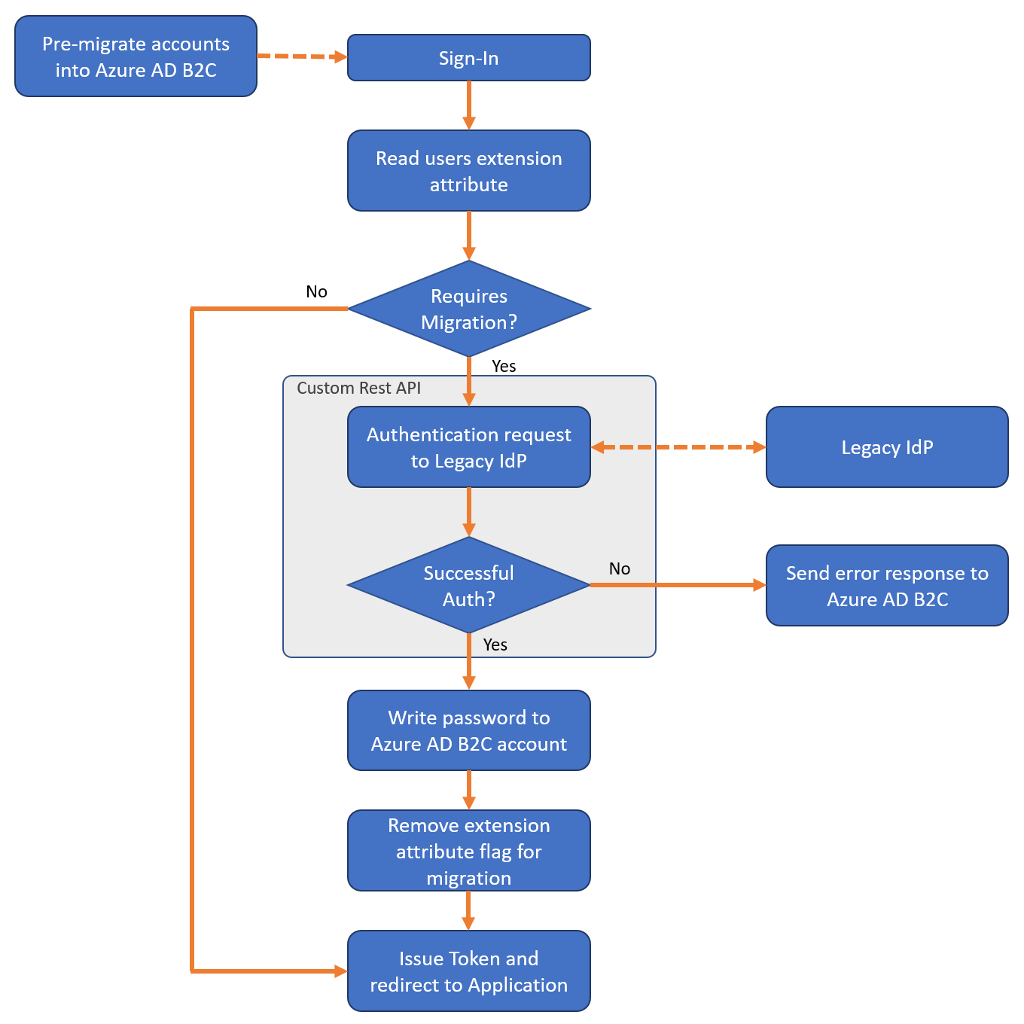

Bezproblemowy przepływ migracji nadal wymaga wstępnej migracji kont użytkowników, ale następnie używa niestandardowych zasad do wykonywania zapytań względem interfejsu API REST (utworzonego) w celu ustawienia hasła poszczególnych użytkowników podczas pierwszego logowania.

Bezproblemowy przepływ migracji składa się z dwóch faz: przed migracją i ustawiania poświadczeń.

Faza 1. Przed migracją

- Aplikacja migracji odczytuje konta użytkowników ze starego dostawcy tożsamości.

- Aplikacja migracji tworzy odpowiednie konta użytkowników w katalogu usługi Azure AD B2C, ale ustawiane są przez nią losowe hasła, które samodzielnie generujesz.

Faza 2: Ustaw poświadczenia

Po zakończeniu wstępnej migracji kont, Twoje zasady niestandardowe i interfejs API REST wykonują następujące czynności, kiedy użytkownik się loguje:

- Przeczytaj konto użytkownika usługi Azure AD B2C odpowiadające wprowadzonemu adresowi e-mail.

- Sprawdź, czy konto jest oflagowane do migracji, oceniając logiczny atrybut rozszerzenia.

- Jeśli atrybut rozszerzenia zwraca wartość

True, wykonaj wywołanie REST API, aby zweryfikować hasło względem dawnego dostawcy tożsamości.- Jeśli REST API ustali, że hasło jest nieprawidłowe, zwróć użytkownikowi błąd w przyjazny sposób.

- Jeśli interfejs API REST ustali, że hasło jest poprawne, zapisz hasło na koncie usługi Azure AD B2C i zmień atrybut rozszerzenia logicznego na

False.

- Jeśli logiczny atrybut rozszerzenia zwraca wartość

False, kontynuuj logowanie w normalny sposób.

- Jeśli atrybut rozszerzenia zwraca wartość

Aby wyświetlić przykładowe zasady niestandardowe i interfejs API REST, zobacz przykład bezproblemowej migracji użytkowników w witrynie GitHub.

Bezpieczeństwo

Bezproblemowe podejście do migracji używa własnego niestandardowego interfejsu API REST do weryfikowania poświadczeń użytkownika względem starszego dostawcy tożsamości.

Musisz chronić interfejs API REST przed atakami siłowymi. Osoba atakująca może przesłać kilka haseł w nadziei na odgadnięcie poświadczeń użytkownika. Aby pomóc w pokonaniu takich ataków, zatrzymaj obsługę żądań do interfejsu API REST, gdy liczba prób logowania przekroczy określony próg. Ponadto zabezpiecz komunikację między usługą Azure AD B2C i interfejsem API REST. Aby dowiedzieć się, jak zabezpieczyć interfejsy API RESTful dla środowiska produkcyjnego, zobacz Bezpieczny interfejs API RESTful.

Atrybuty użytkownika

Nie wszystkie informacje w starszym dostawcy usług tożsamości powinny być migrowane do katalogu Azure AD B2C. Zidentyfikuj odpowiedni zestaw atrybutów użytkownika do przechowywania w usłudze Azure AD B2C przed migracją.

-

Magazyn DO w usłudze Azure AD B2C:

- Nazwa użytkownika, hasło, adresy e-mail, numery telefonów, numery członkostwa/identyfikatory.

- Znaczniki zgody dla zasad ochrony prywatności i umów licencyjnych użytkownika końcowego.

-

Nie przechowuj w usłudze Azure AD B2C:

- Poufne dane, takie jak numery kart kredytowych, numery ubezpieczenia społecznego (SSN), dokumentacji medycznej lub inne dane regulowane przez instytucje rządowe lub branżowe.

- Preferencje dotyczące marketingu lub komunikacji, zachowania użytkowników i szczegółowe informacje.

Czyszczenie katalogu

Przed rozpoczęciem procesu migracji skorzystaj z okazji, aby wyczyścić katalog.

- Zidentyfikuj zestaw atrybutów użytkownika, które mają być przechowywane w usłudze Azure AD B2C, i zmigruj tylko potrzebne elementy. W razie potrzeby możesz utworzyć atrybuty niestandardowe , aby przechowywać więcej danych o użytkowniku.

- Jeśli migrujesz ze środowiska z wieloma źródłami uwierzytelniania (na przykład każda aplikacja ma własny katalog użytkowników), przeprowadź migrację do ujednoliconego konta w usłudze Azure AD B2C.

- Jeśli wiele aplikacji ma różne nazwy użytkowników, możesz przechowywać wszystkie z nich na koncie użytkownika usługi Azure AD B2C przy użyciu kolekcji tożsamości. W kwestii hasła, pozwól użytkownikowi wybrać i ustawić je w katalogu. Na przykład w przypadku bezproblemowej migracji tylko wybrane hasło powinno być przechowywane na koncie usługi Azure AD B2C.

- Usuń nieużywane konta użytkowników lub nie migruj nieaktywnych kont.

Polityka haseł

Jeśli migrowane konta mają słabszą siłę hasła niż silna siła hasła wymuszana przez usługę Azure AD B2C, możesz wyłączyć silne wymaganie dotyczące hasła. Aby uzyskać więcej informacji, zobacz Właściwość polityki haseł.

Dalsze kroki

Repozytorium azure-ad-b2c/user-migration w witrynie GitHub zawiera przykładowe niestandardowe zasady migracji i przykładowy kod interfejsu API REST:

Niestandardowa polityka bezproblemowej migracji użytkowników i przykład kodu interfejsu API REST