Grupy akcji

Gdy dane usługi Azure Monitor wskazują, że może wystąpić problem z infrastrukturą lub aplikacją, zostanie wyzwolony alert. Możesz użyć grupy akcji, aby wysłać powiadomienie, takie jak połączenie głosowe, wiadomość SMS lub wiadomość e-mail, gdy alert zostanie wyzwolony oprócz samego alertu. Grupy akcji to kolekcja preferencji i akcji powiadomień. Usługi Azure Monitor, Azure Service Health i Azure Advisor używają grup akcji do powiadamiania użytkowników o alercie i podjęcia akcji. W tym artykule pokazano, jak tworzyć grupy akcji i zarządzać nimi.

Każda akcja składa się z:

- Typ: powiadomienie wysyłane lub wykonywane działanie. Przykłady obejmują wysyłanie połączenia głosowego, wiadomości SMS lub poczty e-mail. Można również wyzwalać różne typy zautomatyzowanych akcji.

- Nazwa: unikatowy identyfikator w grupie akcji.

- Szczegóły: odpowiednie szczegóły różniące się w zależności od typu.

Ogólnie rzecz biorąc, grupa akcji jest usługą globalną. Wysiłki mające na celu zapewnienie im większej dostępności regionalnej są w rozwoju.

Żądania globalne od klientów mogą być przetwarzane przez usługi grupy akcji w dowolnym regionie. Jeśli jeden region usługi grupy akcji nie działa, ruch jest automatycznie kierowany i przetwarzany w innych regionach. Jako usługa globalna grupa akcji pomaga zapewnić rozwiązanie odzyskiwania po awarii. Żądania regionalne polegają na nadmiarowości strefy dostępności, aby spełnić wymagania dotyczące prywatności i oferować podobne rozwiązanie odzyskiwania po awarii.

- Do reguły alertu można dodać maksymalnie pięć grup akcji.

- Grupy akcji są wykonywane współbieżnie, bez określonej kolejności.

- Wiele reguł alertów może używać tej samej grupy akcji.

- Grupy akcji są definiowane przez unikatowy zestaw akcji, a użytkownicy mają być powiadamiani. Jeśli na przykład chcesz powiadomić użytkownika1, użytkownika2 i użytkownika3 pocztą e-mail dla dwóch różnych reguł alertów, musisz utworzyć tylko jedną grupę akcji, którą można zastosować do obu reguł alertów.

Tworzenie grupy akcji w witrynie Azure Portal

Przejdź do portalu Azure Portal.

Wyszukaj i wybierz pozycję Monitoruj. Okienko Monitorowanie konsoliduje wszystkie ustawienia monitorowania i dane w jednym widoku.

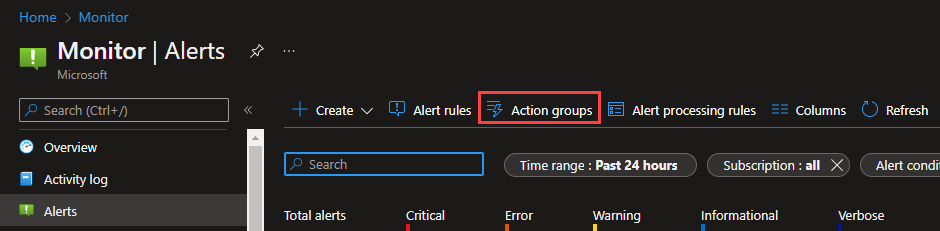

Wybierz pozycję Alerty, a następnie wybierz pozycję Grupy akcji.

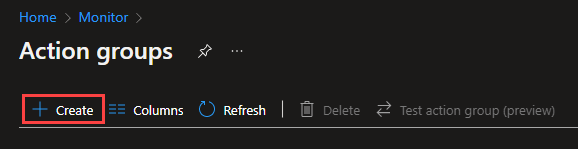

Wybierz pozycję Utwórz.

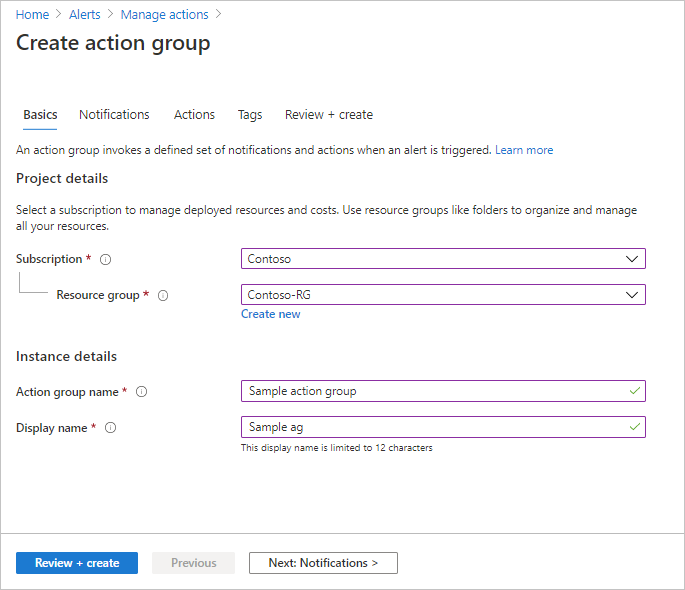

Skonfiguruj podstawowe ustawienia grupy akcji. W sekcji Szczegóły projektu:

- Wybierz wartości subskrypcji i grupy zasobów.

- Wybierz region.

Uwaga

Alerty usługi Service Health są obsługiwane tylko w chmurach publicznych w regionie globalnym. Aby grupy akcji działały prawidłowo w odpowiedzi na alert usługi Service Health, region grupy akcji musi być ustawiony jako "Globalny".

Opcja Zachowanie Globalnie Usługa grup akcji decyduje, gdzie przechowywać grupę akcji. Grupa akcji jest utrwalana w co najmniej dwóch regionach, aby zapewnić odporność regionalną. Przetwarzanie akcji można wykonać w dowolnym regionie geograficznym.

Akcje głosowe, SMS i e-mail wykonywane w wyniku alertów dotyczących kondycji usługi są odporne na zdarzenia na żywo platformy Azure.Regionalne Grupa akcji jest przechowywana w wybranym regionie. Grupa akcji jest strefowo nadmiarowa. Użyj tej opcji, jeśli chcesz upewnić się, że przetwarzanie grupy akcji jest wykonywane w ramach określonej granicy geograficznej. Możesz wybrać jeden z tych regionów na potrzeby regionalnego przetwarzania grup akcji:

- Wschodnie stany USA

- Zachodnie stany USA

- Wschodnie stany USA 2

- Zachodnie stany USA 2

- Południowo-środkowe stany USA

- Północno-środkowe stany USA

- Szwecja Środkowa

- Niemcy Zachodnio-środkowe

- Indie Środkowe

- Indie Południowe

Stale dodajemy więcej regionów do regionalnego przetwarzania danych grup akcji.Grupa akcji jest zapisywana w wybranej subskrypcji, regionie i grupie zasobów.

W sekcji Szczegóły wystąpienia wprowadź wartości w polach Nazwa grupy akcji i Nazwa wyświetlana. Nazwa wyświetlana jest używana zamiast pełnej nazwy grupy akcji, gdy grupa jest używana do wysyłania powiadomień.

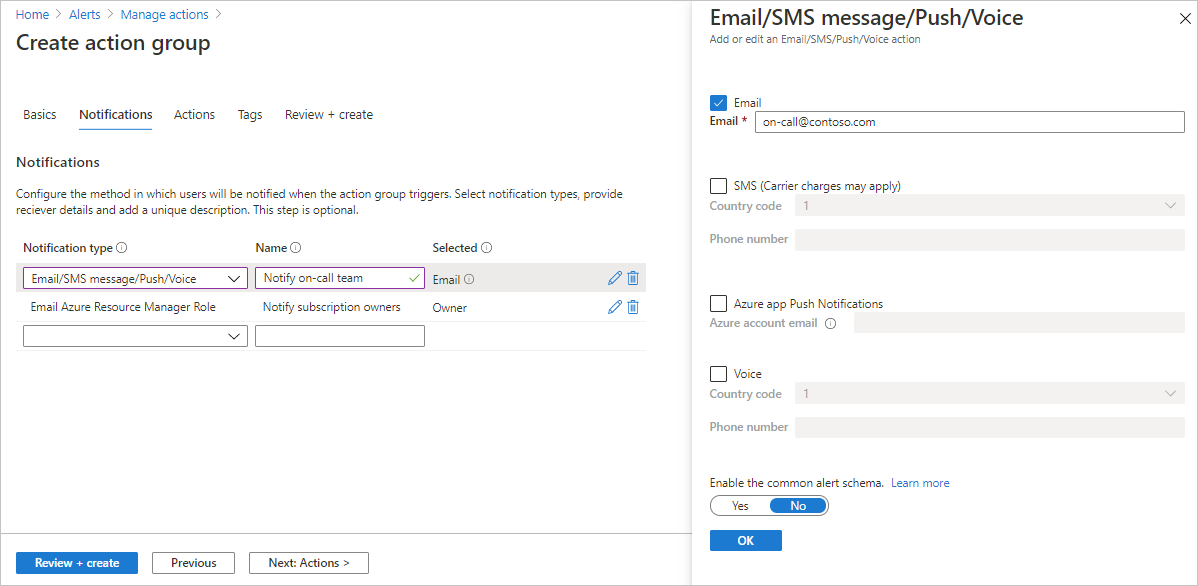

Konfigurowanie powiadomień. Wybierz pozycję Dalej: Powiadomienia lub wybierz kartę Powiadomienia w górnej części strony.

Zdefiniuj listę powiadomień do wysłania po wyzwoleniu alertu.

Dla każdego powiadomienia:

Wybierz typ powiadomienia, a następnie wypełnij odpowiednie pola dla tego powiadomienia. Dostępne opcje:

Typ powiadomienia opis Pola Wysyłanie wiadomości e-mail do roli usługi Azure Resource Manager Wyślij wiadomość e-mail do członków subskrypcji na podstawie ich roli.

Zobacz Adres e-mail.Wprowadź podstawowy adres e-mail skonfigurowany dla użytkownika Microsoft Entra. Zobacz Adres e-mail. Email Upewnij się, że filtrowanie wiadomości e-mail i wszystkie usługi ochrony przed złośliwym oprogramowaniem/spamem zostały odpowiednio skonfigurowane. Wiadomości e-mail są wysyłane z następujących adresów e-mail:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comWprowadź wiadomość e-mail, w której ma zostać wysłane powiadomienie. SMS Powiadomienia SMS obsługują dwukierunkową komunikację. Wiadomość SMS zawiera następujące informacje:

* Krótka nazwa grupy akcji, do którego wysłano ten alert

* Tytuł alertu.

Użytkownik może odpowiedzieć na wiadomość SMS na:

* Anuluj subskrypcję wszystkich alertów SMS dla wszystkich grup akcji lub jednej grupy akcji.

* Ponowne przypisywanie alertów

* Zażądaj pomocy.

Aby uzyskać więcej informacji na temat obsługiwanych odpowiedzi SMS, zobacz Odpowiedzi SMS.Wprowadź kod kraju i numer telefonu adresata wiadomości SMS. Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, wiadomość SMS nie jest obsługiwana w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. Aby obejść ten problem, dopóki kraj nie będzie obsługiwany, skonfiguruj grupę akcji w celu wywołania elementu webhook do dostawcy programu SMS innej firmy, który obsługuje Twój kraj/region. Powiadomienia wypychane aplikacji platformy Azure Wysyłanie powiadomień do aplikacji mobilnej platformy Azure. Aby włączyć powiadomienia wypychane do aplikacji mobilnej platformy Azure, podaj pozycję Aby uzyskać więcej informacji na temat aplikacji mobilnej platformy Azure, zobacz Aplikacja mobilna platformy Azure. W polu Adres e-mail konta platformy Azure wprowadź adres e-mail używany jako identyfikator konta podczas konfigurowania aplikacji mobilnej platformy Azure. Głos Powiadomienie głosowe. Wprowadź kod kraju i numer telefonu odbiorcy powiadomienia. Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, powiadomienia głosowe nie są obsługiwane w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. Aby obejść ten problem, dopóki kraj nie będzie obsługiwany, skonfiguruj grupę akcji, aby wywołać element webhook do innego dostawcy połączeń głosowych obsługujących kraj/region. Wybierz, jeśli chcesz włączyć wspólny schemat alertu. Typowy schemat alertu to pojedynczy rozszerzalny i ujednolicony ładunek alertów, który może być używany we wszystkich usługach alertów w usłudze Azure Monitor. Aby uzyskać więcej informacji na temat wspólnego schematu, zobacz Wspólny schemat alertów.

Wybierz przycisk OK.

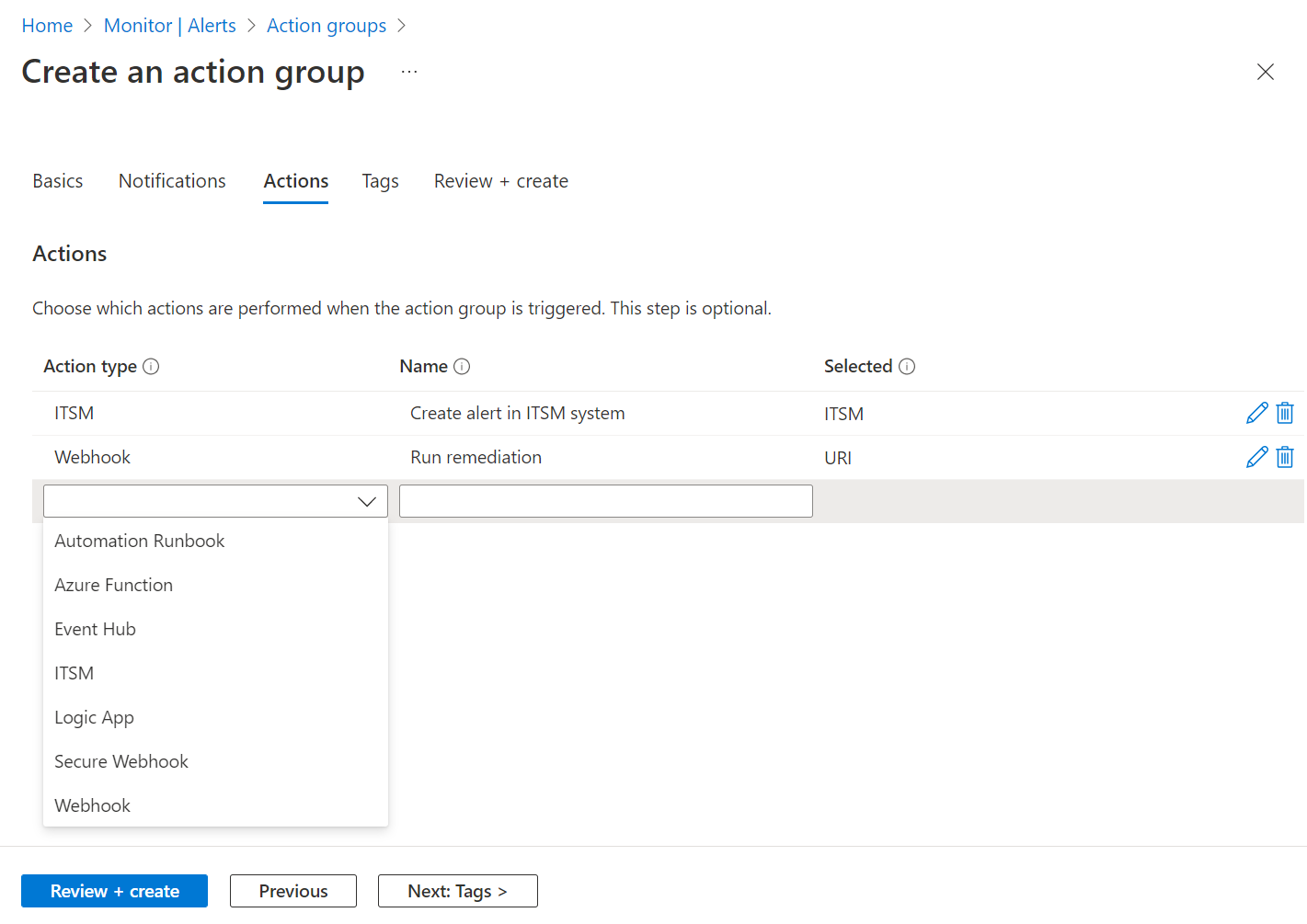

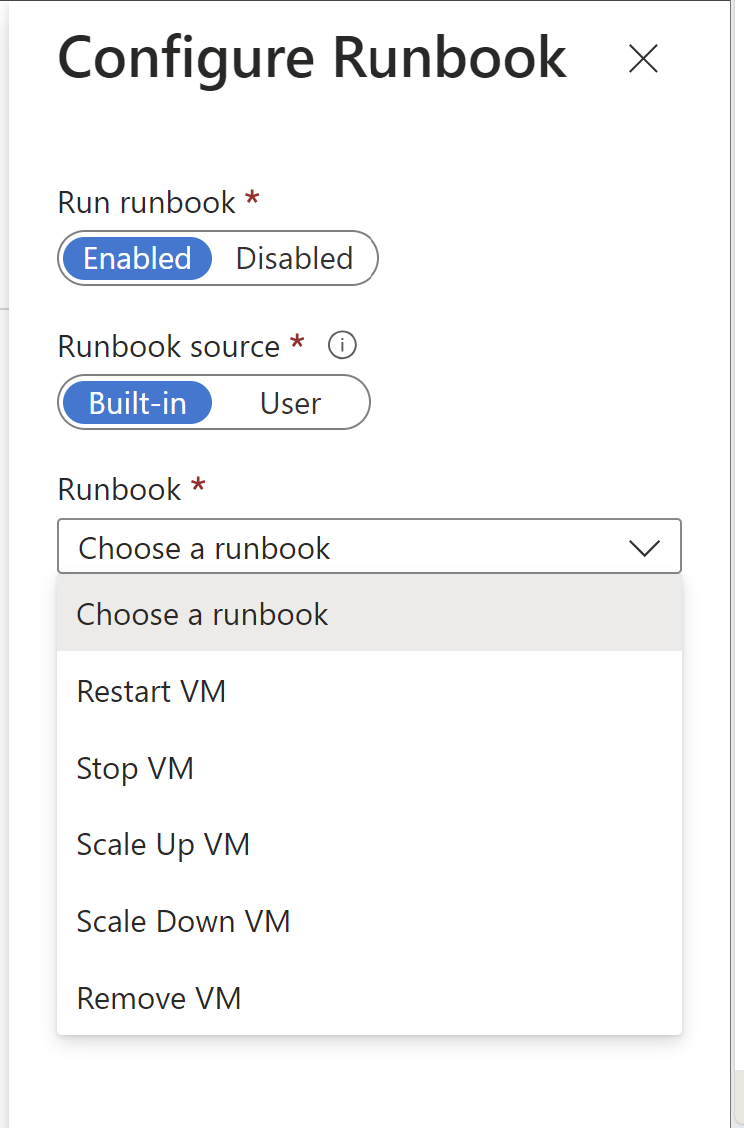

Konfigurowanie akcji. Wybierz pozycję Dalej: Akcje. lub wybierz kartę Akcje w górnej części strony.

Zdefiniuj listę akcji wyzwalanych po wyzwoleniu alertu. Wybierz typ akcji i wprowadź nazwę każdej akcji.

Typ akcji Szczegóły Element runbook automatyzacji Użyj elementu Runbook usługi Automation, aby zautomatyzować zadania na podstawie metryk. Na przykład zamknij zasoby po osiągnięciu określonego progu w skojarzonym budżecie. Aby uzyskać informacje o limitach ładunków elementów Runbook usługi Automation, zobacz Limity automatyzacji. Event Hubs Akcja usługi Event Hubs publikuje powiadomienia w usłudze Event Hubs. Aby uzyskać więcej informacji na temat usługi Event Hubs, zobacz Azure Event Hubs — platforma przesyłania strumieniowego danych big data i usługa pozyskiwania zdarzeń. Możesz subskrybować strumień powiadomień o alertach z odbiornika zdarzeń. Funkcje Wywołuje istniejący punkt końcowy wyzwalacza HTTP w funkcjach. Aby uzyskać więcej informacji, zobacz Azure Functions.

Po zdefiniowaniu akcji funkcji punkt końcowy wyzwalacza HTTP funkcji i klucz dostępu są zapisywane w definicji akcji, na przykładhttps://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Jeśli zmienisz klucz dostępu dla funkcji, musisz usunąć i ponownie utworzyć akcję funkcji w grupie akcji.

Punkt końcowy musi obsługiwać metodę HTTP POST.

Funkcja musi mieć dostęp do konta magazynu. Jeśli nie ma dostępu, klucze nie są dostępne, a identyfikator URI funkcji nie jest dostępny.

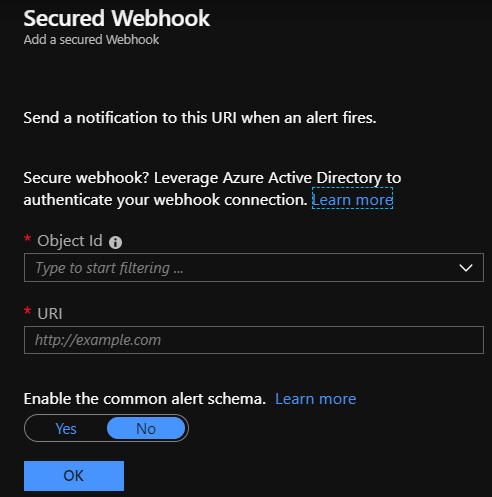

Dowiedz się więcej o przywracaniu dostępu do konta magazynu.ITSM Akcja ITSM wymaga połączenia ITSM. Aby dowiedzieć się, jak utworzyć połączenie ITSM, zobacz Integracja rozwiązania ITSM. Aplikacje logiki Usługi Azure Logic Apps można używać do tworzenia i dostosowywania przepływów pracy na potrzeby integracji oraz dostosowywania powiadomień o alertach. Zabezpieczanie elementu webhook W przypadku korzystania z bezpiecznej akcji elementu webhook należy użyć identyfikatora Entra firmy Microsoft, aby zabezpieczyć połączenie między grupą akcji a punktem końcowym, który jest chronionym internetowym interfejsem API. Zobacz Konfigurowanie uwierzytelniania dla bezpiecznego elementu webhook. Bezpieczny element webhook nie obsługuje uwierzytelniania podstawowego. Jeśli używasz uwierzytelniania podstawowego, użyj akcji elementu webhook. Webhook Jeśli używasz akcji elementu webhook, docelowy punkt końcowy elementu webhook musi mieć możliwość przetwarzania różnych ładunków JSON emitujących różne źródła alertów.

Nie można przekazać certyfikatów zabezpieczeń za pośrednictwem akcji elementu webhook. Aby użyć uwierzytelniania podstawowego, musisz przekazać poświadczenia za pośrednictwem identyfikatora URI.

Jeśli punkt końcowy elementu webhook oczekuje określonego schematu, na przykład schemat usługi Microsoft Teams, użyj typu akcji usługi Logic Apps , aby manipulować schematem alertu, aby spełnić oczekiwania docelowego elementu webhook.

Aby uzyskać informacje o regułach używanych do ponawiania prób akcji elementu webhook, zobacz Element webhook.

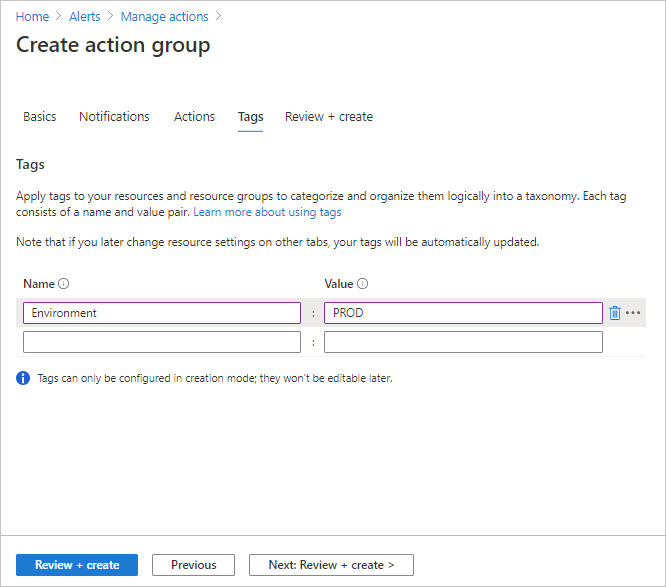

(Opcjonalnie). Jeśli chcesz przypisać parę klucz-wartość do grupy akcji w celu kategoryzowania zasobów platformy Azure, wybierz pozycję Dalej: Tagi lub kartę Tagi . W przeciwnym razie pomiń ten krok.

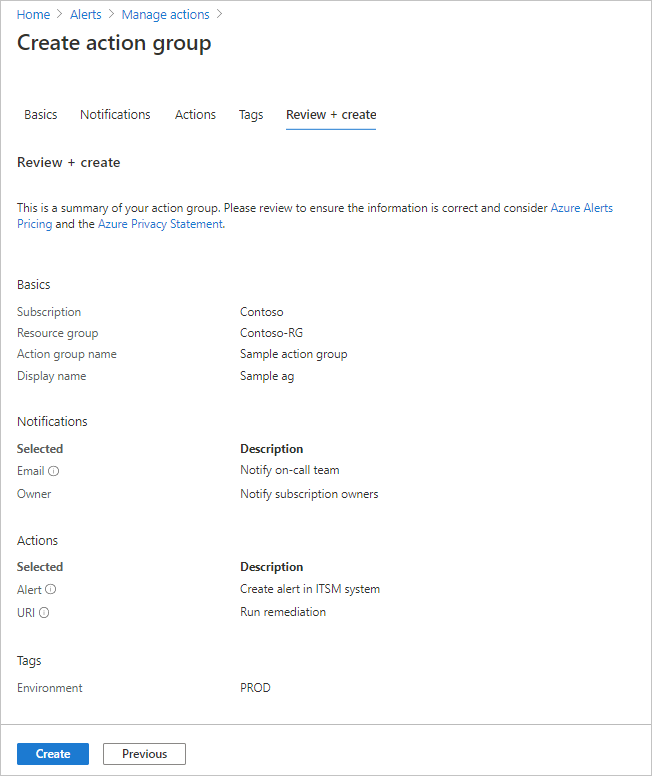

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć ustawienia. Ten krok szybko sprawdza dane wejściowe, aby upewnić się, że zostały wprowadzone wszystkie wymagane informacje. Jeśli występują problemy, są one zgłaszane tutaj. Po przejrzeniu ustawień wybierz pozycję Utwórz , aby utworzyć grupę akcji.

Uwaga

Po skonfigurowaniu akcji w celu powiadomienia osoby za pośrednictwem poczty e-mail lub wiadomości SMS otrzymują potwierdzenie wskazujące, że zostały one dodane do grupy akcji.

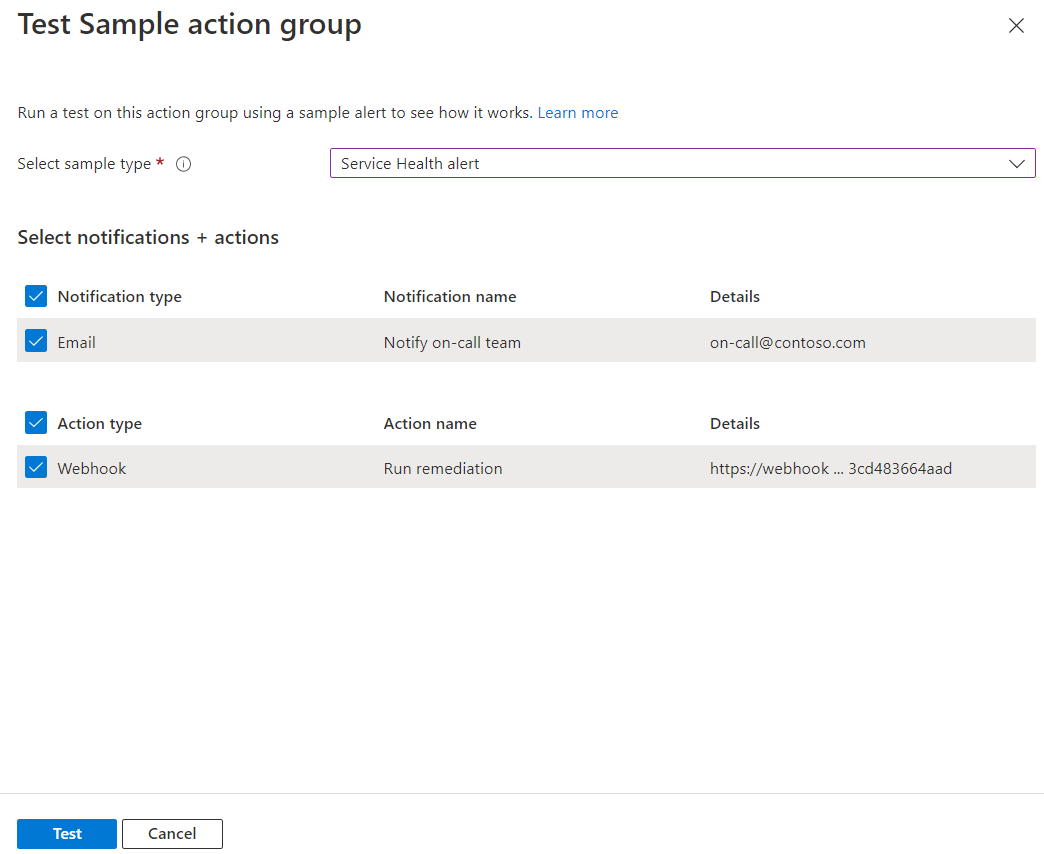

Testowanie grupy akcji w witrynie Azure Portal

Podczas tworzenia lub aktualizowania grupy akcji w witrynie Azure Portal możesz przetestować grupę akcji.

Utwórz grupę akcji w witrynie Azure Portal.

Uwaga

Przed rozpoczęciem testowania należy utworzyć i zapisać grupę akcji. Jeśli edytujesz istniejącą grupę akcji, zapisz zmiany w grupie akcji przed rozpoczęciem testowania.

Na stronie grupy akcji wybierz pozycję Testowa grupa akcji.

Wybierz przykładowy typ oraz typy powiadomienia i akcji do przetestowania. Następnie wybierz pozycję Testuj.

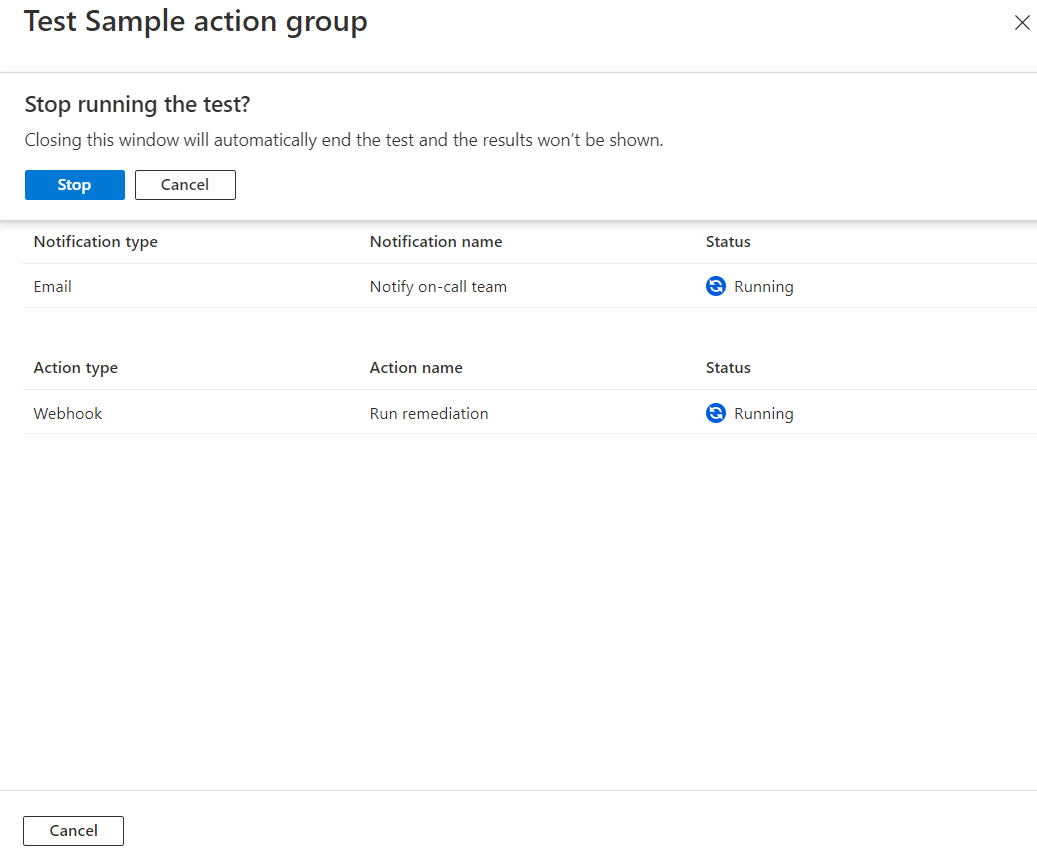

Jeśli zamkniesz okno lub wybierzesz pozycję Wstecz, aby przetestować konfigurację podczas uruchamiania testu, test zostanie zatrzymany i nie uzyskasz wyników testu.

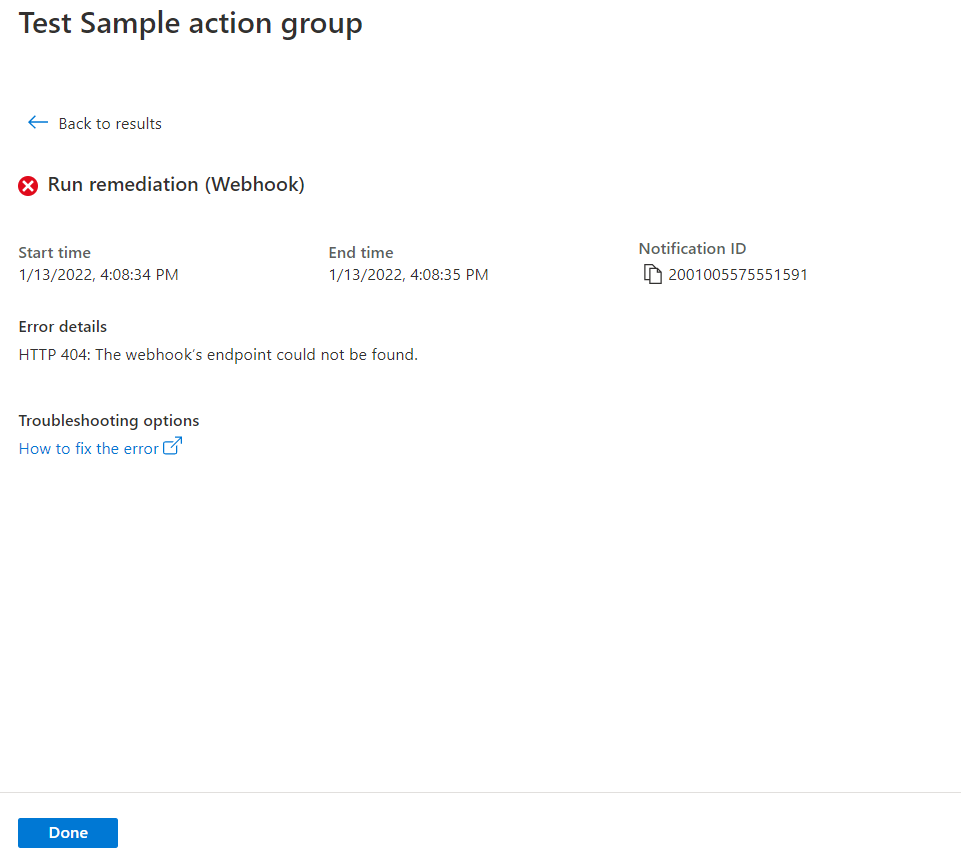

Po zakończeniu testu zostanie wyświetlony stan testu Powodzenie lub Niepowodzenie . Jeśli test zakończył się niepowodzeniem i chcesz uzyskać więcej informacji, wybierz pozycję Wyświetl szczegóły.

Aby zrozumieć problem, możesz użyć informacji w sekcji Szczegóły błędu. Następnie możesz edytować, zapisać zmiany i ponownie przetestować grupę akcji.

Po uruchomieniu testu i wybraniu typu powiadomienia otrzymasz komunikat z komunikatem "Test" w temacie. Testy umożliwiają sprawdzenie, czy grupa akcji działa zgodnie z oczekiwaniami przed włączeniem jej w środowisku produkcyjnym. Wszystkie szczegóły i linki w testowych powiadomieniach e-mail pochodzą z przykładowego zestawu odwołań.

Wymagania dotyczące roli dla testowych grup akcji

W poniższej tabeli opisano wymagania dotyczące członkostwa w rolach, które są wymagane dla funkcji akcji testowych:

| Członkostwo w rolach | Istniejąca grupa akcji | Istniejąca grupa zasobów i nowa grupa akcji | Nowa grupa zasobów i nowa grupa akcji |

|---|---|---|---|

| Współautor subskrypcji | Obsługiwane | Obsługiwane | Obsługiwane |

| Współautor grupy zasobów | Obsługiwane | Obsługiwane | Nie dotyczy |

| Współautor zasobów grupy akcji | Obsługiwane | Nie dotyczy | Nie dotyczy |

| Współautor usługi Azure Monitor | Obsługiwane | Obsługiwane | Nie dotyczy |

| Rolaniestandardowa 1 | Obsługiwane | Obsługiwane | Nie dotyczy |

1 Rola niestandardowa musi mieć uprawnienie Microsoft.Insights/createNotifications/*.

Uwaga

- Jeśli użytkownik nie jest członkiem powyższych członkostw w rolach z odpowiednimi uprawnieniami do wygenerowania tego powiadomienia, minimalnym uprawnieniem wymaganym do przetestowania grupy akcji jest "Microsoft.Insights/createNotifications/*"

- Można uruchomić ograniczoną liczbę testów na okres. Aby sprawdzić, które limity mają zastosowanie do Twojej sytuacji, zobacz Limity usługi Azure Monitor.

- Podczas konfigurowania grupy akcji w portalu możesz zrezygnować z wspólnego schematu alertów lub zrezygnować z tego schematu.

- Aby znaleźć typowe przykłady schematów dla wszystkich przykładowych typów, zobacz Typowe definicje schematów alertów dla testowej grupy akcji.

- Aby znaleźć nietypowe definicje alertów schematu, zobacz Nietypowe definicje schematu alertów dla testowej grupy akcji.

Tworzenie grupy akcji przy użyciu szablonu usługi Resource Manager

Do konfigurowania grup akcji można użyć szablonu usługi Azure Resource Manager. Za pomocą szablonów można automatycznie skonfigurować grupy akcji, które mogą być ponownie używane w niektórych typach alertów. Te grupy akcji zapewniają, że wszystkie odpowiednie strony są powiadamiane po wyzwoleniu alertu.

Podstawowe kroki to:

- Utwórz szablon jako plik JSON, który opisuje sposób tworzenia grupy akcji.

- Wdróż szablon przy użyciu dowolnej metody wdrażania.

Szablony usługi Resource Manager grupy akcji

Aby utworzyć grupę akcji przy użyciu szablonu usługi Resource Manager, należy utworzyć zasób typu Microsoft.Insights/actionGroups. Następnie należy wypełnić wszystkie powiązane właściwości. Poniżej przedstawiono dwa przykładowe szablony, które tworzą grupę akcji.

Pierwszy szablon opisuje sposób tworzenia szablonu usługi Resource Manager dla grupy akcji, w której definicje akcji są zakodowane w szablonie. Drugi szablon opisuje sposób tworzenia szablonu, który pobiera informacje o konfiguracji elementu webhook jako parametry wejściowe podczas wdrażania szablonu.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

Zarządzaj grupami akcji

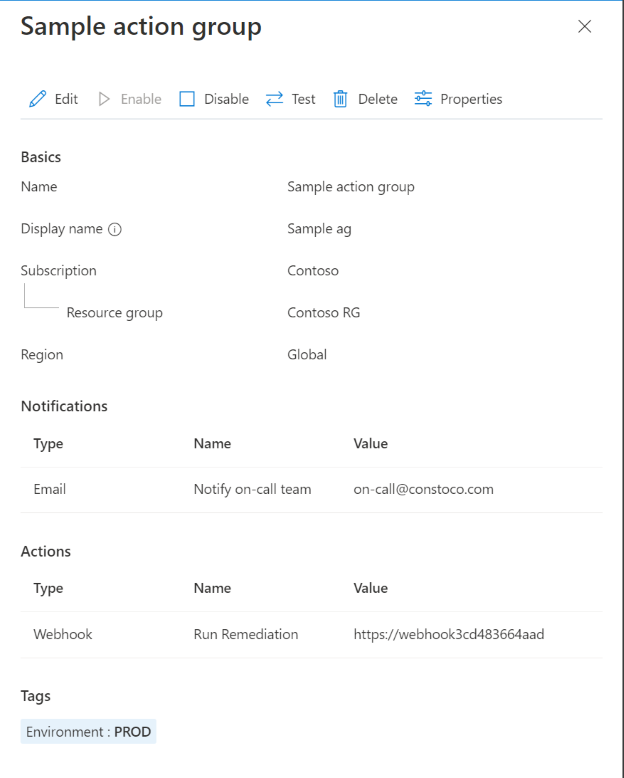

Po utworzeniu grupy akcji można ją wyświetlić w portalu:

Przejdź do portalu Azure Portal.

Na stronie Monitorowanie wybierz pozycję Alerty.

Wybierz pozycję Grupy akcji.

Wybierz grupę akcji, którą chcesz zarządzać. Masz następujące możliwości:

- Dodawanie, edytowanie lub usuwanie akcji.

- Usuń grupę akcji.

Limity usługi dla powiadomień

Numer telefonu lub adres e-mail można uwzględnić w grupach akcji w wielu subskrypcjach. Usługa Azure Monitor używa ograniczania szybkości w celu wstrzymania powiadomień, gdy do określonego numeru telefonu, adresu e-mail lub urządzenia jest wysyłanych zbyt wiele powiadomień. Ograniczanie szybkości gwarantuje, że alerty można zarządzać i podejmować działania.

Ograniczanie szybkości dotyczy powiadomień SMS, głosowych i e-mail. Wszystkie inne akcje powiadomień nie są ograniczone szybkością. Ograniczanie szybkości ma zastosowanie we wszystkich subskrypcjach. Ograniczanie szybkości jest stosowane natychmiast po osiągnięciu progu, nawet jeśli komunikaty są wysyłane z wielu subskrypcji. Gdy adres e-mail jest ograniczony, powiadomienie jest wysyłane w celu powiadomienia o zastosowaniu ograniczenia szybkości i upływie limitu szybkości.

Aby uzyskać informacje na temat limitów szybkości, zobacz Limity usługi Azure Monitor.

Wysyłanie wiadomości e-mail do usługi Azure Resource Manager

Gdy używasz usługi Azure Resource Manager na potrzeby powiadomień e-mail, możesz wysłać wiadomość e-mail do członków roli subskrypcji. Wiadomość e-mail jest wysyłana do użytkownika lub członków grupy roli Microsoft Entra ID. Obejmuje to obsługę ról przypisanych za pośrednictwem usługi Azure Lighthouse.

Uwaga

Grupy akcji obsługują tylko wysyłanie wiadomości e-mail do następujących ról: Właściciel, Współautor, Czytelnik, Współautor monitorowania, Czytelnik monitorowania, Czytelnik monitorowania.

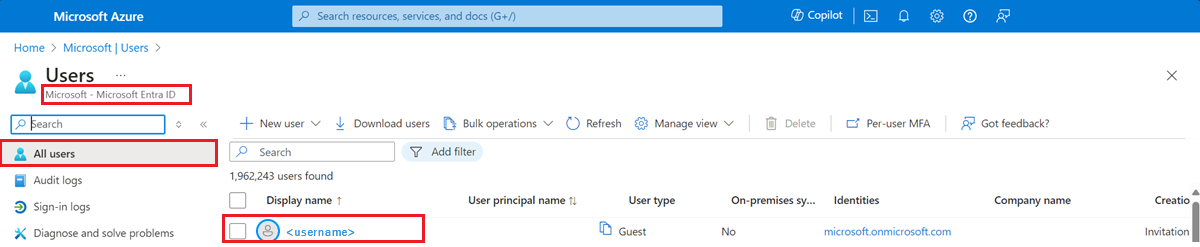

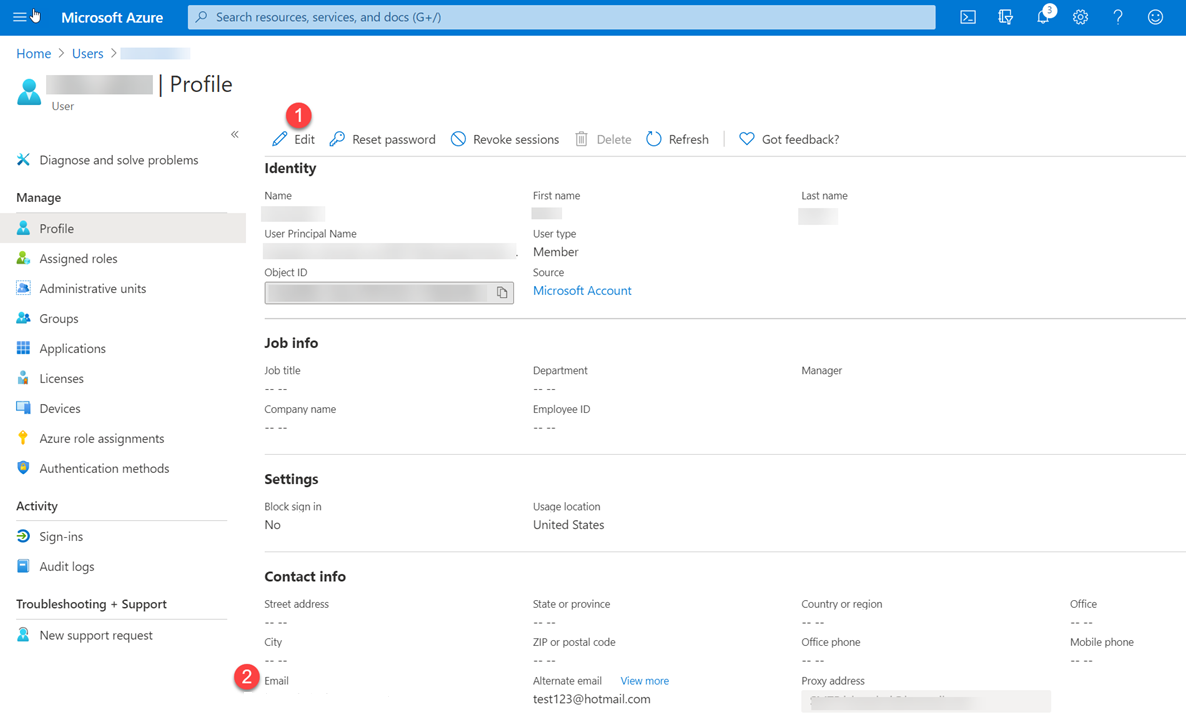

Jeśli podstawowa wiadomość e-mail nie otrzyma powiadomień, skonfiguruj adres e-mail dla roli Usługi Azure Resource Manager poczty e-mail:

W witrynie Azure Portal przejdź do pozycji Microsoft Entra ID.

Po lewej stronie wybierz pozycję Wszyscy użytkownicy. Po prawej stronie zostanie wyświetlona lista użytkowników.

Wybierz użytkownika, którego podstawowa wiadomość e-mail ma zostać przejrzena.

W profilu użytkownika poszukaj w obszarze Informacje kontaktowe dla wartości Adres e-mail. Jeśli jest ona pusta:

- W górnej części strony wybierz pozycję Edytuj.

- Wprowadź adres e-mail.

- W górnej części strony wybierz pozycję Zapisz.

Może istnieć ograniczona liczba akcji poczty e-mail na grupę akcji. Aby sprawdzić, które limity mają zastosowanie do Twojej sytuacji, zobacz Limity usługi Azure Monitor.

Podczas konfigurowania roli usługi Resource Manager:

- Przypisz jednostkę typu Użytkownik lub Grupa do roli.

- Przypisz przypisanie na poziomie subskrypcji .

- Upewnij się, że adres e-mail jest skonfigurowany dla użytkownika w profilu firmy Microsoft Entra.

- Jeśli użytkownik nie jest członkiem powyższych członkostw w rolach z odpowiednimi uprawnieniami do wygenerowania tego powiadomienia, minimalnym uprawnieniem wymaganym do przetestowania grupy akcji jest "Microsoft.Insights/createNotifications/*"

- Można uruchomić ograniczoną liczbę testów na okres. Aby sprawdzić, które limity mają zastosowanie do Twojej sytuacji, zobacz Limity usługi Azure Monitor.

- Podczas konfigurowania grupy akcji w portalu możesz zrezygnować z wspólnego schematu alertów lub zrezygnować z tego schematu.

- Aby znaleźć typowe przykłady schematów dla wszystkich przykładowych typów, zobacz Typowe definicje schematów alertów dla testowej grupy akcji.

- Aby znaleźć nietypowe definicje alertów schematu, zobacz Nietypowe definicje schematu alertów dla testowej grupy akcji.

Uwaga

Po dodaniu nowej roli usługi Azure Resource Manager do subskrypcji może upłynąć do 24 godzin.

SMS

Może istnieć ograniczona liczba akcji SMS na grupę akcji.

- Aby uzyskać informacje na temat limitów szybkości, zobacz Limity usługi Azure Monitor.

- Aby uzyskać ważne informacje na temat korzystania z powiadomień SMS w grupach akcji, zobacz Zachowanie alertów SMS w grupach akcji.

Uwaga

Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, wiadomość SMS nie jest obsługiwana w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. W międzyczasie jako obejście skonfiguruj grupę akcji, aby wywołać element webhook do dostawcy programu SMS innej firmy, który oferuje pomoc techniczną w twoim kraju/regionie.

Odpowiedzi SMS

Te odpowiedzi są obsługiwane w przypadku powiadomień SMS. Odbiorca wiadomości SMS może odpowiedzieć na wiadomość SMS przy użyciu następujących wartości:

| ODPOWIEDŹ | opis |

|---|---|

WYŁĄCZAĆ <Action Group Short name> |

Wyłącza dalszą wiadomość SMS z grupy akcji |

UMOŻLIWIAĆ <Action Group Short name> |

Ponownie włącza wiadomość SMS z grupy akcji |

| STOP | Wyłącza dalszą wiadomość SMS ze wszystkich grup akcji |

| ROZPOCZNIJ | Ponownie włącza wiadomość SMS ze wszystkich grup akcji |

| POMOC | Odpowiedź jest wysyłana do użytkownika z linkiem do tego artykułu. |

Uwaga

Jeśli użytkownik anulował subskrypcję alertów SMS, ale zostanie dodany do nowej grupy akcji; będą otrzymywać alerty SMS dla tej nowej grupy akcji, ale pozostają anulowane ze wszystkich poprzednich grup akcji. Może istnieć ograniczona liczba akcji aplikacji platformy Azure na grupę akcji.

Kraje/regiony z obsługą powiadomień SMS

| Numer kierunkowy kraju | Kraj |

|---|---|

| 61 | Australia |

| 43 | Austria |

| 32 | Belgia |

| 55 | Brazylia |

| 1 | Kanada |

| 56 | Chile |

| 86 | Chiny |

| 420 | Republika Czeska |

| 45 | Dania |

| 372 | Estonia |

| 358 | Finlandia |

| 33 | Francja |

| 49 | Niemcy |

| 852 | Specjalny region administracyjny Hongkongu |

| 91 | Indie |

| 353 | Irlandia |

| 972 | Izrael |

| 39 | Włochy |

| 81 | Japonia |

| 352 | Luksemburg |

| 60 | Malezja |

| 52 | Meksyk |

| 31 | Holandia |

| 64 | Nowa Zelandia |

| 47 | Norwegia |

| 351 | Portugalia |

| 1 | Portoryko |

| 40 | Rumunia |

| 7 | Rosja |

| 65 | Singapur |

| 27 | Republika Południowej Afryki |

| 82 | Korea Południowa |

| 34 | Hiszpania |

| 41 | Szwajcaria |

| 886 | Tajwan |

| 971 | Zjednoczone Emiraty Arabskie |

| 44 | Zjednoczone Królestwo |

| 1 | Stany Zjednoczone |

Głos

Może istnieć ograniczona liczba akcji głosowych na grupę akcji. Aby uzyskać ważne informacje na temat limitów szybkości, zobacz Limity usługi Azure Monitor.

Uwaga

Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, połączenia głosowe nie są obsługiwane w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. W międzyczasie jako obejście skonfiguruj grupę akcji, aby wywołać element webhook do zewnętrznego dostawcy połączeń głosowych, który oferuje pomoc techniczną w twoim kraju/regionie. Jeśli kraj jest oznaczony numerem telefonu "*" będzie pochodzić z numeru telefonu w USA.

Kraje/regiony z obsługą powiadomień głosowych

| Numer kierunkowy kraju | Kraj |

|---|---|

| 61 | Australia |

| 43 | Austria |

| 32 | Belgia |

| 55 | Brazylia |

| 1 | Kanada |

| 56 | Chile |

| 86 | Chiny* |

| 420 | Republika Czeska |

| 45 | Dania |

| 372 | Estonia |

| 358 | Finlandia |

| 33 | Francja |

| 49 | Niemcy |

| 852 | Hongkong* |

| 91 | Indie* |

| 353 | Irlandia |

| 972 | Izrael |

| 39 | Włochy* |

| 81 | Japonia* |

| 352 | Luksemburg |

| 60 | Malezja |

| 52 | Meksyk |

| 31 | Holandia |

| 64 | Nowa Zelandia |

| 47 | Norwegia |

| 351 | Portugalia |

| 40 | Rumunia* |

| 7 | Rosja* |

| 65 | Singapur |

| 27 | Republika Południowej Afryki |

| 82 | Korea Południowa |

| 34 | Hiszpania |

| 46 | Sweeden |

| 41 | Szwajcaria |

| 886 | Tajwan* |

| 971 | Zjednoczone Emiraty Arabskie* |

| 44 | Zjednoczone Królestwo |

| 1 | Stany Zjednoczone |

Aby uzyskać informacje o cenach obsługiwanych krajów/regionów, zobacz Cennik usługi Azure Monitor.

Webhook

Uwaga

Jeśli używasz akcji elementu webhook, docelowy punkt końcowy elementu webhook musi mieć możliwość przetwarzania różnych ładunków JSON emitujących różne źródła alertów. Punkt końcowy elementu webhook musi być również publicznie dostępny. Nie można przekazać certyfikatów zabezpieczeń za pośrednictwem akcji elementu webhook. Aby użyć uwierzytelniania podstawowego, musisz przekazać poświadczenia za pośrednictwem identyfikatora URI. Jeśli punkt końcowy elementu webhook oczekuje określonego schematu, na przykład schemat usługi Microsoft Teams, użyj akcji Usługi Logic Apps, aby przekształcić schemat alertu, aby spełnić oczekiwania docelowego elementu webhook. Grupy akcji elementu webhook zwykle są zgodne z następującymi regułami, gdy są wywoływane:

- Po wywołaniu elementu webhook, jeśli pierwsze wywołanie zakończy się niepowodzeniem, zostanie ponowione co najmniej 1 raz i maksymalnie 5 razy (5 ponownych prób) w różnych interwałach opóźnień (5, 20, 40 sekund).

- Opóźnienie między 1 a drugą próbą wynosi 5 sekund

- Opóźnienie między drugą i czwartą próbą wynosi 20 sekund

- Opóźnienie między 3 i 4. próbą wynosi 5 sekund

- Opóźnienie między 4 i 5 próbą wynosi 40 sekund

- Opóźnienie między 5 i 6 próbą wynosi 5 sekund

- Po ponownych próbach wywołania elementu webhook nie można wywołać żadnej grupy akcji wywołuje punkt końcowy przez 15 minut.

- Logika ponawiania zakłada, że można ponowić próbę wywołania. Kody stanu: 408, 429, 503, 504 lub HttpRequestException, WebException,

TaskCancellationExceptionumożliwiają ponowienie próby wywołania".

Konfigurowanie uwierzytelniania dla bezpiecznego elementu webhook

Akcja bezpiecznego elementu webhook uwierzytelnia się w chronionym interfejsie API przy użyciu wystąpienia jednostki usługi w dzierżawie firmy Microsoft Entra aplikacji "AZNS Microsoft Entra Webhook" firmy Microsoft. Aby wykonać pracę grupy akcji, ta jednostka usługi microsoft Entra Webhook musi zostać dodana jako członek roli w docelowej aplikacji Microsoft Entra, która udziela dostępu do docelowego punktu końcowego.

Aby zapoznać się z omówieniem aplikacji i jednostek usługi firmy Microsoft, zobacz omówienie Platforma tożsamości Microsoft (wersja 2.0). Wykonaj następujące kroki, aby skorzystać z funkcji bezpiecznego elementu webhook.

Uwaga

Uwierzytelnianie podstawowe nie jest obsługiwane w przypadku programu SecureWebhook. Aby użyć uwierzytelniania podstawowego, należy użyć polecenia Webhook.

Jeśli używasz akcji elementu webhook, docelowy punkt końcowy elementu webhook musi mieć możliwość przetwarzania różnych ładunków JSON emitujących różne źródła alertów. Jeśli punkt końcowy elementu webhook oczekuje określonego schematu, na przykład schemat usługi Microsoft Teams, użyj akcji Usługi Logic Apps, aby przekształcić schemat alertu, aby spełnić oczekiwania docelowego elementu webhook.

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

Utwórz aplikację firmy Microsoft Entra dla chronionego internetowego interfejsu API. Aby uzyskać więcej informacji, zobacz Chroniony internetowy interfejs API: rejestracja aplikacji. Skonfiguruj chroniony interfejs API tak, aby był wywoływany przez aplikację demona i uwidaczniał uprawnienia aplikacji, a nie uprawnienia delegowane. Aby uzyskać więcej informacji na temat tych uprawnień, zobacz Jeśli internetowy interfejs API jest wywoływany przez aplikację usługi lub demona.

Uwaga

Skonfiguruj chroniony internetowy interfejs API tak, aby akceptował tokeny dostępu w wersji 2.0. Aby uzyskać więcej informacji na temat tego ustawienia, zobacz Manifest aplikacji Entra firmy Microsoft.

Aby włączyć grupę akcji do korzystania z aplikacji Microsoft Entra, użyj skryptu programu PowerShell, który jest zgodny z tą procedurą.

Uwaga

Aby uruchomić ten skrypt, musisz mieć przypisaną rolę Administratora aplikacji firmy Microsoft.

- Zmodyfikuj wywołanie skryptu

Connect-AzureADprogramu PowerShell, aby użyć identyfikatora dzierżawy firmy Microsoft Entra. - Zmodyfikuj zmienną skryptu

$myAzureADApplicationObjectIdprogramu PowerShell, aby użyć identyfikatora obiektu aplikacji Microsoft Entra. - Uruchom zmodyfikowany skrypt.

Uwaga

Jednostka usługi musi mieć przypisaną rolę właściciela aplikacji Microsoft Entra, aby móc utworzyć lub zmodyfikować akcję bezpiecznego elementu webhook w grupie akcji.

- Zmodyfikuj wywołanie skryptu

Skonfiguruj akcję bezpiecznego elementu webhook.

$myApp.ObjectIdSkopiuj wartość, która znajduje się w skrycie.- W definicji akcji elementu webhook w polu Identyfikator obiektu wprowadź skopiowaną wartość.

Bezpieczny skrypt programu PowerShell elementu webhook

Uwaga

Wymagania wstępne: instalowanie zestawu Microsoft Graph PowerShell SDK

Jak uruchomić?

- Skopiuj i wklej poniższy skrypt na maszynę

- Zastąp identyfikator dzierżawy i identyfikator objectID w rejestracji aplikacji

- Zapisz jako *.ps1

- Otwórz polecenie programu PowerShell z komputera i uruchom skrypt *.ps1

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

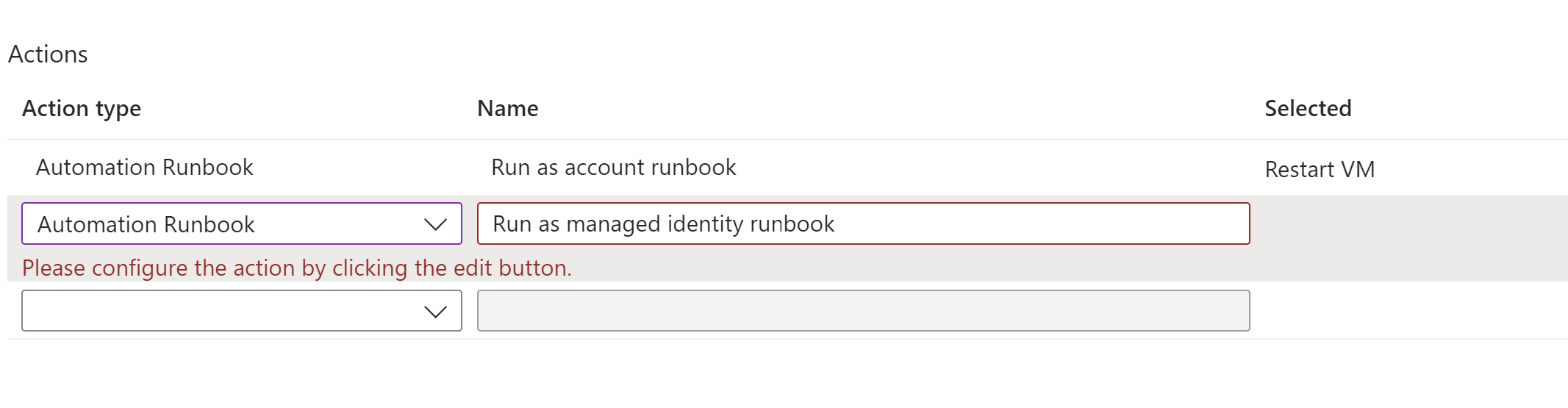

Migrowanie akcji elementu Runbook z konta Uruchom jako do "Uruchom jako tożsamość zarządzana"

Uwaga

Usługa Azure Automation "Konto Uruchom jako" została wycofana 30 września 2023 r., co wpływa na akcje utworzone przy użyciu typu akcji "Element Runbook usługi Automation". Istniejące akcje łączące się z elementami Runbook "Uruchom jako" nie będą obsługiwane po wycofaniu. Jednak te elementy Runbook będą nadal wykonywane do momentu wygaśnięcia certyfikatu "Uruchom jako" konta usługi Automation. Aby mieć pewność, że możesz kontynuować korzystanie z akcji elementu Runbook, musisz wykonać następujące czynności:

Edytuj grupę akcji, dodając nową akcję z typem akcji "Element Runbook usługi Automation" i wybierz ten sam element Runbook z listy rozwijanej. (Wszystkie 5 elementów Runbook na liście rozwijanej zostały ponownie skonfigurowane na zapleczu w celu uwierzytelnienia przy użyciu tożsamości zarządzanej zamiast konta Uruchom jako. Tożsamość zarządzana przypisana przez system na koncie usługi Automation zostanie włączona z rolą Współautor maszyny wirtualnej na poziomie subskrypcji.

Usuń starą akcję elementu Runbook, która łączy się z elementem Runbook "Uruchom jako".

Zapisz grupę akcji.

Następne kroki

- Zapoznaj się z omówieniem alertów i dowiedz się, jak otrzymywać alerty.

- Dowiedz się więcej o łączniku ITSM.

- Dowiedz się więcej o schemacie elementu webhook alertu dziennika aktywności.