Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Możesz użyć autoryzacji wieloużytkownika (MUA) dla usługi Azure Backup, aby dodać warstwę ochrony do krytycznych operacji w magazynach usługi Recovery Services i magazynach kopii zapasowych. W przypadku usługi MUA usługa Azure Backup używa innego zasobu platformy Azure o nazwie Resource Guard, aby upewnić się, że operacje krytyczne są wykonywane tylko z odpowiednią autoryzacją.

Autoryzacja wielu użytkowników przy użyciu funkcji Resource Guard dla magazynu kopii zapasowych jest teraz ogólnie dostępna.

Uprawnienia usługi MUA dla usługi Azure Backup

Usługa Azure Backup używa funkcji Resource Guard jako dodatkowego mechanizmu autoryzacji dla magazynu usługi Recovery Services lub magazynu usługi Backup. Aby pomyślnie wykonać operację krytyczną (opisaną w następnej sekcji), musisz mieć wystarczające uprawnienia do funkcji Resource Guard.

Aby usługa MUA działała zgodnie z oczekiwaniami:

- Inny użytkownik musi być właścicielem wystąpienia usługi Resource Guard.

- Administrator magazynu nie może mieć uprawnień współautora, administratora kopii zapasowej MUA ani operatora kopii zapasowej MUA na Resource Guard.

Aby zapewnić lepszą ochronę, możesz umieścić usługę Resource Guard w subskrypcji lub dzierżawie, która różni się od tej, która zawiera skarbce.

Operacje krytyczne

W poniższej tabeli wymieniono operacje zdefiniowane jako krytyczne, które funkcja Resource Guard może pomóc chronić. Możesz zdecydować się na wykluczenie niektórych operacji z ochrony przez funkcję Resource Guard, gdy powiązujesz z nią skrytki.

Uwaga

Nie można wykluczyć operacji oznaczonych jako obowiązkowe z ochrony za pośrednictwem funkcji Resource Guard dla skojarzonych z nim magazynów. Ponadto wykluczone operacje krytyczne będą miały zastosowanie do wszystkich magazynów skojarzonych z usługą Resource Guard.

| Operacja | Obowiązkowe/opcjonalne | opis |

|---|---|---|

| Wyłącz funkcję miękkiego usuwania lub funkcje zabezpieczeń | Obowiązkowy | Wyłącz ustawienie miękkiego usuwania w skarbcu. |

| Usuń ochronę MUA | Obowiązkowy | Wyłącz ochronę MUA w skarbcu. |

| Usuwanie ochrony | Opcjonalnie | Usuń ochronę, zatrzymując kopie zapasowe i usuwając dane. |

| Modyfikowanie ochrony | Opcjonalnie | Dodaj nowe zasady tworzenia kopii zapasowych z ograniczonym przechowywaniem lub zmień częstotliwość zasad, aby zwiększyć cel punktu odzyskiwania (RPO). |

| Modyfikowanie zasad | Opcjonalnie | Zmodyfikuj politykę tworzenia kopii zapasowych, aby zmniejszyć czas przechowywania, lub zmień częstotliwość polityki, aby zwiększyć RPO. |

| Uzyskiwanie numeru PIN zabezpieczeń kopii zapasowej | Opcjonalnie | Zmień numer PIN zabezpieczeń usługi Microsoft Azure Recovery Services (MARS). |

| Zatrzymywanie tworzenia kopii zapasowej i zachowywanie danych | Opcjonalnie | Usuń ochronę przez zatrzymanie kopii zapasowych i przechowywanie danych na zawsze lub przechowywanie danych zgodnie z zasadami. |

| Wyłącz niezmienność | Opcjonalnie | Wyłącz ustawienie niezmienności w skarbcu. |

Pojęcia i proces

W tej sekcji opisano pojęcia i procesy związane z używaniem usługi MUA na potrzeby usługi Azure Backup.

Aby jasno zrozumieć proces i obowiązki, rozważ następujące dwie osoby. Te osoby są przywołyne w tym artykule.

Administrator kopii zapasowej: właściciel magazynu usługi Recovery Services lub magazynu usługi Backup, który wykonuje operacje zarządzania w magazynie. Na początku administrator kopii zapasowej nie może mieć żadnych uprawnień do funkcji Resource Guard. Administrator kopii zapasowej może posiadać rolę Operator kopii zapasowej lub Współautor kopii zapasowej w kontekście kontroli dostępu opartej na rolach (RBAC) w usłudze Recovery Services Vault.

Administrator bezpieczeństwa: Właściciel wystąpienia Resource Guard i pełni rolę strażnika krytycznych operacji w sejfie. Administrator ds. zabezpieczeń zarządza uprawnieniami, których administrator kopii zapasowej potrzebuje do wykonywania krytycznych operacji w magazynie. Administrator zabezpieczeń może mieć rolę RBAC administratora usługi MUA kopii zapasowej w usłudze Resource Guard.

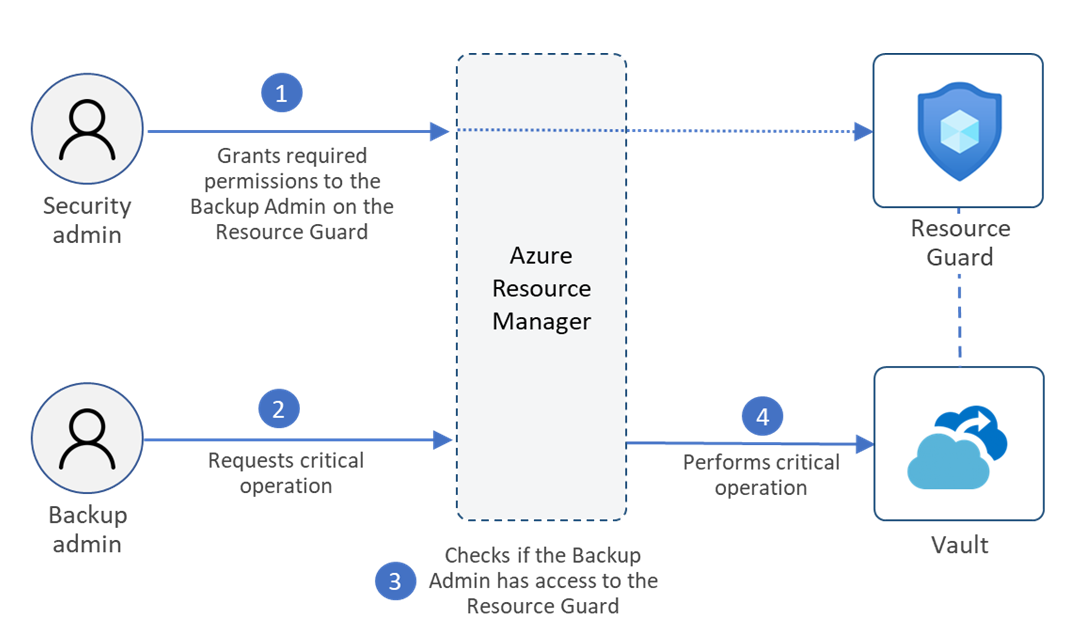

Na poniższym diagramie przedstawiono kroki wykonywania operacji krytycznej w skarbcu skonfigurowanym za pomocą Metody Uwierzytelniania Multifikacyjnego (MUA) przez funkcję Resource Guard.

Oto przepływ zdarzeń w typowym scenariuszu:

Administrator kopii zapasowej tworzy magazyn usługi Recovery Services lub magazyn usługi Backup.

Administrator zabezpieczeń tworzy wystąpienie usługi Resource Guard.

Wystąpienie usługi Resource Guard może znajdować się w innej subskrypcji lub innej dzierżawie względem repozytorium. Upewnij się, że administrator kopii zapasowej nie ma uprawnień współautora, administratora MUA kopii zapasowej ani operatora MUA kopii zapasowej w usłudze Resource Guard.

Administrator bezpieczeństwa przyznaje rolę Czytelnika administratorowi kopii zapasowej dla zasobu Resource Guard (lub innego odpowiedniego zakresu). Administrator kopii zapasowej wymaga roli Czytelnika, aby włączyć MUA w skarbcu.

Administrator kopii zapasowej konfiguruje MUA, aby chronić magazyn za pomocą funkcji Resource Guard.

Jeśli administrator kopii zapasowej lub dowolny użytkownik mający dostęp do zapisu w magazynie chce wykonać krytyczną operację, która jest chroniona za pomocą funkcji Resource Guard w magazynie, powinni zażądać dostępu do Resource Guard.

Administrator kopii zapasowej może skontaktować się z administratorem zabezpieczeń, aby uzyskać szczegółowe informacje na temat uzyskiwania dostępu do wykonywania takich operacji. Mogą to zrobić przy użyciu usługi Privileged Identity Management (PIM) lub innych procesów, których organizacja wymaga.

Administrator kopii zapasowej może zażądać roli operatora RBAC MUA kopii zapasowej. Ta rola umożliwia użytkownikom wykonywanie tylko krytycznych operacji chronionych przez funkcję Resource Guard. Nie zezwala na usunięcie instancji Resource Guard.

Administrator zabezpieczeń tymczasowo przyznaje rolę Operatora MUA kopii zapasowej w Resource Guard administratorowi kopii zapasowej, aby umożliwić wykonywanie krytycznych operacji.

Administrator kopii zapasowej inicjuje operację krytyczną.

Usługa Azure Resource Manager sprawdza, czy administrator kopii zapasowej ma wystarczające uprawnienia. Ponieważ administrator kopii zapasowej ma teraz rolę Operatora MUA kopii zapasowej w Resource Guard, żądanie jest ukończone. Jeśli administrator kopii zapasowej nie ma wymaganych uprawnień lub ról, żądanie kończy się niepowodzeniem.

Administrator zabezpieczeń odwołuje uprawnienia do wykonywania operacji krytycznych po wykonaniu autoryzowanych akcji lub po określonym czasie trwania. Aby odwołać uprawnienia, możesz użyć narzędzi just in time (JIT) w usłudze Microsoft Entra Privileged Identity Management.

Uwaga

- Jeśli przyznasz rolę współautora lub administratora MUA kopii zapasowej do funkcji Resource Guard tymczasowo administratorowi kopii zapasowej, dostęp ten daje również możliwość usuwania w Resource Guard. Zalecamy udzielenie tylko uprawnień operatora MUA do kopii zapasowej.

- Usługa MUA zapewnia ochronę poprzednio wymienionych operacji wykonywanych tylko na magazynowanych kopiach zapasowych. Wszystkie operacje wykonywane bezpośrednio w źródle danych (czyli zasobie platformy Azure lub obciążeniu chronionym) wykraczają poza zakres funkcji Resource Guard.

Scenariusze użycia

W poniższej tabeli wymieniono scenariusze tworzenia wystąpienia Resource Guard oraz magazynów (magazynu usługi Recovery Services i magazynu kopii zapasowych) wraz z oferowaną przez nie względną ochroną.

Ważne

Administrator kopii zapasowej nie może mieć uprawnień Kontrybutora, Administratora MUA kopii zapasowej ani Operatora MUA kopii zapasowej w żadnym scenariuszu w Resource Guard. Te uprawnienia zastępują ochronę MUA w skarbcu.

| Scenariusz użycia | Ochrona spowodowana przez MUA | Łatwość implementacji | Notatki |

|---|---|---|---|

| Magazyn i funkcja Resource Guard znajdują się w tej samej subskrypcji. Administrator kopii zapasowej nie ma dostępu do funkcji Resource Guard. |

Najmniej izolacja między administratorem kopii zapasowej a administratorem zabezpieczeń. | Stosunkowo łatwo zaimplementować, ponieważ wymagana jest tylko jedna subskrypcja. | Uprawnienia i role na poziomie zasobu muszą być poprawnie przypisane. |

| Magazyn i usługa Resource Guard znajdują się w różnych subskrypcjach, ale w tej samej dzierżawie. Administrator kopii zapasowej nie ma dostępu do funkcji Resource Guard ani do odpowiadającej subskrypcji. |

Średnia izolacja między administratorem kopii zapasowej a administratorem zabezpieczeń. | Średnia łatwość implementacji, ponieważ wymagane są dwie subskrypcje (ale jeden dzierżawca). | Upewnij się, że uprawnienia i role są poprawnie przypisane dla zasobu lub subskrypcji. |

| Magazyn i funkcja Resource Guard znajdują się w różnych dzierżawach.

Administrator kopii zapasowej nie ma dostępu do Resource Guard, odpowiedniej subskrypcji ani odpowiedniego dzierżawcy. |

Maksymalna izolacja między administratorem kopii zapasowej a administratorem zabezpieczeń, który zapewnia maksymalne bezpieczeństwo. | Przetestowanie jest stosunkowo trudne, ponieważ wymaga dwóch dzierżawców lub katalogów. | Upewnij się, że uprawnienia i role są poprawnie przypisane dla zasobu, subskrypcji lub katalogu. |