Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Backup umożliwia tworzenie kopii zapasowych i przywracanie danych z magazynów usługi Recovery Services przy użyciu prywatnych punktów końcowych. Prywatne punkty końcowe używają co najmniej jednego prywatnego adresu IP z sieci wirtualnej platformy Azure, aby skutecznie przenieść usługę do sieci wirtualnej.

Ten artykuł ułatwia zrozumienie sposobu działania prywatnych punktów końcowych usługi Azure Backup w środowisku tworzenia prywatnych punktów końcowych w wersji 1. Udostępnia scenariusze, w których korzystanie z prywatnych punktów końcowych pomaga zachować bezpieczeństwo zasobów.

Usługa Azure Backup zapewnia również środowisko w wersji 2 do tworzenia i używania prywatnych punktów końcowych. Dowiedz się więcej.

Zagadnienia przed rozpoczęciem

Prywatne punkty końcowe można tworzyć dla nowych sklepieni usługi Recovery Services tylko wtedy, gdy w sklepieieniu nie są zarejestrowane żadne elementy. Przed podjęciem próby ochrony jakichkolwiek elementów w skarbcu należy utworzyć prywatne punkty końcowe. Jednak prywatne punkty końcowe nie są obecnie obsługiwane w przypadku magazynów kopii zapasowych.

Klucze zarządzane przez klienta (CMKs) z magazynem kluczy z ograniczeniami sieci nie są obsługiwane w przypadku magazynu, który jest włączony dla prywatnych punktów końcowych.

Jedna sieć wirtualna może zawierać prywatne punkty końcowe dla wielu sklepów usługi odzyskiwania danych Recovery Services. Ponadto jeden magazyn usługi Recovery Services może mieć prywatne punkty końcowe w wielu sieciach wirtualnych. Dla skarbca można utworzyć maksymalnie 12 prywatnych punktów końcowych.

Jeśli dostęp do sieci publicznej dla skarbca jest ustawiony na Zezwalaj ze wszystkich sieci, skarbiec zezwala na tworzenie kopii zapasowych i przywracanie z dowolnego komputera zarejestrowanego w skarbcu. Jeśli dostęp do sieci publicznej do magazynu jest ustawiony na Odmów, magazyn umożliwia tworzenie kopii zapasowych i przywracanie tylko z maszyn zarejestrowanych w tym magazynie, które żądają tworzenia kopii zapasowych i przywracania za pośrednictwem prywatnych adresów IP przydzielonych magazynowi.

Połączenie prywatnego punktu końcowego dla usługi Azure Backup używa łącznie 11 prywatnych adresów IP w podsieci, w tym adresów IP używanych przez usługę Azure Backup do magazynowania. Ta liczba może być wyższa w przypadku niektórych regionów świadczenia usługi Azure. Zalecamy użycie wystarczającej liczby prywatnych adresów IP (/25) dostępnych podczas próby utworzenia prywatnych punktów końcowych dla usługi Azure Backup.

Mimo że zarówno usługa Azure Backup, jak i usługa Azure Site Recovery używają magazynu usługi Recovery Services, w tym artykule omówiono używanie prywatnych punktów końcowych tylko dla usługi Azure Backup.

Prywatne punkty końcowe dla usługi Azure Backup nie obejmują dostępu do identyfikatora Entra firmy Microsoft. Musisz oddzielnie zapewnić dostęp do identyfikatora Entra firmy Microsoft.

Adresy IP i w pełni kwalifikowane nazwy domen (FQDN), które są potrzebne, aby Microsoft Entra ID działał w danym regionie, muszą mieć umożliwiony dostęp wychodzący z zabezpieczonej sieci podczas wykonywania następujących czynności:

- Kopia zapasowa baz danych na maszynach wirtualnych platformy Azure.

- Kopia zapasowa korzystająca z agenta usług Microsoft Azure Recovery Services (MARS).

Możesz również użyć tagów sieciowej grupy zabezpieczeń (NSG) i tagów usługi Azure Firewall, aby umożliwić dostęp do Microsoft Entra ID, jeśli jest to wymagane.

Należy ponownie zarejestrować dostawcę zasobów usługi Recovery Services z subskrypcją, jeśli zarejestrowano go przed 1 maja 2020 r. Aby ponownie zarejestrować dostawcę, przejdź do subskrypcji w witrynie Azure Portal, przejdź do pozycji Dostawca zasobów w menu po lewej stronie, a następnie wybierz pozycję Microsoft.RecoveryServices>Ponownie zarejestruj się.

Przywracanie międzyregionalne dla kopii zapasowych baz danych SQL Server i SAP HANA nie jest obsługiwane, jeśli prywatne punkty końcowe są włączone w magazynie kopii zapasowych.

Po przeniesieniu magazynu usługi Recovery Services, który korzysta już z prywatnych punktów końcowych, do nowej dzierżawy, należy zaktualizować magazyn, aby ponownie utworzyć i skonfigurować jego tożsamość zarządzaną. Utwórz prywatne punkty końcowe w nowej dzierżawie zgodnie z potrzebami. Jeśli te zadania nie zostaną wykonane, operacje tworzenia kopii zapasowej i przywracania nie będą działać. Ponadto wszystkie uprawnienia kontroli dostępu opartej na rolach (RBAC) platformy Azure skonfigurowane w ramach subskrypcji muszą zostać ponownie skonfigurowane.

Zalecane i obsługiwane scenariusze

Prywatne punkty końcowe są włączone dla sklepienia, ale są używane tylko do tworzenia kopii zapasowych i przywracania obciążeń programu SQL Server i SAP HANA na maszynie wirtualnej platformy Azure, do kopii zapasowej za pomocą agenta MARS oraz do System Center Data Protection Manager (DPM). Możesz również użyć magazynu do tworzenia kopii zapasowych innych obciążeń, ale nie wymagają prywatnych punktów końcowych. Oprócz kopii zapasowych obciążeń programu SQL Server i sap HANA oraz kopii zapasowych za pośrednictwem agenta MARS prywatne punkty końcowe są używane do odzyskiwania plików dla kopii zapasowych maszyn wirtualnych platformy Azure.

Poniższa tabela zawiera więcej informacji:

| Scenario | Zalecenia |

|---|---|

| Tworzenie kopii zapasowych obciążeń na maszynie wirtualnej platformy Azure (SQL Server, SAP HANA), tworzenie kopii zapasowych za pośrednictwem agenta MARS, serwera DPM | Zalecamy używanie prywatnych punktów końcowych, aby umożliwić tworzenie kopii zapasowych i przywracanie bez konieczności dodawania do listy dozwolonych adresów IP lub nazw FQDN dla usługi Azure Backup lub Azure Storage z sieci wirtualnych. W tym scenariuszu upewnij się, że maszyny wirtualne hostujące bazy danych SQL mogą uzyskiwać dostęp do adresów IP lub nazw FQDN Microsoft Entra. |

| Kopia zapasowa maszyny wirtualnej platformy Azure | Kopia zapasowa maszyny wirtualnej nie wymaga zezwolenia na dostęp do żadnych adresów IP ani nazw FQDN. Dlatego nie wymaga prywatnych punktów końcowych do tworzenia kopii zapasowych i przywracania dysków. Jednak odzyskiwanie plików ze skrytki zawierającej prywatne punkty końcowe będzie ograniczone do sieci wirtualnych, które posiadają prywatny punkt końcowy dla tej skrytki. Jeśli używasz dysków niezarządzanych na liście kontroli dostępu (ACL), upewnij się, że konto magazynu zawierające dyski zezwala na dostęp do zaufanych usług firmy Microsoft, jeśli znajduje się na liście ACL. |

| Kopia zapasowa usługi Azure Files | Kopia zapasowa Azure Files jest przechowywana na lokalnym koncie magazynowym. Nie wymaga to więc prywatnych punktów końcowych na potrzeby tworzenia kopii zapasowych i przywracania. |

| Zmieniono sieć wirtualną dla prywatnego punktu końcowego w skarbcu i na maszynie wirtualnej. | Zatrzymaj ochronę kopii zapasowych, a następnie skonfiguruj ją w nowym magazynie, włączając prywatne punkty końcowe. |

Uwaga

Prywatne punkty końcowe są obsługiwane tylko w programie DPM 2022, Microsoft Azure Backup Server (MABS) w wersji 4 i nowszych.

Nieobsługiwany scenariusz

W przypadku operacji tworzenia kopii zapasowych i przywracania prywatny magazyn usługi Recovery Services z włączoną obsługą punktu końcowego nie jest zgodny z prywatnym magazynem kluczy platformy Azure z obsługą punktów końcowych do przechowywania kluczy w magazynie usługi Recovery Services.

Różnica w połączeniach sieciowych dla prywatnych punktów końcowych

Jak wspomniano wcześniej, prywatne punkty końcowe są szczególnie przydatne w przypadku kopii zapasowych obciążeń (SQL Server i SAP HANA) na maszynach wirtualnych platformy Azure i kopiach zapasowych agentów MARS.

We wszystkich scenariuszach (z prywatnymi punktami końcowymi lub bez tych punktów końcowych) oba rozszerzenia obciążenia (na potrzeby tworzenia kopii zapasowych wystąpień programu SQL Server i SAP HANA działających na maszynach wirtualnych platformy Azure) i agent MARS tworzą wywołania połączenia z identyfikatorem Entra firmy Microsoft. Wykonują połączenia do FQDN-ów wymienionych w sekcjach 56 i 59 w usłudze Microsoft 365 Common and Office Online.

Oprócz tych połączeń, gdy rozszerzenie do zarządzania obciążeniem lub agent MARS jest zainstalowany dla zasobnika Recovery Services bez prywatnych punktów końcowych, wymagana jest łączność z następującymi domenami:

| Usługa | Nazwy domen | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Zezwól na dostęp do w pełni kwalifikowanych nazw domenowych (FQDN) w artykułach 56 i 59. |

443 Tam, gdzie ma to zastosowanie |

Po zainstalowaniu rozszerzenia obciążenia lub agenta MARS dla magazynu usługi Recovery Services z prywatnym punktem końcowym są zaangażowane następujące punkty końcowe:

| Usługa | Nazwy domen | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Zezwól na dostęp do w pełni kwalifikowanych nazw domenowych (FQDN) w artykułach 56 i 59. |

443 Tam, gdzie ma to zastosowanie |

Uwaga

W poprzednim tekście <geo> odwołuje się do kodu regionu (na przykład eus w regionie Wschodnie stany USA i ne Europa Północna). Aby uzyskać więcej informacji na temat kodów regionów, zobacz następującą listę:

Aby automatycznie zaktualizować agenta MARS, zezwól na dostęp do download.microsoft.com/download/MARSagent/*.

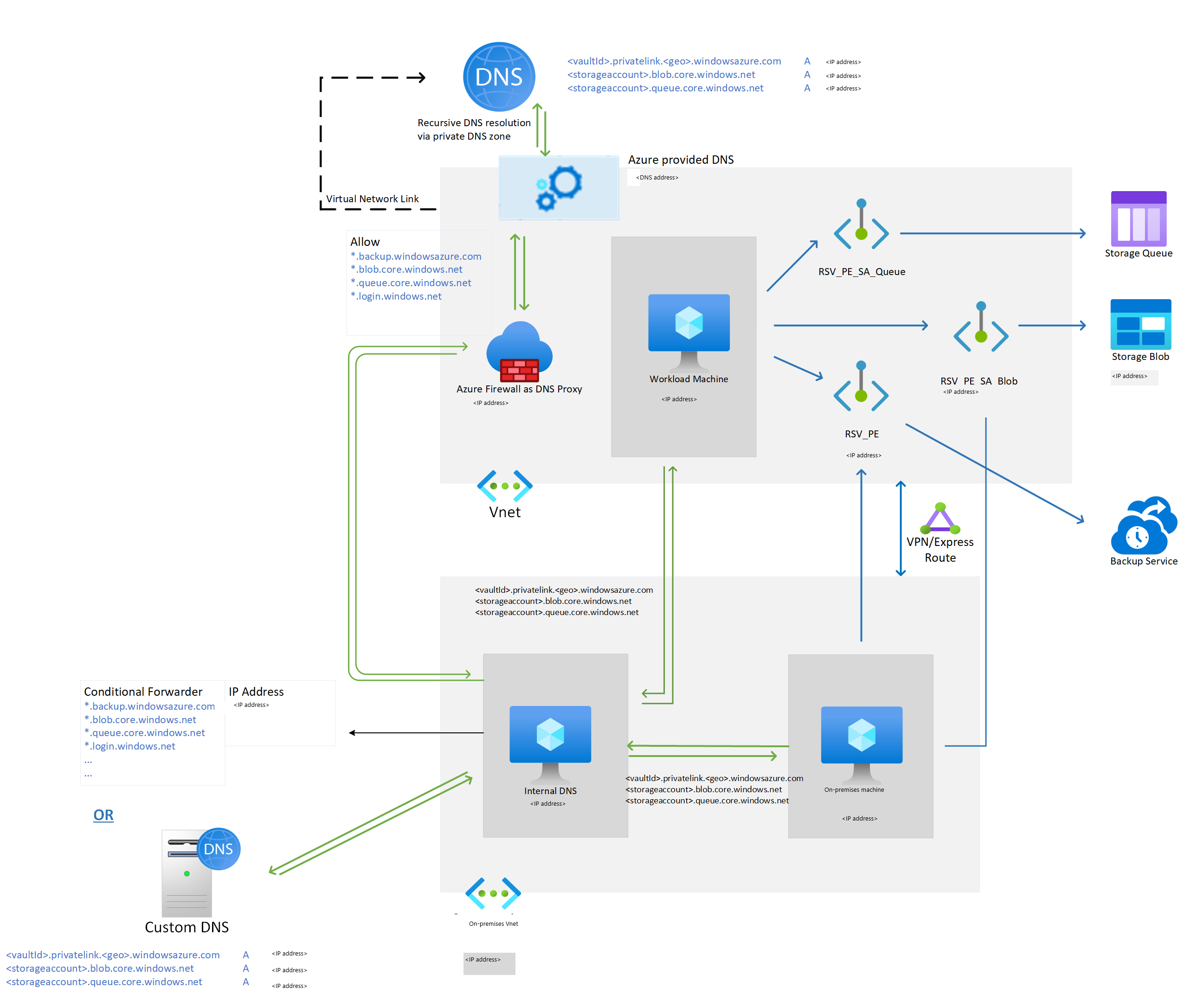

W przypadku magazynu usługi Recovery Services z konfiguracją prywatnego punktu końcowego rozpoznawanie nazw FQDN (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) powinno zwrócić prywatny adres IP. Można to osiągnąć przy użyciu następujących metod:

- Prywatne strefy DNS platformy Azure.

- Niestandardowy system DNS.

- Wpisy DNS w plikach hosta.

- Warunkowe przekierowywacze do Azure DNS lub stref Azure Private DNS.

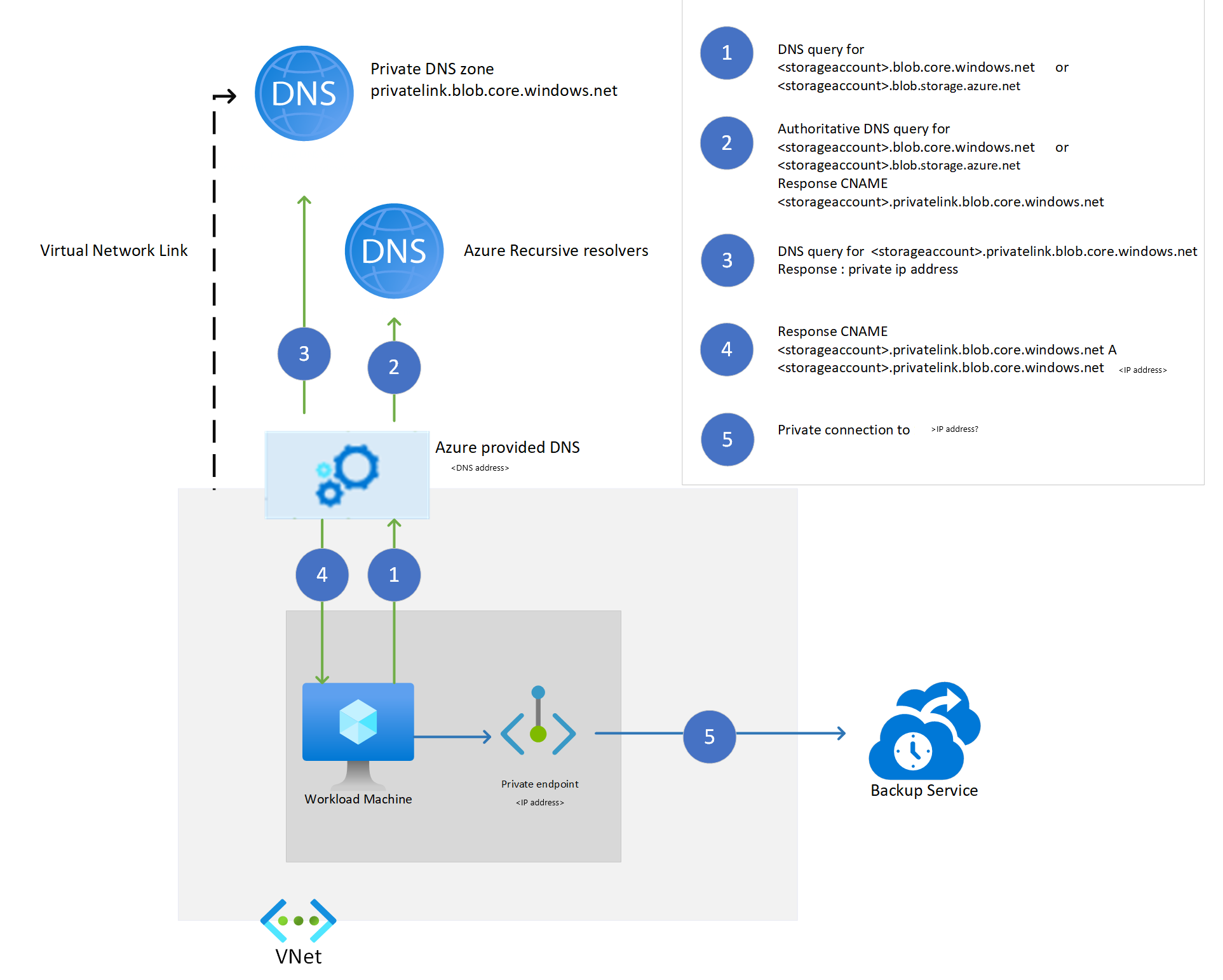

Prywatne punkty końcowe dla obiektów blob i kolejek są zgodne ze standardowym wzorcem nazewnictwa. Zaczynają się od <name of the private endpoint>_ecs lub <name of the private endpoint>_prot, a kończą się na _blob i _queue (odpowiednio).

Uwaga

Zalecamy używanie prywatnych stref DNS platformy Azure. Umożliwiają one zarządzanie rekordami DNS dla obiektów blob i kolejek przy użyciu usługi Azure Backup. Tożsamość zarządzana przypisana do skarbca służy do automatyzowania dodawania rekordów DNS za każdym razem, gdy nowe konto magazynowe zostanie przydzielone na potrzeby danych kopii zapasowej.

Jeśli serwer proxy DNS został skonfigurowany przy użyciu serwerów proxy lub zapór innych firm, powyższe nazwy domen muszą być dozwolone i przekierowywane do jednej z następujących opcji:

- Niestandardowy system DNS, który ma rekordy DNS dla wymienionych wcześniej nazw FQDN

- 168.63.129.16 w sieci wirtualnej Azure, która ma powiązane prywatne strefy DNS

W poniższym przykładzie przedstawiono usługę Azure Firewall używaną jako serwer proxy DNS do przekierowywania zapytań o nazwę domeny dla skarbca Recovery Services, obiektów blob, kolejek i Microsoft Entra ID na adres 168.63.129.16.

Aby uzyskać więcej informacji, zobacz Tworzenie i używanie prywatnych punktów końcowych.

Konfiguracja łączności sieciowej dla magazynu z prywatnymi punktami końcowymi

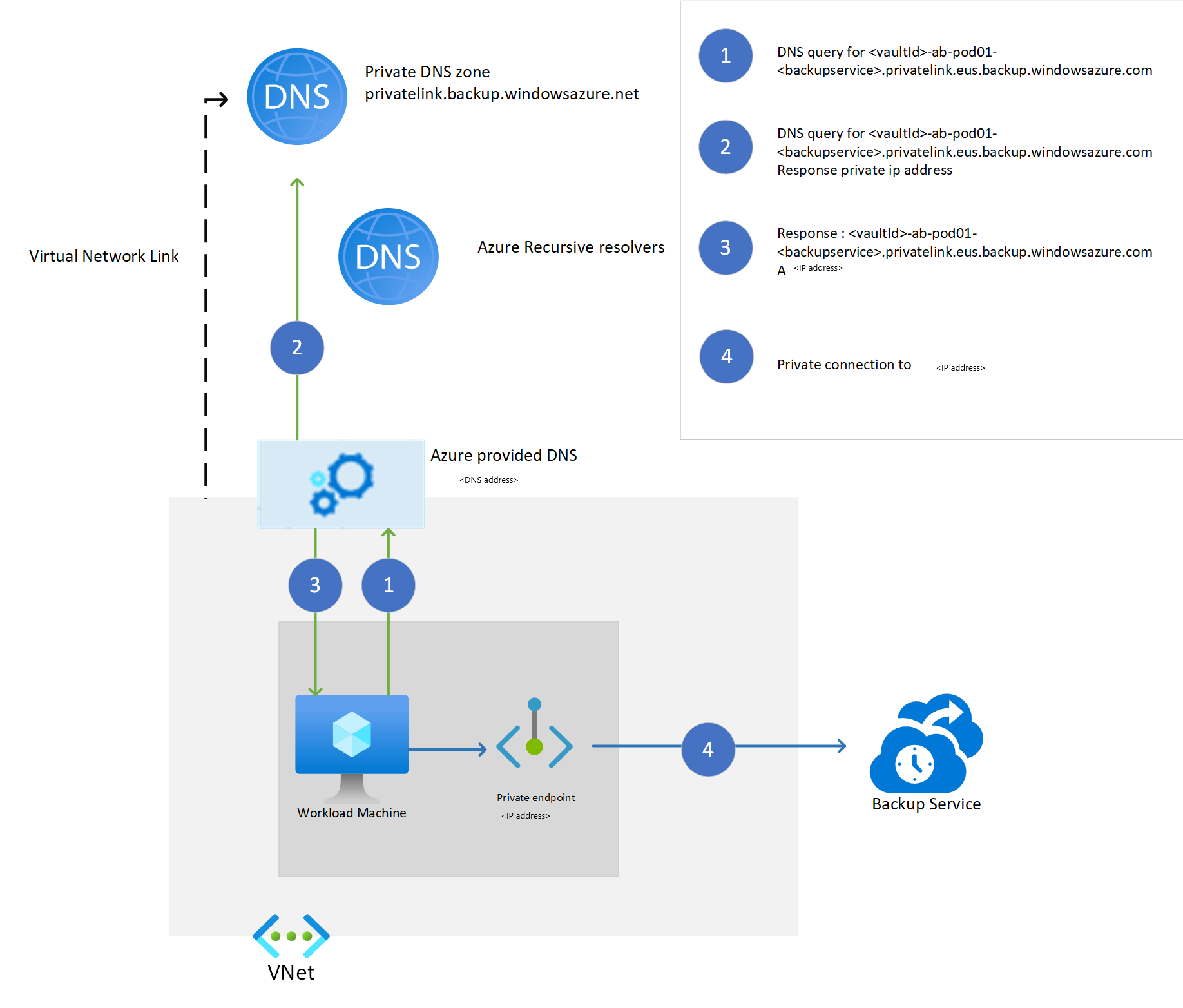

Prywatny punkt końcowy usługi Recovery Services jest skojarzony z interfejsem sieciowym (NIC). Aby połączenia prywatnego punktu końcowego działały, cały ruch dla usługi platformy Azure musi zostać przekierowany do interfejsu sieciowego. To przekierowanie można osiągnąć, dodając mapowanie DNS dla prywatnych adresów IP skojarzonych z interfejsem sieciowym względem adresu URL usługi, obiektu blob lub kolejki.

Gdy rozszerzenia tworzenia kopii zapasowych obciążenia są instalowane na maszynie wirtualnej zarejestrowanej w magazynie usługi Recovery Services z użyciem prywatnego punktu końcowego, rozszerzenie próbuje nawiązać połączenie z wykorzystaniem prywatnego adresu URL usług Azure Backup: <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com. Jeśli prywatny adres URL nie działa, rozszerzenie podejmie próbę publicznego adresu URL: <azure_backup_svc>.<geo>.backup.windowsazure.com.

Uwaga

W poprzednim tekście <geo> odwołuje się do kodu regionu (na przykład eus w regionie Wschodnie stany USA i ne Europa Północna). Aby uzyskać więcej informacji na temat kodów regionów, zobacz następującą listę:

Te prywatne adresy URL są specyficzne dla sejfu. Tylko rozszerzenia i agenci zarejestrowani w skarbcu mogą komunikować się z usługą Azure Backup za pośrednictwem tych punktów końcowych. Jeśli dostęp do publicznej sieci dla magazynu usługi Recovery Services jest skonfigurowany jako Odmowa, to ustawienie ogranicza klientów, które nie są uruchomione w sieci wirtualnej, z żądaniem operacji tworzenia i przywracania kopii zapasowych w magazynie.

Zalecamy ustawienie dostępu do sieci publicznej na Odmów oraz skonfigurowanie prywatnego punktu końcowego. Ponieważ rozszerzenie i agent spróbują początkowo użyć prywatnego adresu URL, *.privatelink.<geo>.backup.windowsazure.com rozpoznanie URL przez DNS powinno zwrócić odpowiedni prywatny adres IP skojarzony z prywatnym punktem końcowym.

Rozwiązania do rozpoznawania nazw DNS to:

- Prywatne strefy DNS usługi Azure

- Własne ustawienia DNS

- Wpisy DNS w plikach hosta

- Warunkowe przekierowania do Azure DNS lub stref prywatnych DNS platformy Azure

Podczas tworzenia prywatnego punktu końcowego dla usług Recovery Services za pośrednictwem witryny Azure Portal z opcją Integracja z prywatną strefą DNS wymagane wpisy DNS dla prywatnych adresów IP dla usług Azure Backup (*.privatelink.<geo>backup.windowsazure.com) są tworzone automatycznie po przydzieleniu zasobu. W innych rozwiązaniach należy ręcznie utworzyć wpisy DNS dla tych nazw FQDN w niestandardowym systemie DNS lub w plikach hosta.

Aby uzyskać ręczne zarządzanie rekordami DNS dla obiektów blob i kolejek po wykryciu maszyny wirtualnej dla kanału komunikacji, zobacz Rekordy DNS dla obiektów blob i kolejek (tylko dla niestandardowych serwerów DNS/plików hosta) po pierwszej rejestracji. Aby uzyskać ręczne zarządzanie rekordami DNS po pierwszej kopii zapasowej obiektów blob konta magazynu kopii zapasowych, zobacz Rekordy DNS dla obiektów blob (tylko dla niestandardowych serwerów DNS/plików hosta) po pierwszej kopii zapasowej.

Prywatne adresy IP dla FQDN można znaleźć w okienku prywatnego punktu końcowego utworzonego dla magazynu usługi Recovery Services.

Na poniższym diagramie pokazano, jak rozpoznawanie działa, gdy używasz prywatnej strefy DNS do rozpoznawania tych prywatnych nazw FQDN usługi.

Rozszerzenie obciążenia uruchomione na maszynie wirtualnej platformy Azure wymaga połączenia z co najmniej dwoma kontami magazynu. Pierwszy jest używany jako kanał komunikacyjny za pośrednictwem komunikatów w kolejce. Drugi jest przeznaczony do przechowywania danych kopii zapasowej. Agent MARS wymaga dostępu do jednego konta magazynu używanego do przechowywania danych kopii zapasowej.

W przypadku prywatnego magazynu z obsługą punktu końcowego usługa Azure Backup tworzy prywatny punkt końcowy dla tych kont magazynu. Ta akcja zapobiega przed opuszczeniem przez jakikolwiek ruch sieciowy związany z Azure Backup wirtualnej sieci (dotyczy to ruchu płaszczyzny sterowania do usługi oraz danych kopii zapasowych przechowywanych w obiekcie blob magazynu). Oprócz usług w chmurze Azure Backup, rozszerzenie aplikacyjne i moduł narzędziowy wymagają łączności z kontami usługi Azure Storage i Microsoft Entra ID.

W ramach wymagań wstępnych magazyn usługi Recovery Services wymaga uprawnień do tworzenia dodatkowych prywatnych punktów końcowych w tej samej grupie zasobów. Zalecamy również nadanie magazynowi usługi Recovery Services uprawnień do tworzenia wpisów DNS w prywatnych strefach DNS (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). Magazyn usługi Recovery Services wyszukuje prywatne strefy DNS w grupach zasobów, w których tworzona jest sieć wirtualna i prywatny punkt końcowy. Jeśli ma uprawnienia do dodawania wpisów DNS w tych strefach, tworzy te wpisy. W przeciwnym razie należy je utworzyć ręcznie.

Uwaga

Integracja z prywatnymi strefami DNS w różnych subskrypcjach nie jest obsługiwana w tym środowisku.

Na poniższym diagramie przedstawiono sposób, w jaki działa rozpoznawanie nazw dla kont magazynowych używających prywatnej strefy DNS.