Co to jest usługa Azure Bastion?

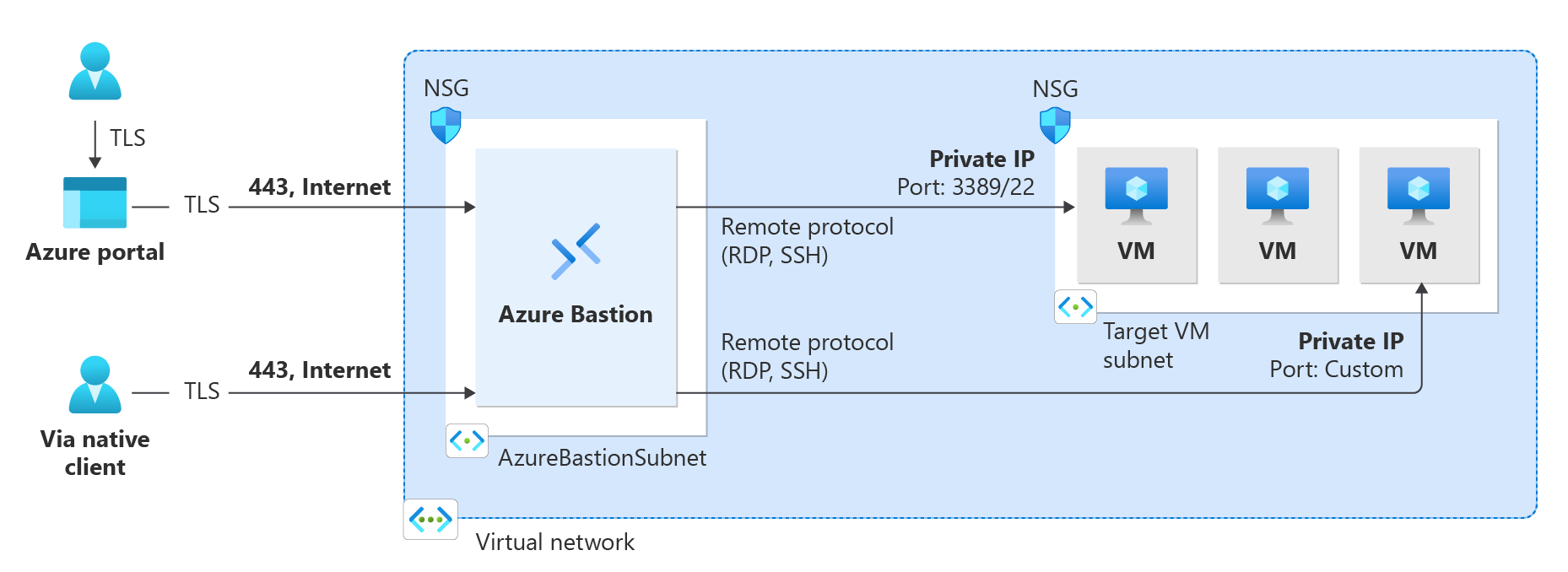

Azure Bastion to w pełni zarządzana usługa PaaS, która umożliwia bezpieczne łączenie się z maszynami wirtualnymi za pośrednictwem prywatnego adresu IP. Zapewnia bezpieczną i bezproblemową łączność RDP/SSH z maszynami wirtualnymi bezpośrednio za pośrednictwem protokołu TLS z witryny Azure Portal lub za pośrednictwem natywnego klienta SSH lub RDP zainstalowanego już na komputerze lokalnym. Po nawiązaniu połączenia za pośrednictwem usługi Azure Bastion maszyny wirtualne nie potrzebują publicznego adresu IP, agenta ani specjalnego oprogramowania klienckiego.

Usługa Bastion zapewnia bezpieczną łączność RDP i SSH ze wszystkimi maszynami wirtualnymi w sieci wirtualnej, dla których jest aprowizowana. Usługa Azure Bastion chroni maszyny wirtualne przed ujawnieniem portów RDP/SSH na zewnątrz, jednocześnie zapewniając bezpieczny dostęp przy użyciu protokołu RDP/SSH.

Główne korzyści

| Korzyści | opis |

|---|---|

| Protokół RDP i protokół SSH za pośrednictwem witryny Azure Portal | Możesz przejść do sesji RDP i SSH bezpośrednio w witrynie Azure Portal przy użyciu bezproblemowego środowiska jednokrotnego kliknięcia. |

| Sesja zdalna za pośrednictwem protokołu TLS i przechodzenia przez zaporę dla protokołu RDP/SSH | Usługa Azure Bastion używa klienta internetowego opartego na języku HTML5, który jest automatycznie przesyłany strumieniowo do urządzenia lokalnego. Sesja protokołu RDP/SSH odbywa się za pośrednictwem protokołu TLS na porcie 443. Dzięki temu ruch może bezpieczniej przechodzić przez zapory. Usługa Bastion obsługuje protokół TLS 1.2. Starsze wersje protokołu TLS nie są obsługiwane. |

| Na maszynie wirtualnej platformy Azure nie jest wymagany publiczny adres IP | Usługa Azure Bastion otwiera połączenie RDP/SSH z maszyną wirtualną platformy Azure przy użyciu prywatnego adresu IP na maszynie wirtualnej. Nie potrzebujesz publicznego adresu IP na maszynie wirtualnej. |

| Brak problemów z zarządzaniem sieciowymi grupami zabezpieczeń | Nie musisz stosować żadnych sieciowych grup zabezpieczeń do podsieci usługi Azure Bastion. Ponieważ usługa Azure Bastion łączy się z maszynami wirtualnymi za pośrednictwem prywatnego adresu IP, możesz skonfigurować sieciowe grupy zabezpieczeń tak, aby zezwalały na używanie protokołu RDP/SSH tylko z usługi Azure Bastion. Eliminuje to problemy z zarządzaniem sieciowymi grupami zabezpieczeń za każdym razem, gdy trzeba bezpiecznie nawiązać połączenie z maszynami wirtualnymi. Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz Sieciowe grupy zabezpieczeń. |

| Nie trzeba zarządzać oddzielnym hostem bastionu na maszynie wirtualnej | Azure Bastion to w pełni zarządzana usługa PaaS platformy z platformy Azure, która jest wzmocniona wewnętrznie w celu zapewnienia bezpiecznej łączności RDP/SSH. |

| Ochrona przed skanowaniem portów | Maszyny wirtualne są chronione przed skanowaniem portów przez nieautoryzowanych i złośliwych użytkowników, ponieważ nie trzeba ujawniać maszyn wirtualnych w Internecie. |

| Wzmacnianie tylko w jednym miejscu | Usługa Azure Bastion znajduje się w obwodzie sieci wirtualnej, więc nie musisz martwić się o wzmocnienie zabezpieczeń każdej maszyny wirtualnej w sieci wirtualnej. |

| Ochrona przed programami wykorzystującymi luki zero-dniowe | Platforma Azure chroni przed programami wykorzystującymi luki zero-dniowe, zachowując bezpieczeństwo usługi Azure Bastion i zawsze aktualną dla Ciebie. |

Jednostki SKU

Usługa Azure Bastion oferuje wiele warstw jednostki SKU. W poniższej tabeli przedstawiono funkcje i odpowiednie jednostki SKU. Aby uzyskać więcej informacji na temat jednostek SKU, zobacz artykuł Ustawienia konfiguracji.

| Funkcja | Jednostka SKU dewelopera | Podstawowy SKU | Standardowy SKU | Jednostki SKU w warstwie Premium |

|---|---|---|---|---|

| Połączenie do docelowych maszyn wirtualnych w tej samej sieci wirtualnej | Tak | Tak | Tak | Tak |

| Połączenie do docelowych maszyn wirtualnych w równorzędnych sieciach wirtualnych | Nie. | Tak | Tak | Tak |

| Obsługa połączeń współbieżnych | Nie. | Tak | Tak | Tak |

| Uzyskiwanie dostępu do kluczy prywatnych maszyn wirtualnych z systemem Linux w usłudze Azure Key Vault (AKV) | Nie. | Tak | Tak | Tak |

| Połączenie do maszyny wirtualnej z systemem Linux przy użyciu protokołu SSH | Tak | Tak | Tak | Tak |

| Połączenie do maszyny wirtualnej z systemem Windows przy użyciu protokołu RDP | Tak | Tak | Tak | Tak |

| Połączenie do maszyny wirtualnej z systemem Linux przy użyciu protokołu RDP | Nie | Nie. | Tak | Tak |

| Połączenie do maszyny wirtualnej z systemem Windows przy użyciu protokołu SSH | Nie | Nie. | Tak | Tak |

| Określanie niestandardowego portu wejściowego | Nie | Nie. | Tak | Tak |

| Połączenie do maszyn wirtualnych przy użyciu interfejsu wiersza polecenia platformy Azure | Nie | Nie. | Tak | Tak |

| Skalowanie hostów | Nie | Nie. | Tak | Tak |

| Przekazywanie lub pobieranie plików | Nie | Nie. | Tak | Tak |

| Uwierzytelnianie Kerberos | Nie. | Tak | Tak | Tak |

| Link do udostępniania | Nie | Nie. | Tak | Tak |

| Połączenie do maszyn wirtualnych za pośrednictwem adresu IP | Nie | Nie. | Tak | Tak |

| Dane wyjściowe audio maszyny wirtualnej | Tak | Tak | Tak | Tak |

| Wyłączanie kopiowania/wklejania (klienci internetowi) | Nie | Nie. | Tak | Tak |

| Nagrywanie sesji | Nie | Nie. | Nie. | Tak |

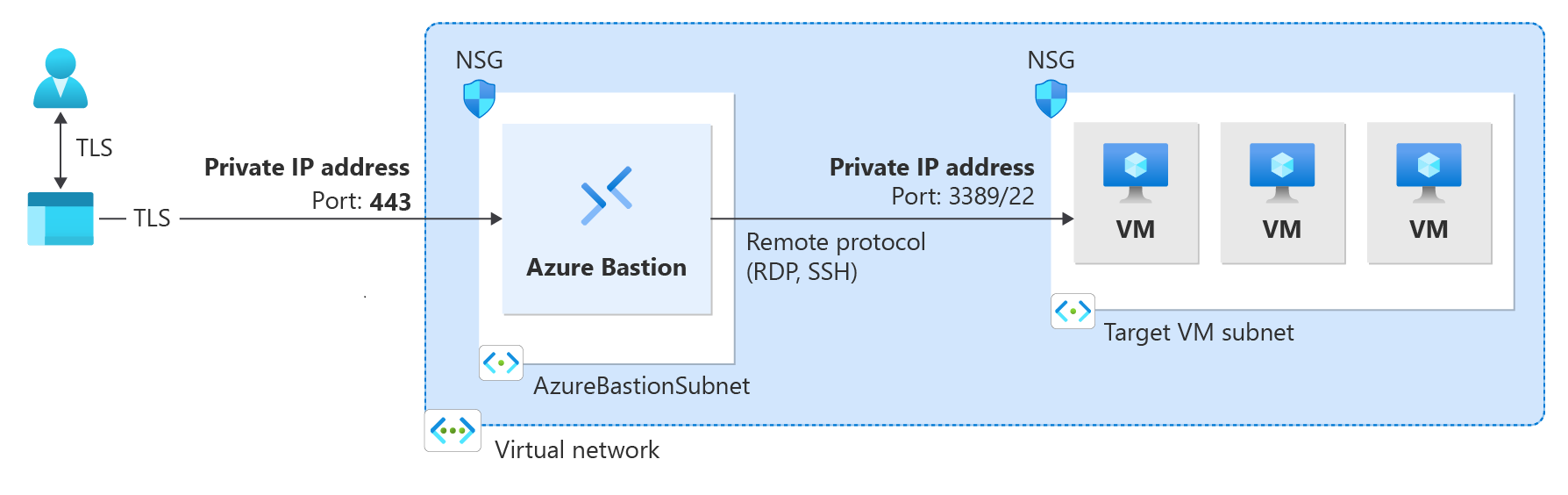

| Wdrożenie tylko prywatne | Nie | Nie. | Nie. | Tak |

Architektura

Usługa Azure Bastion oferuje wiele architektur wdrażania w zależności od wybranej jednostki SKU i konfiguracji opcji. W przypadku większości jednostek SKU usługa Bastion jest wdrażana w sieci wirtualnej i obsługuje komunikację równorzędną sieci wirtualnych. W szczególności usługa Azure Bastion zarządza łącznością RDP/SSH z maszynami wirtualnymi utworzonymi w lokalnych lub równorzędnych sieciach wirtualnych.

Protokoły RDP i SSH to niektóre z podstawowych środków, za pomocą których można łączyć się z obciążeniami uruchomionymi na platformie Azure. Uwidacznianie portów RDP/SSH przez Internet nie jest pożądane i jest postrzegane jako znacząca powierzchnia zagrożenia. Jest to często spowodowane lukami w zabezpieczeniach protokołu. Aby zawierać tę powierzchnię zagrożeń, można wdrożyć hosty bastionu (znane również jako serwery przesiadkowe) po stronie publicznej sieci obwodowej. Serwery hosta bastionu są zaprojektowane i skonfigurowane do wytrzymania ataków. Serwery bastionu zapewniają również łączność RDP i SSH z obciążeniami siedzącymi za bastionem, a także dalej wewnątrz sieci.

Jednostka SKU wybrana podczas wdrażania usługi Bastion określa architekturę i dostępne funkcje. Możesz przeprowadzić uaktualnienie do wyższej jednostki SKU, aby obsługiwać więcej funkcji, ale nie można obniżyć wersji jednostki SKU po wdrożeniu. Niektóre architektury, takie jak jednostka SKU tylko dla klientów prywatnych i deweloperów, muszą być skonfigurowane w momencie wdrażania. Aby uzyskać więcej informacji na temat każdej architektury, zobacz Projektowanie i architektura usługi Bastion.

Na poniższych diagramach przedstawiono dostępne architektury dla usługi Azure Bastion.

Podstawowa jednostka SKU i nowsze

Jednostka SKU dewelopera

Wdrożenie tylko prywatne (wersja zapoznawcza)

Strefy dostępności

Niektóre regiony obsługują możliwość wdrażania usługi Azure Bastion w strefie dostępności (lub wielu w przypadku nadmiarowości strefy). Aby wdrożyć strefowo, wdróż usługę Bastion przy użyciu ręcznie określonych ustawień (nie wdrażaj przy użyciu ustawień domyślnych automatycznych). Określ żądane strefy dostępności w czasie wdrażania. Nie można zmienić dostępności strefowej po wdrożeniu usługi Bastion.

Obsługa Strefy dostępności jest obecnie dostępna w wersji zapoznawczej. W wersji zapoznawczej dostępne są następujące regiony:

- Wschodnie stany USA

- Australia Wschodnia

- Wschodnie stany USA 2

- Środkowe stany USA

- Katar Środkowy

- Północna Republika Południowej Afryki

- West Europe

- Zachodnie stany USA 2

- Europa Północna

- Szwecja Środkowa

- Południowe Zjednoczone Królestwo

- Kanada Środkowa

Skalowanie hostów

Usługa Azure Bastion obsługuje ręczne skalowanie hostów. Możesz skonfigurować liczbę wystąpień hosta (jednostek skalowania), aby zarządzać liczbą współbieżnych połączeń RDP/SSH, które mogą obsługiwać usługa Azure Bastion. Zwiększenie liczby wystąpień hosta umożliwia usłudze Azure Bastion zarządzanie większą liczbą współbieżnych sesji. Zmniejszenie liczby wystąpień zmniejsza liczbę współbieżnych obsługiwanych sesji. Usługa Azure Bastion obsługuje maksymalnie 50 wystąpień hosta. Ta funkcja jest dostępna dla jednostki SKU w warstwie Standardowa i nowszej.

Aby uzyskać więcej informacji, zobacz artykuł Configuration settings (Ustawienia konfiguracji).

Cennik

Cennik usługi Azure Bastion to połączenie cen godzinowych opartych na jednostkach SKU i wystąpieniach (jednostkach skalowania) oraz stawkach transferu danych. Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać najnowsze informacje o cenach, zobacz stronę cennika usługi Azure Bastion.

Co nowego?

Zasubskrybuj kanał informacyjny RSS i wyświetl najnowsze aktualizacje funkcji usługi Azure Bastion na stronie azure Aktualizacje.

Często zadawane pytania dotyczące usługi Bastion

Aby uzyskać często zadawane pytania, zobacz Często zadawane pytania dotyczące usługi Bastion.

Następne kroki

- Szybki start: automatyczne wdrażanie usługi Bastion — podstawowa jednostka SKU

- Szybki start: automatyczne wdrażanie usługi Bastion — jednostka SKU dewelopera

- Samouczek: wdrażanie usługi Bastion przy użyciu określonych ustawień

- Moduł szkoleniowy: Wprowadzenie do usługi Azure Bastion

- Dowiedz się więcej o innych kluczowych możliwościach sieciowych platformy Azure

- Dowiedz się więcej o zabezpieczeniach sieci platformy Azure

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla