Korzystanie z usługi Cloud Shell w sieci wirtualnej platformy Azure

Domyślnie sesje usługi Azure Cloud Shell są uruchamiane w kontenerze w sieci firmy Microsoft, która jest oddzielona od zasobów. Polecenia uruchamiane wewnątrz kontenera nie mogą uzyskać dostępu do zasobów w prywatnej sieci wirtualnej. Na przykład nie można użyć protokołu Secure Shell (SSH), aby nawiązać połączenie z usługi Cloud Shell z maszyną wirtualną, która ma tylko prywatny adres IP, lub użyć polecenia kubectl w celu nawiązania połączenia z klastrem Kubernetes z zablokowanym dostępem.

Aby zapewnić dostęp do zasobów prywatnych, możesz wdrożyć usługę Cloud Shell w sieci wirtualnej platformy Azure, którą kontrolujesz. Ta technika jest nazywana izolacją sieci wirtualnej.

Zalety izolacji sieci wirtualnej za pomocą usługi Cloud Shell

Wdrażanie usługi Cloud Shell w prywatnej sieci wirtualnej oferuje następujące korzyści:

- Zasoby, którymi chcesz zarządzać, nie muszą mieć publicznych adresów IP.

- Do zarządzania zasobami można użyć narzędzi wiersza polecenia, protokołu SSH i komunikacji zdalnej programu PowerShell z kontenera usługi Cloud Shell.

- Konto magazynu używane przez usługę Cloud Shell nie musi być publicznie dostępne.

Kwestie, które należy wziąć pod uwagę przed wdrożeniem usługi Azure Cloud Shell w sieci wirtualnej

- Uruchamianie usługi Cloud Shell w sieci wirtualnej jest zwykle wolniejsze niż standardowa sesja usługi Cloud Shell.

- Izolacja sieci wirtualnej wymaga użycia usługi Azure Relay, która jest płatną usługą. W scenariuszu usługi Cloud Shell jedno połączenie hybrydowe jest używane dla każdego administratora podczas korzystania z usługi Cloud Shell. Połączenie jest automatycznie zamykane po zakończeniu sesji usługi Cloud Shell.

Architektura

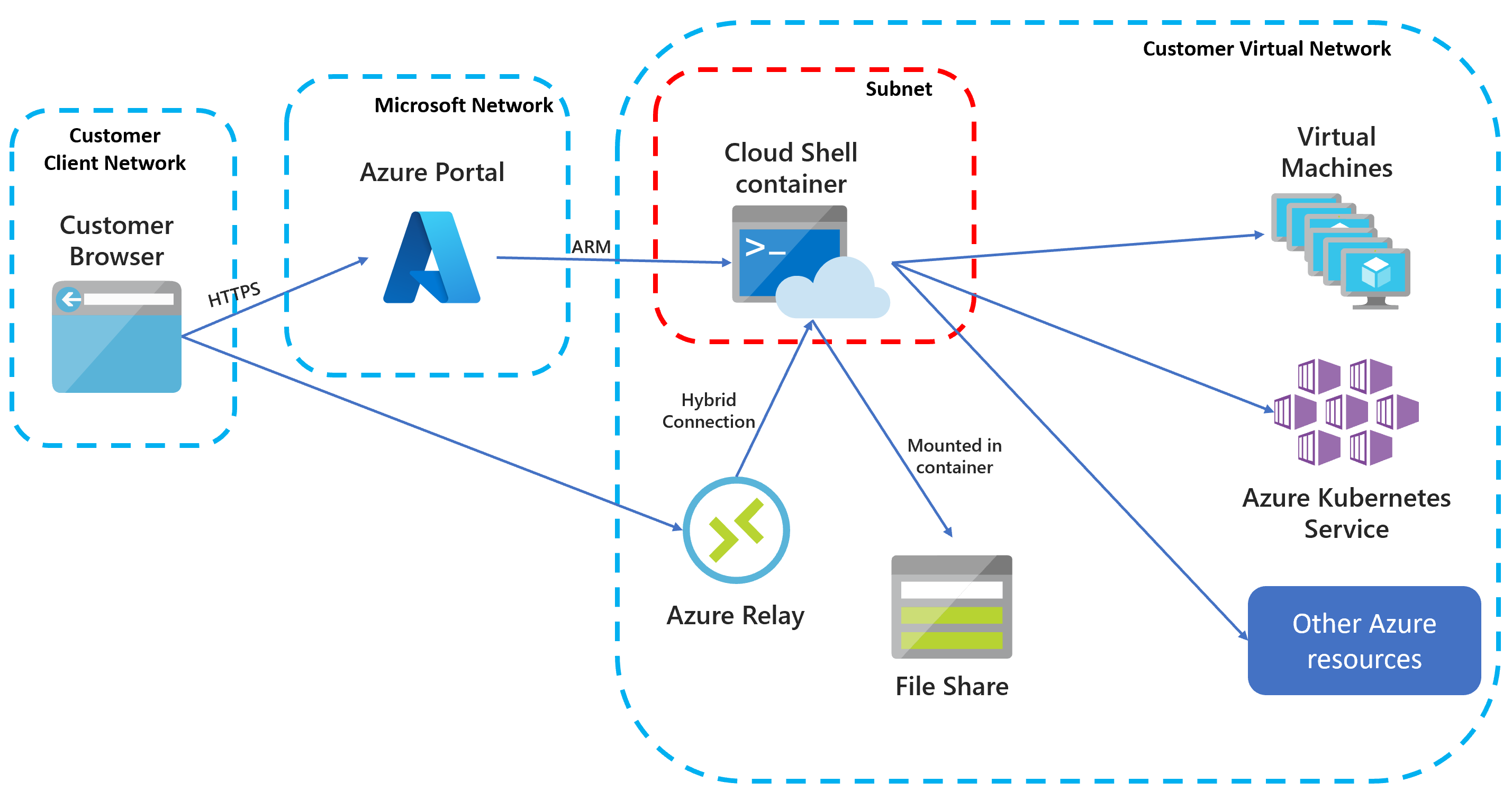

Na poniższym diagramie przedstawiono architekturę zasobów, którą należy utworzyć, aby włączyć ten scenariusz.

- Sieć klienta klienta: użytkownicy klienta mogą znajdować się w dowolnym miejscu w Internecie, aby bezpiecznie uzyskiwać dostęp do witryny Azure Portal i uwierzytelniać się w witrynie Azure Portal oraz zarządzać zasobami zawartymi w subskrypcji klienta. W celu zapewnienia bardziej rygorystycznych zabezpieczeń można zezwolić użytkownikom na otwieranie usługi Cloud Shell tylko z sieci wirtualnej zawartej w subskrypcji.

- Sieć firmy Microsoft: klienci łączą się z witryną Azure Portal w sieci firmy Microsoft, aby uwierzytelnić się i otworzyć usługę Cloud Shell.

- Sieć wirtualna klienta: jest to sieć zawierająca podsieci do obsługi izolacji sieci wirtualnej. Zasoby, takie jak maszyny wirtualne i usługi, są bezpośrednio dostępne z usługi Cloud Shell bez konieczności przypisywania publicznego adresu IP.

- Azure Relay: usługa Azure Relay umożliwia komunikowanie się z dwoma punktami końcowymi, które nie są bezpośrednio dostępne. W takim przypadku służy do zezwalania przeglądarce administratora na komunikowanie się z kontenerem w sieci prywatnej.

- Udział plików: usługa Cloud Shell wymaga konta magazynu dostępnego z sieci wirtualnej. Konto magazynu udostępnia udział plików używany przez użytkowników usługi Cloud Shell.

Cennik

Usługa Cloud Shell wymaga, aby nowy lub istniejący udział usługi Azure Files był instalowany w celu utrwalania plików między sesjami. Magazyn wiąże się z regularnymi kosztami. Podczas wdrażania usługi Azure Cloud Shell w prywatnej sieci wirtualnej płacisz za zasoby sieciowe. Aby uzyskać informacje o cenach, zobacz Cennik usługi Azure Cloud Shell.

Następne kroki

Gdy wszystko będzie gotowe do wdrożenia własnego wystąpienia usługi Cloud Shell, zobacz Wdrażanie usługi Azure Cloud Shell w sieci wirtualnej przy użyciu szablonów szybkiego startu.