Monitorowanie integralności plików przy użyciu agenta usługi Log Analytics

Aby zapewnić monitorowanie integralności plików (FIM), agent usługi Log Analytics przekazuje dane do obszaru roboczego usługi Log Analytics. Porównując bieżący stan tych elementów ze stanem podczas poprzedniego skanowania, program FIM powiadamia Cię o podejrzanych modyfikacjach.

Uwaga

Ponieważ agent usługi Log Analytics (znany również jako MMA) zostanie wycofany w sierpniu 2024 r., wszystkie funkcje usługi Defender for Servers, które są obecnie od niego zależne, w tym opisane na tej stronie, będą dostępne za pośrednictwem Ochrona punktu końcowego w usłudze Microsoft Defender integracji lub skanowania bez agenta przed datą wycofania. Aby uzyskać więcej informacji na temat planu działania dla każdej z funkcji, które są obecnie zależne od agenta usługi Log Analytics, zobacz to ogłoszenie.

Ten artykuł obejmuje następujące zagadnienia:

- Włączanie monitorowania integralności plików za pomocą agenta usługi Log Analytics

- Wyłączanie monitorowania integralności plików

- Monitorowanie obszarów roboczych, jednostek i plików

- Porównywanie punktów odniesienia przy użyciu monitorowania integralności plików

Uwaga

Monitorowanie integralności plików może utworzyć następujące konto na monitorowanych serwerach SQL: NT Service\HealthService

Jeśli usuniesz konto, zostanie ono automatycznie ponownie utworzone.

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania: | Ogólna dostępność |

| Cennik: | Wymaga usługi Microsoft Defender dla serwerów (plan 2). Za pomocą agenta usługi Log Analytics program FIM przekazuje dane do obszaru roboczego usługi Log Analytics. Mają zastosowanie opłaty za dane na podstawie ilości przekazanych danych. Zobacz Cennik usługi Log Analytics, aby dowiedzieć się więcej. |

| Wymagane role i uprawnienia: | Właściciel obszaru roboczego może włączyć/wyłączyć program FIM (aby uzyskać więcej informacji, zobacz Role platformy Azure dla usługi Log Analytics). Czytelnik może wyświetlać wyniki. |

| Chmury: | Obsługiwane tylko w regionach, w których jest dostępne rozwiązanie do śledzenia zmian usługi Azure Automation. Zobacz Obsługiwane regiony połączonego obszaru roboczego usługi Log Analytics. Dowiedz się więcej o śledzeniu zmian. |

Włączanie monitorowania integralności plików za pomocą agenta usługi Log Analytics

Program FIM jest dostępny tylko na stronach Defender dla Chmury w witrynie Azure Portal. Obecnie nie ma interfejsu API REST do pracy z programem FIM.

W obszarze Zaawansowana ochrona plików na pulpicie nawigacyjnym Ochrona obciążeń wybierz pozycję Monitorowanie integralności plików.

Dla każdego obszaru roboczego podano następujące informacje:

- Łączna liczba zmian, które wystąpiły w ostatnim tygodniu (może zostać wyświetlona kreska "-", jeśli program FIM nie jest włączony w obszarze roboczym)

- Łączna liczba komputerów i maszyn wirtualnych raportujących do obszaru roboczego

- Lokalizacja geograficzna obszaru roboczego

- Subskrypcja platformy Azure, w ramach którego znajduje się obszar roboczy

Użyj tej strony do:

Uzyskiwanie dostępu i wyświetlanie stanu i ustawień każdego obszaru roboczego

Uaktualnij obszar roboczy, aby korzystać z rozszerzonych funkcji zabezpieczeń. Ta ikona wskazuje, że obszar roboczy lub subskrypcja nie jest chroniona za pomocą usługi Microsoft Defender dla serwerów. Aby korzystać z funkcji programu FIM, subskrypcja musi być chroniona za pomocą tego planu. Dowiedz się, jak włączyć usługę Defender dla serwerów.

Uaktualnij obszar roboczy, aby korzystać z rozszerzonych funkcji zabezpieczeń. Ta ikona wskazuje, że obszar roboczy lub subskrypcja nie jest chroniona za pomocą usługi Microsoft Defender dla serwerów. Aby korzystać z funkcji programu FIM, subskrypcja musi być chroniona za pomocą tego planu. Dowiedz się, jak włączyć usługę Defender dla serwerów. Włącz program FIM na wszystkich maszynach w obszarze roboczym i skonfiguruj opcje programu FIM. Ta ikona wskazuje, że program FIM nie jest włączony dla obszaru roboczego. Jeśli nie ma przycisku włącz lub uaktualnij, a spacja jest pusta, oznacza to, że program FIM jest już włączony w obszarze roboczym.

Włącz program FIM na wszystkich maszynach w obszarze roboczym i skonfiguruj opcje programu FIM. Ta ikona wskazuje, że program FIM nie jest włączony dla obszaru roboczego. Jeśli nie ma przycisku włącz lub uaktualnij, a spacja jest pusta, oznacza to, że program FIM jest już włączony w obszarze roboczym.

Wybierz pozycję WŁĄCZ. Zostaną wyświetlone szczegóły obszaru roboczego, w tym liczba maszyn z systemami Windows i Linux w obszarze roboczym.

Zalecane ustawienia dla systemów Windows i Linux są również wymienione. Rozwiń węzeł Pliki systemu Windows, rejestr i pliki systemu Linux, aby wyświetlić pełną listę zalecanych elementów.

Wyczyść pola wyboru dla wszystkich zalecanych jednostek, które nie mają być monitorowane przez program FIM.

Wybierz pozycję Zastosuj monitorowanie integralności plików, aby włączyć program FIM.

Ustawienia można zmienić w dowolnym momencie. Dowiedz się więcej o edytowaniu monitorowanych jednostek.

Wyłączanie monitorowania integralności plików

Monitor integralności plików (FIM) używa rozwiązania Azure Change Tracking do śledzenia i identyfikowania zmian w środowisku. Wyłączenie programu FIM spowoduje usunięcie rozwiązania Change Tracking z wybranego obszaru roboczego.

Aby wyłączyć program FIM:

Na pulpicie nawigacyjnym Monitorowanie integralności plików dla obszaru roboczego wybierz pozycję Wyłącz.

Wybierz Usuń.

Monitorowanie obszarów roboczych, jednostek i plików

Inspekcja monitorowanych obszarów roboczych

Na pulpicie nawigacyjnym monitorowania integralności plików są wyświetlane obszary robocze, w których włączono program FIM. Pulpit nawigacyjny programu FIM zostanie otwarty po włączeniu programu FIM w obszarze roboczym lub po wybraniu obszaru roboczego w oknie monitorowania integralności plików, który ma już włączony program FIM.

Pulpit nawigacyjny programu FIM dla obszaru roboczego zawiera następujące szczegóły:

- Łączna liczba maszyn połączonych z obszarem roboczym

- Łączna liczba zmian, które wystąpiły w wybranym okresie

- Podział typu zmiany (pliki, rejestr)

- Podział kategorii zmian (zmodyfikowany, dodany, usunięty)

Wybierz pozycję Filtr w górnej części pulpitu nawigacyjnego, aby zmienić okres wyświetlania zmian.

Karta Serwery zawiera listę maszyn raportujących do tego obszaru roboczego. Dla każdej maszyny na pulpicie nawigacyjnym są wyświetlane następujące elementy:

- Łączna liczba zmian, które wystąpiły w wybranym przedziale czasu

- Podział całkowitych zmian w miarę zmian w pliku lub zmian rejestru

Po wybraniu maszyny zapytanie zostanie wyświetlone wraz z wynikami identyfikującymi zmiany wprowadzone w wybranym okresie dla maszyny. Możesz rozwinąć zmianę, aby uzyskać więcej informacji.

Karta Zmiany (pokazana poniżej) zawiera listę wszystkich zmian obszaru roboczego w wybranym okresie. Dla każdej zmienionej jednostki pulpit nawigacyjny zawiera następujące elementy:

- Maszyna, na którą wystąpiła zmiana

- Typ zmiany (rejestr lub plik)

- Kategoria zmiany (zmodyfikowana, dodana, usunięta)

- Data i godzina zmiany

Zmiana szczegółów zostanie otwarta po wprowadzeniu zmiany w polu wyszukiwania lub wybraniu jednostki wymienionej na karcie Zmiany .

Edytowanie monitorowanych jednostek

Na pulpicie nawigacyjnym Monitorowanie integralności plików dla obszaru roboczego wybierz pozycję Ustawienia na pasku narzędzi.

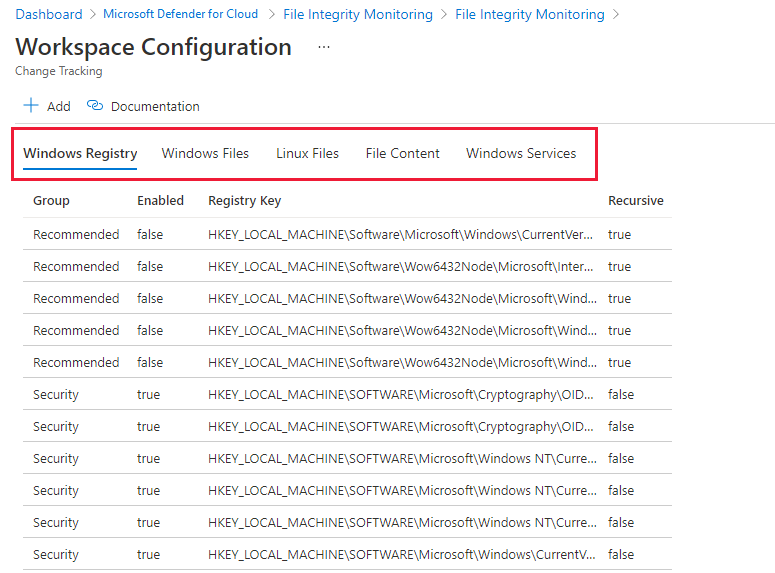

Konfiguracja obszaru roboczego zostanie otwarta z kartami dla każdego typu elementu, który można monitorować:

- Rejestr systemu Windows

- Pliki systemu Windows

- Pliki systemu Linux

- Zawartość pliku

- Usługi systemu Windows

Każda karta zawiera listę jednostek, które można edytować w tej kategorii. Dla każdej wymienionej jednostki Defender dla Chmury określa, czy program FIM jest włączony (prawda), czy nie jest włączony (false). Edytuj jednostkę, aby włączyć lub wyłączyć program FIM.

Wybierz wpis z jednej z kart i zmodyfikuj dowolne z dostępnych pól w okienku Edytowanie śledzenia zmian. Dostępne opcje:

- Włączanie (prawda) lub wyłączanie monitorowania integralności plików (Fałsz)

- Podaj lub zmień nazwę jednostki

- Podaj lub zmień wartość lub ścieżkę

- Usuwanie jednostki

Odrzuć lub zapisz zmiany.

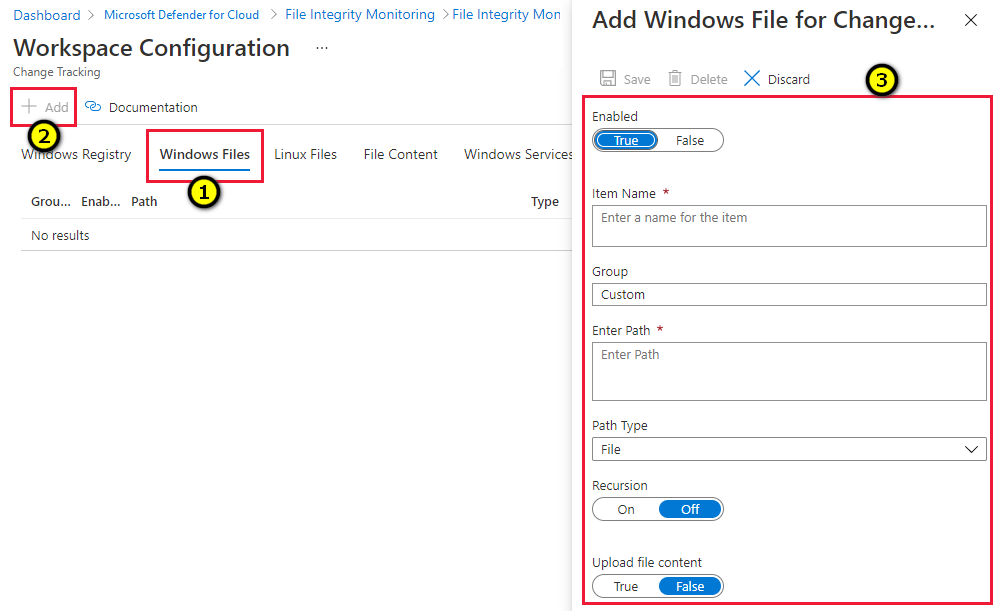

Dodawanie nowej jednostki do monitorowania

Na pulpicie nawigacyjnym Monitorowanie integralności plików dla obszaru roboczego wybierz pozycję Ustawienia na pasku narzędzi.

Zostanie otwarta konfiguracja obszaru roboczego.

W konfiguracji obszaru roboczego:

Wybierz Dodaj. Zostanie otwarta opcja Dodaj dla śledzenia zmian.

Wprowadź niezbędne informacje i wybierz Zapisz.

Monitorowanie folderów i ścieżek przy użyciu symboli wieloznacznych

Użyj symboli wieloznacznych, aby uprościć śledzenie katalogów. Podczas konfigurowania monitorowania folderów przy użyciu symboli wieloznacznych obowiązują następujące reguły:

- Symbole wieloznaczne są wymagane do śledzenia wielu plików.

- Symbole wieloznaczne mogą być używane tylko w ostatnim segmencie ścieżki, na przykład

C:\folder\filelub/etc/*.conf - Jeśli zmienna środowiskowa zawiera ścieżkę, która nie jest prawidłowa, walidacja zakończy się pomyślnie, ale ścieżka zakończy się niepowodzeniem po uruchomieniu spisu.

- Podczas ustawiania ścieżki należy unikać ogólnych ścieżek, takich jak

c:\*.*, co powoduje przechodzenie zbyt wielu folderów.

Porównanie planów bazowych przy użyciu monitorowania integralności plików

Monitorowanie integralności plików (FIM) informuje o zmianach w obszarach poufnych w zasobach, dzięki czemu można badać i usuwać nieautoryzowane działania. Program FIM monitoruje pliki systemu Windows, rejestry systemu Windows i pliki systemu Linux.

Włączanie wbudowanych kontroli rejestru cyklicznego

Wartości domyślne rejestru programu FIM zapewniają wygodny sposób monitorowania cyklicznych zmian w typowych obszarach zabezpieczeń. Na przykład atakujący może skonfigurować skrypt do wykonania w kontekście LOCAL_SYSTEM, konfigurując wykonanie podczas uruchamiania lub zamykania. Aby monitorować zmiany tego typu, włącz wbudowane sprawdzanie.

Uwaga

Kontrole cykliczne mają zastosowanie tylko do zalecanych gałęzi zabezpieczeń, a nie do niestandardowych ścieżek rejestru.

Dodawanie niestandardowego sprawdzania rejestru

Punkty odniesienia programu FIM zaczynają się od zidentyfikowania cech znanego dobrego stanu dla systemu operacyjnego i aplikacji pomocniczej. W tym przykładzie skoncentrujemy się na konfiguracjach zasad haseł dla systemu Windows Server 2008 i nowszych.

| Policy Name (Nazwa zasad) | Ustawienie rejestru |

|---|---|

| Kontroler domeny: odrzucaj zmiany hasła konta komputera | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Członek domeny: szyfruj lub podpisuj cyfrowo dane bezpiecznego kanału — zawsze | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Członek domeny: szyfruj cyfrowo dane bezpiecznego kanału — gdy to możliwe | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Członek domeny: podpisuj cyfrowo dane bezpiecznego kanału — gdy to możliwe | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Członek domeny: wyłącz zmiany hasła konta komputera | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Członek domeny: maksymalny wiek hasła konta komputera | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Członek domeny: wymagaj silnego klucza sesji (system Windows 2000 lub nowszy) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Zabezpieczenia sieci: Ograniczanie uwierzytelniania NTLM: uwierzytelnianie NTLM w tej domenie | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Zabezpieczenia sieciowe: Ograniczanie ruchu NTLM: Dodaj wyjątki dla serwerów z tej domeny | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Zabezpieczenia sieci: Ograniczanie protokołu NTLM: Inspekcja uwierzytelniania NTLM w tej domenie | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Uwaga

Aby dowiedzieć się więcej na temat ustawień rejestru obsługiwanych przez różne wersje systemu operacyjnego, zapoznaj się z arkuszem kalkulacyjnym dokumentacji ustawień zasad grupy.

Aby skonfigurować program FIM do monitorowania punktów odniesienia rejestru:

W oknie Dodawanie rejestru systemu Windows do śledzenia zmian wybierz pole tekstowe Klucz rejestru systemu Windows.

Wprowadź następujący klucz rejestru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Śledzenie zmian w plikach systemu Windows

W oknie Dodawanie pliku systemu Windows do śledzenia zmian w polu tekstowym Wprowadź ścieżkę wprowadź folder zawierający pliki, które chcesz śledzić. W przykładzie na poniższym rysunku aplikacja internetowa Firmy Contoso znajduje się na dysku D:\ w strukturze folderów ContosWebApp.

Utwórz niestandardowy wpis pliku systemu Windows, podając nazwę klasy ustawień, włączając rekursję i określając górny folder z sufiksem wieloznacznymi (*).

Pobieranie danych zmiany

Dane monitorowania integralności plików znajdują się w zestawie tabel Azure Log Analytics/ConfigurationChange.

Ustaw zakres czasu, aby pobrać podsumowanie zmian według zasobu.

W poniższym przykładzie pobieramy wszystkie zmiany w ciągu ostatnich 14 dni w kategoriach rejestru i plików:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeAby wyświetlić szczegóły zmian rejestru:

- Usuń pliki z klauzuli where .

- Usuń wiersz podsumowania i zastąp go klauzulą ordering:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Raporty można eksportować do pliku CSV w celu archiwizacji i/lub kanału do raportu usługi Power BI.

Następne kroki

Dowiedz się więcej o Defender dla Chmury w:

- Ustawianie zasad zabezpieczeń — dowiedz się, jak skonfigurować zasady zabezpieczeń dla subskrypcji i grup zasobów platformy Azure.

- Zarządzanie zaleceniami dotyczącymi zabezpieczeń — dowiedz się, jak zalecenia pomagają chronić zasoby platformy Azure.

- Blog Azure Security — pobierz najnowsze wiadomości i informacje o zabezpieczeniach platformy Azure.