Tworzenie raportów wektorów ataków

Raporty wektorów ataków pokazują łańcuch narażonych urządzeń w określonej ścieżce ataku dla urządzeń wykrytych przez określony czujnik sieci OT. Zasymuluj atak na określony obiekt docelowy w sieci, aby wykryć podatne urządzenia i analizować wektory ataków w czasie rzeczywistym.

Raporty wektorów ataków mogą również pomóc ocenić działania zaradcze, aby upewnić się, że podejmujesz wszystkie wymagane kroki w celu zmniejszenia ryzyka dla sieci. Na przykład użyj raportu wektora ataku, aby dowiedzieć się, czy aktualizacja oprogramowania zakłóci ścieżkę osoby atakującej, czy alternatywna ścieżka ataku nadal pozostaje.

Wymagania wstępne

Aby tworzyć raporty wektorów ataków, musisz mieć dostęp do czujnika sieci OT, dla którego chcesz wygenerować dane, jako użytkownik Administracja lub analityk zabezpieczeń.

Aby uzyskać więcej informacji, zobacz Lokalne użytkowników i role monitorowania ot za pomocą usługi Defender for IoT

Generowanie symulacji wektora ataku

Wygeneruj symulację wektora ataku, aby wyświetlić wynikowy raport.

Aby wygenerować symulację wektora ataku:

Zaloguj się do konsoli czujnika i wybierz pozycję Wektor ataku po lewej stronie.

Wybierz pozycję Dodaj symulację i wprowadź następujące wartości:

Właściwość Opis Nazwa Nazwa symulacji Maksymalna liczba wektorów Maksymalna liczba wektorów ataków, które chcesz uwzględnić w symulacji. Pokaż na mapie urządzenia Wybierz, aby wyświetlić wektor ataku jako grupę na mapie Urządzenia. Pokaż wszystkie urządzenia źródłowe Wybierz, aby rozważyć wszystkie urządzenia jako możliwe źródło ataku. Źródło ataku Jest wyświetlana tylko i wymagana, jeśli opcja Pokaż wszystkie urządzenia źródłowe jest wyłączona. Wybierz co najmniej jedno urządzenie do rozważenia jako źródło ataku. Pokaż wszystkie urządzenia docelowe Wybierz, aby rozważyć wszystkie urządzenia jako możliwe cele ataku. Cel ataku Jest wyświetlana tylko i wymagana, jeśli opcja Pokaż wszystkie urządzenia docelowe jest wyłączona. Wybierz co najmniej jedno urządzenie do rozważenia jako cel ataku. Wykluczanie urządzeń Wybierz co najmniej jedno urządzenie do wykluczenia z symulacji wektora ataku. Wykluczanie podsieci Wybierz co najmniej jedną podsieć do wykluczenia z symulacji wektora ataku. Wybierz pozycję Zapisz. Symulacja jest dodawana do listy z liczbą ścieżek ataku wskazanych w nawiasie.

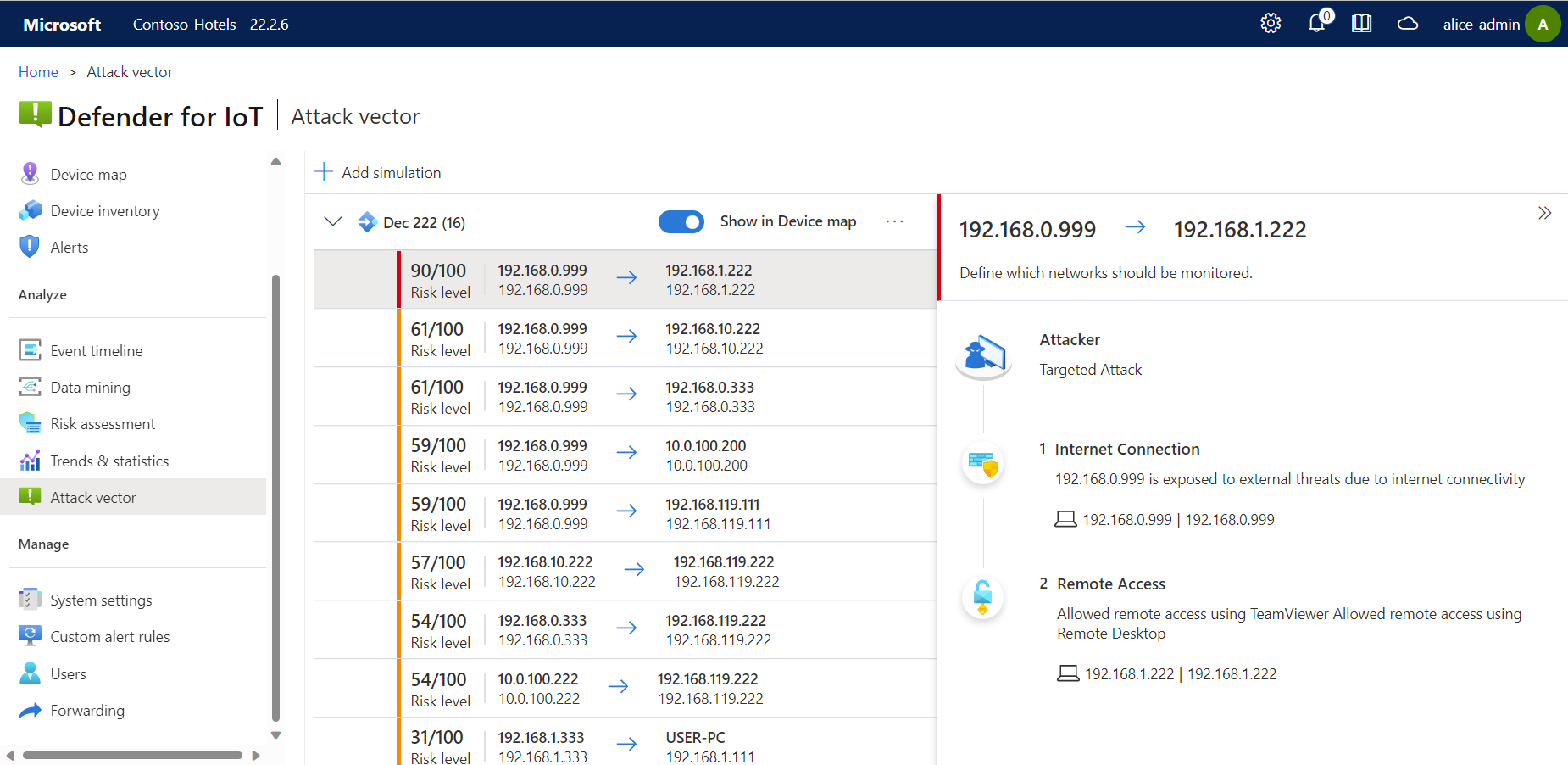

Rozwiń symulację, aby wyświetlić listę możliwych wektorów ataku, a następnie wybierz jeden, aby wyświetlić więcej szczegółów po prawej stronie.

Przykład:

Wyświetlanie wektora ataku na mapie urządzenia

Mapa urządzenia zawiera graficzną reprezentację narażonych urządzeń wykrytych w raportach wektorów ataków. Aby wyświetlić wektor ataku na mapie Urządzenia:

Na stronie wektora ataku upewnij się, że symulacja ma włączoną mapę Pokaż na urządzeniu .

Wybierz pozycję Mapa urządzenia z menu bocznego.

Wybierz symulację, a następnie wybierz wektor ataku, aby zwizualizować urządzenia na mapie.

Przykład:

Aby uzyskać więcej informacji, zobacz Badanie wykrywania czujników na mapie urządzenia.

Następne kroki

Zwiększanie poziomu zabezpieczeń dzięki rekomendacjom dotyczącymi zabezpieczeń platformy Azure.

Wyświetlanie dodatkowych raportów na podstawie czujników połączonych z chmurą w Azure Portal. Aby uzyskać więcej informacji, zobacz Visualize Microsoft Defender for IoT data with Azure Monitor workbooks (Wizualizowanie Microsoft Defender dla danych IoT za pomocą skoroszytów usługi Azure Monitor)

Kontynuuj tworzenie innych raportów, aby uzyskać więcej danych zabezpieczeń z czujnika OT. Aby uzyskać więcej informacji, zobacz: