Integracja aplikacji Fortinet z usługą Microsoft Defender dla IoT

Ten artykuł pomaga dowiedzieć się, jak zintegrować aplikację Fortinet z usługą Microsoft Defender dla IoT i korzystać z nich.

Usługa Microsoft Defender dla IoT ogranicza ryzyko IIoT, ICS i SCADA dzięki aparatom uczenia samodzielnego z obsługą ICS, które zapewniają natychmiastowe szczegółowe informacje o urządzeniach ICS, lukach w zabezpieczeniach i zagrożeniach. Usługa Defender dla IoT realizuje to bez polegania na agentach, regułach, sygnaturach, wyspecjalizowanych umiejętnościach lub wcześniejszej wiedzy na temat środowiska.

Usługa Defender for IoT i Fortinet ustanowiła partnerstwo technologiczne, które wykrywa i zatrzymuje ataki na sieci IoT i ICS.

Usługa Fortinet i usługa Microsoft Defender dla IoT uniemożliwiają:

Nieautoryzowane zmiany w programowalnych kontrolerach logiki (PLC).

Złośliwe oprogramowanie, które manipuluje urządzeniami ICS i IoT za pośrednictwem ich natywnych protokołów.

Narzędzia do rekonesansu z zbierania danych.

Naruszenia protokołu spowodowane błędami konfiguracji lub złośliwymi osobami atakującymi.

Usługa Defender dla IoT wykrywa nietypowe zachowanie w sieciach IoT i ICS oraz dostarcza te informacje do rozwiązania FortiGate i FortiSIEM w następujący sposób:

Widoczność: informacje udostępniane przez usługę Defender dla IoT zapewniają administratorom FortiSIEM wgląd w wcześniej niewidoczne sieci IoT i ICS.

Blokowanie złośliwych ataków: administratorzy fortiGate mogą używać informacji odnalezionych przez usługę Defender dla IoT do tworzenia reguł w celu powstrzymania nietypowego zachowania, niezależnie od tego, czy to zachowanie jest spowodowane przez chaotycznych aktorów lub nieprawidłowo skonfigurowanych urządzeń, zanim spowoduje to uszkodzenie produkcji, zysków lub osób.

Rozwiązanie do zarządzania zdarzeniami zabezpieczeń i zdarzeniami wielovendor firmy FortiSIEM i Fortinet zapewnia widoczność, korelację, automatyczną odpowiedź i korygowanie pojedynczego skalowalnego rozwiązania.

Korzystając z widoku usług biznesowych, złożoność zarządzania operacjami sieci i zabezpieczeń jest ograniczona, zwalniając zasoby i poprawiając wykrywanie naruszeń. FortiSIEM zapewnia korelację krzyżową, stosując uczenie maszynowe i analizę UEBA, aby poprawić odpowiedź w celu powstrzymania naruszeń przed ich wystąpieniem.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Tworzenie klucza interfejsu API w narzędziu Fortinet

- Ustawianie reguły przekazywania w celu blokowania alertów związanych ze złośliwym oprogramowaniem

- Blokowanie źródła podejrzanych alertów

- Wysyłanie alertów usługi Defender dla IoT do rozwiązania FortiSIEM

- Blokowanie złośliwego źródła przy użyciu zapory Fortigate

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne:

Dostęp do czujnika ot usługi Defender for IoT jako użytkownik Administracja. Aby uzyskać więcej informacji, zobacz Temat Użytkownicy i role lokalne na potrzeby monitorowania ot za pomocą usługi Defender dla IoT.

Możliwość tworzenia kluczy interfejsu API w narzędziu Fortinet.

Tworzenie klucza interfejsu API w narzędziu Fortinet

Klucz interfejsu programowania aplikacji (API) to unikatowy kod, który umożliwia interfejsowi API identyfikację aplikacji lub użytkownika żądającego dostępu do niego. Aby usługa Microsoft Defender dla IoT i Fortinet prawidłowo komunikowała się, wymagany jest klucz interfejsu API.

Aby utworzyć klucz interfejsu API w narzędziu Fortinet:

W obszarze FortiGate przejdź do pozycji System> Administracja Profile.

Utwórz profil z następującymi uprawnieniami:

Parametr Wybór Sieć szkieletowa zabezpieczeń Brak Widok fortiview Brak Użytkownik i urządzenie Brak Zapora Okres niestandardowy Zasady Odczyt/Zapis Address Odczyt/Zapis Usługa Brak Zaplanuj Brak Dzienniki i raport Brak Sieciowe Brak Zadania systemowe Brak Profil zabezpieczeń Brak VPN Brak WAN Opt & Cache Brak Sieć Wi-Fi i przełącznik Brak Przejdź do obszaru System> Administracja istratory i utwórz nowy Administracja interfejsu API REST z następującymi polami:

Parametr Opis Nazwa użytkownika Wprowadź nazwę reguły przekazywania. Komentarze Wprowadź minimalny poziom zdarzeń na poziomie zabezpieczeń do przekazania. Jeśli na przykład wybrano opcję Pomocnicza , alerty pomocnicze i alerty powyżej tego poziomu ważności zostaną przekazane. profil Administracja istratora Z listy rozwijanej wybierz nazwę profilu zdefiniowaną w poprzednim kroku. Grupa infrastruktury kluczy publicznych Przełącz przełącznik na Wyłącz. Mechanizm CORS zezwala na pochodzenie Przełącz przełącznik do pozycji Włącz. Ograniczanie logowania do zaufanych hostów Dodaj adresy IP czujników i lokalnych konsol zarządzania, które będą łączyć się z usługą FortiGate.

Zapisz klucz interfejsu API po jego wygenerowaniu, ponieważ nie zostanie on dostarczony ponownie. Element nośny wygenerowanego klucza interfejsu API otrzyma wszystkie uprawnienia dostępu przypisane do konta.

Ustawianie reguły przekazywania w celu blokowania alertów związanych ze złośliwym oprogramowaniem

Zapora FortiGate może służyć do blokowania podejrzanego ruchu.

Przekazywanie reguł alertów jest uruchamiane tylko dla alertów wyzwalanych po utworzeniu reguły przekazywania. Alerty już w systemie przed utworzeniem reguły przekazywania nie mają wpływu na regułę.

Podczas tworzenia reguły przekazywania:

W obszarze Akcje wybierz pozycję FortiGate.

Zdefiniuj adres IP serwera, na którym chcesz wysłać dane.

Wprowadź klucz interfejsu API utworzony w fortiGate.

Wprowadź przychodzące i wychodzące porty interfejsu zapory.

Wybierz, aby przekazać szczegóły określonego alertu. Zalecamy wybranie jednego z następujących elementów:

- Blokuj niedozwolone kody funkcji: Naruszenia protokołu — niedozwolona wartość pola naruszająca specyfikację protokołu ICS (potencjalne luki w zabezpieczeniach)

- Blokuj nieautoryzowane programowanie PLC/aktualizacje oprogramowania układowego: Nieautoryzowane zmiany STEROWNIKA PLC

- Blokowanie nieautoryzowanego zatrzymania STEROWNIKA PLC (przestój)

- Blokuj alerty związane ze złośliwym oprogramowaniem: blokowanie prób przemysłowego złośliwego oprogramowania, takich jak TRITON lub NotPetya

- Blokuj nieautoryzowane skanowanie: nieautoryzowane skanowanie (potencjalne rekonesans)

Aby uzyskać więcej informacji, zobacz Przekazywanie lokalnych informacji o alertach OT.

Blokowanie źródła podejrzanych alertów

Źródło podejrzanych alertów można zablokować, aby zapobiec dalszym wystąpieniom.

Aby zablokować źródło podejrzanych alertów:

Zaloguj się do lokalnej konsoli zarządzania, a następnie wybierz pozycję Alerty.

Wybierz alert związany z integracją fortinet.

Aby automatycznie zablokować podejrzane źródło, wybierz pozycję Blokuj źródło.

W oknie dialogowym Potwierdź wybierz przycisk OK.

Wysyłanie alertów usługi Defender dla IoT do rozwiązania FortiSIEM

Alerty usługi Defender for IoT zawierają informacje o szerokim zakresie zdarzeń zabezpieczeń, w tym:

Odchylenia od poznanej aktywności sieciowej punktu odniesienia

Wykrywanie złośliwego oprogramowania

Wykrycia oparte na podejrzanych zmianach operacyjnych

Anomalie sieci

Odchylenia protokołu od specyfikacji protokołu

Usługę Defender dla IoT można skonfigurować tak, aby wysyłała alerty na serwer FortiSIEM, gdzie informacje o alertach są wyświetlane w oknie ANALIZA :

Każdy alert usługi Defender dla IoT jest następnie analizowany bez żadnej innej konfiguracji po stronie rozwiązania FortiSIEM i są one prezentowane w rozwiązaniu FortiSIEM jako zdarzenia zabezpieczeń. Domyślnie są wyświetlane następujące szczegóły zdarzenia:

- Protokół aplikacji

- Wersja aplikacji

- Typ kategorii

- Identyfikator modułu zbierającego

- Count

- Czas urządzenia

- Identyfikator zdarzenia

- Nazwa zdarzenia

- Stan analizy zdarzeń

Następnie możesz użyć reguł przekazywania usługi Defender dla IoT, aby wysyłać informacje o alertach do rozwiązania FortiSIEM.

Przekazywanie reguł alertów jest uruchamiane tylko dla alertów wyzwalanych po utworzeniu reguły przekazywania. Alerty już w systemie przed utworzeniem reguły przekazywania nie mają wpływu na regułę.

Aby użyć reguł przekazywania usługi Defender dla IoT w celu wysyłania informacji o alertach do rozwiązania FortiSIEM:

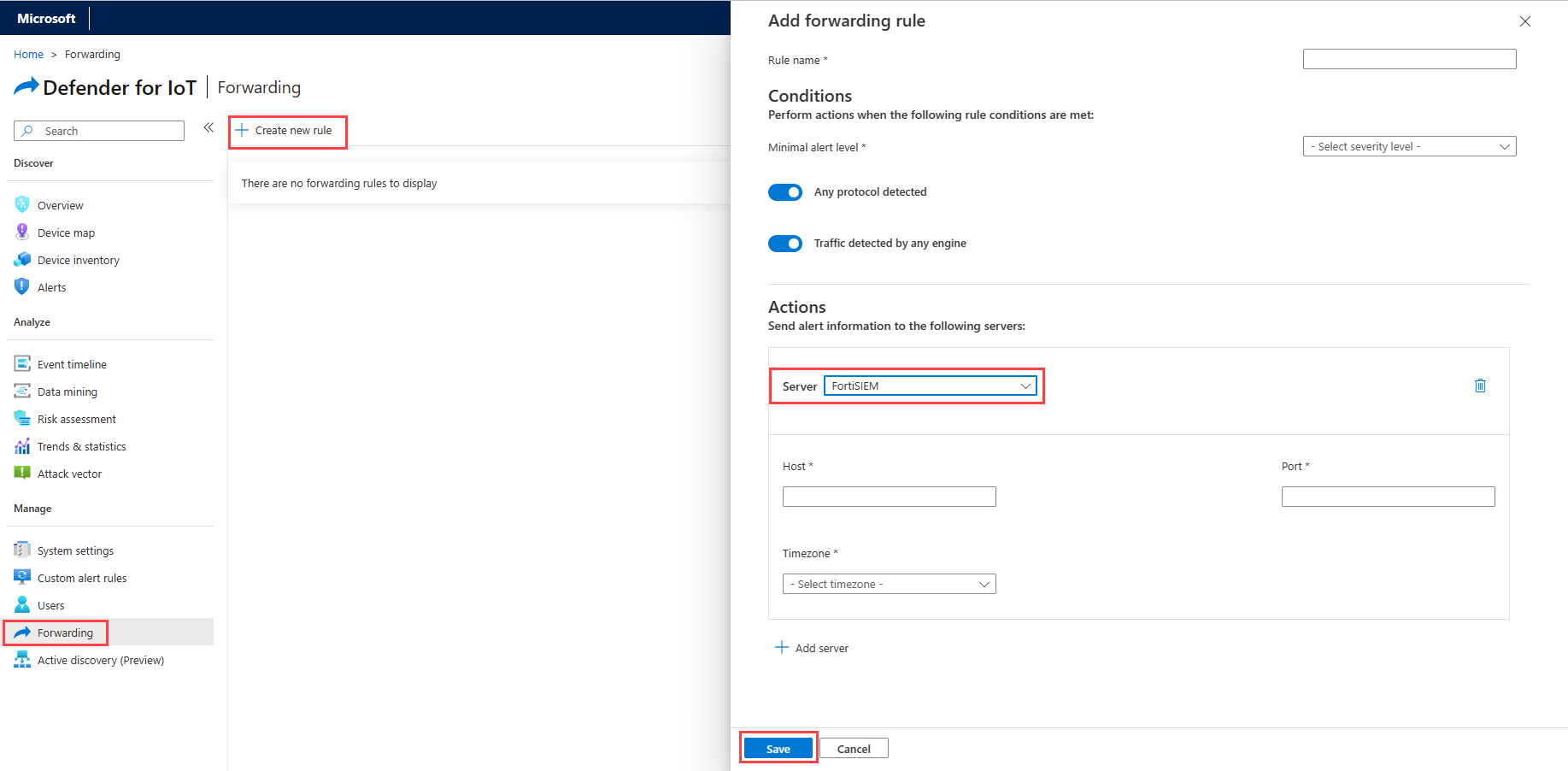

W konsoli czujnika wybierz pozycję Przekazywanie.

Wybierz pozycję + Utwórz nową regułę.

W okienku Dodawanie reguły przesyłania dalej zdefiniuj parametry reguły:

Parametr Opis Nazwa reguły Nazwa reguły przekazywania. Minimalny poziom alertu Minimalny poziom zdarzeń na poziomie zabezpieczeń do przekazania. Jeśli na przykład wybrano opcję Pomocnicza, alerty pomocnicze i alerty powyżej tego poziomu ważności zostaną przekazane. Wykryto dowolny protokół Przełącz się, aby wybrać protokoły, które chcesz uwzględnić w regule. Ruch wykryty przez dowolny aparat Przełącz się, aby wybrać ruch, który chcesz uwzględnić w regule. W obszarze Akcje zdefiniuj następujące wartości:

Parametr Opis Server (Serwer) Wybierz pozycję FortiSIEM. Host Zdefiniuj adres IP serwera ClearPass, aby wysyłać informacje o alertach. Port Zdefiniuj port ClearPass, aby wysyłać informacje o alercie. Strefa czasowa Sygnatura czasowa wykrywania alertów. Wybierz pozycję Zapisz.

Blokowanie złośliwego źródła przy użyciu zapory Fortigate

Zasady można ustawić tak, aby automatycznie blokowały złośliwe źródła w zaporze FortiGate przy użyciu alertów w usłudze Defender dla IoT.

Na przykład następujący alert może zablokować złośliwe źródło:

Aby ustawić regułę zapory FortiGate, która blokuje złośliwe źródło:

W pliku FortiGate utwórz klucz interfejsu API.

Zaloguj się do czujnika usługi Defender for IoT lub lokalnej konsoli zarządzania, a następnie wybierz pozycję Przekazywanie, ustaw regułę przekazywania, która blokuje alerty związane ze złośliwym oprogramowaniem.

W czujniku usługi Defender for IoT lub lokalnej konsoli zarządzania wybierz pozycję Alerty i zablokuj złośliwe źródło.

Przejdź do okna FortiGage Administracja istrator i znajdź zablokowany złośliwy adres źródłowy.

Zasady blokowania są tworzone automatycznie i są wyświetlane w oknie Zasady fortiGate IPv4.

Wybierz zasady i upewnij się, że opcja Włącz te zasady jest włączona.

Parametr opis Nazwa/nazwisko Nazwa zasady. Interfejs przychodzący Interfejs zapory dla ruchu przychodzącego. Interfejs wychodzący Interfejs zapory ruchu wychodzącego. Source Adresy źródłowe dla ruchu. Lokalizacja docelowa Adresy docelowe dla ruchu. Zaplanuj Wystąpienie nowo zdefiniowanej reguły. Na przykład always.Usługa Protokół lub określone porty dla ruchu. Akcja Akcja wykonywana przez zaporę.