Omówienie programu Defender EASM

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender (Defender EASM) stale odnajduje i mapuje obszar ataków cyfrowych w celu zapewnienia zewnętrznego widoku infrastruktury online. Ta widoczność umożliwia zespołom ds. zabezpieczeń i IT identyfikowanie nieznanych informacji, określanie priorytetów ryzyka, eliminowanie zagrożeń oraz rozszerzanie kontroli luk w zabezpieczeniach i ekspozycji poza zaporę. Usługa Attack Surface Insights jest generowana dzięki wykorzystaniu luk w zabezpieczeniach i danych infrastruktury w celu zaprezentowania kluczowych obszarów zainteresowania dla organizacji.

Odnajdywanie i spis

Zastrzeżona technologia odnajdywania firmy Microsoft rekursywnie wyszukuje infrastrukturę z obserwowanymi połączeniami ze znanymi wiarygodnymi aktywami, aby wnioskować o relacji tej infrastruktury z organizacją i odkrywać wcześniej nieznane i niemonitorowane właściwości. Te znane uzasadnione aktywa są nazywane odnajdywaniem "nasion"; Usługa Defender EASM po raz pierwszy odnajduje silne połączenia z tymi wybranymi jednostkami, powtarzając, aby odsłonić więcej połączeń i ostatecznie skompilować powierzchnię ataków.

Usługa Defender EASM obejmuje odnajdywanie następujących rodzajów zasobów:

- Domeny

- Bloki adresów IP

- Hosts

- Kontakty e-mail

- Numery ASN

- Organizacje WHOIS

Odnalezione zasoby są indeksowane i klasyfikowane w spisie eaSM usługi Defender, zapewniając dynamiczny rekord całej infrastruktury internetowej w ramach zarządzania organizacją. Zasoby są klasyfikowane jako ostatnie (obecnie aktywne) lub historyczne i mogą obejmować aplikacje internetowe, zależności innych firm i inne połączenia zasobów.

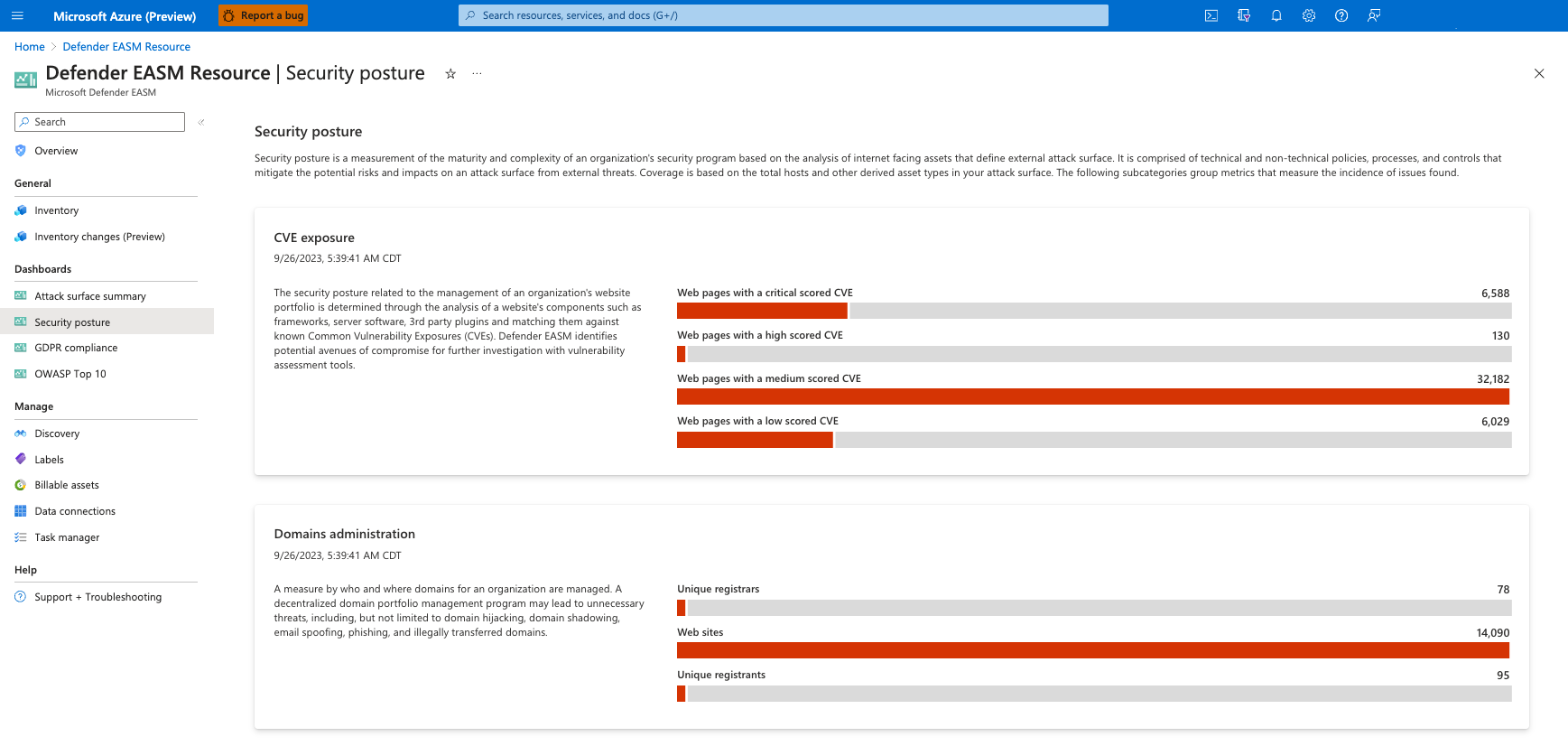

Pulpity nawigacyjne

Usługa Defender EASM udostępnia serię pulpitów nawigacyjnych, które ułatwiają użytkownikom szybkie zrozumienie infrastruktury online i wszelkich kluczowych zagrożeń dla organizacji. Te pulpity nawigacyjne zostały zaprojektowane w celu zapewnienia wglądu w konkretne obszary ryzyka, w tym luki w zabezpieczeniach, zgodność i higienę zabezpieczeń. Te szczegółowe informacje ułatwiają klientom szybkie rozwiązywanie problemów ze składnikami ich obszaru ataków, które stanowią największe ryzyko dla organizacji.

Zarządzanie zasobami

Klienci mogą filtrować swoje zapasy, aby wyświetlić szczegółowe informacje, o których najbardziej dbają. Filtrowanie oferuje poziom elastyczności i dostosowywania, który umożliwia użytkownikom dostęp do określonego podzestawu zasobów. Dzięki temu można korzystać z danych eaSM usługi Defender zgodnie z konkretnym przypadkiem użycia, niezależnie od tego, czy szukasz zasobów łączących się z przestarzałą infrastrukturą, czy identyfikując nowe zasoby w chmurze.

Uprawnienia użytkownika

Użytkownicy, którym przypisano role Właściciel lub Współautor, mogą tworzyć, usuwać i edytować zasoby EASM usługi Defender oraz zasoby spisu w nim zawarte. Te role mogą korzystać ze wszystkich funkcji oferowanych na platformie. Użytkownicy, którym przypisano rolę Czytelnik, mogą wyświetlać dane eaSM usługi Defender, ale nie mogą tworzyć, usuwać ani edytować zasobów spisu albo samego zasobu.

Miejsce przechowywania, dostępność i prywatność danych

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender zawiera zarówno dane globalne, jak i dane specyficzne dla klienta. Podstawowe dane internetowe to globalne dane firmy Microsoft; etykiety stosowane przez klientów są uznawane za dane klientów. Wszystkie dane klienta są przechowywane w wybranym regionie.

Ze względów bezpieczeństwa firma Microsoft zbiera adresy IP użytkowników podczas logowania. Te dane są przechowywane przez maksymalnie 30 dni, ale mogą być przechowywane dłużej w razie potrzeby w celu zbadania potencjalnego fałszywego lub złośliwego użycia produktu.

W przypadku scenariusza awarii regionu tylko klienci w danym regionie napotykają przestoje.

Struktura zgodności firmy Microsoft wymaga usunięcia wszystkich danych klientów w ciągu 180 dni od tego, że organizacja nie jest już klientem firmy Microsoft. Obejmuje to również przechowywanie danych klientów w lokalizacjach offline, takich jak kopie zapasowe bazy danych. Po usunięciu zasobu nie można go przywrócić przez nasze zespoły. Dane klienta są przechowywane w naszych magazynach danych przez 75 dni, jednak nie można przywrócić rzeczywistego zasobu. Po upływie 75 dni dane klientów zostaną trwale usunięte.