Ustawienia dns usługi Azure Firewall

Można skonfigurować niestandardowy serwer DNS i włączyć serwer proxy DNS dla usługi Azure Firewall. Skonfiguruj te ustawienia podczas wdrażania zapory lub skonfiguruj je później na stronie ustawień DNS. Domyślnie usługa Azure Firewall używa usługi Azure DNS, a serwer proxy DNS jest wyłączony.

Serwery DNS

Serwer DNS obsługuje i rozpoznaje nazwy domen na adresy IP. Domyślnie usługa Azure Firewall używa usługi Azure DNS do rozpoznawania nazw. Ustawienie serwera DNS umożliwia skonfigurowanie własnych serwerów DNS na potrzeby rozpoznawania nazw usługi Azure Firewall. Można skonfigurować jeden serwer lub wiele serwerów. Jeśli skonfigurujesz wiele serwerów DNS, używany serwer zostanie wybrany losowo. W niestandardowym systemie DNS można skonfigurować maksymalnie 15 serwerów DNS.

Uwaga

W przypadku wystąpień usługi Azure Firewall zarządzanych przy użyciu usługi Azure Firewall Manager ustawienia DNS są konfigurowane w skojarzonych zasadach usługi Azure Firewall.

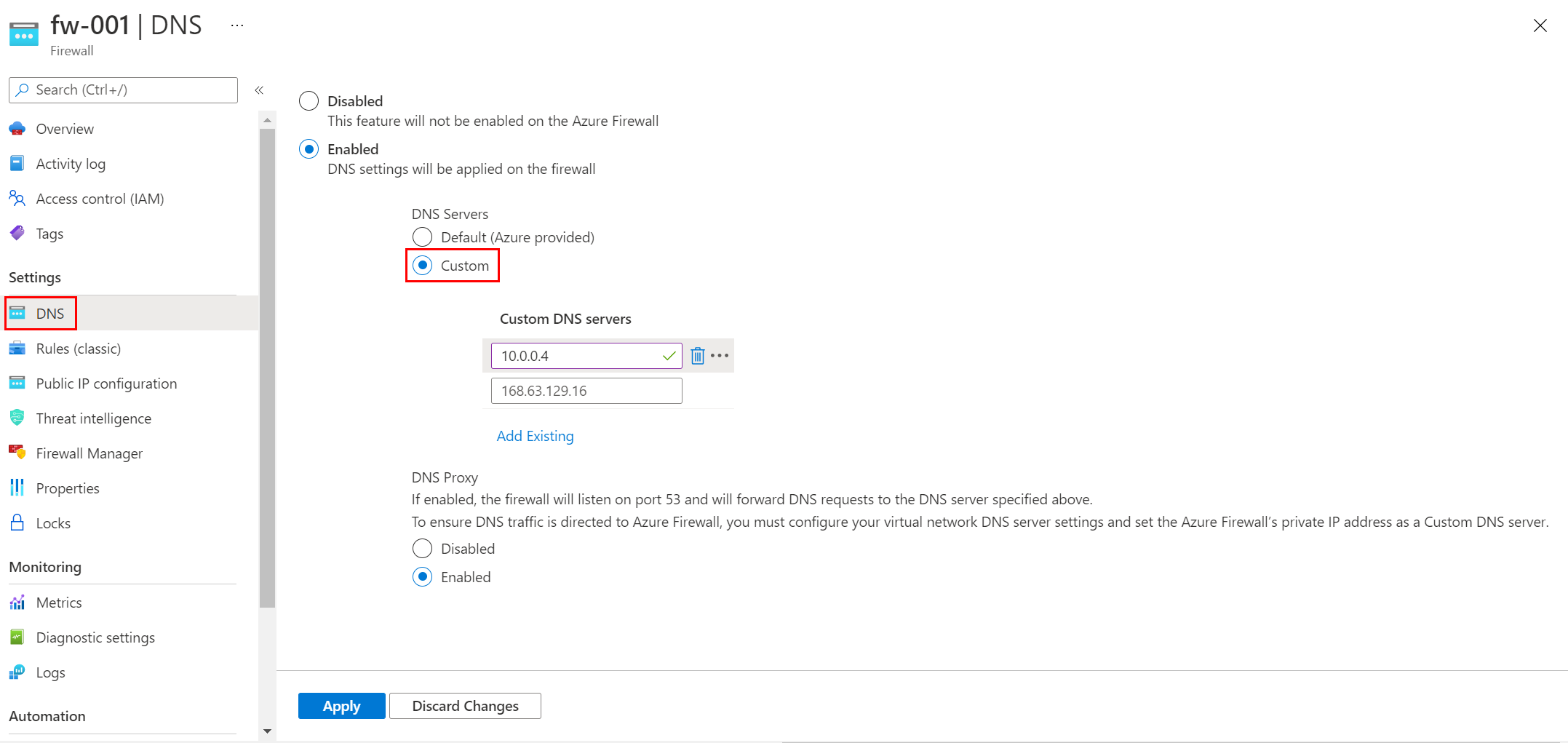

Konfigurowanie niestandardowych serwerów DNS

- W obszarze Ustawienia usługi Azure Firewall wybierz pozycję Ustawienia DNS.

- W obszarze Serwery DNS można wpisać lub dodać istniejące serwery DNS, które zostały wcześniej określone w sieci wirtualnej.

- Wybierz Zastosuj.

Zapora kieruje teraz ruch DNS do określonych serwerów DNS na potrzeby rozpoznawania nazw.

Serwer proxy DNS

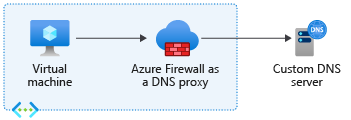

Usługę Azure Firewall można skonfigurować tak, aby działała jako serwer proxy DNS. Serwer proxy DNS jest pośrednikiem dla żądań DNS z maszyn wirtualnych klienta do serwera DNS.

Jeśli chcesz włączyć filtrowanie nazw FQDN (w pełni kwalifikowanej nazwy domeny) w regułach sieci, włącz serwer proxy DNS i zaktualizuj konfigurację maszyny wirtualnej, aby używać zapory jako serwera proxy DNS.

Jeśli włączysz filtrowanie nazw FQDN w regułach sieci i nie skonfigurujesz maszyn wirtualnych klienta do używania zapory jako serwera proxy DNS, żądania DNS od tych klientów mogą podróżować do serwera DNS w innym czasie lub zwracać inną odpowiedź w porównaniu z zaporą. Zaleca się skonfigurowanie maszyn wirtualnych klienta do używania usługi Azure Firewall jako serwera proxy DNS. Dzięki temu usługa Azure Firewall jest w ścieżce żądań klientów, aby uniknąć niespójności.

Jeśli usługa Azure Firewall jest serwerem proxy DNS, możliwe są dwa typy funkcji buforowania:

Dodatnia pamięć podręczna: rozpoznawanie nazw DNS zakończyło się pomyślnie. Zapora buforuje te odpowiedzi zgodnie z czasem wygaśnięcia (czas wygaśnięcia) w odpowiedzi do maksymalnie 1 godziny.

Negatywna pamięć podręczna: rozpoznawanie nazw DNS powoduje brak odpowiedzi lub brak rozwiązania. Zapora buforuje te odpowiedzi zgodnie z czasem wygaśnięcia w odpowiedzi, maksymalnie 30 minut.

Serwer proxy DNS przechowuje wszystkie rozpoznane adresy IP z nazw FQDN w regułach sieci. Najlepszym rozwiązaniem jest użycie nazw FQDN rozpoznawanych jako jeden adres IP.

Dziedziczenie zasad

Ustawienia DNS zasad stosowane do autonomicznej zapory zastępują ustawienia DNS autonomicznej zapory. Zasady podrzędne dziedziczą wszystkie ustawienia DNS zasad nadrzędnych, ale mogą zastąpić zasady nadrzędne.

Aby na przykład używać nazw FQDN w regule sieciowej, należy włączyć serwer proxy DNS. Jeśli jednak zasady nadrzędne nie mają włączonego serwera proxy DNS, zasady podrzędne nie będą obsługiwać nazw FQDN w regułach sieci, chyba że to ustawienie zostanie zastąpione lokalnie.

Konfiguracja serwera proxy DNS

Konfiguracja serwera proxy DNS wymaga trzech kroków:

- Włącz serwer proxy DNS w ustawieniach dns usługi Azure Firewall.

- Opcjonalnie skonfiguruj niestandardowy serwer DNS lub użyj podanego domyślnego ustawienia.

- Skonfiguruj prywatny adres IP usługi Azure Firewall jako niestandardowy adres DNS w ustawieniach serwera DNS sieci wirtualnej. To ustawienie gwarantuje, że ruch DNS jest kierowany do usługi Azure Firewall.

Aby skonfigurować serwer proxy DNS, należy skonfigurować ustawienie serwerów DNS sieci wirtualnej tak, aby używały prywatnego adresu IP zapory. Następnie włącz serwer proxy DNS w ustawieniach dns usługi Azure Firewall.

Konfigurowanie serwerów DNS sieci wirtualnej

- Wybierz sieć wirtualną, w której ruch DNS jest kierowany przez wystąpienie usługi Azure Firewall.

- W obszarze Ustawienia wybierz pozycję Serwery DNS.

- W obszarze Serwery DNS wybierz pozycję Niestandardowe.

- Wprowadź prywatny adres IP zapory.

- Wybierz pozycję Zapisz.

- Uruchom ponownie maszyny wirtualne połączone z siecią wirtualną, aby zostały przypisane nowe ustawienia serwera DNS. Maszyny wirtualne nadal używają bieżących ustawień DNS do czasu ponownego uruchomienia.

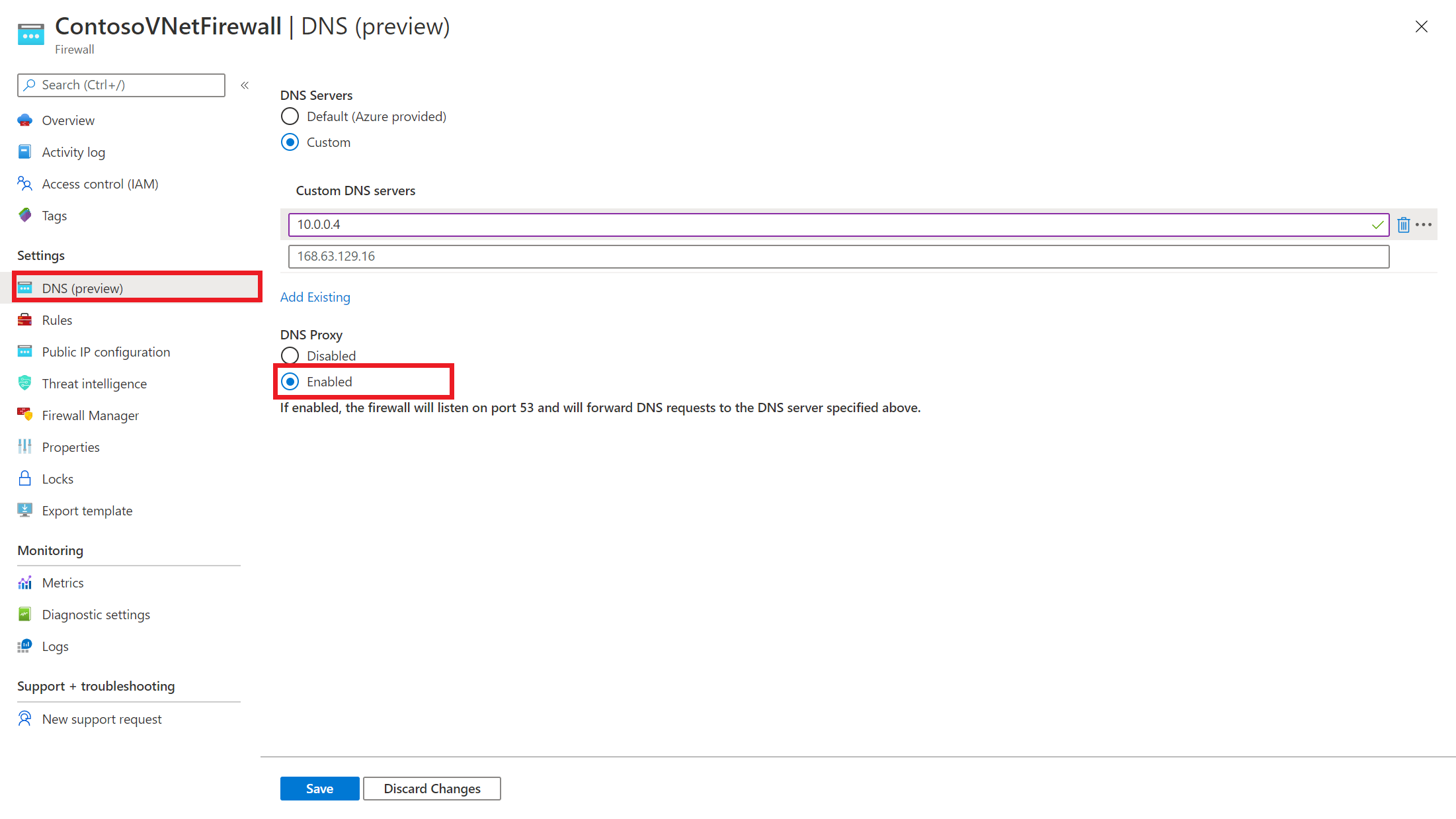

Włączanie serwera proxy DNS

- Wybierz wystąpienie usługi Azure Firewall.

- W obszarze Ustawienia wybierz pozycję Ustawienia DNS.

- Domyślnie serwer proxy DNS jest wyłączony. Po włączeniu tego ustawienia zapora nasłuchuje na porcie 53 i przekazuje żądania DNS do skonfigurowanych serwerów DNS.

- Przejrzyj konfigurację serwerów DNS, aby upewnić się, że ustawienia są odpowiednie dla danego środowiska.

- Wybierz pozycję Zapisz.

Tryb failover o wysokiej dostępności

Serwer proxy DNS ma mechanizm trybu failover, który zatrzymuje się przy użyciu wykrytego serwera w złej kondycji i używa innego dostępnego serwera DNS.

Jeśli wszystkie serwery DNS są niedostępne, nie ma powrotu do innego serwera DNS.

Kontrole kondycji

Serwer proxy DNS wykonuje pięć sekund pętli sprawdzania kondycji tak długo, jak serwery nadrzędne zgłaszają złą kondycję. Testy kondycji to cykliczne zapytanie DNS do głównego serwera nazw. Po uznaniu serwera nadrzędnego za w dobrej kondycji zapora zatrzymuje sprawdzanie kondycji do następnego błędu. Gdy serwer proxy w dobrej kondycji zwraca błąd, zapora wybiera inny serwer DNS na liście.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla