Zarządzanie analizą ruchu przy użyciu usługi Azure Policy

Usługa Azure Policy pomaga wymuszać standardy organizacyjne i oceniać zgodność na dużą skalę. Typowe przypadki użycia usługi Azure Policy obejmują implementowanie ładu na potrzeby spójności zasobów, zgodności z przepisami, bezpieczeństwa, kontroli kosztów i zarządzania. Aby dowiedzieć się więcej na temat zasad platformy Azure, zobacz Co to jest usługa Azure Policy? i Szybki start: tworzenie przypisania zasad w celu identyfikowania niezgodnych zasobów.

Z tego artykułu dowiesz się, jak zarządzać konfiguracją za pomocą trzech wbudowanych zasad dostępnych dla analizy ruchu usługi Azure Network Watcher.

Inspekcja dzienników przepływów przy użyciu wbudowanych zasad

Dzienniki przepływu usługi Network Watcher powinny mieć włączone zasady analizy ruchu przeprowadzają inspekcję wszystkich istniejących dzienników przepływu przez inspekcję obiektów typu Microsoft.Network/networkWatchers/flowLogs usługi Azure Resource Manager i sprawdzanie, czy analiza ruchu jest włączona za pośrednictwem networkWatcherFlowAnalyticsConfiguration.enabled właściwości zasobu dzienników przepływu. Następnie te zasady flaguje zasób dzienników przepływu, który ma właściwość ustawioną na false.

Aby przeprowadzić inspekcję dzienników przepływu przy użyciu wbudowanych zasad:

Zaloguj się w witrynie Azure Portal.

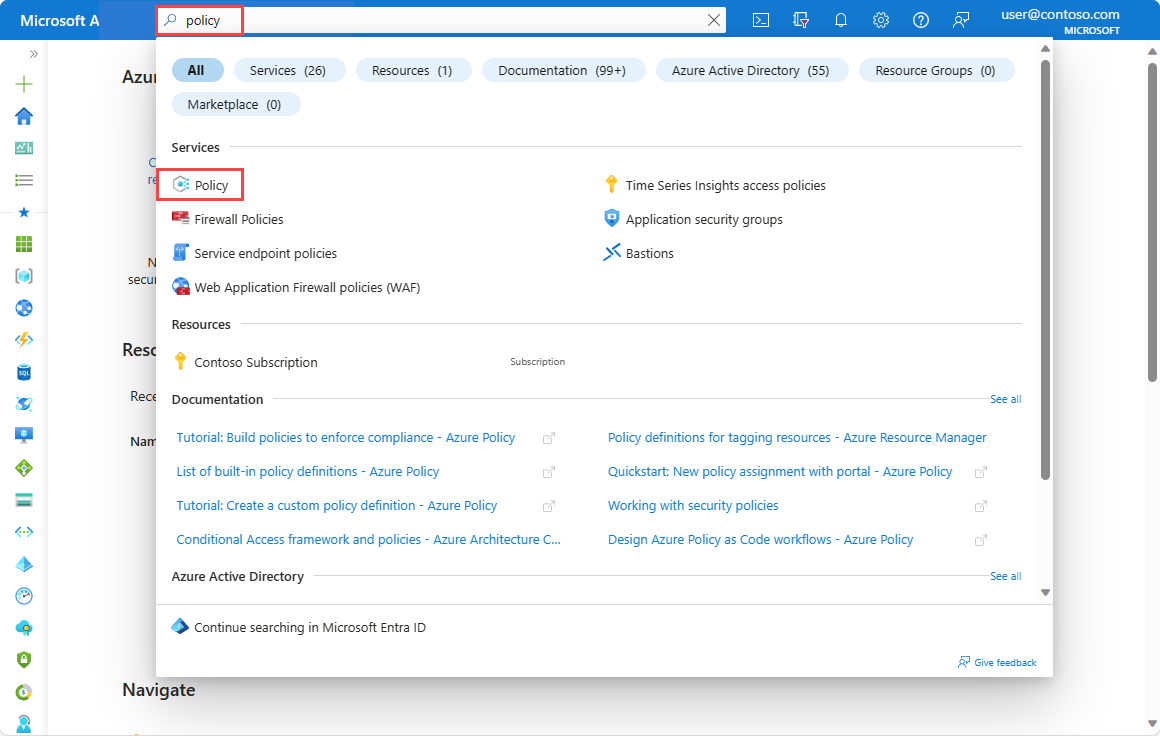

W polu wyszukiwania w górnej części portalu wprowadź zasady. Wybierz pozycję Zasady z wyników wyszukiwania.

Wybierz pozycję Przypisania, a następnie wybierz pozycję Przypisz zasady.

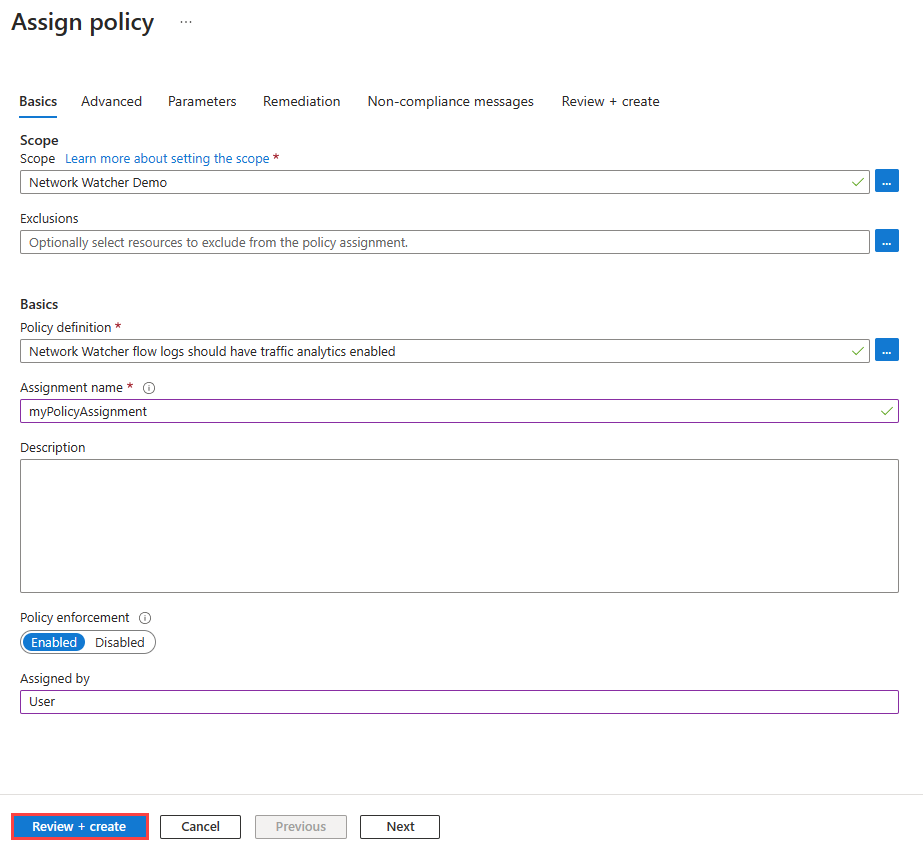

Wybierz wielokropek ... obok pozycji Zakres , aby wybrać subskrypcję platformy Azure zawierającą dzienniki przepływu, które mają być poddawane inspekcji przez zasady. Możesz również wybrać grupę zasobów zawierającą dzienniki przepływu. Po wybraniu opcji wybierz przycisk Wybierz .

Wybierz wielokropek ... obok pozycji Definicja zasad, aby wybrać wbudowane zasady, które chcesz przypisać. Wprowadź analizę ruchu w polu wyszukiwania i wybierz pozycję Wbudowany filtr. W wynikach wyszukiwania wybierz pozycję Dzienniki przepływu usługi Network Watcher powinny mieć włączoną analizę ruchu, a następnie wybierz pozycję Dodaj.

Wprowadź nazwę w polu Nazwa przypisania i nazwę w obszarze Przypisane przez. Te zasady nie wymagają żadnych parametrów.

Wybierz pozycję Przejrzyj i utwórz , a następnie pozycję Utwórz.

Uwaga

Te zasady nie wymagają żadnych parametrów. Nie zawiera ona również żadnych definicji ról, więc nie trzeba tworzyć przypisań ról dla tożsamości zarządzanej na karcie Korygowanie .

Wybierz pozycję Zgodność. Wyszukaj nazwę przypisania, a następnie wybierz ją.

Zgodność zasobów zawiera listę wszystkich niezgodnych dzienników przepływu.

Wdrażanie i konfigurowanie analizy ruchu przy użyciu zasad deployIfNotExists

Dostępne są dwie zasady deployIfNotExists umożliwiające konfigurowanie dzienników przepływów sieciowej grupy zabezpieczeń:

Skonfiguruj sieciowe grupy zabezpieczeń, aby korzystały z określonych obszarów roboczych, konta magazynu i zasad przechowywania dzienników przepływu na potrzeby analizy ruchu: te zasady flagują sieciową grupę zabezpieczeń, która nie ma włączonej analizy ruchu. W przypadku oflagowanej sieciowej grupy zabezpieczeń odpowiedni zasób dzienników przepływu sieciowej grupy zabezpieczeń nie istnieje lub istnieje zasób dzienników przepływu sieciowej grupy zabezpieczeń, ale analiza ruchu nie jest włączona. Jeśli chcesz, aby zasady wpływały na istniejące zasoby, możesz utworzyć zadanie korygowania .

Korygowanie można przypisać podczas przypisywania zasad lub po przypisaniu i ocenie zasad. Korygowanie umożliwia analizę ruchu na wszystkich oflagowanych zasobach z podanymi parametrami. Jeśli sieciowa grupa zabezpieczeń ma już włączone dzienniki przepływu w określonym identyfikatorze magazynu, ale nie ma włączonej analizy ruchu, korygowanie umożliwia analizę ruchu w tej sieciowej grupie zabezpieczeń z podanymi parametrami. Jeśli identyfikator magazynu podany w parametrach różni się od tego, który jest włączony dla dzienników przepływu, zostanie zastąpiony podanym identyfikatorem magazynu w zadaniu korygowania. Jeśli nie chcesz zastępować, użyj pozycji Konfiguruj sieciowe grupy zabezpieczeń, aby włączyć zasady analizy ruchu.

Skonfiguruj sieciowe grupy zabezpieczeń, aby włączyć analizę ruchu: te zasady są podobne do poprzednich zasad, z tą różnicą, że podczas korygowania nie zastępuje ustawień dzienników przepływu w oflagowanych sieciowych grupach zabezpieczeń, które mają włączone dzienniki przepływu, ale analiza ruchu jest wyłączona z parametrem podanym w przypisaniu zasad.

Uwaga

Network Watcher to usługa regionalna, więc dwa zasady deployIfNotExists będą stosowane do sieciowych grup zabezpieczeń, które istnieją w określonym regionie. W przypadku sieciowych grup zabezpieczeń w innym regionie utwórz kolejne przypisanie zasad w tym regionie.

Aby przypisać dowolną z dwóch zasad deployIfNotExists , wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania w górnej części portalu wprowadź zasady. Wybierz pozycję Zasady z wyników wyszukiwania.

Wybierz pozycję Przypisania, a następnie wybierz pozycję Przypisz zasady.

Wybierz wielokropek ... obok pozycji Zakres , aby wybrać subskrypcję platformy Azure zawierającą dzienniki przepływu, które mają być poddawane inspekcji przez zasady. Możesz również wybrać grupę zasobów zawierającą dzienniki przepływu. Po wybraniu opcji wybierz przycisk Wybierz .

Wybierz wielokropek ... obok pozycji Definicja zasad, aby wybrać wbudowane zasady, które chcesz przypisać. Wprowadź analizę ruchu w polu wyszukiwania i wybierz wbudowany filtr. W wynikach wyszukiwania wybierz pozycję Konfiguruj sieciowe grupy zabezpieczeń, aby używać określonych obszarów roboczych, konta magazynu i zasad przechowywania dzienników przepływu na potrzeby analizy ruchu, a następnie wybierz pozycję Dodaj.

Wprowadź nazwę w polu Nazwa przypisania i nazwę w obszarze Przypisane przez.

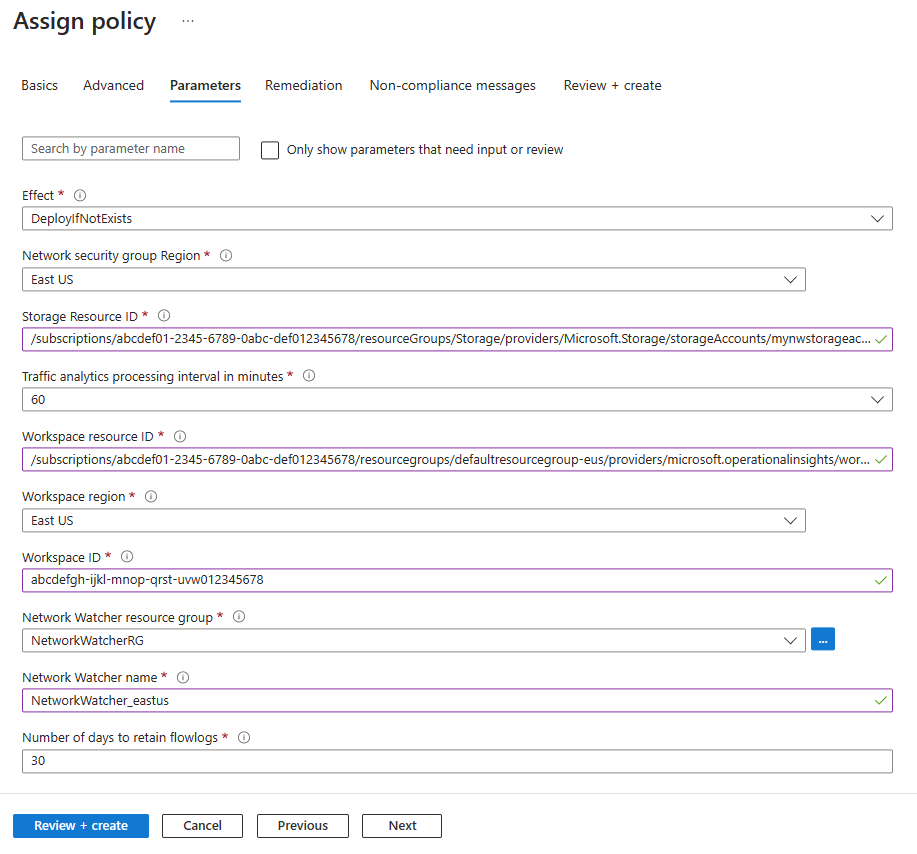

Wybierz przycisk Dalej dwa razy lub wybierz kartę Parametry . Następnie wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Efekt Wybierz pozycję WdróżIfNotExists. Region sieciowej grupy zabezpieczeń Wybierz region sieciowej grupy zabezpieczeń, dla której chcesz za pomocą zasad. Identyfikator zasobu magazynu Wprowadź pełny identyfikator zasobu konta magazynu. Konto magazynu musi znajdować się w tym samym regionie co sieciowa grupa zabezpieczeń. Format identyfikatora zasobu magazynu to: /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Interwał przetwarzania analizy ruchu w minutach Wybierz częstotliwość wypychania przetworzonych dzienników do obszaru roboczego. Obecnie dostępne wartości to 10 i 60 minut. Domyślna wartość wynosi 60 minut. Identyfikator zasobu obszaru roboczego Wprowadź pełny identyfikator zasobu obszaru roboczego, w którym ma być włączona analiza ruchu. Format identyfikatora zasobu obszaru roboczego to: /subscriptions/<SubscriptionID>/resourcegroups/<ResourceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Region obszaru roboczego Wybierz region obszaru roboczego analizy ruchu. Identyfikator obszaru roboczego Wprowadź identyfikator obszaru roboczego analizy ruchu. Grupa zasobów usługi Network Watcher Wybierz grupę zasobów usługi Network Watcher. Nazwa usługi Network Watcher Wprowadź nazwę usługi Network Watcher. Liczba dni przechowywania dzienników przepływu Wprowadź liczbę dni, dla których chcesz zachować dane dzienników przepływu na koncie magazynu. Jeśli chcesz zachować dane na zawsze, wprowadź wartość 0. Uwaga

Region obszaru roboczego analizy ruchu nie musi być taki sam jak region docelowej sieciowej grupy zabezpieczeń.

Wybierz kartę Dalej lub Korygowanie . Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Tworzenie zadania korygowania Zaznacz to pole wyboru, jeśli chcesz, aby zasady wpływały na istniejące zasoby. Utwórz tożsamość zarządzaną Zaznacz pole wyboru. Typ tożsamości zarządzanej Wybierz typ tożsamości zarządzanej, której chcesz użyć. Lokalizacja tożsamości przypisanej przez system Wybierz region tożsamości przypisanej przez system. Scope Wybierz zakres tożsamości przypisanej przez użytkownika. Istniejące tożsamości przypisane przez użytkownika Wybierz tożsamość przypisaną przez użytkownika. Uwaga

Do korzystania z tych zasad potrzebne są uprawnienia Współautor lub Właściciel .

Wybierz pozycję Przejrzyj i utwórz , a następnie pozycję Utwórz.

Wybierz pozycję Zgodność. Wyszukaj nazwę przypisania, a następnie wybierz ją.

Wybierz pozycję Zgodność zasobów, aby uzyskać listę wszystkich niezgodnych dzienników przepływu.

Rozwiązywanie problemów

Zadanie korygowania kończy się niepowodzeniem z PolicyAuthorizationFailed kodem błędu: przykładowy przykład błędu Tożsamość zasobu przypisania /subscriptions/abcdef01-2345-6789-0abc-def012345678/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ zasad nie ma niezbędnych uprawnień do tworzenia wdrożenia.

W takim scenariuszu tożsamość zarządzana musi zostać ręcznie udzielona. Przejdź do odpowiedniej subskrypcji/grupy zasobów (zawierającej zasoby podane w parametrach zasad) i przyznaj współautorowi dostęp do tożsamości zarządzanej utworzonej przez zasady.

Powiązana zawartość

- Dowiedz się więcej o wbudowanych zasadach dzienników przepływu sieciowej grupy zabezpieczeń.

- Dowiedz się więcej o analizie ruchu.

- Dowiedz się, jak używać szablonu usługi Azure Resource Manager (ARM) do wdrażania dzienników przepływu i analizy ruchu, zobacz Konfigurowanie dzienników przepływu sieciowej grupy zabezpieczeń przy użyciu szablonu usługi Azure Resource Manager.