Podnoszenie poziomu dostępu w celu zarządzania wszystkimi subskrypcjami platformy Azure i grupami zarządzania

Jako administrator globalny w usłudze Microsoft Entra ID możesz nie mieć dostępu do wszystkich subskrypcji i grup zarządzania w katalogu. W tym artykule opisano sposoby podniesienia poziomu dostępu do wszystkich subskrypcji i grup zarządzania.

Uwaga

Aby uzyskać informacje o wyświetlaniu lub usuwaniu danych osobowych, zobacz Ogólne żądania podmiotów danych dotyczące RODO, żądań podmiotów danych platformy Azure dotyczących RODO lub Żądań podmiotów danych systemu Windows dotyczących RODO, w zależności od konkretnego obszaru i potrzeb. Aby uzyskać więcej informacji na temat RODO, zobacz sekcję RODO centrum zaufania firmy Microsoft i sekcję RODO w portalu zaufania usług.

W jakich sytuacjach możesz potrzebować podniesienia poziomu uprawnień dostępu?

Jeśli jesteś administratorem globalnym, może wystąpić czas, kiedy chcesz wykonać następujące czynności:

- Odzyskiwanie dostępu do subskrypcji platformy Azure lub grupy zarządzania, gdy użytkownik utracił dostęp

- Przyznać innemu użytkownikowi lub sobie samemu dostęp do subskrypcji platformy Azure lub grupy zarządzania

- Zobacz wszystkie subskrypcje platformy Azure lub grupy zarządzania w organizacji

- Zezwalaj aplikacji automatyzacji (takiej jak fakturowanie lub inspekcja aplikacji) na dostęp do wszystkich subskrypcji platformy Azure lub grup zarządzania

Jak działa dostęp z podniesionymi uprawnieniami?

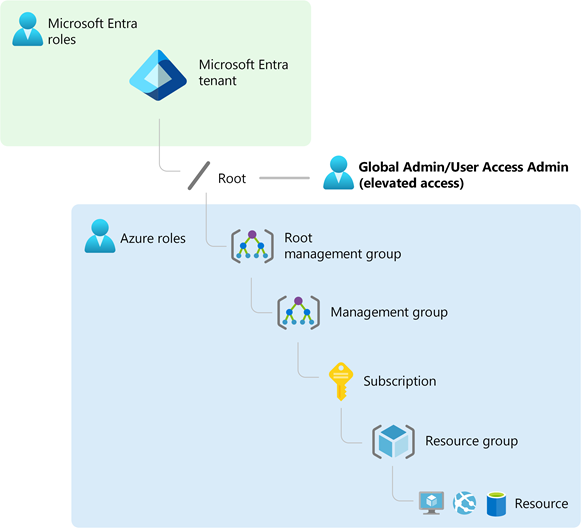

Microsoft Entra ID i zasoby Azure są zabezpieczone niezależnie od siebie. Oznacza to, że przypisania ról Microsoft Entra nie przyznają dostępu do zasobów Azure, a przypisania ról Azure nie przyznają dostępu do identyfikatora Microsoft Entra ID. Jeśli jednak jesteś Globalnym administratorem w Microsoft Entra ID, możesz przypisać sobie dostęp do wszystkich subskrypcji Azure i grup zarządzania w swoim katalogu. Użyj tej funkcji, jeśli nie masz dostępu do zasobów subskrypcji platformy Azure, takich jak maszyny wirtualne lub konta magazynu, i chcesz użyć uprawnień administratora globalnego, aby uzyskać dostęp do tych zasobów.

Po podwyższeniu poziomu dostępu zostanie przypisana rola Administrator dostępu użytkowników na platformie Azure w zakresie głównym (/). Pozwoli Ci to wyświetlać wszystkie zasoby i przypisywać dostęp w dowolnej subskrypcji lub grupie zarządzania w katalogu. Przypisania ról administratora dostępu użytkowników można usunąć przy użyciu programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub interfejsu API REST.

Po wprowadzeniu zmian, które należało wprowadzić w zakresie katalogu głównego, ten podwyższony poziom dostępu należy usunąć.

Wykonywanie kroków w zakresie głównym

- Witryna Azure Portal

- Program PowerShell

- Interfejs wiersza polecenia platformy Azure

- Interfejs API REST

Krok 1. Podniesienie poziomu dostępu administratora globalnego

Wykonaj następujące kroki, aby podwyższyć poziom dostępu administratora globalnego przy użyciu witryny Azure Portal.

Zaloguj się do witryny Azure Portal jako administrator globalny.

Jeśli używasz usługi Microsoft Entra Privileged Identity Management, aktywuj przypisanie roli administratora globalnego.

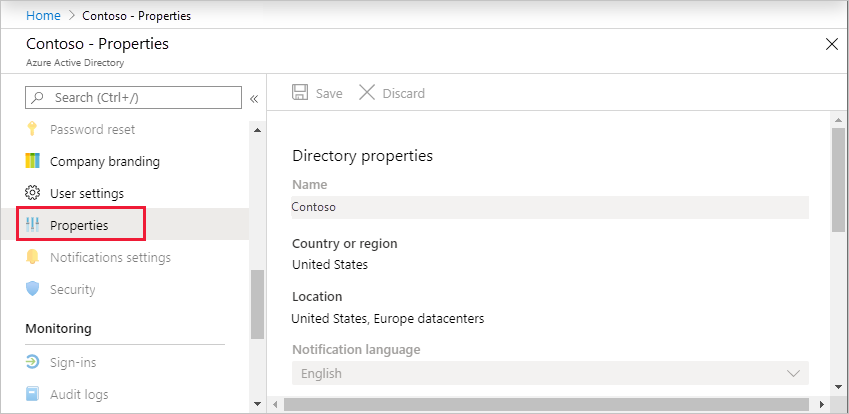

Otwórz Microsoft Entra ID.

W obszarze Zarządzanie wybierz pozycję Właściwości.

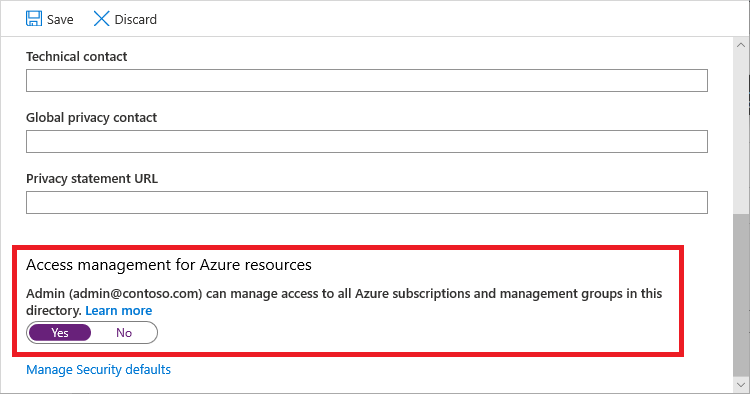

W obszarze Zarządzanie dostępem dla zasobów platformy Azure ustaw przełącznik tak.

Po ustawieniu przełącznika na Wartość Tak zostanie przypisana rola Administrator dostępu użytkowników w kontroli dostępu na podstawie ról na platformie Azure w zakresie głównym (/). Daje to uprawnienie do przypisywania ról we wszystkich subskrypcjach platformy Azure i grupach zarządzania skojarzonych z tym katalogiem firmy Microsoft Entra. Ten przełącznik jest dostępny tylko dla użytkowników, którzy mają przypisaną rolę administratora globalnego w identyfikatorze Entra firmy Microsoft.

Po ustawieniu przełącznika na Nie rola administratora dostępu użytkowników w kontroli dostępu na podstawie ról platformy Azure zostanie usunięta z konta użytkownika. Nie można już przypisywać ról we wszystkich subskrypcjach platformy Azure i grupach zarządzania skojarzonych z tym katalogiem firmy Microsoft Entra. Możesz wyświetlać tylko subskrypcje platformy Azure i grupy zarządzania, do których udzielono ci dostępu i zarządzać nimi.

Uwaga

Jeśli używasz usługi Privileged Identity Management, dezaktywacja przypisania roli nie powoduje zmiany przełącznika Zarządzanie dostępem dla zasobów platformy Azure na nie. Aby zachować najmniej uprzywilejowany dostęp, zalecamy ustawienie tego przełącznika na Nie przed dezaktywem przypisania roli.

Kliknij przycisk Zapisz , aby zapisać ustawienie.

To ustawienie nie jest właściwością globalną i ma zastosowanie tylko do aktualnie zalogowanego użytkownika. Nie można podnieść poziomu dostępu dla wszystkich członków roli administratora globalnego.

Wyloguj się i zaloguj się ponownie, aby odświeżyć dostęp.

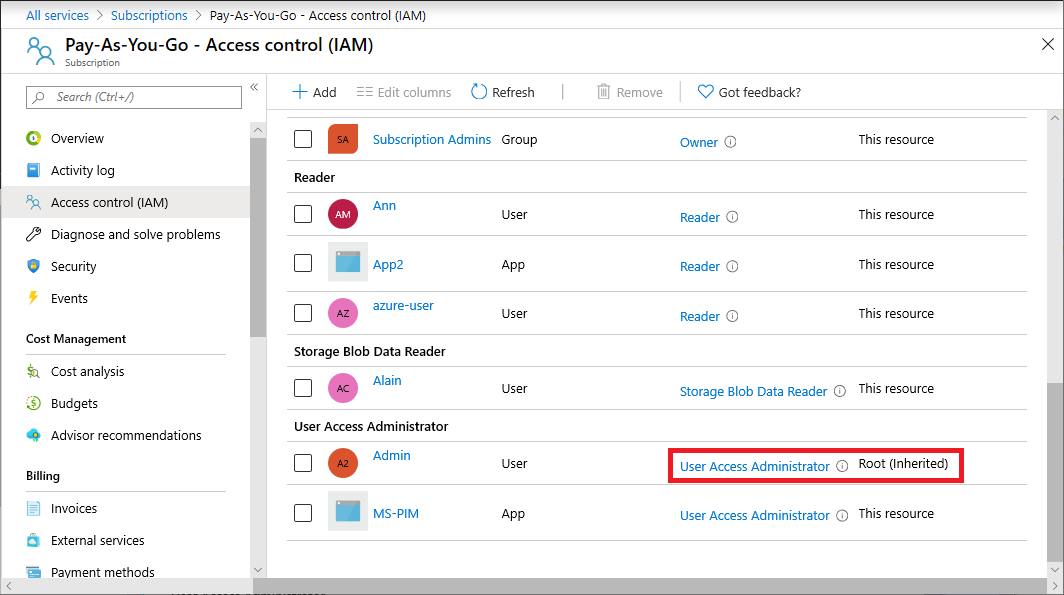

Teraz musisz mieć dostęp do wszystkich subskrypcji i grup zarządzania w katalogu. Po wyświetleniu okienka Kontrola dostępu (Zarządzanie dostępem i tożsamościami) zauważysz, że masz przypisaną rolę administratora dostępu użytkowników w zakresie głównym.

Wprowadź zmiany, które należy wprowadzić przy podwyższonym poziomie dostępu.

Aby uzyskać informacje na temat przypisywania ról, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal. Jeśli używasz usługi Privileged Identity Management, zobacz Odnajdywanie zasobów platformy Azure w celu zarządzania rolami zasobów platformy Azure lub przypisywania ich.

Wykonaj kroki opisane w poniższej sekcji, aby usunąć podwyższony poziom dostępu.

Krok 2. Usuwanie podwyższonego poziomu dostępu

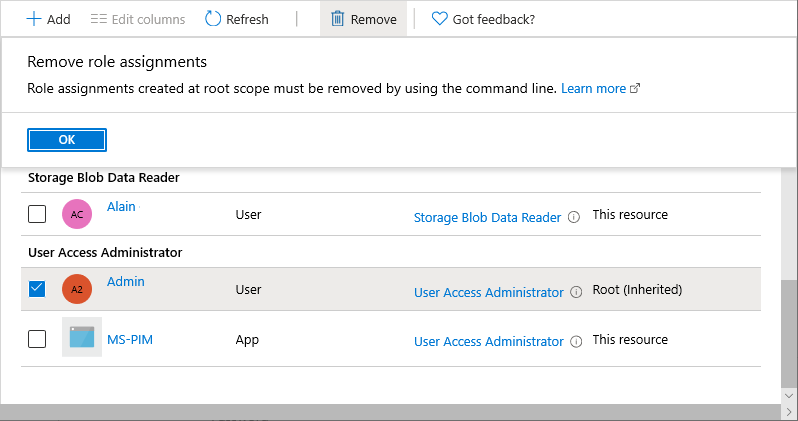

Aby usunąć przypisanie roli Administrator dostępu użytkowników w zakresie głównym (/), wykonaj następujące kroki.

Zaloguj się jako ten sam użytkownik, który został użyty do podniesienia poziomu dostępu.

Na liście nawigacji kliknij pozycję Microsoft Entra ID , a następnie kliknij pozycję Właściwości.

Ustaw przełącznik Zarządzanie dostępem dla zasobów platformy Azure z powrotem na Nie. Ponieważ jest to ustawienie dla poszczególnych użytkowników, musisz zalogować się jako ten sam użytkownik, który został użyty do podniesienia poziomu dostępu.

Jeśli spróbujesz usunąć przypisanie roli Administrator dostępu użytkowników w okienku Kontrola dostępu (IAM), zostanie wyświetlony następujący komunikat. Aby usunąć przypisanie roli, należy ustawić przełącznik z powrotem na Wartość Nie lub użyć programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub interfejsu API REST.

Wyloguj się jako administrator globalny.

Jeśli używasz usługi Privileged Identity Management, zdezaktywuj przypisanie roli administratora globalnego.

Uwaga

Jeśli używasz usługi Privileged Identity Management, dezaktywacja przypisania roli nie powoduje zmiany przełącznika Zarządzanie dostępem dla zasobów platformy Azure na nie. Aby zachować najmniej uprzywilejowany dostęp, zalecamy ustawienie tego przełącznika na Nie przed dezaktywem przypisania roli.

Wyświetlanie wpisów dziennika z podwyższonym poziomem dostępu w dziennikach aktywności katalogu

Po podwyższeniu poziomu uprawnień do dzienników zostanie dodany wpis. Jako administrator globalny w usłudze Microsoft Entra ID możesz sprawdzić, kiedy dostęp został podwyższony i kto to zrobił. Podniesienie poziomu wpisów dziennika dostępu nie jest wyświetlane w standardowych dziennikach aktywności, ale zamiast tego są wyświetlane w dziennikach aktywności katalogu. W tej sekcji opisano różne sposoby wyświetlania wpisów dziennika podwyższonego poziomu dostępu.

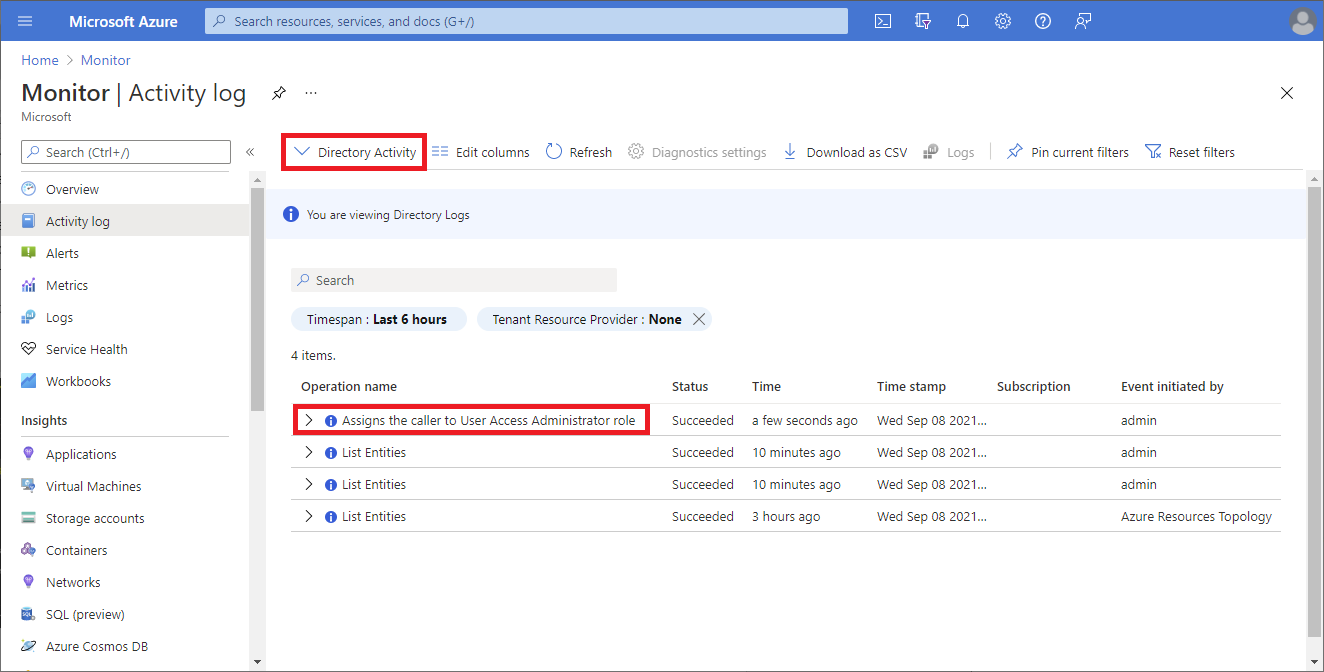

Wyświetlanie wpisów dziennika z podwyższonym poziomem dostępu przy użyciu witryny Azure Portal

Zaloguj się do witryny Azure Portal jako administrator globalny.

Otwórz dziennik aktywności monitora>.

Zmień listę Działania na Działanie katalogu.

Wyszukaj następującą operację, która oznacza akcję podniesienia poziomu dostępu.

Assigns the caller to User Access Administrator role

Wyświetlanie wpisów dziennika z podwyższonym poziomem uprawnień dostępu przy użyciu interfejsu wiersza polecenia platformy Azure

Użyj polecenia az login, aby zalogować się jako administrator globalny.

Użyj polecenia az rest, aby wykonać następujące wywołanie, w którym trzeba będzie filtrować według daty, jak pokazano na przykładowym znaczniku czasu i określić nazwę pliku, w którym mają być przechowywane dzienniki.

Wywołanie

urlinterfejsu API w celu pobrania dzienników w usłudze Microsoft.Insights. Dane wyjściowe zostaną zapisane w pliku.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtW pliku wyjściowym wyszukaj ciąg

elevateAccess.Dziennik będzie podobny do poniższego, w którym można zobaczyć znacznik czasu wystąpienia akcji i osoby, która ją nazwała.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegowanie dostępu do grupy w celu wyświetlenia wpisów dziennika z podwyższonym poziomem uprawnień dostępu przy użyciu interfejsu wiersza polecenia platformy Azure

Jeśli chcesz mieć możliwość okresowego pobierania wpisów dziennika z podwyższonym poziomem dostępu, możesz delegować dostęp do grupy, a następnie użyć interfejsu wiersza polecenia platformy Azure.

Otwórz grupy identyfikatorów> entra firmy Microsoft.

Utwórz nową grupę zabezpieczeń i zanotuj identyfikator obiektu grupy.

Użyj polecenia az login, aby zalogować się jako administrator globalny.

Użyj polecenia az role assignment create, aby przypisać rolę Czytelnik do grupy, która może tylko odczytywać dzienniki na poziomie katalogu, które znajdują się na

Microsoft/Insightspoziomie .az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Dodaj użytkownika, który odczytuje dzienniki do wcześniej utworzonej grupy.

Użytkownik w grupie może teraz okresowo uruchamiać polecenie az rest , aby wyświetlić wpisy dziennika z podwyższonym poziomem dostępu.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt