Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Narzędzie do migracji rozwiązania SIEM analizuje wykrycia z systemów Splunk i QRadar, w tym wykrycia niestandardowe, i zaleca najlepiej dopasowane reguły wykrywania dla Microsoft Sentinel. Zawiera również zalecenia dotyczące łączników danych, zarówno łączników firmy Microsoft, jak i łączników innych firm dostępnych w centrum zawartości, aby umożliwić zalecane wykrywanie. Klienci mogą monitorować migrację, przypisując odpowiedni status do każdej karty rekomendacji.

Uwaga

Stare narzędzie migracji jest przestarzałe. W tym artykule opisano bieżące doświadczenie związane z migracją rozwiązania SIEM.

Środowisko migracji rozwiązania SIEM obejmuje następujące funkcje:

- Proces koncentruje się na migracji monitorowania zabezpieczeń Splunk i QRadar do rozwiązania Microsoft Sentinel oraz mapowaniu reguł analitycznych oferowanych w standardzie (OOTB, out-of-the-box) wszędzie tam, gdzie to możliwe.

- Doświadczenie wspiera migrację wykrywania Splunk i QRadar do reguł analizy usługi Microsoft Sentinel.

Wymagania wstępne

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Co najmniej uprawnienia współautora usługi Microsoft Sentinel w obszarze roboczym usługi Microsoft Sentinel

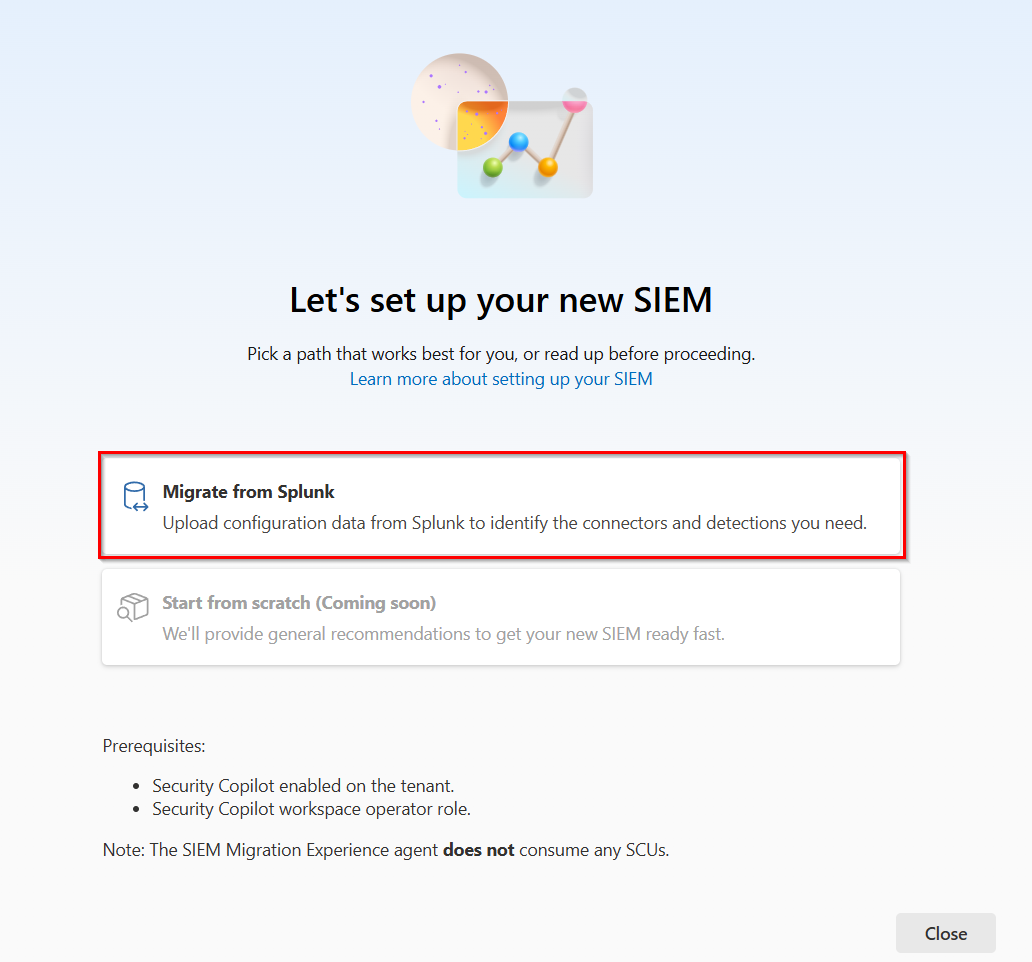

- Funkcja Copilot zabezpieczeń włączona w dzierżawie z przypisaną co najmniej rolą operatora obszaru roboczego

Uwaga

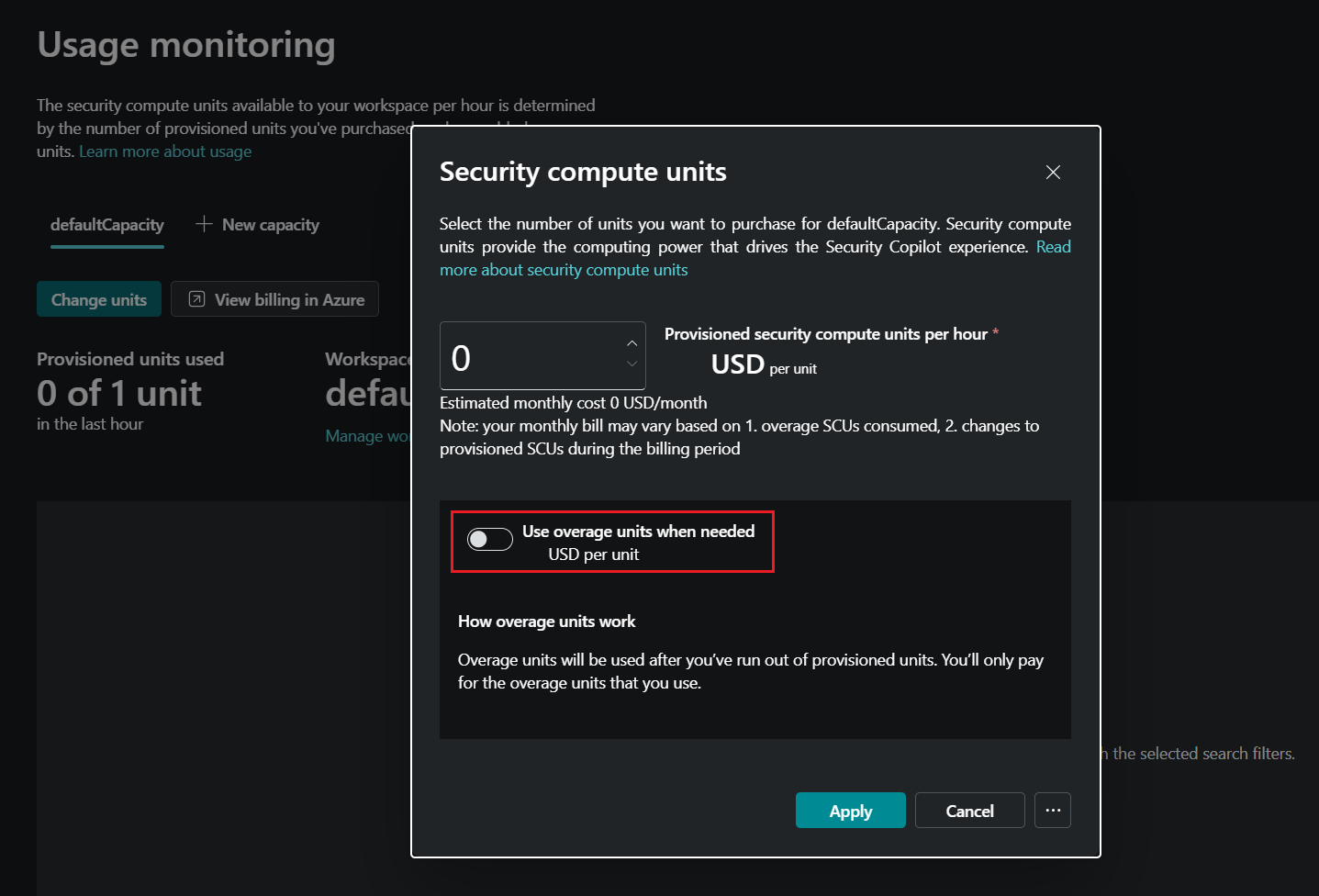

Mimo że potrzebujesz funkcji Security Copilot włączonej w dzierżawie, nie korzysta ona z żadnych jednostek SCU, więc nie wiąże się z dodatkowymi kosztami. Aby upewnić się, że nie ponosisz żadnych niezamierzonych kosztów po jego skonfigurowaniu, przejdź do obszaru Zarządzaniemonitorowaniem użycia>, ustaw aprowizowane jednostki SCU na zero, włącz używanie jednostek nadwyżkowych w razie potrzeby i ustaw maksymalny limit na 1 jednostkę na godzinę. Dzięki temu ustawieniu narzędzie do migracji SIEM nie będzie korzystać z nadwyżki SCU, ale ta nadwyżka SCU może być wykorzystywana przez inne funkcje usługi Security Copilot. Jeśli chcesz mieć pewność, że żadna inna funkcja Copilot Zabezpieczeń nie może działać i korzystać z nadmiernych jednostek SCU, postępuj zgodnie z instrukcjami w Understand authentication in Microsoft Security Copilot (Omówienie uwierzytelniania w Microsoft Security Copilot), aby usunąć wszystkich użytkowników i grupy z roli współautora Copilota Zabezpieczeń z wyjątkiem użytkownika, który uruchomi proces migracji SIEM.

Eksportowanie reguł wykrywania z bieżącego rozwiązania SIEM

W aplikacji Wyszukiwanie i raportowanie w narzędziu Splunk uruchom następujące zapytanie:

| rest splunk_server=local count=0 /servicesNS/-/-/saved/searches | search disabled=0 | search alert_threshold != "" | table title, search, description, cron_schedule, dispatch.earliest_time, alert.severity, alert_comparator, alert_threshold, alert.suppress.period, id, eai:acl.app, actions, action.correlationsearch.annotations, action.correlationsearch.enabled | tojson | table _raw | rename _raw as alertrules | mvcombine delim=", " alertrules | append [ | rest splunk_server=local count=0 /servicesNS/-/-/admin/macros | table title,definition,args,iseval | tojson | table _raw | rename _raw as macros | mvcombine delim=", " macros ] | filldown alertrules |tail 1

Aby wyeksportować wszystkie alerty splunk, potrzebna jest rola administratora splunk. Aby uzyskać więcej informacji, zobacz Splunk role-based user access (dostęp użytkowników oparty na rolach).

Uruchamianie środowiska migracji rozwiązania SIEM

Po wyeksportowaniu reguł wykonaj następujące czynności:

Przejdź do

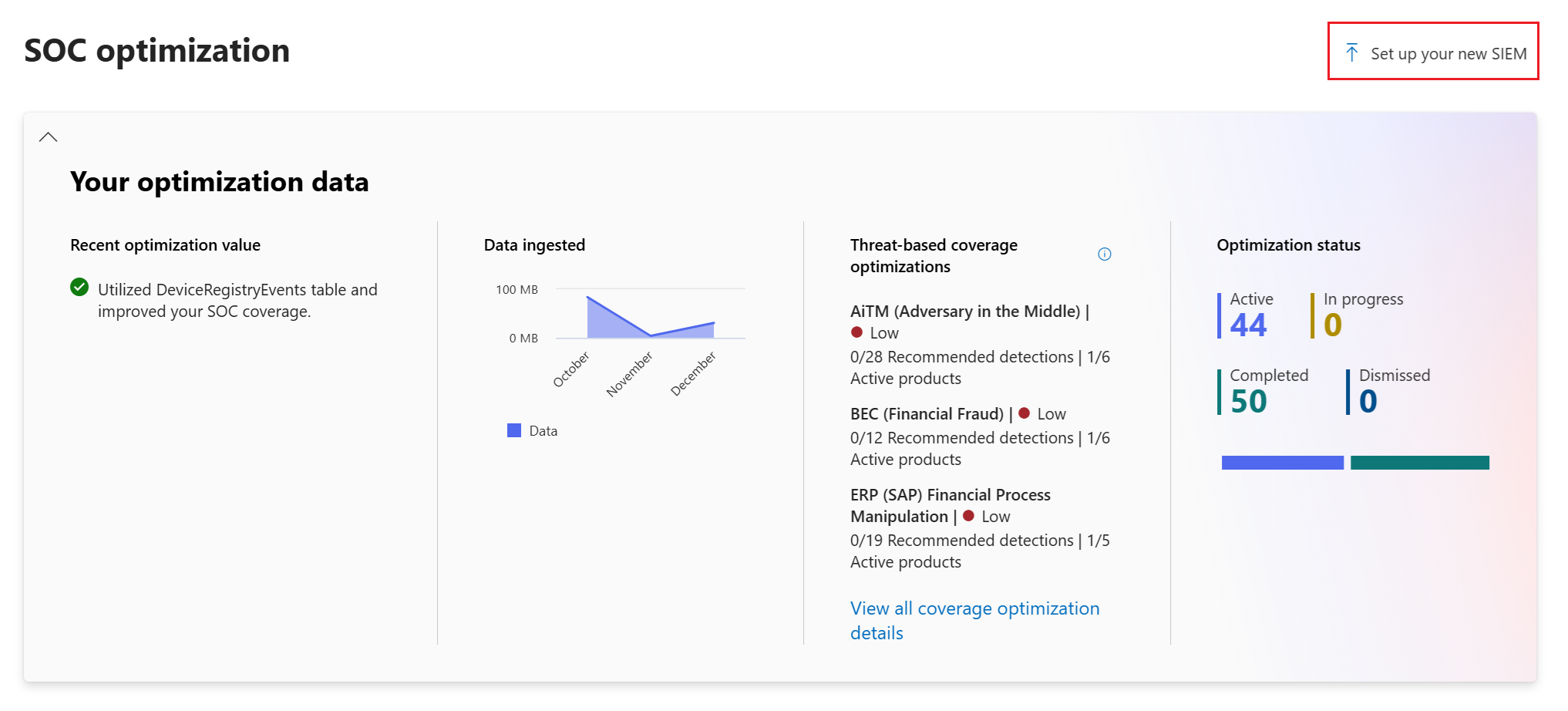

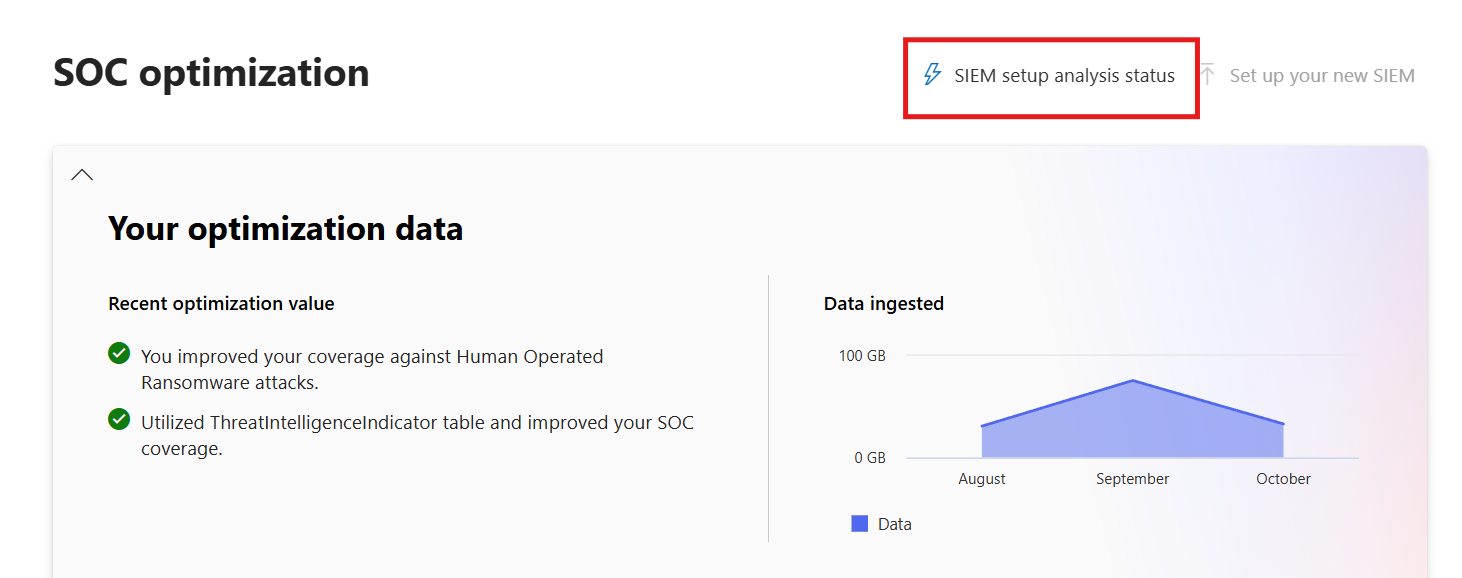

security.microsoft.com.Na karcie Optymalizacja SOC wybierz pozycję Skonfiguruj nowy system SIEM.

Wybierz pozycję Migruj z bieżącego rozwiązania SIEM:

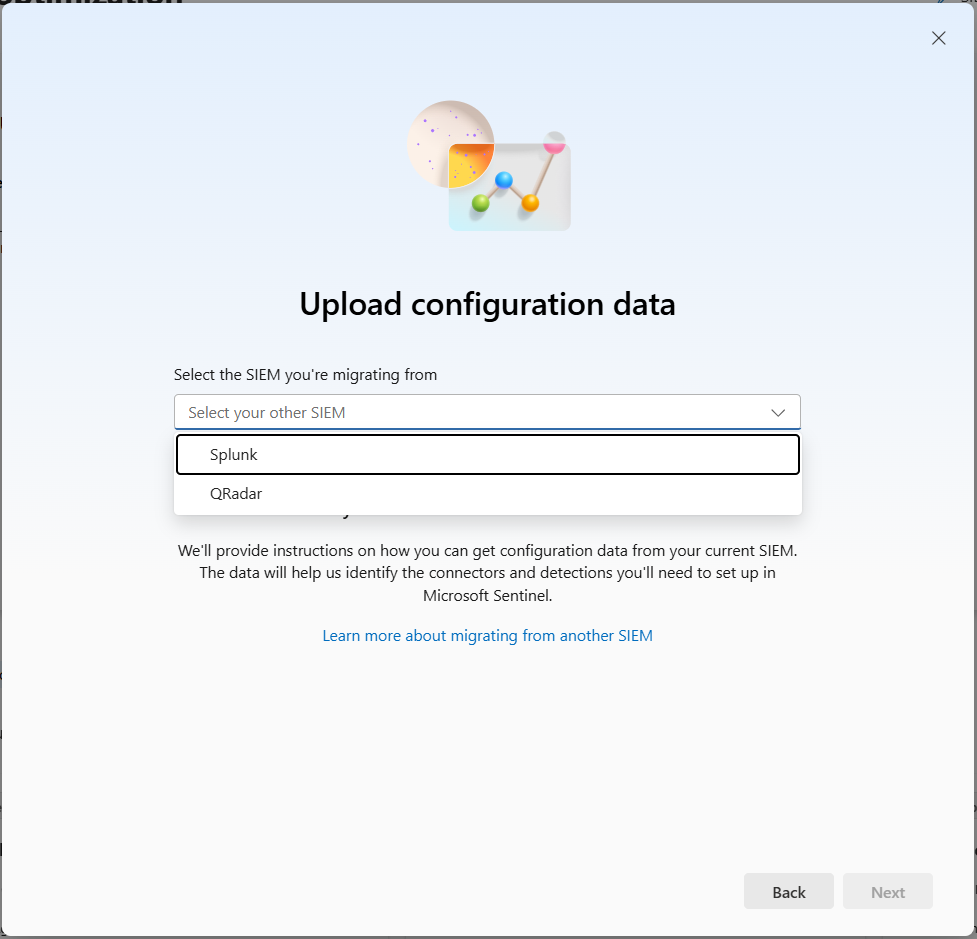

Wybierz system SIEM, z którego migrujesz.

Przekaż dane konfiguracji wyeksportowane z bieżącego rozwiązania SIEM i wybierz pozycję Dalej.

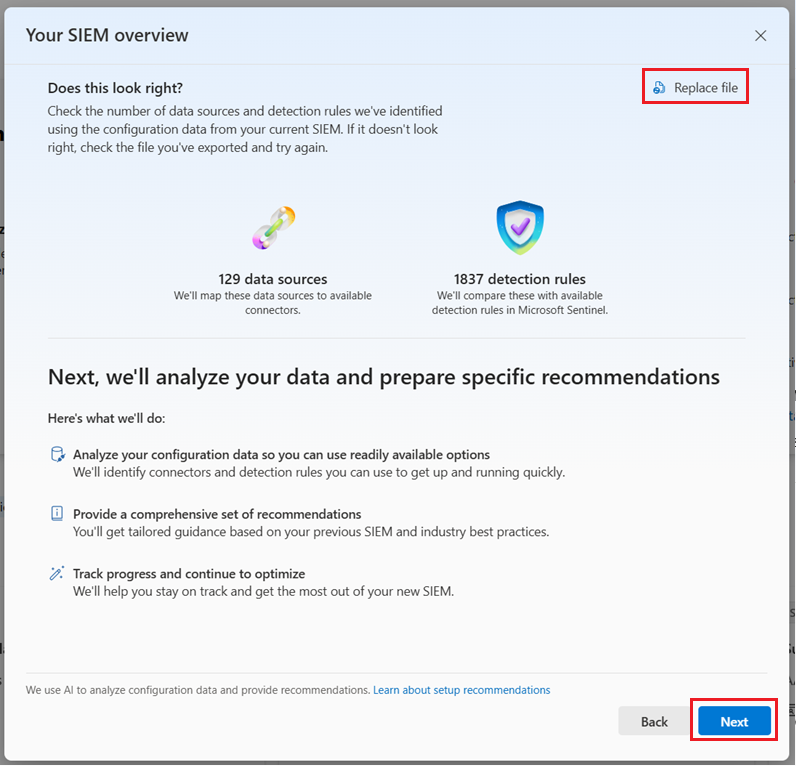

Narzędzie do migracji analizuje eksport i identyfikuje liczbę źródeł danych i reguł wykrywania w podanym pliku. Użyj tych informacji, aby potwierdzić, że masz odpowiedni eksport.

Jeśli dane nie wyglądają poprawnie, wybierz pozycję Zamień plik w prawym górnym rogu i przekaż nowy eksport. Po przekazaniu poprawnego pliku wybierz przycisk Dalej.

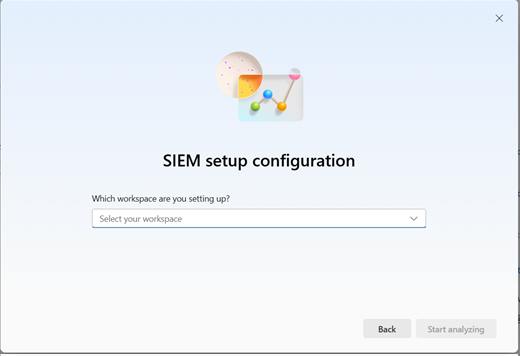

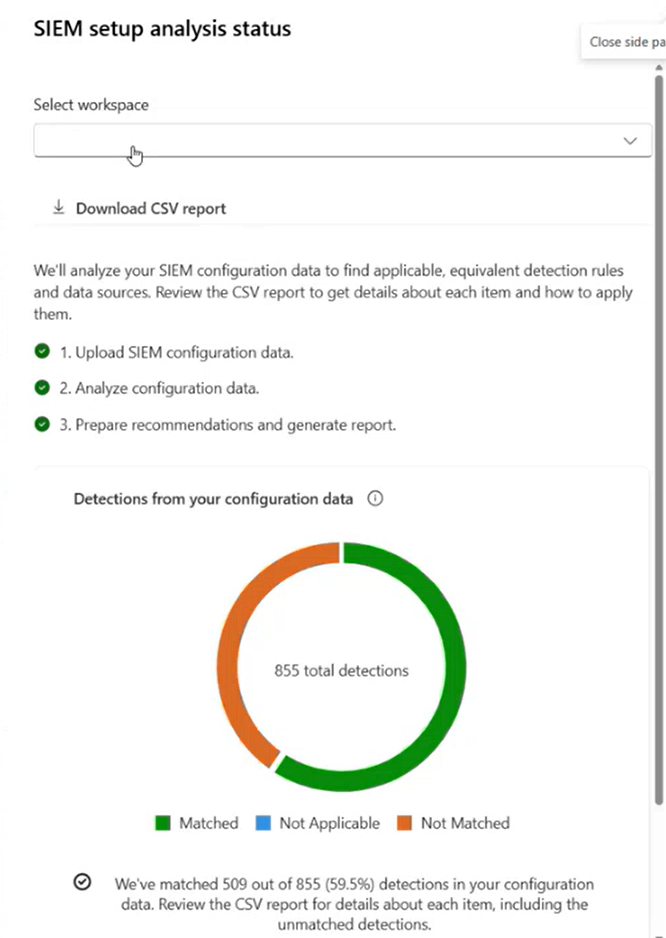

Wybierz obszar roboczy, a następnie wybierz pozycję Rozpocznij analizowanie.

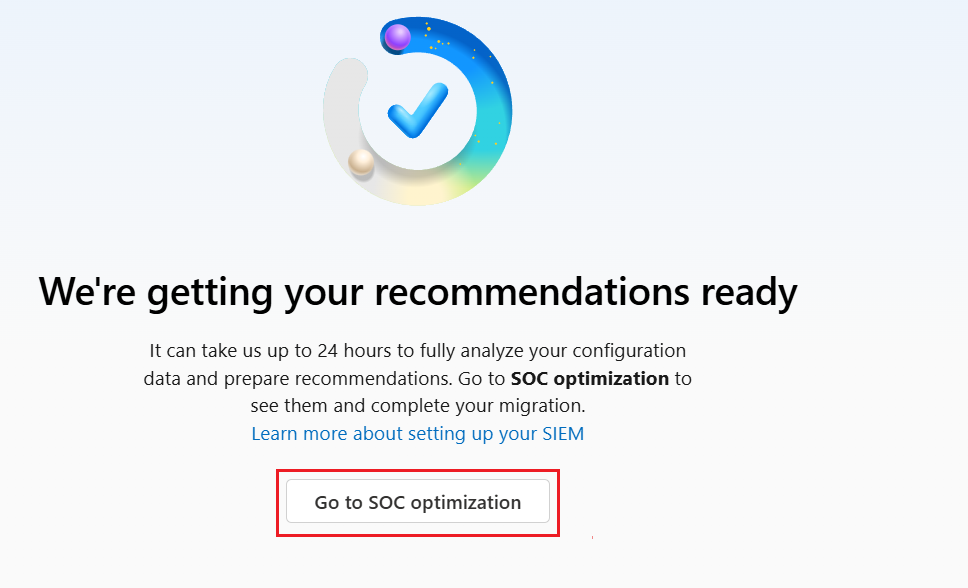

Narzędzie do migracji mapuje reguły wykrywania na reguły wykrywania i źródła danych w usłudze Microsoft Sentinel. Jeśli w obszarze roboczym nie ma żadnych zaleceń, zostaną utworzone zalecenia. Jeśli istnieją zalecenia, narzędzie usuwa je i zastępuje je nowymi.

Odśwież stronę i wybierz stan analizy konfiguracji rozwiązania SIEM , aby wyświetlić postęp analizy:

Ta strona nie jest odświeżona automatycznie. Aby wyświetlić najnowszy stan, zamknij i otwórz ponownie stronę.

Analiza jest zakończona, gdy wszystkie trzy znaczniki wyboru są zielone. Jeśli trzy znaczniki wyboru są zielone, ale nie ma żadnych zaleceń, oznacza to, że nie znaleziono dopasowań dla reguł.

Po zakończeniu analizy narzędzie do migracji generuje zalecenia oparte na przypadku użycia pogrupowane według rozwiązań centrum zawartości. Możesz również pobrać szczegółowy raport analizy. Raport zawiera szczegółową analizę zalecanych zadań migracji, w tym reguły Splunk, dla których nie znaleźliśmy dobrego rozwiązania, nie zostały wykryte lub nie mają zastosowania.

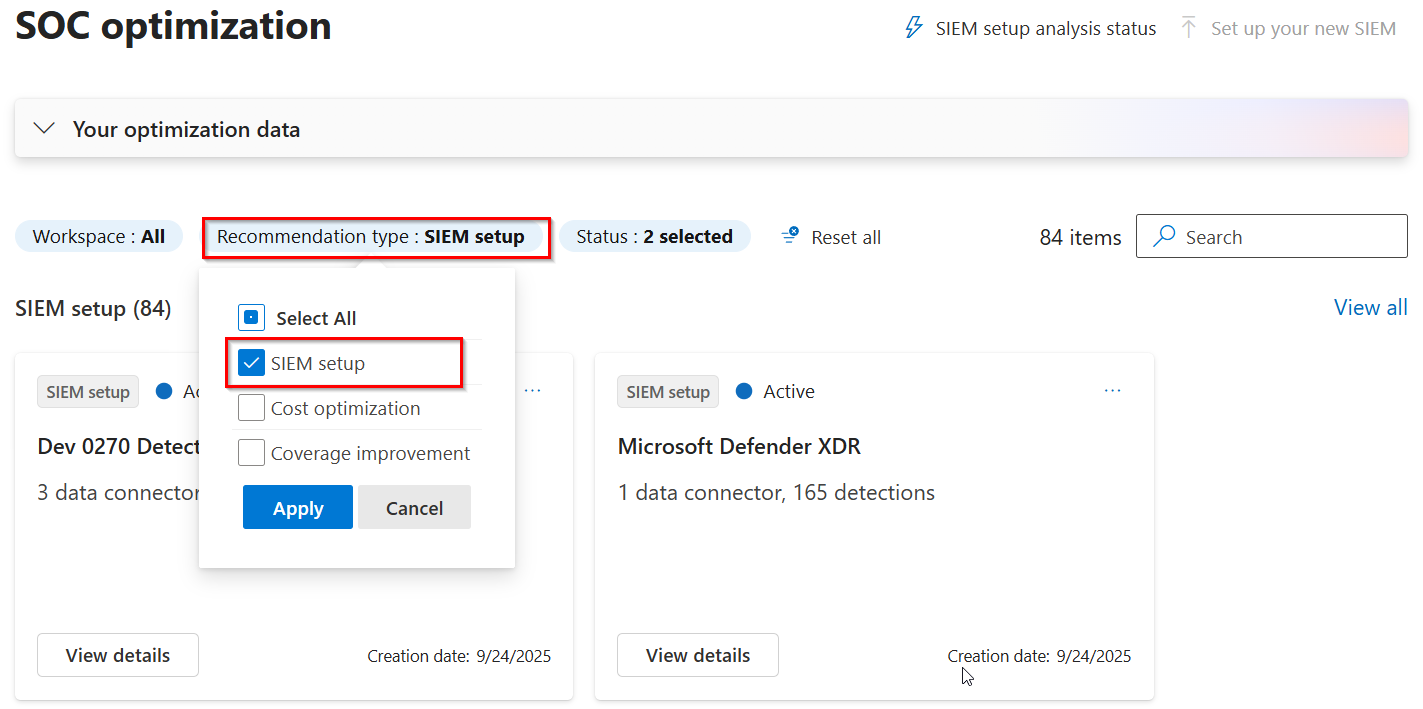

Filtruj typ rekomendacji według ustawień rozwiązania SIEM , aby wyświetlić zalecenia dotyczące migracji.

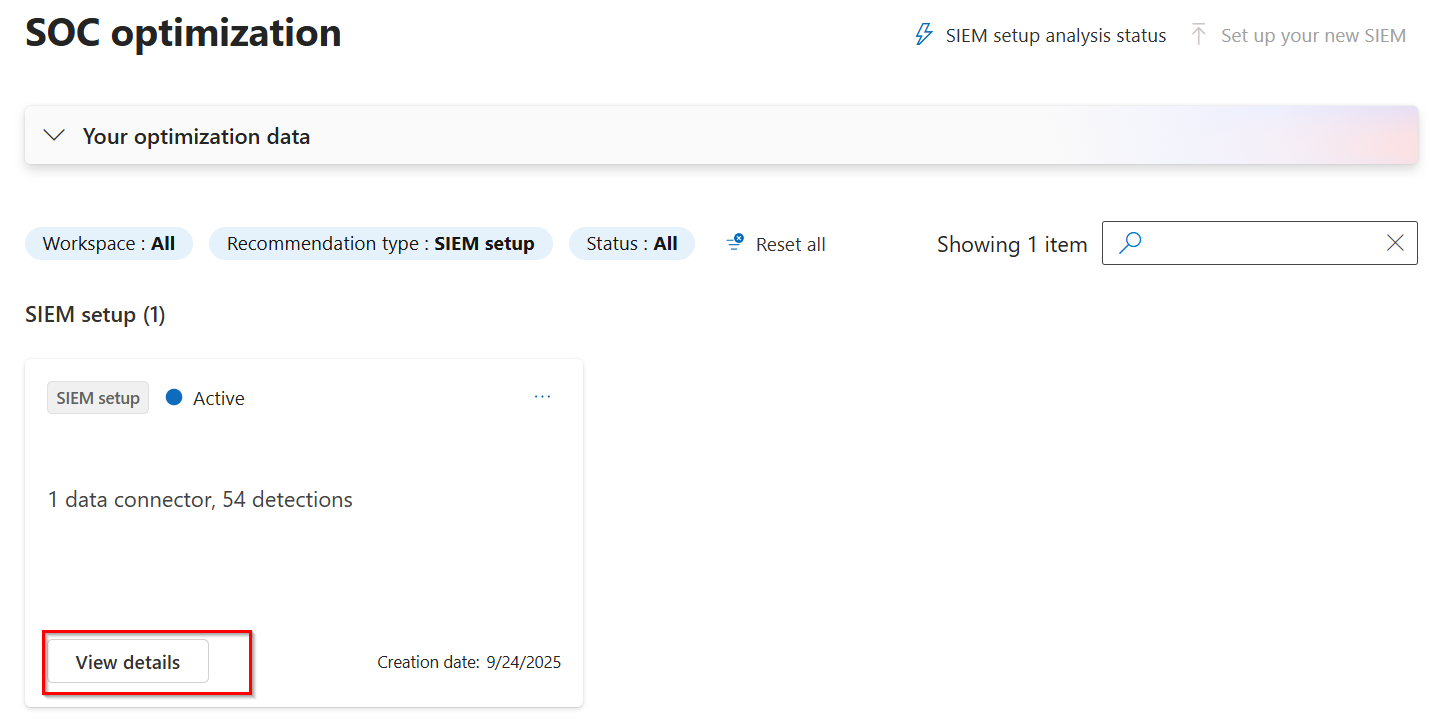

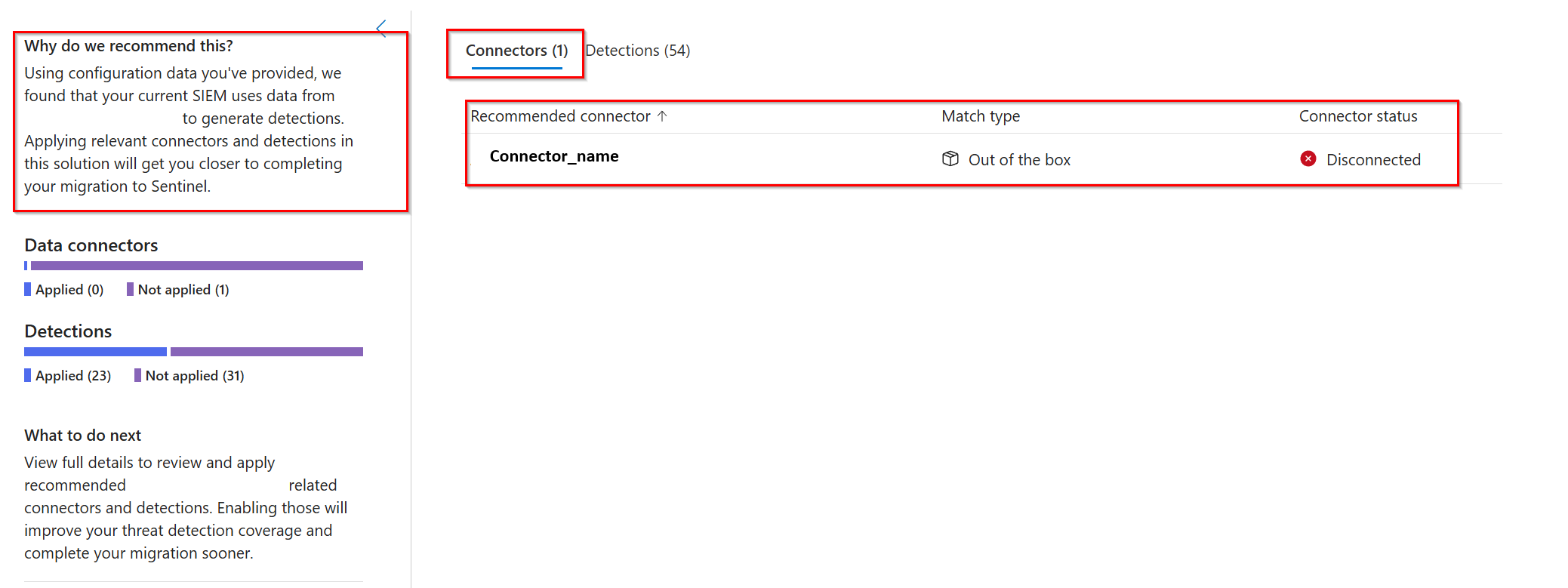

Wybierz jedną z kart rekomendacji, aby wyświetlić zamapowane źródła danych i reguły.

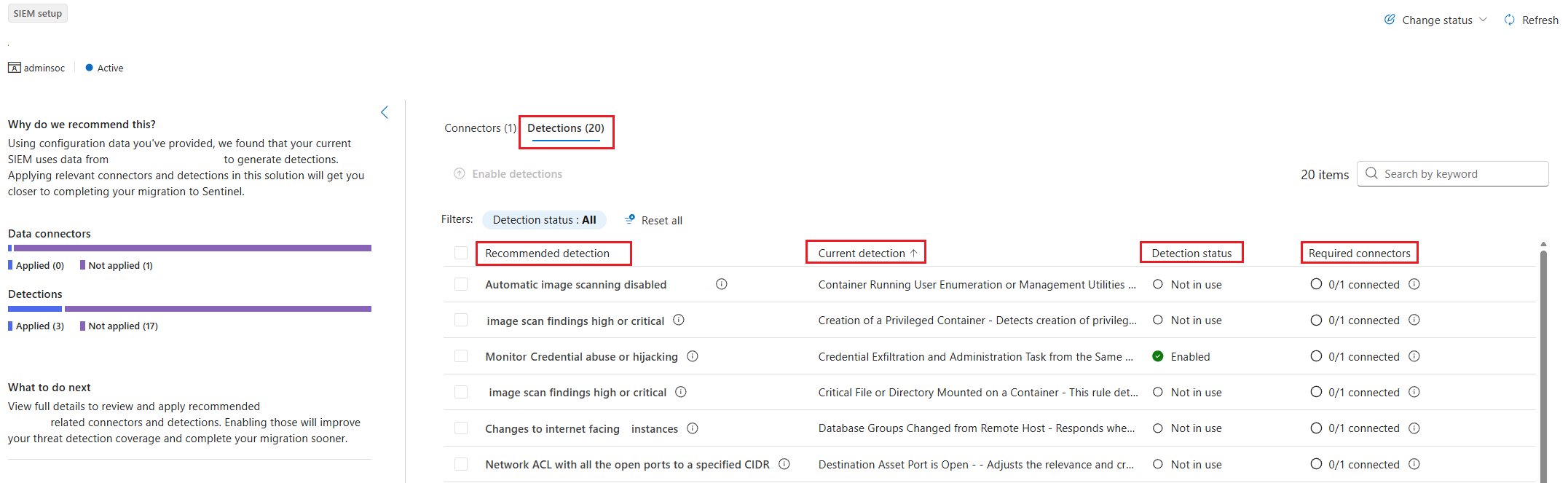

Narzędzie dopasowuje reguły Splunk do domyślnych łączników danych Microsoft Sentinel i domyślnych reguł wykrywania Microsoft Sentinel. Na karcie Łączniki są wyświetlane łączniki danych dopasowane do reguł z rozwiązania SIEM i stanu (połączone lub nie rozłączone). Jeśli łącznik, którego chcesz użyć, nie jest jeszcze połączony, możesz nawiązać połączenie z poziomu karty łącznika. Jeśli łącznik nie jest zainstalowany, przejdź do centrum zawartości i zainstaluj rozwiązanie zawierające łącznik, którego chcesz użyć.

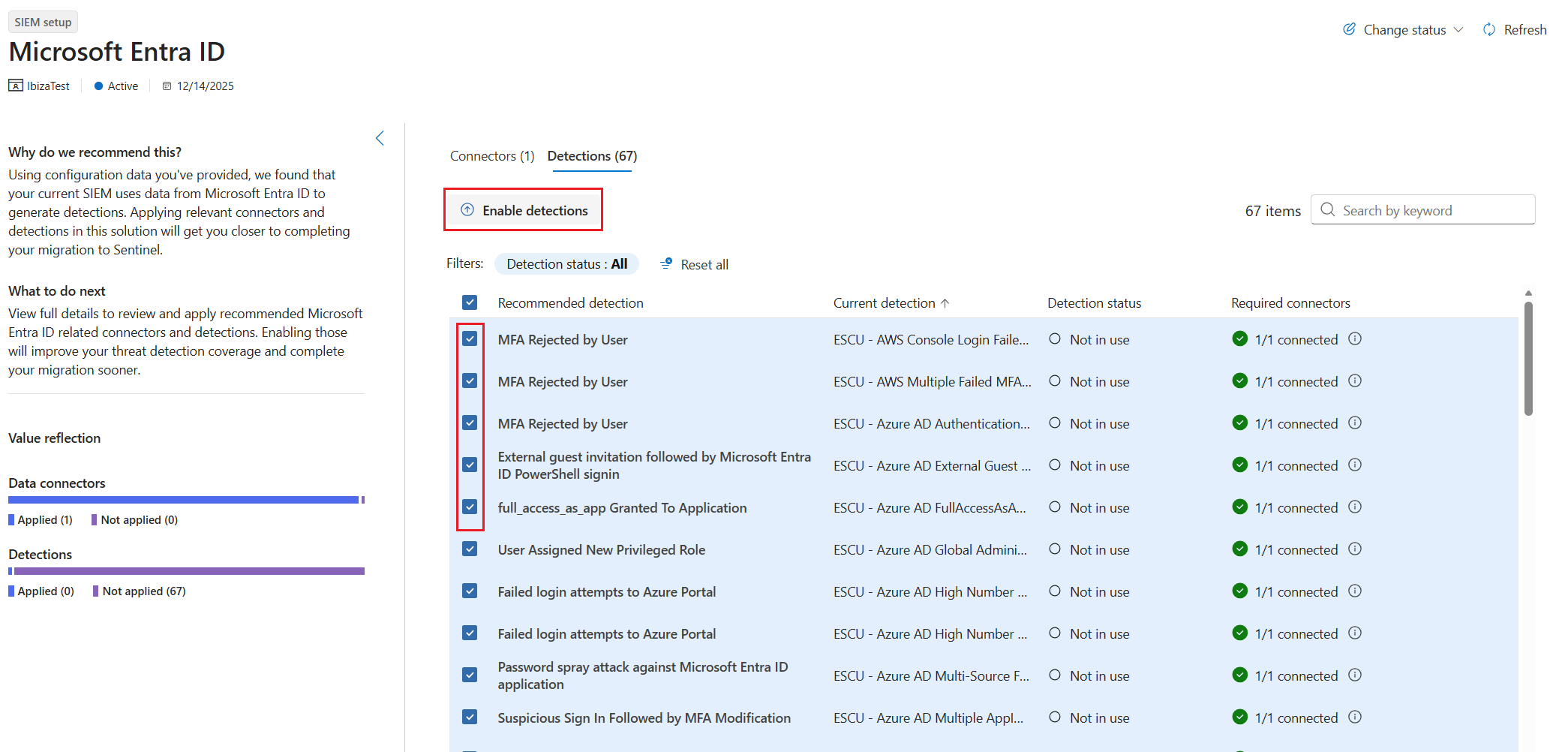

Na karcie Wykrycia są wyświetlane następujące informacje:

- Zalecenia z narzędzia do migracji rozwiązania SIEM.

- Bieżąca reguła wykrywania Splunk z twojego przekazanego pliku.

- Stan reguły wykrywania w usłudze Microsoft Sentinel. Status może być:

- Włączone: reguła wykrywania jest tworzona na podstawie szablonu reguły, a następnie jest włączana i aktywna (na podstawie poprzedniej akcji)

- Wyłączone: reguła wykrywania jest instalowana z centrum zawartości, ale nie jest włączona w obszarze roboczym usługi Microsoft Sentinel

- Nie używane: reguła wykrywania została zainstalowana z Content Hub i jest dostępna jako szablon do włączenia

- Nie zainstalowano: reguła wykrywania nie została zainstalowana z centrum zawartości

- Wymagane łączniki, które należy skonfigurować w celu przeniesienia dzienników wymaganych do zalecanej reguły wykrywania. Jeśli wymagany łącznik jest niedostępny, istnieje panel boczny z kreatorem umożliwiającym jego zainstalowanie z centrum zawartości. Jeśli wszystkie wymagane łączniki są podłączone, zostanie wyświetlony zielony znak.

Włączanie reguł wykrywania

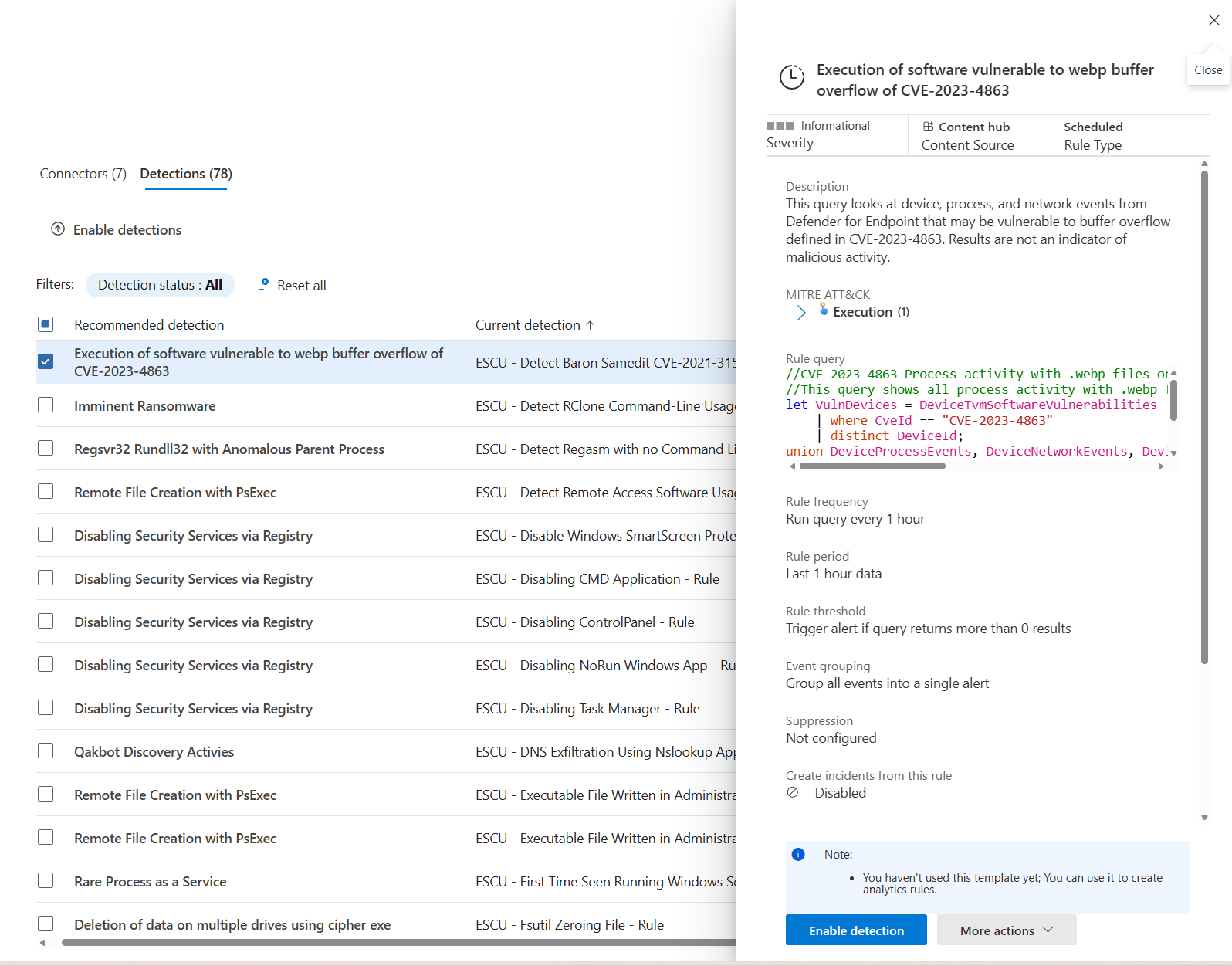

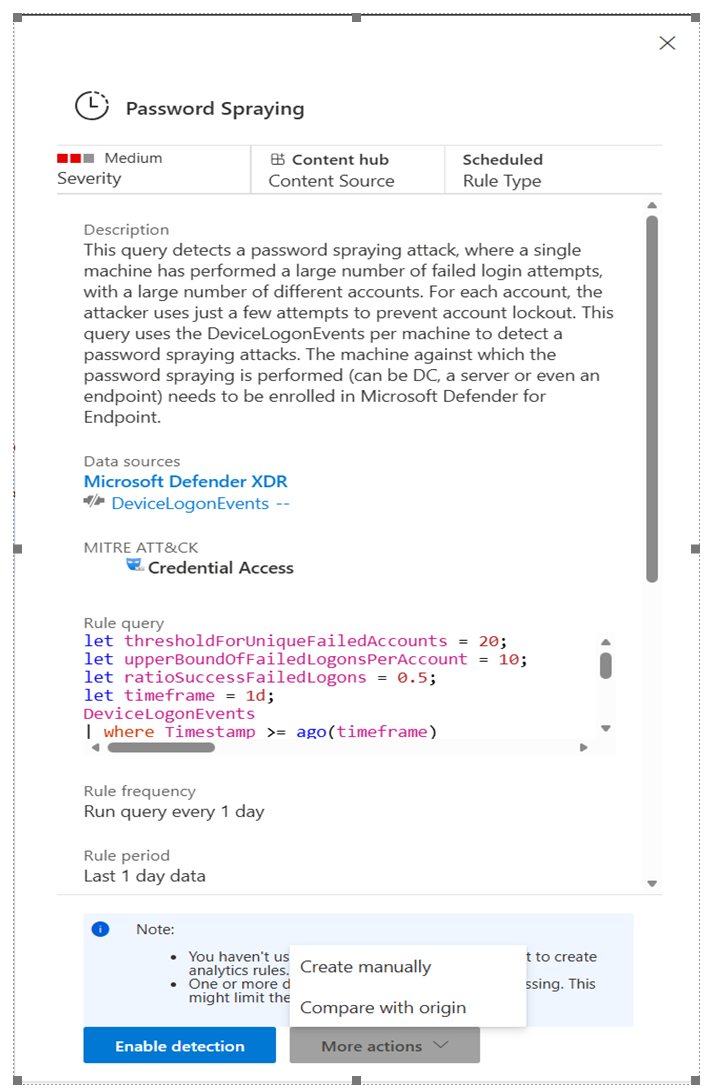

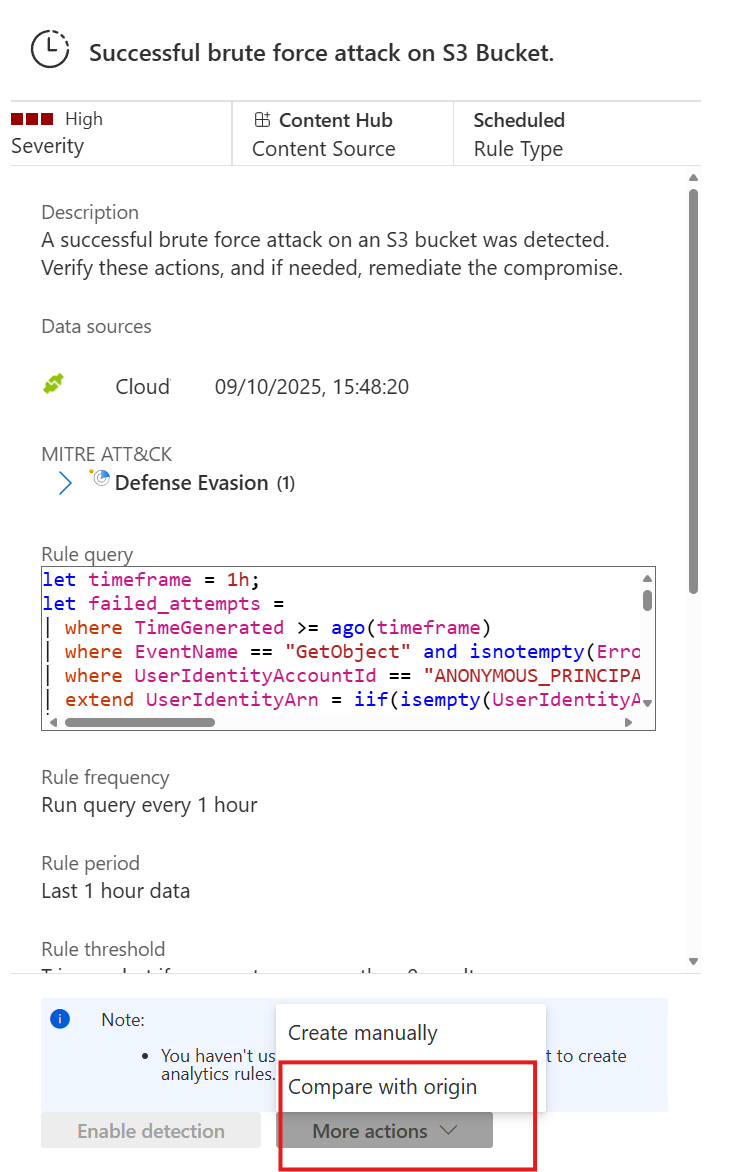

Po wybraniu reguły zostanie otwarty panel boczny szczegółów reguł i można wyświetlić szczegóły szablonu reguł.

Jeśli skojarzony łącznik danych jest zainstalowany i skonfigurowany, wybierz pozycję Włącz wykrywanie , aby włączyć regułę wykrywania.

Wybierz pozycję Więcej akcji>Utwórz ręcznie , aby otworzyć kreatora reguł analizy, aby można było przejrzeć i edytować regułę przed jej włączeniem.

Jeśli reguła jest już włączona, wybierz pozycję Edytuj , aby otworzyć kreatora reguł analizy, aby przejrzeć i edytować regułę.

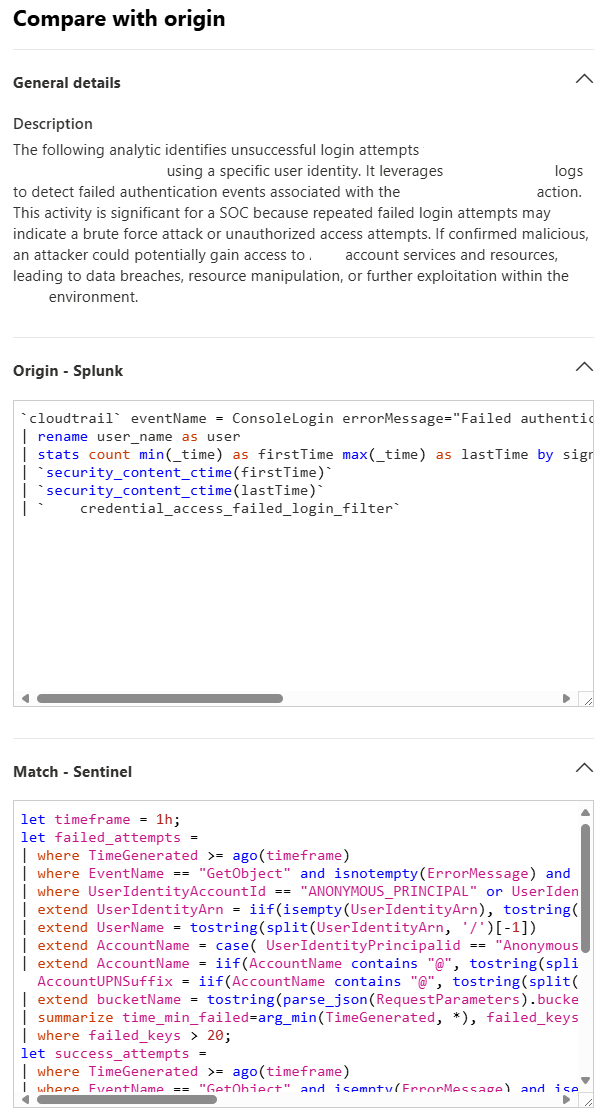

Kreator wyświetla regułę Splunk SPL i można ją porównać z językiem KQL w usłudze Microsoft Sentinel.

Wskazówka

Zamiast ręcznie tworzyć reguły od podstaw, można szybciej i łatwiej włączyć regułę z szablonu, a następnie edytować je zgodnie z potrzebami.

Jeśli łącznik danych nie jest zainstalowany i skonfigurowany do strumieniowego przesyłania dzienników, funkcja Włącz wykrywanie jest wyłączona .

Możesz włączyć kilka reguł jednocześnie, zaznaczając pola wyboru obok każdej reguły, którą chcesz włączyć, a następnie wybierając pozycję Włącz wybrane wykrycia w górnej części strony.

Narzędzie do migracji rozwiązania SIEM nie instaluje jawnie żadnych łączników ani reguł wykrywania.

Ograniczenia

- Narzędzie do migracji odwzorowuje eksport reguł do wbudowanych łączników danych Microsoft Sentinel i reguł wykrywania.