Instalowanie usługi ATA — krok 8

Dotyczy: Advanced Threat Analytics w wersji 1.9

Krok 8. Konfigurowanie wykluczeń adresów IP i użytkownika wystawionego jako przynęta

Usługa ATA umożliwia wykluczenie określonych adresów IP lub użytkowników z wielu wykryć.

Na przykład wykluczenie rekonesansu DNS może być skanerem zabezpieczeń, który używa systemu DNS jako mechanizmu skanowania. Wykluczenie pomaga usługa ATA ignorować takie skanery. Przykładem wykluczenia typu Pass-the-Ticket jest urządzenie NAT.

Usługa ATA umożliwia również konfigurację użytkownika wystawionego jako pułapka dla złośliwych podmiotów — każde uwierzytelnianie skojarzone z tym kontem (zwykle nieaktywne) wyzwala alert.

Aby to skonfigurować, wykonaj następujące kroki:

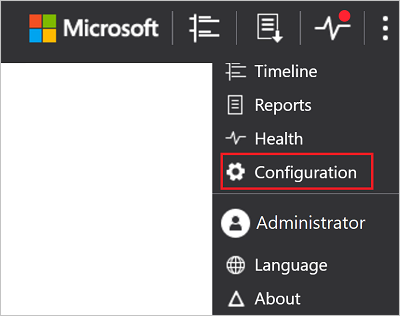

W konsoli usługi ATA kliknij ikonę ustawień i wybierz pozycję Konfiguracja.

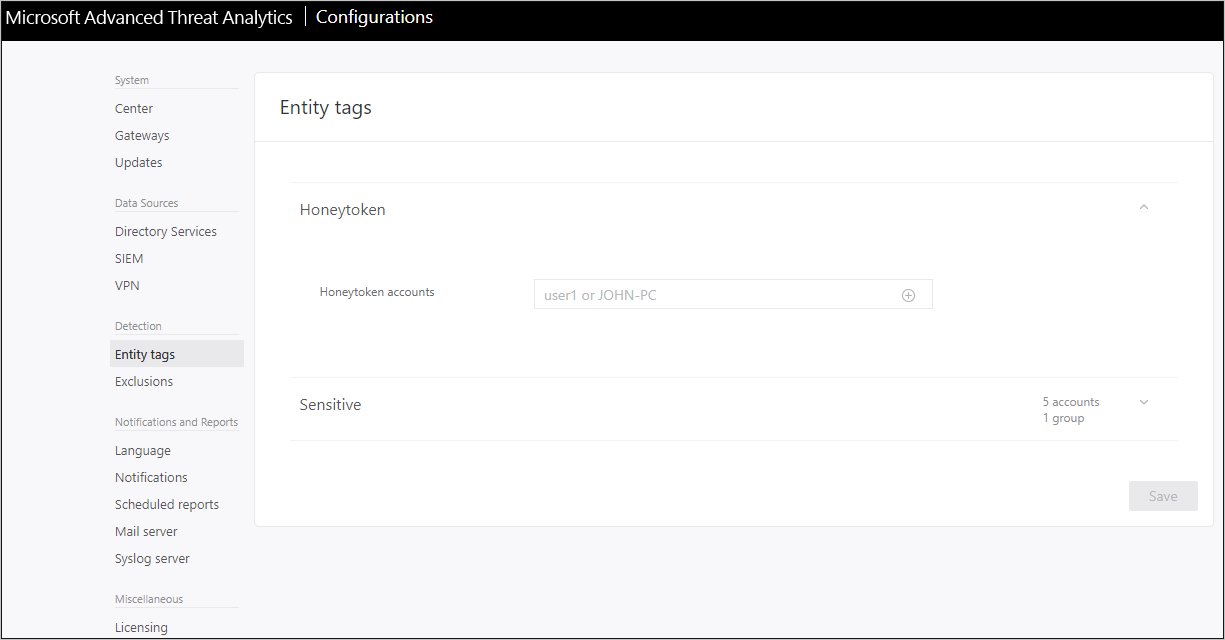

W obszarze Wykrywanie kliknij pozycję Tagi jednostek.

W obszarze Konta wystawione jako przynęta wprowadź nazwę konta wystawionego jako przynęta. Pole Konta wystawione jako przynęta można przeszukiwać i automatycznie wyświetla jednostki w sieci.

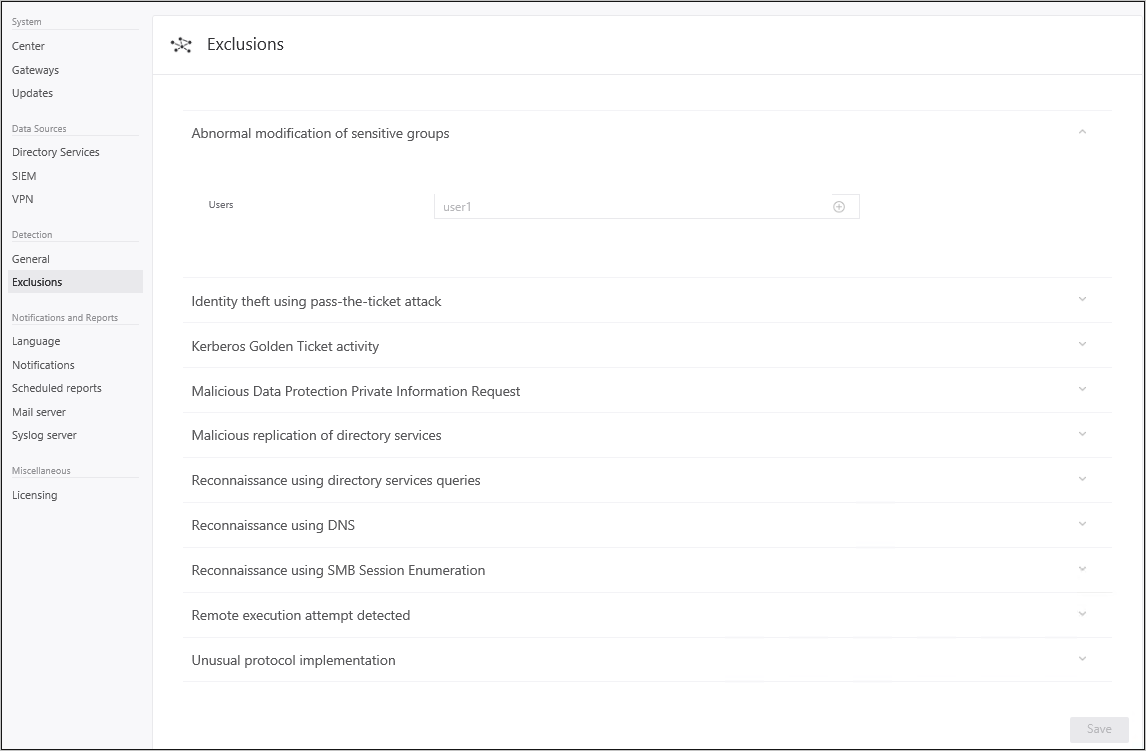

Kliknij pozycję Wykluczenia. Dla każdego typu zagrożenia wprowadź konto użytkownika lub adres IP, które ma zostać wykluczone z wykrywania tych zagrożeń, a następnie kliknij znak plus . Pole Dodawanie jednostki (użytkownika lub komputera) można przeszukiwać i automatycznie wypełniać jednostki w sieci. Aby uzyskać więcej informacji, zobacz Wykluczanie jednostek z wykrywania

Kliknij przycisk Zapisz.

Gratulacje. Pomyślnie wdrożono usługę Microsoft Advanced Threat Analytics!

Sprawdź linię czasu ataku, aby wyświetlić wykryte podejrzane działania i wyszukać użytkowników lub komputery i wyświetlić ich profile.

Usługa ATA natychmiast rozpoczyna skanowanie pod kątem podejrzanych działań. Niektóre działania, takie jak niektóre z podejrzanych działań związanych z zachowaniem, nie są dostępne, dopóki usługa ATA nie miała czasu na tworzenie profilów behawioralnych (co najmniej trzy tygodnie).

Aby sprawdzić, czy usługa ATA działa i wychwytuje naruszenia w sieci, możesz zapoznać się z podręcznikiem symulacji ataku usługi ATA.