Fédération d’identité pour Office 365 via le déploiement d’une infrastructure ADFS sur la plateforme Windows Azure

Ces deux derniers jours, j’ai eu le plaisir de co-animer différentes présentations illustrant les possibilités qu’offre Azure pour SharePoint dans le cadre de la Conférence SharePoint. Coup de chapeau aux organisateurs pour la qualité de cet évènement !

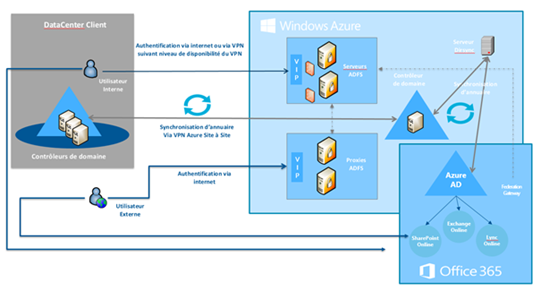

L’un des sujets sur lesquels j’ai eu l’occasion de m’exprimer concernait la fédération d’identité pour Office 365 via le déploiement d’une infrastructure ADFS sur la plateforme Windows Azure.

Office 365 est une solution Cloud SaaS : il est donc essentiel de limiter les pré-requis pour nos clients qui souscrivent à cette offre. Cependant, lorsqu’il s’agit de mettre en place une fédération d’identité avec l’Active Directory existant, le constat est le suivant :

· Déploiement d’une infrastructure complémentaire dans le système d’information à demeure : jusqu’à 5 serveurs suivant les niveaux de disponibilité et de sécurité de la solution : 2 serveurs ADFS, 2 proxies ADFS, 1 serveur DirSync,… Même en prenant en compte la virtualisation, il y aura vraisemblablement un impact sur les coûts, le refroidissement, les délais de mise en place de la solution,…

· Le bon fonctionnement du DataCenter hébergeant le SI du client devient alors nécessaire pour accéder aux services Office 365, y compris en situation de mobilité : Les utilisateurs sont alors exposés à différents risques (interruption de connexion internet depuis l’extérieur, coupure électrique….)

La plateforme Windows Azure offre une réponse à cette double problématique en offrant les caractéristiques suivantes :

· Déploiement de l’infrastructure directement dans Azure selon un modèle éprouvé (6 à 7 serveurs au total : les 5 évoqués précédemment + 1 à 2 DC)

· SLA Azure

· Haute disponibilité (utilisation des VIP load-balancées) de l’infrastructure ADFS

· Sécurité via paramétrage du firewall Azure, puis du firewall Windows pour limiter les accès sur les serveurs ADFS à ceux en provenance du DataCenter hébergeant le SI du client, ou des proxies ADFS)

· Accès en situation de mobilité sur les proxies ADFS, sans nécessité de connexion au DataCenter hébergeant le SI du client

L’architecture correspondante est la suivante :

Seul impact sur l’IT : la mise en place d’un VPN pour synchroniser les DC à demeure et celui (ou ceux) déployés dans Azure – cette connexion peut-être interrompue sans remise en cause de l’authentification

Ce modèle peut être répliqué pour chaque client Office 365 souhaitant mettre en place une fédération d’identité avec un Active Directory existant pour un minimum d’évolution sur l’infrastructure…

Il est maintenant documenté dans le WhitePaper suivant :

« Deploying Office 365 Single Sign-On using Windows Azure »

Notre partenaire vNext propose d'ailleurs une offre packagée pour livrer clé en main l'infrastructure correspondante opérationnelle et documentée. Notre partenaire Abalon est également capable d’accompagner nos clients sur la mise en place de telles infrastructures.