Mechanizmy zabezpieczeń infrastruktury usługi Azure Stack Hub

Zagadnienia dotyczące zabezpieczeń i zgodności należą do głównych czynników rozważanych w przypadku chmur hybrydowych. Usługa Azure Stack Hub jest przeznaczona dla tych scenariuszy. W tym artykule opisano mechanizmy kontroli zabezpieczeń w usłudze Azure Stack Hub.

Dwie warstwy stanu zabezpieczeń współistnieją w usłudze Azure Stack Hub. Pierwsza warstwa to infrastruktura usługi Azure Stack Hub, która obejmuje składniki sprzętowe do usługi Azure Resource Manager. Pierwsza warstwa obejmuje administratorów i portali użytkowników. Druga warstwa składa się z obciążeń utworzonych, wdrożonych i zarządzanych przez dzierżawy. Druga warstwa zawiera elementy, takie jak maszyny wirtualne i witryny internetowe usługi App Services.

Podejście do zabezpieczeń

Stan zabezpieczeń usługi Azure Stack Hub został zaprojektowany pod kątem obrony przed nowoczesnymi zagrożeniami i został utworzony w celu spełnienia wymagań z głównych standardów zgodności. W rezultacie stan zabezpieczeń infrastruktury usługi Azure Stack Hub jest oparty na dwóch filarach:

Przyjmij naruszenie

Począwszy od założenia, że system został już naruszony, skoncentruj się na wykrywaniu i ograniczaniu wpływu naruszeń w porównaniu z próbą zapobiegania atakom.Domyślnie wzmocniono zabezpieczenia

Ponieważ infrastruktura działa na dobrze zdefiniowanym sprzęcie i oprogramowaniu, usługa Azure Stack Hub domyślnie włącza, konfiguruje i weryfikuje wszystkie funkcje zabezpieczeń.

Ponieważ usługa Azure Stack Hub jest dostarczana jako zintegrowany system, stan zabezpieczeń infrastruktury usługi Azure Stack Hub jest definiowany przez firmę Microsoft. Podobnie jak na platformie Azure dzierżawcy są odpowiedzialni za definiowanie stanu zabezpieczeń obciążeń dzierżawy. Ten dokument zawiera podstawową wiedzę na temat stanu zabezpieczeń infrastruktury usługi Azure Stack Hub.

Szyfrowanie danych magazynowanych

Wszystkie dane infrastruktury i dzierżawy usługi Azure Stack Hub są szyfrowane w spoczynku przy użyciu funkcji BitLocker. To szyfrowanie chroni przed utratą fizyczną lub kradzieżą składników magazynu usługi Azure Stack Hub. Aby uzyskać więcej informacji, zobacz Szyfrowanie danych magazynowanych w usłudze Azure Stack Hub.

Dane podczas szyfrowania tranzytowego

Składniki infrastruktury usługi Azure Stack Hub komunikują się przy użyciu kanałów zaszyfrowanych przy użyciu protokołu TLS 1.2. Certyfikaty szyfrowania są zarządzane samodzielnie przez infrastrukturę.

Wszystkie zewnętrzne punkty końcowe infrastruktury, takie jak punkty końcowe REST lub portal usługi Azure Stack Hub, obsługują protokół TLS 1.2 na potrzeby bezpiecznej komunikacji. Dla tych punktów końcowych należy podać certyfikaty szyfrowania pochodzące od innej firmy lub urzędu certyfikacji przedsiębiorstwa.

Chociaż certyfikaty z podpisem własnym mogą być używane dla tych zewnętrznych punktów końcowych, firma Microsoft zdecydowanie zaleca korzystanie z nich. Aby uzyskać więcej informacji na temat wymuszania protokołu TLS 1.2 w zewnętrznych punktach końcowych usługi Azure Stack Hub, zobacz Konfigurowanie mechanizmów kontroli zabezpieczeń usługi Azure Stack Hub.

Zarządzanie wpisami tajnymi

Infrastruktura usługi Azure Stack Hub używa wielu wpisów tajnych, takich jak hasła i certyfikaty, do działania. Większość haseł skojarzonych z wewnętrznymi kontami usług jest automatycznie obracana co 24 godziny, ponieważ są to konta usługi zarządzane przez grupę (gMSA), typ konta domeny zarządzanego bezpośrednio przez wewnętrzny kontroler domeny.

Infrastruktura usługi Azure Stack Hub używa 4096-bitowych kluczy RSA dla wszystkich swoich certyfikatów wewnętrznych. Te same certyfikaty o długości klucza mogą być również używane dla zewnętrznych punktów końcowych. Aby uzyskać więcej informacji na temat wpisów tajnych i rotacji certyfikatów, zobacz Rotacja wpisów tajnych w usłudze Azure Stack Hub.

Kontrola aplikacji usługi Windows Defender

Usługa Azure Stack Hub korzysta z najnowszych funkcji zabezpieczeń systemu Windows Server. Jednym z nich jest kontrola aplikacji usługi Windows Defender (WDAC, wcześniej znana jako integralność kodu), która zapewnia filtrowanie plików wykonywalnych i zapewnia, że tylko autoryzowany kod działa w infrastrukturze usługi Azure Stack Hub.

Autoryzowany kod jest podpisany przez firmę Microsoft lub partnera OEM. Podpisany autoryzowany kod znajduje się na liście dozwolonego oprogramowania określonego w zasadach zdefiniowanych przez firmę Microsoft. Innymi słowy, można wykonywać tylko oprogramowanie zatwierdzone do uruchamiania w infrastrukturze usługi Azure Stack Hub. Wszystkie próby wykonania nieautoryzowanego kodu są blokowane i generowany jest alert. Usługa Azure Stack Hub wymusza zarówno integralność kodu trybu użytkownika (UMCI), jak i integralność kodu hypervisora (HVCI).

Zasady WDAC uniemożliwiają również działanie agentów lub oprogramowania innych firm w infrastrukturze usługi Azure Stack Hub. Aby uzyskać więcej informacji na temat funkcji WDAC, zapoznaj się z tematem Windows Defender Application Control and virtualization-based protection of code integrity (Kontrola aplikacji usługi Windows Defender i ochrona oparta na wirtualizacji integralności kodu).

Oprogramowanie chroniące przed złośliwym kodem

Każdy składnik w usłudze Azure Stack Hub (zarówno hosty funkcji Hyper-V, jak i maszyny wirtualne) jest chroniony za pomocą programu antywirusowego Windows Defender.

W scenariuszach połączonych aktualizacje definicji oprogramowania antywirusowego i aparatu są stosowane wiele razy dziennie. W scenariuszach bez połączenia aktualizacje oprogramowania chroniącego przed złośliwym kodem są stosowane w ramach comiesięcznych aktualizacji usługi Azure Stack Hub. Jeśli w scenariuszach bez połączenia wymagana jest większa aktualizacja definicji usługi Windows Defender, usługa Azure Stack Hub obsługuje również importowanie aktualizacji usługi Windows Defender. Aby uzyskać więcej informacji, zobacz Aktualizowanie programu antywirusowego Windows Defender w usłudze Azure Stack Hub.

Bezpieczny rozruch

Usługa Azure Stack Hub wymusza bezpieczny rozruch na wszystkich hostach funkcji Hyper-V i maszynach wirtualnych infrastruktury.

Model administracji ograniczonej

Administracja w usłudze Azure Stack Hub jest kontrolowana za pośrednictwem trzech punktów wejścia, z których każda ma określony cel:

- Portal administratora zapewnia środowisko obsługi punktów i kliknięć dla codziennych operacji zarządzania.

- Usługa Azure Resource Manager udostępnia wszystkie operacje zarządzania portalu administratora za pośrednictwem interfejsu API REST używanego przez program PowerShell i interfejs wiersza polecenia platformy Azure.

- W przypadku określonych operacji niskiego poziomu (na przykład scenariuszy integracji centrum danych lub obsługi) usługa Azure Stack Hub uwidacznia punkt końcowy programu PowerShell nazywany uprzywilejowanym punktem końcowym. Ten punkt końcowy uwidacznia tylko dozwolony zestaw poleceń cmdlet i jest intensywnie poddawane inspekcji.

Formanty sieciowe

Infrastruktura usługi Azure Stack Hub zawiera wiele warstw listy kontroli dostępu do sieci (ACL). Listy ACL uniemożliwiają nieautoryzowany dostęp do składników infrastruktury i ograniczają komunikację z infrastrukturą tylko do ścieżek wymaganych do jej działania.

Listy ACL sieci są wymuszane w trzech warstwach:

- Warstwa 1: Przełączniki na górze stojaka

- Warstwa 2. Sieć zdefiniowana programowo

- Warstwa 3. Zapory systemu operacyjnego hosta i maszyny wirtualnej

Zgodność z przepisami

Usługa Azure Stack Hub przeszła formalną ocenę możliwości przez niezależną od innej firmy zajmującej się inspekcją. W związku z tym dostępna jest dokumentacja dotycząca zgodności infrastruktury usługi Azure Stack Hub z odpowiednimi mechanizmami kontroli z kilku głównych standardów zgodności. Dokumentacja nie jest certyfikacją usługi Azure Stack Hub, ponieważ standardy obejmują kilka mechanizmów kontroli związanych z personelem i procesami. Zamiast tego klienci mogą użyć tej dokumentacji, aby szybko rozpocząć proces certyfikacji.

Oceny obejmują następujące standardy:

- PCI-DSS odpowiada branży kart płatniczych.

- CSA Cloud Control Matrix to kompleksowe mapowanie wielu standardów, w tym FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 i innych.

- FedRAMP High dla klientów rządowych.

Dokumentację zgodności można znaleźć w portalu zaufania usług firmy Microsoft. Przewodniki dotyczące zgodności są chronionym zasobem i wymagają zalogowania się przy użyciu poświadczeń usługi w chmurze platformy Azure.

Inicjatywa EU Schrems II dla usługi Azure Stack Hub

Firma Microsoft ogłosiła zamiar przekroczenia istniejących zobowiązań w zakresie przechowywania danych, umożliwiając klientom z siedzibą w UE przetwarzanie i przechowywanie wszystkich swoich danych w UE; nie będzie już trzeba przechowywać danych poza UE. To rozszerzone zobowiązanie obejmuje klientów usługi Azure Stack Hub. Aby uzyskać więcej informacji, zobacz Odpowiadanie na wezwanie Europy: przechowywanie i przetwarzanie danych UE w UE .

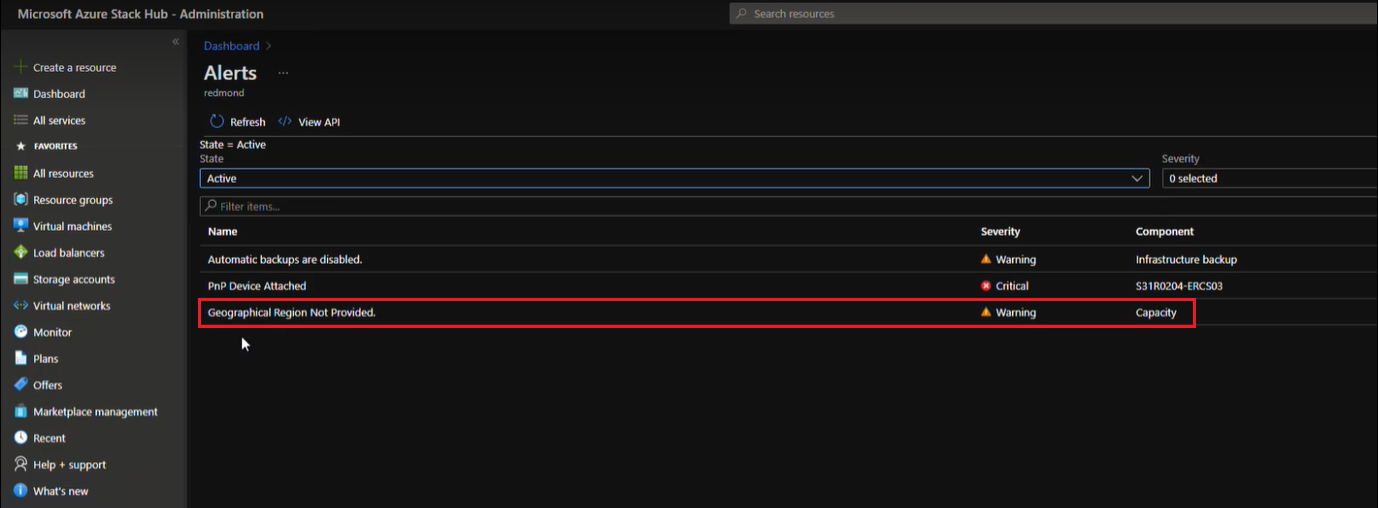

Począwszy od wersji 2206, możesz wybrać swoje preferencje geograficzne dotyczące przetwarzania danych w istniejących wdrożeniach usługi Azure Stack Hub. Po pobraniu poprawki otrzymasz następujący alert.

Uwaga

W celu wybrania geolokalizacji danych mogą być również wymagane rozłączone środowiska. Jest to jednorazowa konfiguracja, która ma wpływ na lokalizację przechowywania danych, jeśli operator dostarcza dane diagnostyczne firmie Microsoft. Jeśli operator nie dostarcza żadnych danych diagnostycznych firmie Microsoft, to ustawienie nie ma żadnych konsekwencji.

Ten alert można rozwiązać na potrzeby istniejącego wdrożenia usługi Azure Stack Hub na jeden z dwóch sposobów, w zależności od preferencji geograficznych dotyczących przechowywania i przetwarzania danych.

Jeśli zdecydujesz się na przechowywanie i przetwarzanie danych w UE, uruchom następujące polecenie cmdlet programu PowerShell, aby ustawić preferencje geograficzne. Lokalizacja pobytu danych zostanie zaktualizowana, a wszystkie dane będą przechowywane i przetwarzane w UE.

Set-DataResidencyLocation -EuropeJeśli zdecydujesz się na przechowywanie i przetwarzanie danych poza UE, uruchom następujące polecenie cmdlet programu PowerShell, aby ustawić preferencje geograficzne. Lokalizacja pobytu danych zostanie zaktualizowana, a wszystkie dane zostaną przetworzone poza UE.

Set-DataResidencyLocation -Europe:$false

Po rozwiązaniu tego alertu możesz zweryfikować preferencje dotyczące regionu geograficznego w portalu administracyjnym okno Właściwości.

Nowe wdrożenia usługi Azure Stack Hub mogą ustawiać region geograficzny podczas konfigurowania i wdrażania.