Uruchamianie maszyny wirtualnej z systemem Windows w usłudze Azure Stack Hub

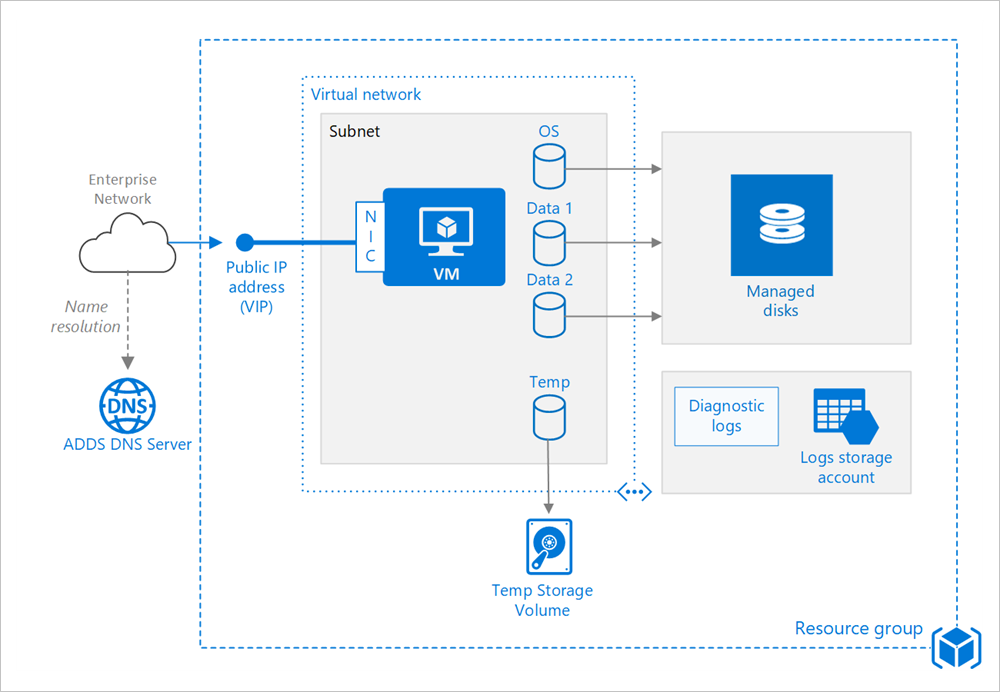

Aprowizowanie maszyny wirtualnej w usłudze Azure Stack Hub wymaga dodatkowych składników oprócz samej maszyny wirtualnej, w tym zasobów sieciowych i magazynowych. W tym artykule przedstawiono najlepsze rozwiązania dotyczące uruchamiania maszyny wirtualnej z systemem Windows na platformie Azure.

Grupa zasobów

Grupa zasobów to logiczny kontener, który zawiera powiązane zasoby usługi Azure Stack Hub. Ogólnie rzecz biorąc, grupuj zasoby na podstawie ich okresu istnienia i kto będzie nimi zarządzać.

Blisko skojarzone zasoby objęte takim samym cyklem życia należy umieścić w tej samej grupie zasobów. Grupy zasobów umożliwiają wdrażanie i monitorowanie zasobów jako grupy oraz śledzenie kosztów według grupy zasobów. Zasoby można również usuwać jako zestaw, co jest przydatne w przypadku wdrożeń testowych. Przypisuj zrozumiałe nazwy zasobów, aby uprościć znajdowanie określonego zasobu i rozumienie jego roli. Aby uzyskać więcej informacji, zobacz Zalecane konwencje nazewnictwa dla zasobów platformy Azure.

Maszyna wirtualna

Maszynę wirtualną można aprowizować z listy opublikowanych obrazów lub z niestandardowego obrazu zarządzanego lub pliku wirtualnego dysku twardego (VHD) przekazanego do usługi Azure Stack Hub Blob Storage.

Usługa Azure Stack Hub oferuje różne rozmiary maszyn wirtualnych od platformy Azure. Aby uzyskać więcej informacji, zobacz Rozmiary maszyn wirtualnych w usłudze Azure Stack Hub. Jeśli przenosisz istniejące obciążenie do usługi Azure Stack Hub, zacznij od rozmiaru maszyny wirtualnej, który jest najbliżej serwera lokalnego/platformy Azure. Następnie zmierz wydajność rzeczywistego obciążenia pod względem procesora CPU, pamięci i operacji wejścia/wyjścia dysku na sekundę (IOPS) i dostosuj rozmiar zgodnie z potrzebami.

Dyski

Koszt jest oparty na pojemności aprowizowanego dysku. Liczba operacji we/wy na sekundę i przepływność (czyli szybkość transferu danych) zależy od rozmiaru maszyny wirtualnej, dlatego podczas aprowizowania dysku należy wziąć pod uwagę wszystkie trzy czynniki (pojemność, liczba operacji we/wy na sekundę i przepływność).

Liczba operacji we/wy na sekundę (operacje wejścia/wyjścia na sekundę) w usłudze Azure Stack Hub jest funkcją rozmiaru maszyny wirtualnej zamiast typu dysku. Oznacza to, że w przypadku maszyny wirtualnej z serii Standard_Fs niezależnie od tego, czy wybrano dysk SSD, czy HDD dla typu dysku, limit liczby operacji we/wy na sekundę dla jednego dodatkowego dysku danych wynosi 2300 operacji we/wy na sekundę. Nałożony limit liczby operacji we/wy na sekundę to limit (maksymalny możliwy), aby zapobiec hałaśliwym sąsiadom. Nie jest to pewność, że liczba operacji we/wy na sekundę zostanie pobrana na określony rozmiar maszyny wirtualnej.

Zalecamy również używanie Dyski zarządzane. Dyski zarządzane upraszczają zarządzanie dyskami, obsługując magazyn. Dyski zarządzane nie wymagają konta magazynu. Wystarczy określić rozmiar i typ dysku, aby wdrożyć go jako zasób o wysokiej dostępności.

Dysk systemu operacyjnego jest wirtualnym dyskiem twardym przechowywanym w magazynie obiektów blob usługi Azure Stack Hub, więc utrzymuje się nawet wtedy, gdy maszyna hosta nie działa. Zalecamy również utworzenie co najmniej jednego dysku danych, które są trwałymi dyskami VHD używanymi na potrzeby danych aplikacji. Jeśli to możliwe, instaluj aplikacje na dysku danych, a nie na dysku systemu operacyjnego. Niektóre starsze aplikacje mogą wymagać instalowania składników na dysku C:. W takim przypadku możesz zmienić rozmiar dysku systemu operacyjnego przy użyciu programu PowerShell.

Maszyna wirtualna jest również tworzona przy użyciu dysku tymczasowego (dysku D: w systemie Windows). Ten dysk jest przechowywany na woluminie tymczasowym w infrastrukturze magazynu usługi Azure Stack Hub. Może zostać usunięty podczas ponownego uruchamiania i innych zdarzeń cyklu życia maszyny wirtualnej. Używaj tego dysku tylko dla danych tymczasowych, takich jak plik stronicowania lub plik wymiany.

Sieć

Składniki sieci obejmują następujące zasoby:

Sieć wirtualna. Każda maszyna wirtualna jest wdrażana w sieci wirtualnej, którą można podzielić na wiele podsieci.

Interfejs sieciowy (NIC). Karta sieciowa umożliwia maszynie wirtualnej komunikację z siecią wirtualną. Jeśli potrzebujesz wielu kart sieciowych dla maszyny wirtualnej, pamiętaj, że dla każdego rozmiaru maszyny wirtualnej zdefiniowano maksymalną liczbę kart sieciowych.

Publiczny adres IP/adres VIP. Publiczny adres IP jest wymagany do komunikowania się z maszyną wirtualną — na przykład za pośrednictwem pulpitu zdalnego (RDP). Publiczny adres IP może być dynamiczny lub statyczny. Domyślnie jest dynamiczny.

Zarezerwuj statyczny adres IP , jeśli potrzebujesz stałego adresu IP, który nie ulegnie zmianie — na przykład jeśli musisz utworzyć rekord DNS "A" lub dodać adres IP do bezpiecznej listy.

Można również utworzyć w pełni kwalifikowaną nazwę domeny (FQDN, fully qualified domain name) dla adresu IP. Następnie można zarejestrować rekord CNAME, który wskazuje nazwę FQDN, w usłudze DNS. Aby uzyskać więcej informacji, zobacz Tworzenie w pełni kwalifikowanej nazwy domeny w Azure Portal.

Sieciowa grupa zabezpieczeń. Sieciowe grupy zabezpieczeń są używane do zezwalania na ruch sieciowy do maszyn wirtualnych lub blokowania go. Sieciowe grupy zabezpieczeń mogą być skojarzone z podsieciami lub z poszczególnymi wystąpieniami maszyn wirtualnych.

Wszystkie sieciowe grupy zabezpieczeń zawierają zestaw domyślnych reguł, tym regułę blokującą cały ruch przychodzący z Internetu. Nie można usunąć reguł domyślnych, ale inne reguły mogą je przesłonić. Aby włączyć ruch internetowy, utwórz reguły zezwalające na ruch przychodzący do określonych portów — na przykład port 80 dla protokołu HTTP. Aby włączyć protokół RDP, dodaj regułę sieciowej grupy zabezpieczeń zezwalającą na ruch przychodzący do portu TCP 3389.

Operacje

Diagnostyka. Włącz monitorowanie i diagnostykę, w tym podstawowe metryki kondycji, dzienniki infrastruktury diagnostyki i diagnostykę rozruchu. Diagnostyka rozruchu może ułatwić diagnozowanie błędów rozruchu, jeśli nie będzie można uruchomić maszyny wirtualnej. Utwórz konto usługi Azure Storage do przechowywania dzienników. Standardowe konto magazynu lokalnie nadmiarowego (LRS, locally redundant storage) jest wystarczające dla dzienników diagnostycznych. Aby uzyskać więcej informacji, zobacz Włączanie monitorowania i diagnostyki.

Dostępność. Maszyna wirtualna może podlegać ponownemu rozruchowi z powodu planowanej konserwacji zgodnie z harmonogramem operatora usługi Azure Stack Hub. Aby zapewnić wysoką dostępność systemu produkcyjnego z wieloma maszynami wirtualnymi na platformie Azure, maszyny wirtualne są umieszczane w zestawie dostępności , który rozprzestrzenia je w wielu domenach błędów i domenach aktualizacji. W mniejszej skali usługi Azure Stack Hub domena błędów w zestawie dostępności jest definiowana jako jeden węzeł w jednostce skalowania.

Chociaż infrastruktura usługi Azure Stack Hub jest już odporna na awarie, podstawowa technologia (klaster trybu failover) nadal powoduje pewien przestój maszyn wirtualnych na serwerze fizycznym, na który ma to wpływ, jeśli wystąpi awaria sprzętowa. Usługa Azure Stack Hub obsługuje posiadanie zestawu dostępności z maksymalnie trzema domenami błędów, które mają być spójne z platformą Azure.

Domeny błędów

Maszyny wirtualne umieszczone w zestawie dostępności będą fizycznie odizolowane od siebie przez rozłożenie ich równomiernie na wiele domen błędów (węzły usługi Azure Stack Hub). Jeśli wystąpi awaria sprzętowa, maszyny wirtualne z domeny błędów, które zakończyły się niepowodzeniem, zostaną uruchomione ponownie w innych domenach błędów. Będą one przechowywane w osobnych domenach błędów od innych maszyn wirtualnych, ale w tym samym zestawie dostępności, jeśli to możliwe. Po powrocie sprzętu do trybu online maszyny wirtualne zostaną ponownie zrównoważone w celu zachowania wysokiej dostępności.

Domeny aktualizacji

Domeny aktualizacji to inny sposób, w jaki platforma Azure zapewnia wysoką dostępność w zestawach dostępności. Domena aktualizacji to logiczna grupa podstawowego sprzętu, która może zostać poddana konserwacji w tym samym czasie. Maszyny wirtualne znajdujące się w tej samej domenie aktualizacji zostaną ponownie uruchomione razem podczas planowanej konserwacji. Gdy dzierżawcy tworzą maszyny wirtualne w zestawie dostępności, platforma Azure automatycznie dystrybuuje maszyny wirtualne w tych domenach aktualizacji.

W usłudze Azure Stack Hub maszyny wirtualne są migrowane na żywo na innych hostach online w klastrze przed zaktualizowanym ich hostem bazowym. Ponieważ podczas aktualizacji hosta nie ma przestoju dzierżawy, funkcja domeny aktualizacji w usłudze Azure Stack Hub istnieje tylko w celu zachowania zgodności szablonów z platformą Azure. Maszyny wirtualne w zestawie dostępności będą wyświetlać wartość 0 jako numer domeny aktualizacji w portalu.

Kopie zapasowe Aby uzyskać zalecenia dotyczące ochrony maszyn wirtualnych IaaS usługi Azure Stack Hub, zapoznaj się z tematem Ochrona maszyn wirtualnych wdrożonych w usłudze Azure Stack Hub.

Zatrzymywanie maszyny wirtualnej. Platforma Azure rozróżnia między stanami „zatrzymana” i „cofnięty przydział”. Opłaty są naliczane, gdy maszyna wirtualna jest zatrzymana, lecz nie wtedy, gdy jest cofnięty przydział. W portalu usługi Azure Stack Hub przycisk Zatrzymaj cofa przydział maszyny wirtualnej. Jeśli maszyna wirtualna zostanie zamknięta za pomocą systemu operacyjnego przez zalogowanego użytkownika, to zostanie zatrzymana, lecz przydział nie zostanie cofnięty, więc w dalszym ciągu będą naliczane opłaty.

Usuwanie maszyny wirtualnej. Jeśli usuniesz maszynę wirtualną, dyski maszyny wirtualnej nie zostaną usunięte. Oznacza to, że możesz bezpiecznie usunąć maszyną wirtualną bez utraty danych. Jednak opłaty za magazyn będą w dalszym ciągu naliczane. Aby usunąć dysk maszyny wirtualnej, usuń obiekt dysku zarządzanego. Aby zapobiec przypadkowemu usunięciu, użyj blokady zasobu do zablokowania całej grupy zasobów lub poszczególnych zasobów, takich jak maszyna wirtualna.

Zagadnienia dotyczące bezpieczeństwa

Dołącz maszyny wirtualne do Azure Security Center, aby uzyskać centralny widok stanu zabezpieczeń zasobów platformy Azure. Usługa Security Center monitoruje potencjalne problemy z zabezpieczeniami i zapewnia kompleksowy przegląd kondycji zabezpieczeń wdrożenia. Usługa Security Center jest konfigurowana w ramach subskrypcji platformy Azure. Włącz zbieranie danych zabezpieczeń zgodnie z opisem w temacie Dołączanie subskrypcji platformy Azure do usługi Security Center w warstwie Standardowa. Po włączeniu funkcji zbierania danych usługa Security Center automatycznie skanuje wszystkie maszyny wirtualne utworzone w ramach tej subskrypcji.

Zarządzanie poprawkami. Aby skonfigurować zarządzanie poprawkami na maszynie wirtualnej, zapoznaj się z tym artykułem. Jeśli opcja jest włączona, Centrum zabezpieczeń sprawdza, czy nie brakuje żadnych aktualizacji zabezpieczeń i aktualizacji krytycznych. Aby włączyć automatyczne aktualizacje systemu, użyj ustawień zasad grupy na maszynie wirtualnej.

Oprogramowanie chroniące przed złośliwym kodem. Jeśli opcja jest włączona, Centrum zabezpieczeń sprawdza, czy zainstalowano oprogramowanie chroniące przed złośliwym kodem. Centrum zabezpieczeń służy również do instalowania oprogramowania chroniącego przed złośliwym kodem z poziomu portalu Azure.

Kontrola dostępu. Kontrola dostępu oparta na rolach (RBAC) służy do kontrolowania dostępu do zasobów platformy Azure. Kontrola RBAC umożliwia przypisywanie ról autoryzacji do członków zespołu DevOps. Na przykład rola Czytelnik może umożliwiać wyświetlanie zasobów platformy Azure, ale nie ich tworzenie, usuwanie ani zarządzanie nimi. Niektóre uprawnienia są specyficzne dla typu zasobu platformy Azure. Na przykład rola Współautor maszyny wirtualnej umożliwia ponowne uruchomienie lub cofnięcie przydziału maszyny wirtualnej, zresetowanie hasła administratora, utworzenie nowej maszyny wirtualnej itd. Inne wbudowane role kontroli RBAC potencjalnie przydatne w przypadku tej architektury to Użytkownik usługi DevTest Labs i Współautor sieci.

Uwaga

Kontrola RBAC nie ogranicza akcji, które może wykonać użytkownik zalogowany do maszyny wirtualnej. Te uprawnienia są określane przez typ konta w systemie operacyjnym gościa.

Dzienniki inspekcji. Użyj dzienników aktywności , aby wyświetlić akcje aprowizacji i inne zdarzenia maszyny wirtualnej.

Szyfrowanie danych. Usługa Azure Stack Hub używa szyfrowania AES 128-bitowego funkcji BitLocker, aby chronić dane użytkowników i infrastruktury magazynowanych w podsystemie magazynowania. Aby uzyskać więcej informacji, zobacz Szyfrowanie danych magazynowanych w usłudze Azure Stack Hub.

Następne kroki

- Aby dowiedzieć się więcej na temat maszyn wirtualnych usługi Azure Stack Hub, zobacz Funkcje maszyn wirtualnych usługi Azure Stack Hub.

- Aby dowiedzieć się więcej na temat wzorców chmury platformy Azure, zobacz Wzorce projektowania chmury.