Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

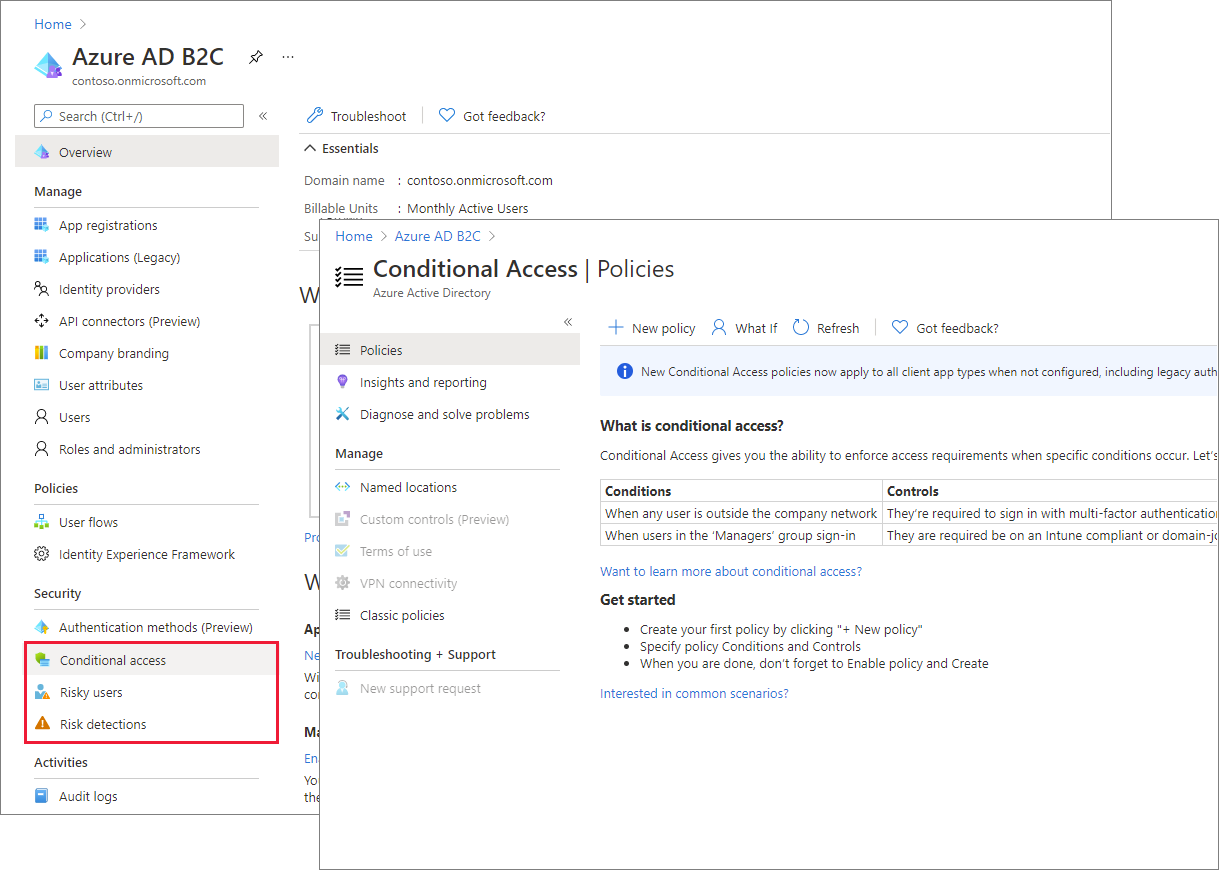

Zwiększ bezpieczeństwo usługi Azure Active Directory B2C (Azure AD B2C) przy użyciu usługi Microsoft Entra ID Protection i dostępu warunkowego. Funkcje wykrywania ryzyka usługi Identity Protection, w tym ryzykowne użytkownicy i ryzykowne logowania, są automatycznie wykrywane i wyświetlane w dzierżawie usługi Azure AD B2C. Możesz utworzyć zasady dostępu warunkowego, które używają tych wykryć ryzyka, aby określić akcje i wymusić zasady organizacji. Te funkcje zapewniają właścicielom aplikacji usługi Azure AD B2C większą kontrolę nad ryzykownymi uwierzytelnieniami oraz zasadami dostępu.

Jeśli znasz już usługę Identity Protection i dostęp warunkowy w usłudze Microsoft Entra ID, korzystanie z tych funkcji w usłudze Azure AD B2C będzie znane, z niewielkimi różnicami omówionymi w tym artykule.

Uwaga / Notatka

Usługa Azure AD B2C Premium P2 jest wymagana do tworzenia ryzykownych zasad logowania, ale została ona wycofana z dniem 1 maja 2025 r. Najemcy Premium P1 mogą tworzyć zasady oparte na lokalizacji, aplikacji, użytkownikach lub grupach.

Korzyści z ochrony tożsamości i dostępu warunkowego dla usługi Azure AD B2C

Łącząc zasady dostępu warunkowego z wykrywaniem ryzyka przez mechanizm Identity Protection, można reagować na ryzykowne uwierzytelnianie przy użyciu odpowiednich działań polityki.

- Uzyskaj nowy poziom wglądu w zagrożenia uwierzytelniania dla aplikacji i bazy klientów. Dzięki sygnałom z miliardów miesięcznych uwierzytelnień w ramach identyfikatora Microsoft Entra ID i konta Microsoft, algorytmy wykrywania ryzyka oznaczają poziom ryzyka uwierzytelnienia jako niski, średni lub wysoki dla lokalnych uwierzytelnień konsumenckich lub obywatelskich.

- Automatyczne rozwiązywanie problemów z ryzykiem przez skonfigurowanie własnego uwierzytelniania adaptacyjnego. W przypadku określonych aplikacji można wymagać określonego zestawu użytkowników, aby zapewnić drugi współczynnik uwierzytelniania, jak w przypadku uwierzytelniania wieloskładnikowego (MFA). Możesz też zablokować dostęp na podstawie wykrytego poziomu ryzyka. Podobnie jak w przypadku innych środowisk usługi Azure AD B2C, możesz dostosować doświadczenie użytkownika końcowego za pomocą głosu, stylu i marki organizacji. Alternatywy ograniczania ryzyka można również wyświetlić, jeśli użytkownik nie może uzyskać dostępu.

- Kontrolowanie dostępu na podstawie lokalizacji, grup i aplikacji. Dostęp warunkowy może również służyć do kontrolowania sytuacji nienależących do ryzyka. Na przykład możesz wymagać uwierzytelniania wieloskładnikowego dla klientów, którzy uzyskują dostęp do określonej aplikacji, lub zablokować dostęp z określonych lokalizacji geograficznych.

- Integracja z przepływami użytkowników usługi Azure AD B2C i zasadami niestandardowymi platformy Identity Experience Framework. Użyj istniejących dostosowanych środowisk i dodaj elementy sterujące potrzebne, aby współpracować z dostępem warunkowym. Możesz również zaimplementować zaawansowane scenariusze udzielania dostępu, takie jak dostęp oparty na wiedzy lub własny preferowany dostawca uwierzytelniania wieloskładnikowego.

Różnice i ograniczenia funkcji

Usługa Identity Protection i dostęp warunkowy w usłudze Azure AD B2C zwykle działają tak samo jak w usłudze Microsoft Entra ID, z następującymi wyjątkami:

Usługa Microsoft Defender for Cloud nie jest dostępna w usłudze Azure AD B2C.

Ochrona tożsamości i dostęp warunkowy nie są obsługiwane w przypadku przepływów między serwerami ROPC w dzierżawach usługi Azure AD B2C.

W dzierżawach usługi Azure AD B2C wykrywanie ryzyka w ramach Identity Protection jest dostępne zarówno dla tożsamości lokalnych, jak i społecznościowych, takich jak Google czy Facebook. W przypadku tożsamości społecznościowych należy aktywować dostęp warunkowy. Wykrywanie jest ograniczone, ponieważ poświadczenia konta społecznościowego są zarządzane przez zewnętrznego dostawcę tożsamości.

W dzierżawach usługi Azure AD B2C dostępny jest podzbiór wykryć ryzyka w ramach usługi Identity Protection. Zobacz Badanie ryzyka za pomocą usługi Identity Protection i Dodawanie dostępu warunkowego do przepływów użytkowników.

Funkcja zgodności urządzeń z dostępem warunkowym nie jest dostępna w dzierżawach usługi Azure AD B2C.

Integrowanie dostępu warunkowego z przepływami użytkownika i zasadami niestandardowymi

W usłudze Azure AD B2C można wyzwalać warunki dostępu warunkowego z wbudowanych przepływów użytkowników. Dostęp warunkowy można również uwzględnić w zasadach niestandardowych. Podobnie jak w przypadku innych aspektów przepływu użytkownika B2C, komunikaty dotyczące doświadczeń użytkownika końcowego można dostosować zgodnie z głosem, marką i strategiami zaradczymi organizacji. Zobacz Dodawanie dostępu warunkowego do przepływów użytkownika.

Microsoft Graph API

Zasady dostępu warunkowego można również zarządzać w usłudze Azure AD B2C przy użyciu interfejsu API programu Microsoft Graph. Aby uzyskać szczegółowe informacje, zobacz dokumentację dostępu warunkowego i operacje programu Microsoft Graph.