Konfigurowanie usługi Azure Active Directory B2C przy użyciu funkcji ochrony aplikacji internetowej Akamai

Dowiedz się, jak włączyć dzierżawę usługi Akamai Web Application Protector (WAP) dla dzierżawy usługi Azure Active Directory B2C (Azure AD B2C) przy użyciu domen niestandardowych. Akamai WAP pomaga organizacji chronić swoje aplikacje internetowe przed złośliwymi atakami, które mają na celu wykorzystanie luk w zabezpieczeniach, takich jak wstrzyknięcie kodu SQL i wykonywanie skryptów między witrynami.

Dowiedz się więcej na temat akamai.com: Co to jest Web Application Firewall (zapora aplikacji internetowej)?

Zalety korzystania z zapory aplikacji internetowej:

- Kontrolowanie zarządzania ruchem w usługach

- Konfigurowanie przed dzierżawą usługi Azure AD B2C

- Manipulowanie ruchem w celu ochrony i zabezpieczania infrastruktury tożsamości

Ten artykuł dotyczy następującego oprogramowania:

WAP: Ochrona aplikacji internetowej KSD: Kona Site Defender

Wymagania wstępne

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Konto Akamai WAP

- Przejdź do akamai.com, aby zapoznać się ze wszystkimi produktami i testami Akamai

Opis scenariusza

Integracja aplikacji Akamai WAP obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika przy użyciu zasad niestandardowych w dzierżawie. Znany również jako dostawca tożsamości.

-

Azure Front Door — umożliwia domeny niestandardowe dla dzierżawy usługi Azure B2C

- Ruch z usługi Akamai WAP do usługi Azure Front Door następnie przechodzi do dzierżawy usługi Azure AD B2C

- Co to jest usługa Azure Front Door?

-

Akamai WAP — zapora aplikacji internetowej, która zarządza ruchem wysyłanym do serwera autoryzacji

- Zobacz, Ochrona aplikacji internetowej

Integracja z usługą Azure AD B2C

W przypadku domen niestandardowych w usłudze Azure AD B2C użyj funkcji domeny niestandardowej w usłudze Azure Front Door.

Zobacz Włączanie domen niestandardowych dla Azure AD B2C.

Jeśli domena niestandardowa Azure AD B2C jest skonfigurowana przy użyciu usługi Azure Front Door, wykonaj poniższe instrukcje, aby przetestować domenę niestandardową.

Zobacz Testowanie domeny niestandardowej, a następnie przejdź do następnej sekcji.

Tworzenie konta usługi Akamai

- Przejdź do akamai.com.

- Wybierz pozycję Dowiedz się więcej.

- Na stronie Usługi przetwarzania w chmurze wybierz pozycję Utwórz konto.

Tworzenie i konfigurowanie właściwości

Właściwość to plik konfiguracji, który informuje nasze serwery brzegowe o sposobie obsługi żądań przychodzących od użytkowników końcowych i odpowiadania na nie. Właściwości są tworzone i obsługiwane w Menedżerze właściwości.

Aby dowiedzieć się więcej, przejdź do techdocs.akamai.com co to jest właściwość?

- Przejdź do control.akamai.com, aby się zalogować: strona logowania centrum sterowania usługi Akamai.

- Przejdź do Menedżera właściwości.

- W polu Wersja właściwości wybierz pozycję Standardowa lub Ulepszona protokół TLS (zalecane).

- W obszarze Nazwy hostów właściwości dodaj nazwę hosta właściwości , domenę niestandardową. Na przykład

login.domain.com.

Ważne

Utwórz lub zmodyfikuj certyfikaty z poprawnymi ustawieniami niestandardowej nazwy domeny.

Przejdź do techdocs.akamai.com w obszarze Konfigurowanie nazw hostów HTTPS.

Ustawienia konfiguracji właściwości serwera pochodzenia

Użyj następujących ustawień dla serwera pochodzenia.

- W polu Typ źródła wprowadź swój typ.

- W polu Nazwa hosta serwera pochodzenia wprowadź nazwę hosta. Na przykład

yourafddomain.azurefd.net - W nagłówku hosta przesyłania dalej użyj nagłówka hosta przychodzącego.

- W obszarze Nazwa hosta klucza pamięci podręcznej użyj nagłówka hosta przychodzącego.

Konfigurowanie systemu DNS

Utwórz rekord Nazwy kanonicznej (CNAME) w systemie DNS, taki jak login.domain.com, który wskazuje nazwę hosta edge w polu Nazwa hosta właściwości .

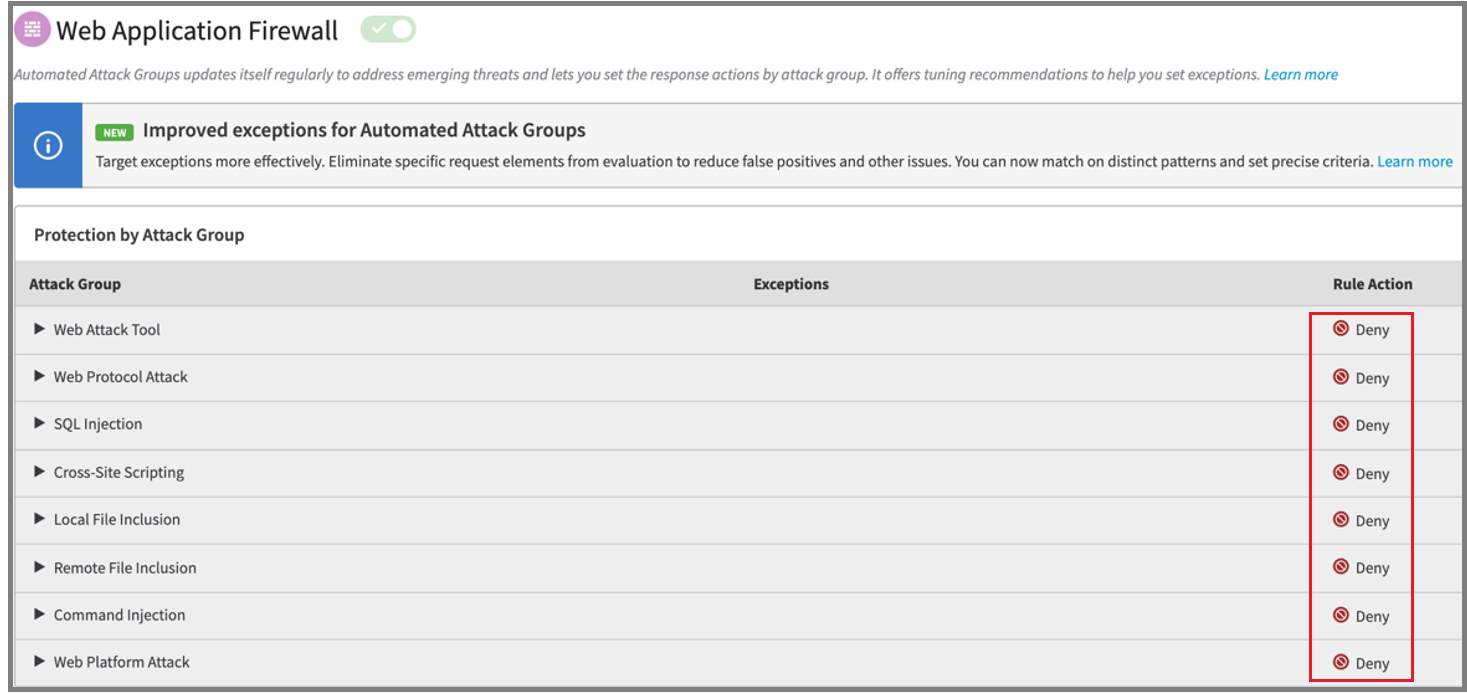

Konfigurowanie aplikacji Akamai WAP

Aby rozpocząć pracę z konfiguracją aplikacji WAP, przejdź do techdocs.akamai.com funkcji ochrony interfejsu API aplikacji&.

Podczas konfigurowania dla elementów w grupie ataków w obszarze Akcje reguły wybierz pozycję Odmów.

Testowanie ustawień

Aby zapewnić ruch do Azure AD B2C przechodzi przez domenę niestandardową:

- Potwierdzanie, że protokół WAP kieruje żądania przychodzące do domeny niestandardowej usługi Azure AD B2C

- Upewnij się, że prawidłowe połączenie TLS

- Upewnij się, że Azure AD B2C poprawnie ustawia pliki cookie dla domeny niestandardowej

- Pulpit nawigacyjny WAP w konsoli usługi Defender for Cloud zawiera wykresy ruchu WAP

- Pojawia się również ruch narażony na ataki