Konfigurowanie przesyłania zabezpieczeń za pomocą usługi Azure Active Directory B2C na potrzeby uwierzytelniania bez hasła

Z tego samouczka dowiesz się, jak zintegrować uwierzytelnianie usługi Azure Active Directory B2C (Azure AD B2C) przy użyciu funkcji Transmit Security BindID, czyli rozwiązania do uwierzytelniania bez hasła. BindID używa silnego uwierzytelniania biometrycznego Fast Identity Online (FIDO2) do niezawodnego uwierzytelniania wielokanałowego. Rozwiązanie zapewnia bezproblemowe logowanie dla klientów na różnych urządzeniach i kanałach, jednocześnie zmniejszając oszustwa, wyłudzanie informacji i ponowne użycie poświadczeń.

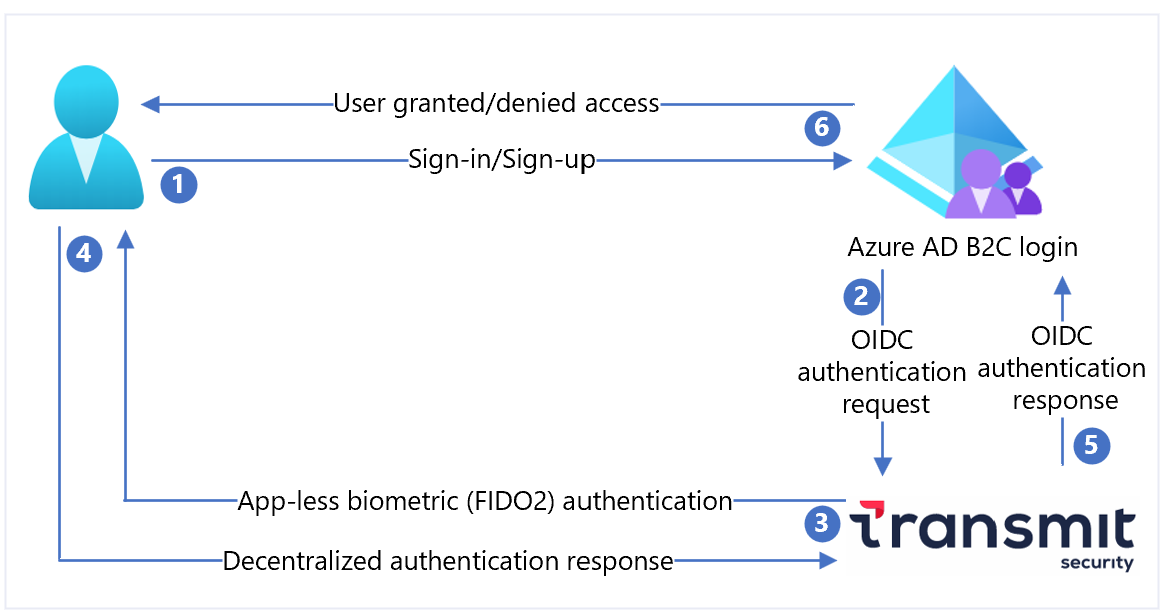

Opis scenariusza

Poniższy diagram architektury ilustruje implementację.

- Użytkownik otwiera stronę logowania Azure AD B2C i loguje się lub rejestruje.

- Azure AD B2C przekierowuje użytkownika do identyfikatora BindID przy użyciu żądania OpenID Connect (OIDC).

- BindID uwierzytelnia użytkownika przy użyciu appless FIDO2 biometrycznych, takich jak odcisk palca.

- Odpowiedź zdecentralizowanego uwierzytelniania jest zwracana do identyfikatora BindID.

- Odpowiedź OIDC jest przekazywana do Azure AD B2C.

- Użytkownik otrzymuje lub odmawia dostępu do aplikacji na podstawie wyników weryfikacji.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja Microsoft Entra

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Dzierżawa BindID

- Przejdź do transmitsecurity.com, aby rozpocząć pracę

- Rejestrowanie aplikacji internetowej w Azure Portal

- Zasady niestandardowe usługi Azure AD B2C

- Jeśli nie możesz używać zasad, zobacz Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure AD B2C

Rejestrowanie aplikacji w identyfikatorze BindID

Aby rozpocząć:

- Przejdź do developer.bindid.io, aby skonfigurować aplikację.

- Dodaj aplikację w witrynie BindID Administracja Portal. Logowanie jest wymagane.

| Właściwość | Opis |

|---|---|

| Nazwa | Nazwa aplikacji |

| Domena | Wprowadź your-B2C-tenant-name.onmicrosoft.com. Zastąp your-B2C-tenant element dzierżawą usługi Azure AD B2C. |

| Identyfikatory URI przekierowania | https://jwt.ms/ |

| Adresy URL przekierowania | Wprowadź https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Zastąp your-B2C-tenant element dzierżawą usługi Azure AD B2C. W przypadku domeny niestandardowej zastąp element your-B2C-tenant-name.b2clogin.com domeną niestandardową. |

- Po zarejestrowaniu zostanie wyświetlony identyfikator klienta i klucz tajny klienta .

- Zarejestruj wartości do późniejszego użycia.

Konfigurowanie identyfikatora BindID jako dostawcy tożsamości w usłudze Azure AD B2C

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się do Azure Portal jako administrator globalny.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- W ustawieniach portalu | Strona Katalogi i subskrypcje na liście Nazwa katalogu znajduje katalog Azure AD B2C.

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Wybierz pozycję Dostawcy tożsamości.

- Wybierz pozycję Nowy dostawca OpenID Connect.

- Wprowadź nazwę.

- W polu Adres URL metadanych wprowadź wartość

https://signin.bindid-sandbox.io/.well-known/openid-configuration. - W polu Identyfikator klienta wprowadź zarejestrowany identyfikator klienta.

- W polu Klucz tajny klienta wprowadź zarejestrowany klucz tajny klienta.

- W polu Zakres wprowadź wartość

openid email. - W polu Typ odpowiedzi wybierz kod.

- W obszarze Tryb odpowiedzi wybierz pozycję form_post.

- W obszarze Mapowanie oświadczeń dostawcy tożsamości w polu Identyfikator użytkownika wybierz pozycję

sub. - W przypadku Email wybierz pozycję

email. - Wybierz pozycję Zapisz.

Tworzenie przepływu użytkownika

- W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz pozycję Nowy przepływ użytkownika.

- Wybierz pozycję Zarejestruj się i zaloguj się jako typ przepływu użytkownika.

- Wybierz przycisk Utwórz.

- Wprowadź nazwę.

- W obszarze Dostawcy tożsamości w obszarze Konta lokalne wybierz pozycję Brak. Ta akcja wyłącza uwierzytelnianie oparte na wiadomościach e-mail i hasłach.

- W przypadku niestandardowych dostawców tożsamości wybierz utworzonego dostawcę tożsamości BindID, takiego jak Logowanie przy użyciu identyfikatora BindID.

- Wybierz przycisk Utwórz.

Testowanie przepływu użytkownika

- W dzierżawie usługi Azure AD B2C wybierz pozycję Przepływy użytkownika.

- Wybierz utworzony przepływ użytkownika, taki jak B2C_1_signupsignin.

- W polu Aplikacja wybierz zarejestrowaną aplikację internetową. Adres URL odpowiedzi to

https://jwt.ms. - Wybierz pozycję Uruchom przepływ użytkownika.

- Przeglądarka jest przekierowywana do strony logowania BindID.

- Wprowadź zarejestrowaną wiadomość e-mail konta.

- Uwierzytelnia się przy użyciu biometrii FIDO2 appless, takich jak odcisk palca.

- Przeglądarka jest przekierowywana do

https://jwt.ms. Zawartość jest wyświetlana dla tokenu zwróconego przez usługę Azure AD B2C.

Tworzenie klucza zasad BindID

Dodaj klucz tajny klienta aplikacji BindID jako klucz zasad. Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się w witrynie Azure Portal.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- W ustawieniach portalu | Strona Katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD B2C.

- Wybierz pozycję Przełącz.

- Na stronie Przegląd w obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz pozycję Klucze zasad.

- Wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję Ręczne.

- Wprowadź nazwę. Prefiks

B2C_1A_dołącza do nazwy klucza. - W polu Wpis tajny wprowadź zarejestrowany klucz tajny klienta.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz przycisk Utwórz.

Konfigurowanie identyfikatora BindID jako dostawcy tożsamości

Aby włączyć logowanie przy użyciu identyfikatora BindID, zdefiniuj identyfikator BindID jako dostawcę oświadczeń, który Azure AD B2C komunikuje się za pośrednictwem punktu końcowego. Punkt końcowy udostępnia oświadczenia używane przez Azure AD B2C do weryfikowania użytkownika uwierzytelnionego przy użyciu tożsamości cyfrowej na urządzeniu.

Dodaj bindID jako dostawcę oświadczeń. Aby rozpocząć pracę, uzyskaj niestandardowe pakiety początkowe zasad z usługi GitHub, a następnie zaktualizuj pliki XML w pakiecie startowym SocialAndLocalAccounts przy użyciu nazwy dzierżawy usługi Azure AD B2C:

Otwórz folder zip active-directory-b2c-custom-policy-starterpack-main.zip lub sklonuj repozytorium:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackW plikach w katalogu LocalAccounts zastąp ciąg

yourtenantnazwą dzierżawy Azure AD B2C.Otwórz klasę

LocalAccounts/ TrustFrameworkExtensions.xml.Znajdź element ClaimsProviders . Jeśli nie zostanie wyświetlony, dodaj go pod elementem głównym.

Dodaj nowy element ClaimsProvider podobny do następującego przykładu:

<ClaimsProvider> <Domain>signin.bindid-sandbox.io</Domain> <DisplayName>BindID</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BindID-OpenIdConnect"> <DisplayName>BindID</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://signin.bindid-sandbox.io/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BindID Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="AccessTokenResponseFormat">json</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BindIDClientSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Ustaw client_id przy użyciu zarejestrowanego identyfikatora aplikacji BindID.

Wybierz pozycję Zapisz.

Dodawanie podróży użytkownika

Dostawca tożsamości nie znajduje się na stronach logowania. Jeśli masz niestandardową podróż użytkownika, przejdź do sekcji Dodawanie dostawcy tożsamości do podróży użytkownika, w przeciwnym razie utwórz zduplikowaną podróż użytkownika szablonu:

- W pakiecie startowym otwórz

LocalAccounts/ TrustFrameworkBase.xmlplik. - Znajdź i skopiuj zawartość elementu UserJourney , który zawiera

Id=SignUpOrSignInelement . - Otwórz klasę

LocalAccounts/ TrustFrameworkExtensions.xml. - Znajdź element UserJourneys . Jeśli nie ma elementu, dodaj go.

- Wklej element UserJourney jako element podrzędny elementu UserJourneys.

- Zmień nazwę identyfikatora podróży użytkownika.

Dodawanie dostawcy tożsamości do podróży użytkownika

Dodaj nowego dostawcę tożsamości do podróży użytkownika.

- Znajdź element kroku aranżacji, który zawiera

Type=CombinedSignInAndSignUpelement , lubType=ClaimsProviderSelectionw podróży użytkownika. Zazwyczaj jest to pierwszy krok aranżacji. Element ClaimsProviderSelections ma listę dostawcy tożsamości, za pomocą którego loguje się użytkownik. Kolejność elementów kontroluje kolejność przycisków logowania. - Dodaj element ClaimsProviderSelection XML.

- Ustaw wartość TargetClaimsExchangeId na przyjazną nazwę.

- Dodaj element ClaimsExchange .

- Ustaw identyfikator na wartość identyfikatora wymiany oświadczeń docelowych. Ta akcja łączy przycisk BindID z

BindID-SignIn. - Zaktualizuj wartość TechnicalProfileReferenceId na utworzony identyfikator profilu technicznego.

Poniższy kod XML przedstawia podróż użytkownika orkiestracji z dostawcą tożsamości.

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BindIDExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BindIDExchange" TechnicalProfileReferenceId="BindID-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurowanie zasad jednostki uzależnionej

Zasady jednostki uzależnionej, na przykład SignUpOrSignIn.xml, określają podróż użytkownika Azure AD wykonywane przez usługę B2C. Oświadczenia przekazywane do aplikacji można kontrolować, dostosowując element OutputClaims elementu PolicyProfile TechnicalProfileProfile . W tym samouczku aplikacja otrzymuje atrybuty użytkownika, takie jak nazwa wyświetlana, imię, nazwisko, adres e-mail, objectId, dostawca tożsamości i identyfikator dzierżawy.

Zobacz: Azure-Samples/active-directory-b2c-custom-policy-starterpack

<RelyingParty>

<DefaultUserJourney ReferenceId="SignUpOrSignInWithBindID" />

<TechnicalProfile Id="BindID-OpenIdConnect">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Przekazywanie zasad niestandardowych

- Zaloguj się w witrynie Azure Portal.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- W ustawieniach portalu | Strona Katalogi i subskrypcje na liście Nazwa katalogu znajduje katalog Azure AD B2C.

- Wybierz pozycję Przełącz.

- W Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- W obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz pozycję Przekaż zasady niestandardowe.

- Przekaż pliki w pakiecie startowym LocalAccounts w następującej kolejności:

- Podstawowe zasady, na przykład

TrustFrameworkBase.xml - Zasady lokalizacji, na przykład

TrustFrameworkLocalization.xml - Zasady rozszerzenia, na przykład

TrustFrameworkExtensions.xml - Zasady jednostki uzależnionej, takie jak

SignUpOrSignIn.xml

Testowanie zasad niestandardowych

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- W dzierżawie usługi Azure AD B2C i w obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- W obszarze Zasady niestandardowe wybierz pozycję B2C_1A_signup_signin.

- W polu Aplikacja wybierz zarejestrowaną aplikację internetową. Adres URL odpowiedzi to

https://jwt.ms. - Wybierz pozycję Uruchom teraz.

- Przeglądarka jest przekierowywana do strony logowania BindID.

- Wprowadź zarejestrowaną wiadomość e-mail konta.

- Uwierzytelnianie przy użyciu biometrii FIDO2 appless, takich jak odcisk palca.

- Przeglądarka jest przekierowywana do

https://jwt.ms. Zostanie wyświetlona zawartość tokenu zwrócona przez Azure AD B2C.

Następne kroki

Aby uzyskać dodatkowe informacje, zapoznaj się z następującymi artykułami: