Samouczek: konfigurowanie usługi Azure Active Directory B2C przy użyciu protokołu BlokSec na potrzeby uwierzytelniania bez hasła

Zanim rozpoczniesz

Usługa Azure Active Directory B2C ma dwie metody definiowania interakcji użytkownika z aplikacjami: wstępnie zdefiniowanych przepływów użytkownika lub konfigurowalnych zasad niestandardowych.

Uwaga

W usłudze Azure Active Directory B2C zasady niestandardowe dotyczą głównie złożonych scenariuszy. W przypadku większości scenariuszy zalecamy wbudowane przepływy użytkowników. Zobacz Omówienie przepływów użytkownika i zasad niestandardowych

Azure AD B2C i BlokSec

Dowiedz się, jak zintegrować uwierzytelnianie usługi Azure Active Directory B2C (Azure AD B2C) z routerem tożsamości zdecentralizowanej BlokSec. Rozwiązanie BlokSec upraszcza logowanie użytkowników przy użyciu uwierzytelniania bez hasła i uwierzytelniania wieloskładnikowego bez tokenu. Rozwiązanie chroni klientów przed atakami związanymi z tożsamościami, takimi jak wypychanie haseł, wyłudzanie informacji i man-in-the-middle.

Aby dowiedzieć się więcej, przejdź do bloksec.com: BlokSec Technologies Inc.

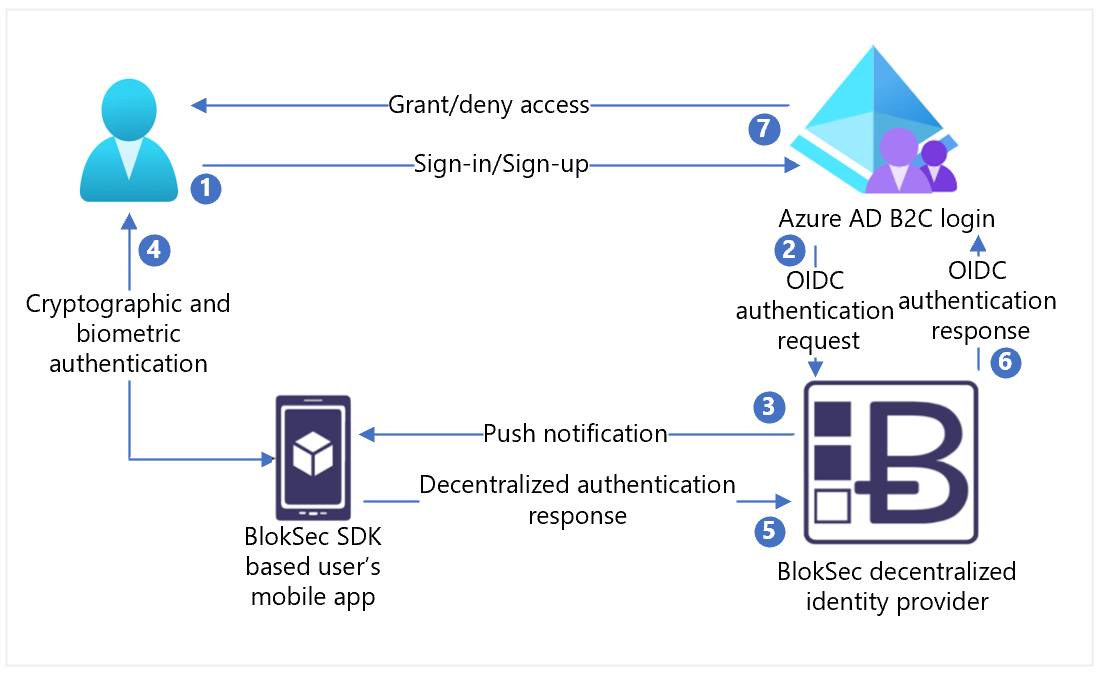

Opis scenariusza

Integracja z protokołem BlokSec obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji i dostawca tożsamości (IdP) dla aplikacji B2C

- BlokSec Zdecentralizowany router tożsamości — brama dla usług, które stosują bloksec DIaaS do kierowania żądań uwierzytelniania i autoryzacji do aplikacji dostawcy tożsamości osobistej użytkownika (PIdP)

- Jest to dostawca tożsamości OpenID Connect (OIDC) w usłudze Azure AD B2C

- Aplikacja mobilna oparta na zestawie BLOKSec SDK — identyfikator PIdP użytkownika w scenariuszu uwierzytelniania zdecentralizowanego.

- Jeśli nie używasz zestawu SDK Usługi BlokSec, przejdź do sklepu Google Play, aby uzyskać bezpłatny identyfikator yuID usługi BlokSec

Poniższy diagram architektury przedstawia przepływ rejestracji i logowania w implementacji rozwiązania BlokSec.

- Użytkownik loguje się do aplikacji usługi Azure AD B2C i jest przekazywany do Azure AD zasad logowania i rejestracji B2C

- Azure AD B2C przekierowuje użytkownika do zdecentralizowanego routera tożsamości BlokSec przy użyciu przepływu kodu autoryzacji OIDC.

- Router BlokSec wysyła powiadomienie wypychane do aplikacji mobilnej użytkownika ze szczegółami żądania uwierzytelniania i autoryzacji.

- Użytkownik przegląda wyzwanie uwierzytelniania. Zaakceptowany użytkownik jest monitowany o biometrię, taką jak odcisk palca lub skanowanie twarzy.

- Odpowiedź jest podpisana cyfrowo przy użyciu unikatowego klucza cyfrowego użytkownika. Odpowiedź uwierzytelniania zapewnia dowód posiadania, obecności i zgody. Odpowiedź powraca do routera.

- Router weryfikuje podpis cyfrowy względem niezmiennego unikatowego klucza publicznego użytkownika przechowywanego w rejestrze rozproszonym. Router odpowiada na Azure AD B2C z wynikiem uwierzytelniania.

- Użytkownik otrzymuje lub odmawia dostępu.

Włączanie protokołu BlokSec

- Przejdź do bloksec.com i wybierz pozycję Zażądaj dzierżawy demonstracyjnej .

- W polu komunikatu wskaż, że chcesz zintegrować z usługą Azure AD B2C.

- Pobierz i zainstaluj bezpłatną aplikację mobilną BlokSec yuID.

- Po przygotowaniu dzierżawy demonstracyjnej pojawia się wiadomość e-mail.

- Na urządzeniu przenośnym z aplikacją BlokSec wybierz link, aby zarejestrować konto administratora w aplikacji yuID.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj konto Azfree

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Pokaz usługi BlokSec

- Rejestrowanie aplikacji internetowej

Zobacz również Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure AD B2C

Tworzenie rejestracji aplikacji w usłudze BlokSec

W e-mailu rejestracji konta z blokuSec znajdź link do konsoli administracyjnej BlokuSec.

- Zaloguj się do konsoli administracyjnej blokuSec.

- Na głównym pulpicie nawigacyjnym wybierz pozycję Dodaj aplikację > Utwórz niestandardową.

- W polu Nazwa wprowadź Azure AD B2C lub nazwę aplikacji.

- W polu Typ logowania jednokrotnego wybierz pozycję OIDC.

- W polu Identyfikator URI logo wprowadź link do obrazu logo.

- W przypadku identyfikatorów URI przekierowania użyj polecenia

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Na przykładhttps://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. W przypadku domeny niestandardowej wprowadź .https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp - W obszarze Identyfikatory URI przekierowania po wylogowanie wprowadź wartość

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Wybierz utworzoną aplikację Azure AD B2C, aby otworzyć konfigurację aplikacji.

- Wybierz pozycję Generuj wpis tajny aplikacji.

Dowiedz się więcej: Wysyłanie żądania wylogowania.

Uwaga

Aby skonfigurować dostawcę tożsamości (IdP) w usłudze Azure AD B2C, potrzebny jest identyfikator aplikacji i wpis tajny aplikacji.

Dodawanie nowego dostawcy tożsamości w usłudze Azure AD B2C

Aby uzyskać poniższe instrukcje, użyj katalogu zawierającego dzierżawę usługi Azure AD B2C.

- Zaloguj się do Azure Portal jako administrator globalny dzierżawy usługi Azure AD B2C.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD B2C.

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Przejdź do pozycji Pulpit nawigacyjny>Dostawcy tożsamościusługi Azure Active Directory B2C>.

- Wybierz pozycję Nowy dostawca OpenID Connect.

- Wybierz pozycję Dodaj.

Konfigurowanie dostawcy tożsamości

- Wybierz typ > dostawcy tożsamości OpenID Connect

- W polu Nazwa wprowadź wartość BlokSec yuID Passwordless lub inną nazwę.

- W polu Adres URL metadanych wprowadź wartość

https://api.bloksec.io/oidc/.well-known/openid-configuration. - W polu Client IDV (Identyfikator klienta) wprowadź identyfikator aplikacji z interfejsu użytkownika administratora protokołu BlokSec.

- W polu Klucz tajny klienta wprowadź wpis tajny aplikacji w interfejsie użytkownika administratora usługi BlokSec.

- W polu Zakres wybierz pozycję Profil poczty e-mail OpenID.

- W polu Typ odpowiedzi wybierz pozycję Kod.

- W obszarze Wskazówka dotycząca domeny wybierz pozycję yuID.

- Wybierz przycisk OK.

- Wybierz pozycję Mapuj oświadczenia tego dostawcy tożsamości.

- W polu Identyfikator użytkownika wybierz pozycję sub.

- W polu Nazwa wyświetlana wybierz pozycję Nazwa.

- W polu Nadana nazwa użyj given_name.

- W przypadku nazwiska użyj family_name.

- W przypadku Email użyj wiadomości e-mail.

- Wybierz pozycję Zapisz.

Rejestracja użytkownika

- Zaloguj się do konsoli administracyjnej blokuSec przy użyciu podanego poświadczenia.

- Przejdź do utworzonej wcześniej aplikacji Azure AD B2C.

- W prawym górnym rogu wybierz ikonę koła zębatego .

- Wybierz pozycję Utwórz konto.

- W obszarze Tworzenie konta wprowadź informacje o użytkowniku. Zanotuj nazwę konta.

- Wybierz pozycję Prześlij.

Użytkownik otrzymuje wiadomość e-mail dotyczącą rejestracji konta pod podanym adresem e-mail. Poinstruuj użytkownika, aby wybrał link rejestracji na urządzeniu przenośnym przy użyciu aplikacji BlokSec yuID.

Tworzenie zasad przepływu użytkownika

Aby uzyskać następujące instrukcje, upewnij się, że bloksec jest nowym dostawcą tożsamości OIDC (IdP).

- W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz pozycję Nowy przepływ użytkownika.

- Wybierz pozycję Zarejestruj się i zaloguj się w>obszarze Utwórzwersję>.

- Wprowadź nazwę zasad.

- W sekcji Dostawcy tożsamości wybierz utworzonego dostawcę tożsamości BlokSec.

- W polu Konto lokalne wybierz pozycję Brak. Ta akcja wyłącza uwierzytelnianie oparte na wiadomościach e-mail i hasłach.

- Wybierz pozycję Uruchom przepływ użytkownika

- W formularzu wprowadź adres URL odpowiedzi, na przykład

https://jwt.ms. - Przeglądarka jest przekierowywana do strony logowania usługi BlokSec.

- Wprowadź nazwę konta z rejestracji użytkownika.

- Użytkownik otrzymuje powiadomienie wypychane na urządzeniu przenośnym za pomocą aplikacji BlokSec yuID.

- Użytkownik otworzy powiadomienie i pojawi się wyzwanie uwierzytelniania.

- Jeśli uwierzytelnianie zostanie zaakceptowane, przeglądarka przekierowuje użytkownika do adresu URL odpowiedzi.

Uwaga

W usłudze Azure Active Directory B2C zasady niestandardowe dotyczą głównie złożonych scenariuszy. W przypadku większości scenariuszy zalecamy wbudowane przepływy użytkowników. Zobacz, Przepływy użytkownika i zasady niestandardowe — omówienie

Tworzenie klucza zasad

Zapisz wpis tajny klienta zanotowany w dzierżawie usługi Azure AD B2C. Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się w witrynie Azure Portal.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD katalogu B2C.

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Na stronie Przegląd wybierz pozycję Identity Experience Framework.

- Wybierz pozycję Klucze zasad.

- Wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję Ręczne.

- Wprowadź nazwę zasad dla klucza zasad. Na przykład

BlokSecAppSecret. PrefiksB2C_1A_jest dodawany do nazwy klucza. - W obszarze Wpis tajny wprowadź zanotowany wpis tajny klienta.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz przycisk Utwórz.

Konfigurowanie protokołu BlokSec jako dostawcy tożsamości

Aby umożliwić użytkownikom logowanie się przy użyciu zdecentralizowanej tożsamości BlokSec, zdefiniuj bloksec jako dostawcę oświadczeń. Ta akcja gwarantuje, że Azure AD B2C komunikuje się z nim za pośrednictwem punktu końcowego. Azure AD B2C używa oświadczeń punktów końcowych do weryfikowania tożsamości użytkowników przy użyciu biometrii, takiej jak odcisk palca lub skanowanie twarzy.

Aby zdefiniować bloksec jako dostawcę oświadczeń, dodaj go do elementu ClaimsProvider w pliku rozszerzenia zasad.

Otwórz klasę

TrustFrameworkExtensions.xml.Znajdź element ClaimsProviders . Jeśli element nie zostanie wyświetlony, dodaj go pod elementem głównym.

Aby dodać nowy element ClaimsProvider:

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Ustaw client_id na identyfikator aplikacji z rejestracji aplikacji.

Wybierz pozycję Zapisz.

Dodawanie podróży użytkownika

Skorzystaj z poniższych instrukcji, jeśli dostawca tożsamości jest skonfigurowany, ale nie na żadnej stronie logowania. Jeśli nie masz niestandardowej podróży użytkownika, skopiuj podróż użytkownika szablonu.

- W pakiecie startowym otwórz

TrustFrameworkBase.xmlplik. - Znajdź i skopiuj zawartość elementu UserJourneys , który zawiera identyfikator=

SignUpOrSignIn. - Otwórz klasę

TrustFrameworkExtensions.xml. - Znajdź element UserJourneys . Jeśli element nie zostanie wyświetlony, dodaj go.

- Wklej zawartość elementu UserJourney skopiowanego jako element podrzędny elementu UserJourneys .

- Zmień nazwę identyfikatora podróży użytkownika. Na przykład ID=

CustomSignUpSignIn.

Dodawanie dostawcy tożsamości do podróży użytkownika

Jeśli masz podróż użytkownika, dodaj do niego nowego dostawcę tożsamości. Najpierw dodaj przycisk logowania, a następnie połącz go z akcją, która jest utworzonym profilem technicznym.

- W podróży użytkownika znajdź element kroku aranżacji, który zawiera type=

CombinedSignInAndSignUplub Type=ClaimsProviderSelection. Zazwyczaj jest to pierwszy krok aranżacji. Element ClaimsProviderSelections zawiera listę dostawców tożsamości na potrzeby logowania użytkownika. Kolejność elementów kontroluje kolejność przycisków logowania, które widzi użytkownik. - Dodaj element ClaimsProviderSelection XML.

- Ustaw wartość TargetClaimsExchangeId na przyjazną nazwę.

- W następnym kroku aranżacji dodaj element ClaimsExchange .

- Ustaw identyfikator na wartość identyfikatora wymiany oświadczeń docelowych.

- Zaktualizuj wartość TechnicalProfileReferenceId na identyfikator utworzonego profilu technicznego.

Poniższy kod XML przedstawia dwa pierwsze kroki orkiestracji podróży użytkownika za pomocą dostawcy tożsamości:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurowanie zasad jednostki uzależnionej

Zasady jednostki uzależnionej, na przykład SignUpSignIn.xml, określają podróż użytkownika Azure AD wykonywane przez usługę B2C.

- Znajdź element DefaultUserJourney w jednostki uzależnionej.

- Zaktualizuj identyfikator ReferenceId , aby był zgodny z identyfikatorem podróży użytkownika, w którym dodano dostawcę tożsamości.

W poniższym przykładzie CustomSignUpOrSignIn dla podróży użytkownika identyfikator ReferenceId jest ustawiony na CustomSignUpOrSignInwartość .

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Przekazywanie zasad niestandardowych

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się w witrynie Azure Portal.

- Na pasku narzędzi portalu wybierz katalogi i subskrypcje.

- Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD B2C

- Wybierz pozycję Przełącz.

- W Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- W obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz pozycję Przekaż zasady niestandardowe.

- Przekaż dwa zmienione pliki zasad w następującej kolejności:

- Zasady rozszerzenia, na przykład

TrustFrameworkExtensions.xml - Zasady jednostki uzależnionej, takie jak

SignUpSignIn.xml

Testowanie zasad niestandardowych

- Wybierz zasady jednostki uzależnionej, na przykład

B2C_1A_signup_signin. - W polu Aplikacja wybierz zarejestrowaną aplikację internetową.

- Adres URL odpowiedzi jest wyświetlany jako

https://jwt.ms. - Wybierz pozycję Uruchom teraz.

- Na stronie rejestracji lub logowania wybierz pozycję Google , aby zalogować się przy użyciu konta Google.

- Przeglądarka jest przekierowywana do

https://jwt.ms. Zobacz zawartość tokenu zwróconą przez usługę Azure AD B2C.

Dowiedz się więcej : Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure Active Directory B2C