Samouczek: konfigurowanie usługi Azure Active Directory B2C z usługą Datawiza w celu zapewnienia bezpiecznego dostępu hybrydowego

Z tego samouczka dowiesz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z serwerem proxy dostępu usługi Datawiza Access (DAP), który umożliwia logowanie jednokrotne i szczegółową kontrolę dostępu, pomagając Azure AD B2C chronić starsze aplikacje lokalne. Dzięki temu rozwiązaniu przedsiębiorstwa mogą przejść ze starszej wersji do Azure AD B2C bez ponownego zapisywania aplikacji.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja Microsoft Entra

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Docker, otwarta platforma do tworzenia, wysyłania i uruchamiania aplikacji, jest wymagana do uruchamiania języka DAB

- Aplikacje mogą działać na platformach, takich jak maszyna wirtualna i bez systemu operacyjnego

- Aplikacja lokalna do przejścia z starszego systemu tożsamości do usługi Azure AD B2C

- W tym samouczku usługa DAB jest wdrażana na tym samym serwerze co aplikacja

- Aplikacja działa na hoście lokalnym: 3001 i ruchem serwerów proxy języka DAP do aplikacji za pośrednictwem hosta lokalnego: 9772

- Ruch aplikacji dociera najpierw do usługi DAB, a następnie jest kierowany do aplikacji

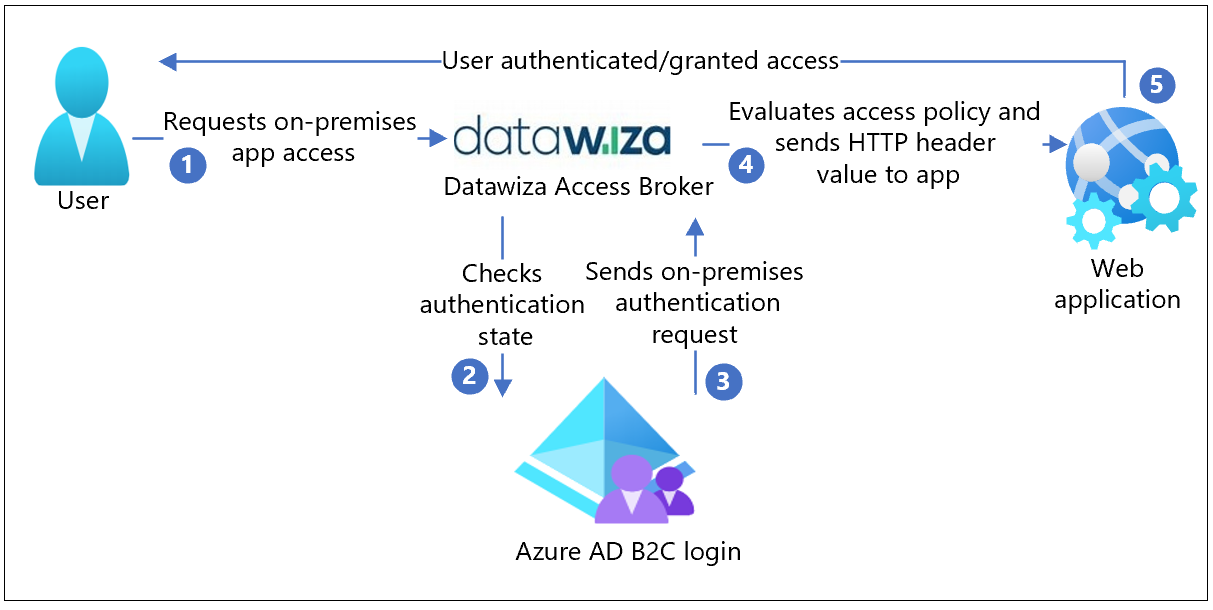

Opis scenariusza

Integracja usługi Datawiza obejmuje następujące składniki:

- Azure AD B2C: serwer autoryzacji w celu zweryfikowania poświadczeń użytkownika

- Uwierzytelnieni użytkownicy uzyskują dostęp do aplikacji lokalnych przy użyciu konta lokalnego przechowywanego w katalogu Azure AD B2C

- Datawiza Access Proxy (DAP): usługa przekazująca tożsamość do aplikacji za pośrednictwem nagłówków HTTP

- Datawiza Cloud Management Console (DCMC) — konsola zarządzania dla języka DAB. Interfejsy użytkownika dcMC i interfejsy API RESTful ułatwiają zarządzanie konfiguracjami usługi DAB i zasadami kontroli dostępu

Na poniższym diagramie architektury przedstawiono implementację.

- Użytkownik żąda dostępu do aplikacji lokalnej. Serwer proxy usługi DAB wysyła żądanie do aplikacji.

- DaP sprawdza stan uwierzytelniania użytkownika. Bez tokenu sesji lub nieprawidłowego tokenu użytkownik przechodzi do Azure AD B2C na potrzeby uwierzytelniania.

- Azure AD B2C wysyła żądanie użytkownika do punktu końcowego określonego podczas rejestracji daP w dzierżawie usługi Azure AD B2C.

- DaP ocenia zasady dostępu i oblicza wartości atrybutów w nagłówkach HTTP przekazywanych do aplikacji. DaP może wywołać dostawcę tożsamości (IdP), aby pobrać informacje w celu ustawienia wartości nagłówka. DaP ustawia wartości nagłówka i wysyła żądanie do aplikacji.

- Użytkownik jest uwierzytelniany przy użyciu dostępu do aplikacji.

Dołączanie za pomocą usługi Datawiza

Aby zintegrować starszą aplikację lokalną z usługą Azure AD B2C, skontaktuj się z usługą Datawiza.

Konfigurowanie dzierżawy usługi Azure AD B2C

Przejdź do docs.datawiza.com, aby:

Dowiedz się, jak zarejestrować aplikację internetową w dzierżawie usługi Azure AD B2C i skonfigurować przepływ użytkownika rejestracji i logowania. Aby uzyskać więcej informacji, zobacz Azure AD B2C.

Skonfiguruj przepływ użytkownika w Azure Portal.

Uwaga

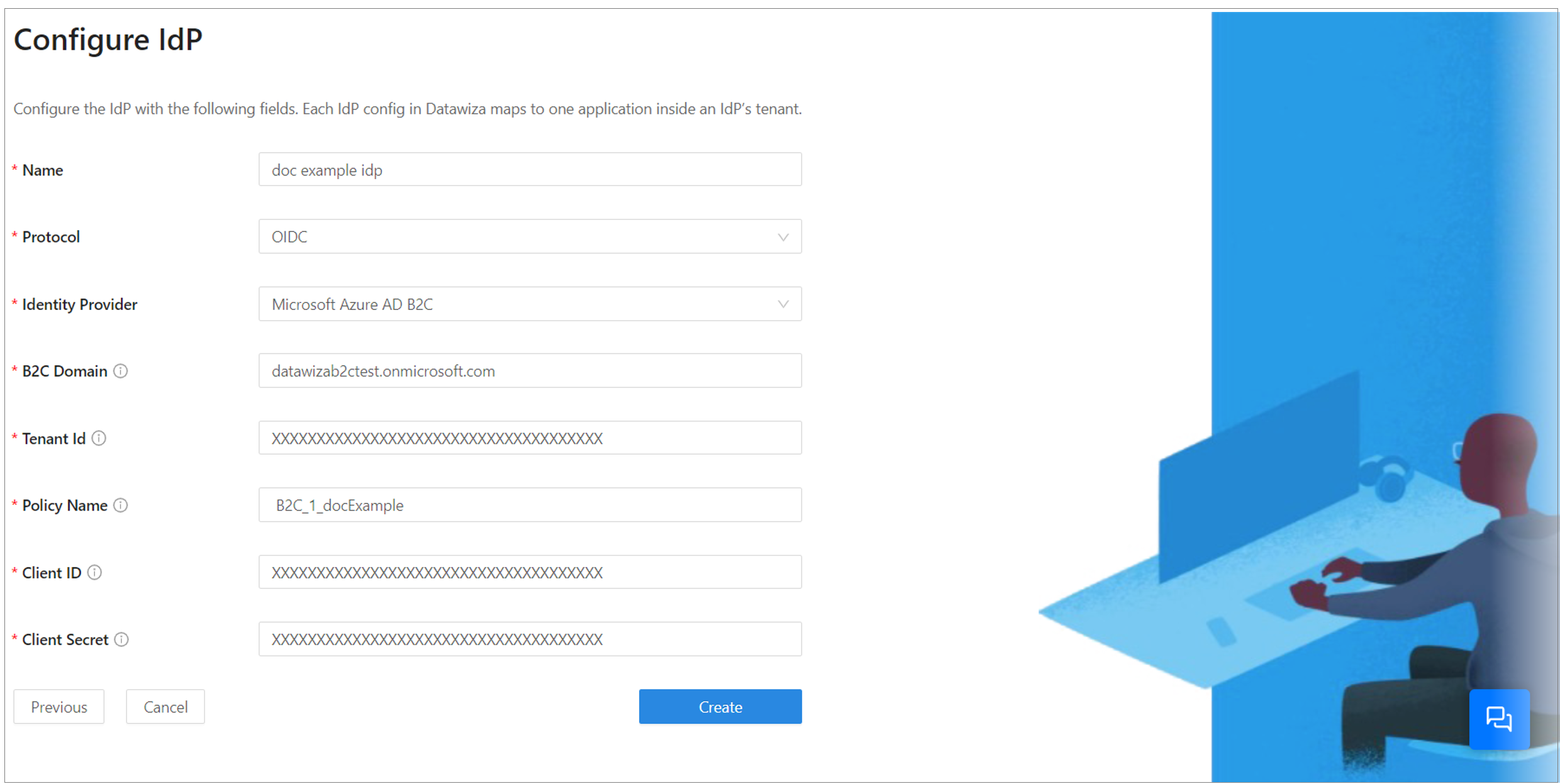

Podczas konfigurowania usługi DAB w programie DCM potrzebna jest nazwa dzierżawy, nazwa przepływu użytkownika, identyfikator klienta i klucz tajny klienta.

Tworzenie aplikacji w usłudze DCMC

W usłudze DCMC utwórz aplikację i wygeneruj parę

PROVISIONING_KEYkluczy dlaPROVISIONING_SECRETtej aplikacji. Zobacz Datawiza Cloud Management Console.Skonfiguruj dostawcę tożsamości przy użyciu usługi Azure AD B2C. Zobacz Część I: Azure AD konfiguracja B2C.

Uruchamianie języka DAB z aplikacją opartą na nagłówku

Do uruchamiania języka DAP można użyć platformy Docker lub Kubernetes. Użyj obrazu platformy Docker dla użytkowników, aby utworzyć przykładową aplikację opartą na nagłówku.

Dowiedz się więcej: Aby skonfigurować integrację języka DAP i logowania jednokrotnego, zobacz Deploy Datawiza Access Proxy With Your App (Wdrażanie serwera proxy dostępu do usługi Datawiza za pomocą aplikacji)

Podano przykładowy obraz docker-compose.yml file platformy Docker. Zaloguj się do rejestru kontenerów, aby pobrać obrazy daP i aplikację opartą na nagłówku.

Wdróż serwer proxy dostępu datawiza za pomocą aplikacji.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"Aplikacja oparta na nagłówku ma włączone logowanie jednokrotne z usługą Azure AD B2C.

Otwórz przeglądarkę i wprowadź polecenie

http://localhost:9772/.Pojawi się strona logowania Azure AD B2C.

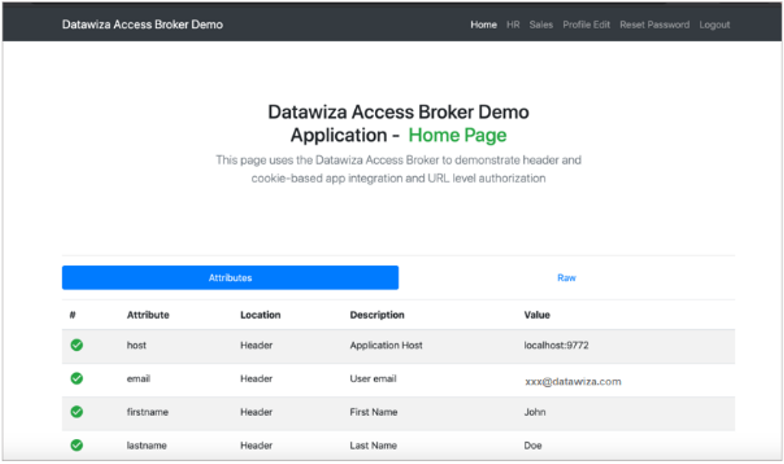

Przekazywanie atrybutów użytkownika do aplikacji opartej na nagłówku

DaB pobiera atrybuty użytkownika z dostawcy tożsamości i przekazuje je do aplikacji z nagłówkiem lub plikiem cookie. Po skonfigurowaniu atrybutów użytkownika zostanie wyświetlony zielony znak wyboru dla atrybutów użytkownika.

Dowiedz się więcej: Przekaż atrybuty użytkownika , takie jak adres e-mail, imię i nazwisko, do aplikacji opartej na nagłówku.

Testowanie przepływu

- Przejdź do adresu URL aplikacji lokalnej.

- DaP przekierowuje do strony skonfigurowanej w przepływie użytkownika.

- Z listy wybierz dostawcę tożsamości.

- Po wyświetleniu monitu wprowadź swoje poświadczenia. W razie potrzeby dołącz token uwierzytelniania wieloskładnikowego Microsoft Entra.

- Nastąpi przekierowanie do usługi Azure AD B2C, która przekazuje żądanie aplikacji do identyfikatora URI przekierowania daP.

- DaB ocenia zasady, oblicza nagłówki i wysyła użytkownika do aplikacji nadrzędnej.

- Zostanie wyświetlona żądana aplikacja.