Samouczek: konfigurowanie rozwiązania Grit IAM B2B2C za pomocą usługi Azure Active Directory B2C

Z tego samouczka dowiesz się, jak zintegrować uwierzytelnianie usługi Azure Active Directory B2C (Azure AD B2C) z rozwiązaniem Grit IAM B2B2C. Możesz użyć rozwiązania, aby zapewnić klientom bezpieczne, niezawodne, samoobsługowe i przyjazne dla użytkownika zarządzanie tożsamościami i dostępem. Udostępnione dane profilu, takie jak imię, nazwisko, adres domowy i poczta e-mail używane w aplikacjach internetowych i mobilnych, są przechowywane w scentralizowany sposób pod kątem zgodności i potrzeb prawnych.

Użyj rozwiązania B2BB2C firmy Grit dla:

- Uwierzytelnianie, autoryzacja, zarządzanie profilami i rolami oraz delegowane administrowanie aplikacjami SaaS B2B.

- Kontrola dostępu oparta na rolach dla aplikacji Azure AD B2C.

Wymagania wstępne

Aby rozpocząć pracę, upewnij się, że zostały spełnione następujące wymagania wstępne:

- Konto Grit IAM. Aby uzyskać pokaz, możesz przejść do rozwiązania Grit IAM B2B2C .

- Subskrypcja Microsoft Entra. Jeśli go nie masz, możesz utworzyć bezpłatne konto platformy Azure.

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure. Aby dowiedzieć się więcej , zobacz Samouczek: tworzenie dzierżawy usługi Azure Active Directory B2C.

- Skonfiguruj aplikację w Azure Portal.

Opis scenariusza

Firma Contoso prowadzi działalność z klientami końcowymi i dużymi przedsiębiorstwami, takimi jak Fabrikam_big1 i Fabrikam_big2. Istnieją małe klienci korporacyjni, tacy jak Fabrikam_small1 i Fabrikam_small2 i bezpośredni biznes, są wykonywane z klientami końcowymi, takimi jak Smith1 i Smith2.

Firma Contoso ma aplikacje internetowe i mobilne oraz opracowuje nowe aplikacje. Aplikacje korzystają z danych profilu udostępnionego użytkownika, takich jak imię, nazwisko, adres i adres e-mail. Firma chce scentralizować dane profilu, więc aplikacje nie zbierają i nie przechowują danych. Chcą przechowywać informacje o profilu zgodnie z określonymi przepisami i zgodnością.

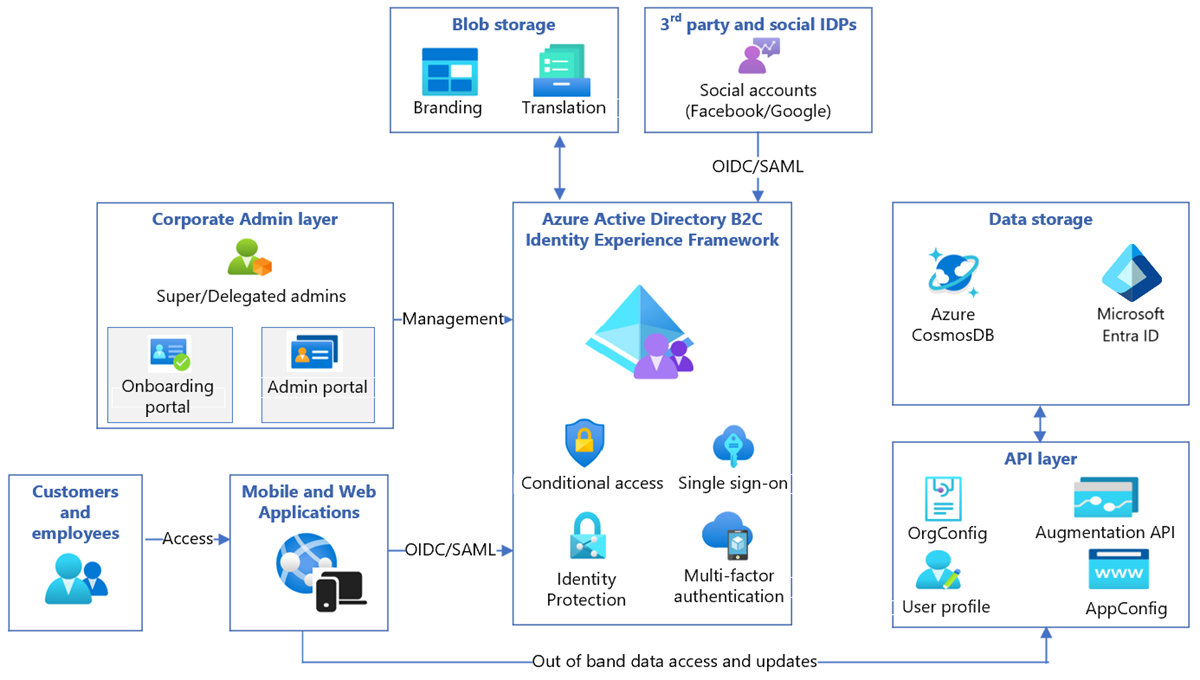

Ta integracja składa się z następujących składników:

Azure AD B2C Identity Experience Framework (IEF): aparat wykonujący podróże użytkowników, który może obejmować weryfikowanie poświadczeń, wykonywanie uwierzytelniania wieloskładnikowego, sprawdzanie dostępu użytkowników. Jest ona wspomagana przez bazę danych Microsoft Entra i warstwę interfejsu API, która jest skonfigurowana przy użyciu kodu XML.

Warstwa interfejsu API Grit: ta warstwa uwidacznia dane profilu użytkownika i metadane dotyczące organizacji i aplikacji. Dane są przechowywane w identyfikatorze Microsoft Entra i usłudze Cosmos DB.

Portal dołączania do oprogramowania Grit: używany przez administratorów do dołączania aplikacji i organizacji.

Portal Administracja Grit: używany przez administratora firmy Contoso oraz przez administratorów fabrikam_big1 i fabirkam_small1. Administratorzy delegowani mogą zarządzać użytkownikami i ich dostępem. Administratorzy organizacji zarządzają wszystkimi użytkownikami.

Edytor Grit Visual IEF: niski kod/brak edytora kodu, który dostosowuje podróż użytkownika i jest dostarczany przez bibliotekę Grit. Tworzy kod XML używany przez protokół IEF. Deweloperzy firmy Contoso używają jej do dostosowywania podróży użytkowników.

Aplikacje: opracowane przez firmę Contoso lub inne firmy. Aplikacje używają interfejsu Open ID lub SAML, aby nawiązać połączenie z systemem zarządzania tożsamościami i dostępem klienta (CIAM). Tokeny, które otrzymują, zawierają informacje o profilu użytkownika, ale mogą wykonywać wywołania interfejsu API z tokenem jako mechanizmem uwierzytelniania, aby tworzyć, odczytywać, aktualizować i usuwać operacje na danych profilu użytkownika.

Uwaga

Składniki opracowane przez bibliotekę Grit, z wyjątkiem wizualnego edytora IEF, zostaną wdrożone w środowisku platformy Azure firmy Contoso.

Konfigurowanie Grit B2B2C przy użyciu Azure AD B2C

Skorzystaj ze wskazówek podanych w poniższych sekcjach, aby rozpocząć pracę z konfiguracją.

Krok 1. Konfigurowanie infrastruktury

Aby rozpocząć konfigurowanie:

- Skontaktuj się z pomocą techniczną usługi Grit , aby uzyskać dostęp.

- W celu oceny zespół pomocy technicznej usługi Grit wdroży infrastrukturę w subskrypcji platformy Azure Grit i udzieli Ci uprawnień administratora.

- Po zakupie rozwiązania inżynierowie Grit zainstalują wersję produkcyjną w ramach subskrypcji platformy Azure.

- Infrastruktura integruje się z konfiguracją sieci wirtualnej, obsługuje usługę APIM (zarządzanie interfejsami API innych firm) i zaporę.

- Inżynierowie implementacji biblioteki Grit mogą udostępniać niestandardowe zalecenia na podstawie infrastruktury.

Krok 2. Tworzenie administratorów w portalu Administracja

Użyj portalu Grit Administracja, aby przypisać administratorom dostęp do portalu, w którym mogą wykonywać następujące zadania:

Dodaj innych administratorów, takich jak super, organizacja, administrator aplikacji w hierarchii w zależności od poziomu uprawnień.

Wyświetl/zaakceptuj/odrzuć wszystkie żądania użytkownika dotyczące rejestracji aplikacji.

Wyszukaj użytkowników.

Aby dowiedzieć się, jak przypisywać role administratora, zapoznaj się z samouczkiem.

Krok 3. Dołączanie organizacji

Użyj portalu dołączania dla co najmniej jednego klienta i dostawcy tożsamości (IdP), który obsługuje protokół OpenID Connect (OIDC) i SAML. Dołączanie klientów bez dostawcy tożsamości na potrzeby uwierzytelniania konta lokalnego. W przypadku aplikacji B2C włącz uwierzytelnianie społecznościowe.

W portalu Grit Onboarding utwórz administratora dla dzierżawy. Portal dołączania definiuje oświadczenia dla aplikacji i dla każdej organizacji. Następnie portal tworzy adres URL punktu końcowego dla przepływu logowania i tworzenia konta użytkownika.

Aby dowiedzieć się, jak dołączyć organizację, zapoznaj się z tym samouczkiem.

Krok 4. Integrowanie aplikacji przy użyciu technologii OIDC lub SAML

Po dołączeniu klienta portal Grit Onboarding udostępnia adresy URL do dołączania aplikacji.

Dowiedz się , jak klienci mogą rejestrować się, logować się i zarządzać swoimi profilami.

Testowanie scenariuszy

Sprawdź scenariusze uwierzytelniania w aplikacjach . Użyj portalu Grit Administracja, aby zmienić role i właściwości użytkownika. Zapewnianie delegowanego dostępu do portalu Administracja przez zapraszanie użytkowników.