Samouczek dotyczący konfigurowania funkcji HYPR przy użyciu usługi Azure Active Directory B2C

Z tego samouczka dowiesz się, jak skonfigurować usługę Azure Active Directory B2C (Azure AD B2C) przy użyciu funkcji HYPR. Gdy Azure AD B2C jest dostawcą tożsamości, możesz zintegrować usługę HYPR z aplikacjami klienta na potrzeby uwierzytelniania bez hasła. Funkcja HYPR zastępuje hasła szyfrowaniem kluczy publicznych, które pomagają zapobiegać oszustwom, wyłudzaniu informacji i ponownemu używaniu poświadczeń.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Dzierżawa chmury HYPR

- Żądanie pokazu niestandardowego HYPR

- Urządzenie przenośne użytkownika zarejestrowane przy użyciu interfejsów API REST HYPR lub Menedżer urządzeń HYPR w dzierżawie HYPR

- Zobacz na przykład zestaw HYPR SDK dla sieci Web Języka Java

Opis scenariusza

Integracja hyPR ma następujące składniki:

- Azure AD B2C — serwer autoryzacji do weryfikowania poświadczeń użytkownika lub dostawcy tożsamości (IdP)

- Aplikacje internetowe i mobilne — w przypadku aplikacji mobilnych lub internetowych chronionych przez usługę HYPR i Azure AD B2C

- Usługa HYPR ma zestaw SDK dla urządzeń przenośnych i aplikację mobilną dla systemów iOS i Android

- Aplikacja mobilna HYPR — użyj jej na potrzeby tego samouczka, jeśli nie używasz zestawów SDK dla urządzeń przenośnych w aplikacjach mobilnych

- Interfejsy API REST HYPR — rejestracja i uwierzytelnianie urządzenia użytkownika

- Przejdź do apidocs.hypr.com dla interfejsów API bez hasła HYPR

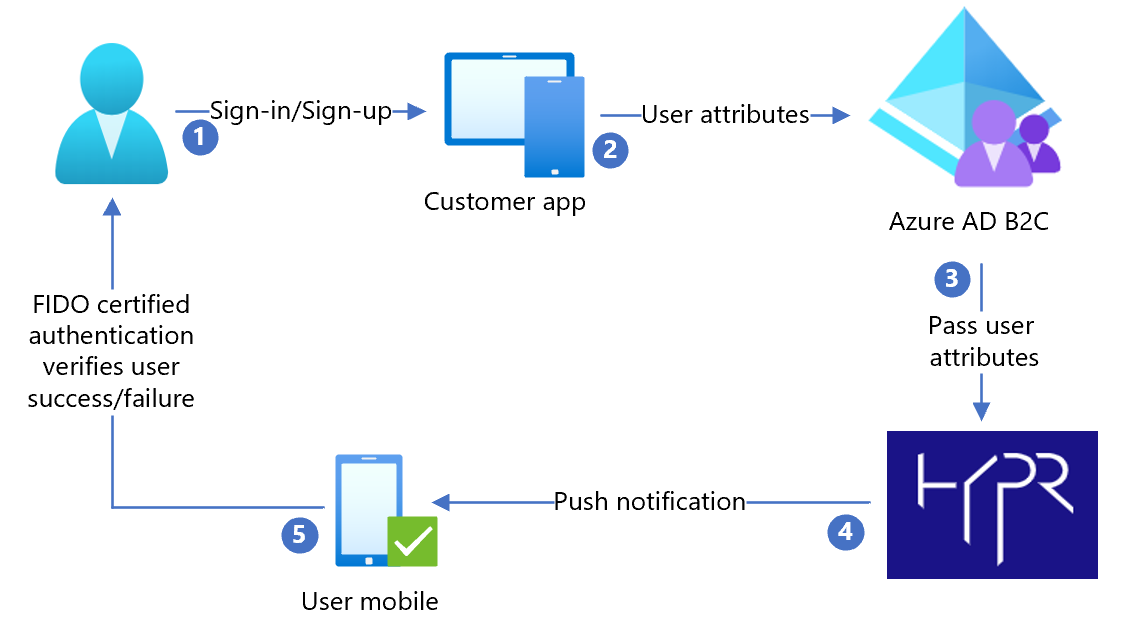

Na poniższym diagramie architektury przedstawiono implementację.

- Użytkownik przybywa na stronę logowania i wybiera logowanie lub rejestrację. Użytkownik wprowadza nazwę użytkownika.

- Aplikacja wysyła atrybuty użytkownika do Azure AD B2C w celu zidentyfikowania weryfikacji.

- Azure AD B2C wysyła atrybuty użytkownika do usługi HYPR w celu uwierzytelnienia użytkownika za pośrednictwem aplikacji mobilnej HYPR.

- Funkcja HYPR wysyła powiadomienie wypychane do zarejestrowanego urządzenia przenośnego użytkownika na potrzeby certyfikowanego uwierzytelniania fast identity Online (FIDO). Może to być odcisk palca użytkownika, biometryczny lub zdecentralizowany numer PIN.

- Po potwierdzeniu przez użytkownika powiadomienia wypychanego użytkownik otrzymuje lub odmawia dostępu do aplikacji klienta.

Konfigurowanie zasad Azure AD B2C

Przejdź do witryny

Azure-AD-B2C-HYPR-Sample/policy/.Postępuj zgodnie z instrukcjami w temacie Niestandardowy pakiet startowy zasad , aby pobrać usługę Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Skonfiguruj zasady dla dzierżawy usługi Azure AD B2C.

Uwaga

Zaktualizuj zasady w celu powiązania z dzierżawą.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C.

- W obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz utworzoną pozycję SignUpSignIn .

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację (przykład to JWT).

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji, aby utworzyć konto.

- Po utworzeniu atrybutu użytkownika wywoływana jest funkcja HYPR.

Porada

Jeśli przepływ jest niekompletny, upewnij się, że użytkownik jest zapisany w katalogu.