Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Z tego samouczka dowiesz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z aplikacją Onfido, identyfikatorem dokumentu i aplikacją weryfikacji biometrycznej twarzy. Użyj go, aby spełnić wymagania dotyczące znajomości klienta i tożsamości. Onfido używa technologii sztucznej inteligencji (AI), która weryfikuje tożsamość, porównując dowód osobisty ze zdjęciem z biometrią twarzy. Rozwiązanie łączy tożsamość cyfrową z osobą, zapewnia niezawodne środowisko dołączania i pomaga zmniejszyć oszustwa.

W tym samouczku włączysz usługę Onfido, aby zweryfikować tożsamość podczas procesu rejestracji lub logowania. Wyniki onfido informują o decyzjach dotyczących produktów lub usług, do których uzyskuje dostęp użytkownik.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Subskrypcja platformy Azure

- Jeśli nie masz konta, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawca usługi Azure AD B2C połączony z subskrypcją Azure

- Konto wersji próbnej Onfido

- Przejdź do onfido.com Skontaktuj się z nami i wypełnij formularz

Opis scenariusza

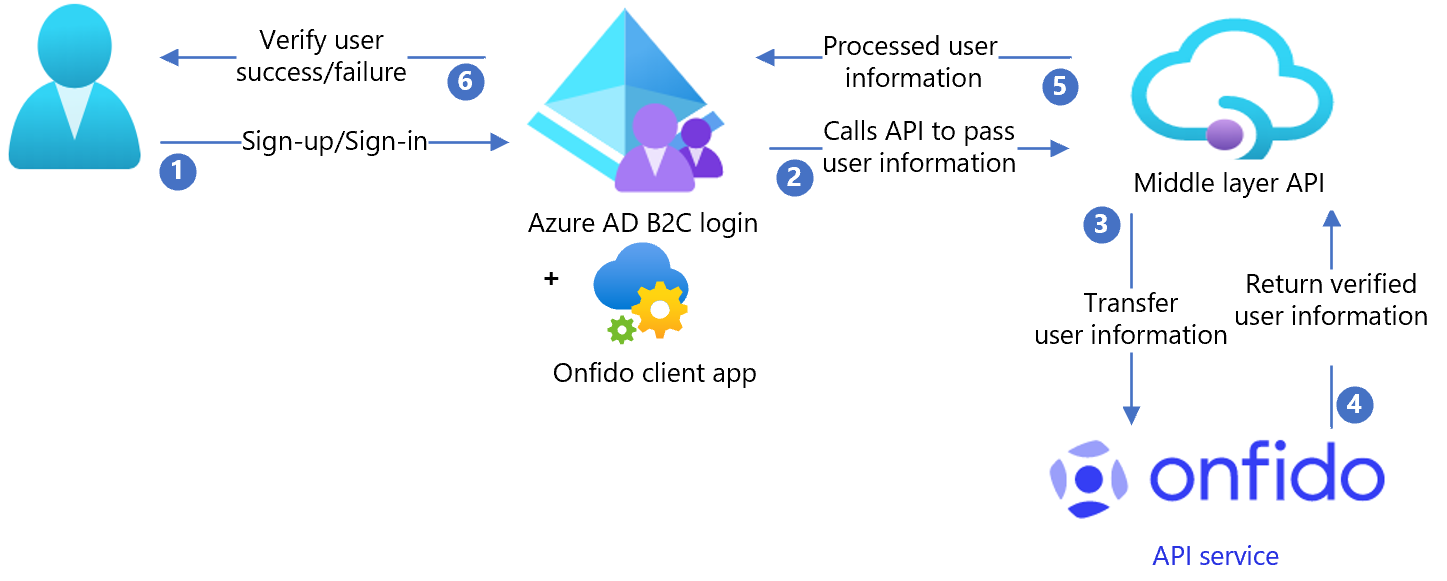

Integracja z usługą Onfido obejmuje następujące składniki:

- Azure AD B2C tenant — serwer autoryzacji, który weryfikuje poświadczenia użytkownika na podstawie zasad niestandardowych zdefiniowanych w tym tenancie. Jest on również nazywany dostawcą tożsamości (IdP). Hostuje aplikację kliencą Onfido, która zbiera dokumenty użytkownika i przesyła je do usługi interfejsu API Onfido.

- Klient Onfido — konfigurowalne narzędzie do zbierania dokumentów klienta JavaScript wdrożone na stronach internetowych. Sprawdza szczegóły, takie jak rozmiar dokumentu i jakość.

- Pośredni interfejs API REST — zapewnia interfejsy dla dzierżawy usługi Azure AD B2C, umożliwiające komunikację z usługą API Onfido. Obsługuje przetwarzanie danych i spełnia wymagania dotyczące zabezpieczeń obu tych elementów.

- Usługa interfejsu API Onfido — usługa zaplecza, która zapisuje i weryfikuje dokumenty użytkownika.

Poniższy diagram architektury przedstawia implementację.

- Użytkownik tworzy nowe konto i wprowadza atrybuty. Usługa Azure AD B2C zbiera atrybuty. Aplikacja kliencka Onfido hostowana w usłudze Azure AD B2C sprawdza informacje o użytkowniku.

- Usługa Azure AD B2C wywołuje interfejs API warstwy środkowej i przekazuje atrybuty.

- Interfejs API warstwy środkowej zbiera atrybuty i konwertuje je na format interfejsu API Onfido.

- Onfido przetwarza atrybuty, aby zweryfikować identyfikację użytkownika i wysyła wyniki do API warstwy środkowej.

- Interfejs API warstwy środkowej przetwarza wyniki i wysyła odpowiednie informacje do usługi Azure AD B2C w formacie JavaScript Object Notation (JSON).

- Usługa Azure AD B2C otrzymuje informacje. Jeśli odpowiedź zakończy się niepowodzeniem, zostanie wyświetlony komunikat o błędzie. Jeśli odpowiedź zakończy się pomyślnie, użytkownik zostanie uwierzytelniony i zapisany w katalogu.

Tworzenie konta onfido

- Utwórz konto Onfido: przejdź do onfido.com Skontaktuj się z nami i wypełnij formularz.

- Utwórz klucz interfejsu API: przejdź do pozycji Wprowadzenie (interfejs API w wersji 3.5).

Uwaga / Notatka

Klucz będzie potrzebny później.

Dokumentacja onfido

Aktywne klucze są rozliczane, ale do testowania można użyć kluczy testowych. Przejdź do onfido.com w celu zapoznania się z różnicami między środowiskiem testowym a produkcyjnym. Klucze piaskownicy generują tę samą strukturę wyników co klucze na żywo, jednak wyniki są wstępnie określone. Dokumenty nie są przetwarzane ani zapisywane.

Aby uzyskać więcej dokumentacji onfido, zobacz:

Konfigurowanie usługi Azure AD B2C przy użyciu narzędzia Onfido

Wdrażanie interfejsu API

- Wdróż kod interfejsu API w usłudze platformy Azure. Przejdź do samples/OnFido-Combined/API/Onfido.Api/. Kod można opublikować w programie Visual Studio.

- Konfigurowanie współużytkowania zasobów między źródłami (CORS).

- Dodaj dozwolone źródło jako

https://{your_tenant_name}.b2clogin.com.

Uwaga / Notatka

Aby skonfigurować identyfikator entra firmy Microsoft, potrzebny będzie adres URL wdrożonej usługi.

Dodawanie poufnych ustawień konfiguracji

Skonfiguruj ustawienia aplikacji w usłudze Azure App Service bez ich zaewidencjonowania w repozytorium.

Ustawienia interfejsu API REST:

- Nazwa ustawienia aplikacji: OnfidoSettings:AuthToken

- Źródło: Konto Onfido

Wdrażanie interfejsu użytkownika

Konfigurowanie lokalizacji przechowywania

- W witrynie Azure Portal utwórz kontener.

- Zapisz pliki interfejsu użytkownika w /samples/OnFido-Combined/UI, w kontenerze blob.

- Zezwól na dostęp CORS do utworzonego kontenera magazynu: przejdź do Ustawienia>Dozwolony adres źródłowy.

- Wprowadź

https://{your_tenant_name}.b2clogin.com. - Zastąp nazwę swojej dzierżawy nazwą dzierżawy dla usługi Azure AD B2C, używając małych liter. Na przykład

https://fabrikam.b2clogin.com. - W obszarze Dozwolone metody wybierz pozycję

GETiPUT. - Wybierz Zapisz.

Aktualizowanie plików interfejsu użytkownika

- W plikach interfejsu użytkownika przejdź do samples/OnFido-Combined/UI/ocean_blue.

- Otwórz każdy plik HTML.

- Znajdź

{your-ui-blob-container-url}, i zastąp go adresami URL folderów ocean_blue, dist i assets interfejsu użytkownika. - Znajdź

{your-intermediate-api-url}i zastąp go adresem URL intermediacyjnej usługi aplikacji API.

Przekazywanie plików

- Przechowuj pliki folderu interfejsu użytkownika w kontenerze Blob.

- Eksplorator usługi Azure Storage umożliwia zarządzanie dyskami zarządzanymi platformy Azure i uprawnieniami dostępu.

Konfigurowanie usługi Azure AD B2C

Zastąp wartości konfiguracji

W pliku /samples/OnFido-Combined/Policies znajdź następujące symbole zastępcze i zastąp je odpowiednimi wartościami z wystąpienia.

| Zastępczy element | Zastąp element wartością | Przykład |

|---|---|---|

| {your_tenant_name} | Krótka nazwa najemcy | "twój dzierżawca" z yourtenant.onmicrosoft.com |

| {your_tenantID} | Identyfikator dzierżawy usługi Azure AD B2C | aaaabbbb-0000-cccc-1111-dddd2222eeee |

| {your_tenant_IdentityExperienceFramework_appid} | Skonfigurowany identyfikator aplikacji IdentityExperienceFramework w dzierżawie usługi Azure AD B2C | 00001111-aaaa-2222-bbbb-3333cccc44444 |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | Identyfikator aplikacji ProxyIdentityExperienceFramework skonfigurowany w dzierżawie usługi Azure AD B2C | 00001111-aaaa-2222-bbbb-3333cccc44444 |

| {your_tenant_extensions_appid} | Identyfikator aplikacji do przechowywania danych najemcy | 00001111-aaaa-2222-bbbb-3333cccc44444 |

| {your_tenant_extensions_app_objectid} | Identyfikator obiektu aplikacji magazynu dzierżawy | aaaabbbb-0000-cccc-1111-dddd2222eeee |

| {your_app_insights_instrumentation_key} | Klucz instrumentacji wystąpienia usługi App Insights* | 00001111-aaaa-2222-bbbb-3333cccc44444 |

| {your_ui_file_base_url} | Adres URL lokalizacji folderów interfejsu użytkownika ocean_blue, dist i zasobów | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | Adres URL usługi App Service, który został skonfigurowany | https://yourapp.azurewebsites.net |

Szczegółowe informacje o aplikacji mogą być w innym tenancie. Ten krok jest opcjonalny. Usuń odpowiednie pliki TechnicalProfile i OrchestrationSteps, jeśli nie są potrzebne.

Konfigurowanie zasad usługi Azure AD B2C

Zapoznaj się z Niestandardowym zbiorem startowym zasad, aby uzyskać instrukcje dotyczące ustawiania dzierżawy usługi Azure AD B2C i konfigurowania zasad. Zasady niestandardowe to zestaw plików XML przekazywanych do dzierżawy usługi Azure AD B2C w celu zdefiniowania profilów technicznych i podróży użytkowników.

Uwaga / Notatka

Zalecamy dodanie powiadomienia o zgodzie na stronie zbierania atrybutów. Powiadamianie użytkowników o tym, że informacje trafiają do usług innych firm w celu weryfikacji tożsamości.

Testowanie przepływu użytkownika

- Otwórz tenant Azure AD B2C.

- W obszarze Zasady wybierz pozycję Identity Experience Framework.

- Wybierz wcześniej utworzone konto SignUpSignIn.

- Wybierz Uruchom przepływ użytkownika.

- W przypadku applicationwybierz zarejestrowaną aplikację (na przykład JWT).

- W przypadku adresu URL odpowiedzi wybierz adres URL przekierowania .

- Wybierz Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji.

- Utwórz konto.

- Po utworzeniu atrybutu użytkownika funkcja Onfido jest wywoływana podczas przepływu.

Uwaga / Notatka

Jeśli przepływ jest niekompletny, upewnij się, że użytkownik jest zapisany w katalogu.