Samouczek dotyczący konfigurowania usługi Azure Active Directory B2C z aplikacją WhoIAM

Z tego samouczka dowiesz się, jak skonfigurować system zarządzania tożsamościami marki WhoIAM (BRIMS) w środowisku i zintegrować go z usługą Azure Active Directory B2C (Azure AD B2C). Aplikacje i usługi BRIMS są wdrażane w twoim środowisku. Zapewniają weryfikację użytkownika za pomocą głosu, wiadomości SMS i poczty e-mail. Usługa BRIMS współpracuje z rozwiązaniem do zarządzania tożsamościami i dostępem i jest niezależna od platformy.

Dowiedz się więcej: WhoIAM, Products and Services, Branded Identity Management System

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Konto wersji próbnej WhoIAM

- Przejdź do witryny WhoIAM, skontaktuj się z nami, aby rozpocząć pracę

Opis scenariusza

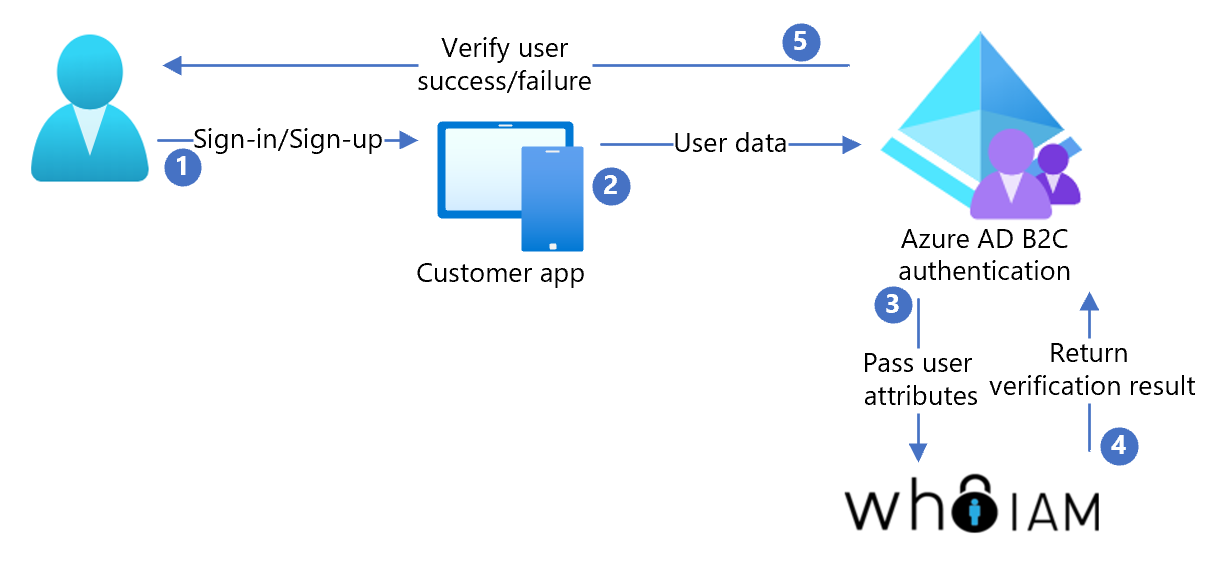

Integracja aplikacji WhoIAM obejmuje następujące składniki:

- Azure AD dzierżawa B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika na podstawie zasad niestandardowych, znane jako dostawca tożsamości (IdP)

- Portal administracyjny — aby zarządzać klientami i ich konfiguracjami

- Usługa interfejsu API — aby uwidocznić różne funkcje za pośrednictwem punktów końcowych

- Azure Cosmos DB — zaplecze portalu administracyjnego BRIMS i usługi interfejsu API

Na poniższym diagramie przedstawiono architekturę implementacji.

- Użytkownik zarejestruje się lub zaloguje się, aby zażądać aplikacji, która używa Azure AD B2C jako dostawcy tożsamości

- Użytkownik żąda weryfikacji własności swojej poczty e-mail, telefonu lub używa głosu jako weryfikacji biometrycznej

- Azure AD wywołania B2C do usługi interfejsu API BRIMS i przekazuje atrybuty użytkownika

- Usługa BRIMS współdziała z użytkownikiem w swoim języku

- Po weryfikacji usługa BRIMS zwraca token do Azure AD B2C, który udziela dostępu lub nie.

Zarejestruj się w aplikacji WhoIAM

Skontaktuj się z firmą WhoIAM i utwórz konto BRIMS.

Skonfiguruj następujące usługi platformy Azure:

- Key Vault: Przechowywanie haseł

- App Service: hostowanie interfejsu API BRIMS i usług portalu administracyjnego

- identyfikator Microsoft Entra: Uwierzytelnianie użytkowników administracyjnych w portalu

- Azure Cosmos DB: Przechowywanie i pobieranie ustawień

- Omówienie usługi Application Insights (opcjonalnie): logowanie się do interfejsu API i portalu

Wdróż interfejs API BRIMS i portal administracyjny BRIMS w środowisku platformy Azure.

Postępuj zgodnie z dokumentacją, aby skonfigurować aplikację. Użyj funkcji BRIMS do weryfikacji tożsamości użytkownika. Azure AD przykładowe zasady niestandardowe B2C znajdują się w dokumentacji rejestracji BRIMS.

Aby uzyskać więcej informacji na temat whoIAM BRIMS, poproś o dokumentację whoIAM, skontaktuj się z nami.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C.

- W obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz utworzoną wartość SignUpSignIn.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację (na przykład JWT).

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji

- Utwórz konto.

- Po utworzeniu atrybutu użytkownika wywoływana jest usługa BRIMS.

Porada

Jeśli przepływ jest niekompletny, upewnij się, że użytkownik jest zapisany w katalogu.