Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Z tego samouczka dowiesz się, jak zintegrować uwierzytelnianie usługi Azure Active Directory B2C (Azure AD B2C) z rozwiązaniem xID digital ID. Aplikacja xID udostępnia użytkownikom uwierzytelnianie bez hasła, bezpieczne i wieloskładnikowe. Karta Mój numer, karta identyfikatora cyfrowego wystawiona przez rząd japoński, weryfikuje tożsamości użytkowników uwierzytelnionych za pomocą identyfikatora xID. Dla swoich użytkowników organizacje mogą uzyskiwać zweryfikowane dane identyfikacyjne (zawartość klienta) za pośrednictwem interfejsu API xID. Ponadto aplikacja xID generuje klucz prywatny w bezpiecznym obszarze na urządzeniach przenośnych użytkowników, co czyni je urządzeniami podpisywania cyfrowego.

Wymagania wstępne

Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

Instancja Azure AD B2C połączona z subskrypcją platformy Azure

Informacje o kliencie xID dostarczone przez xID inc.

Przejdź do strony xid.inc Skontaktuj się z nami , aby uzyskać informacje o kliencie xID:

- ID klienta

- Tajemnica klienta

- Adres URL przekierowania

- Zakresy

Przejdź do x-id.me, aby zainstalować aplikację xID na urządzeniu przenośnym:

- Moja karta numeru

- Jeśli używasz wersji UAT API, pobierz wersję UAT aplikacji xID. Skontaktuj się z nami

Opis scenariusza

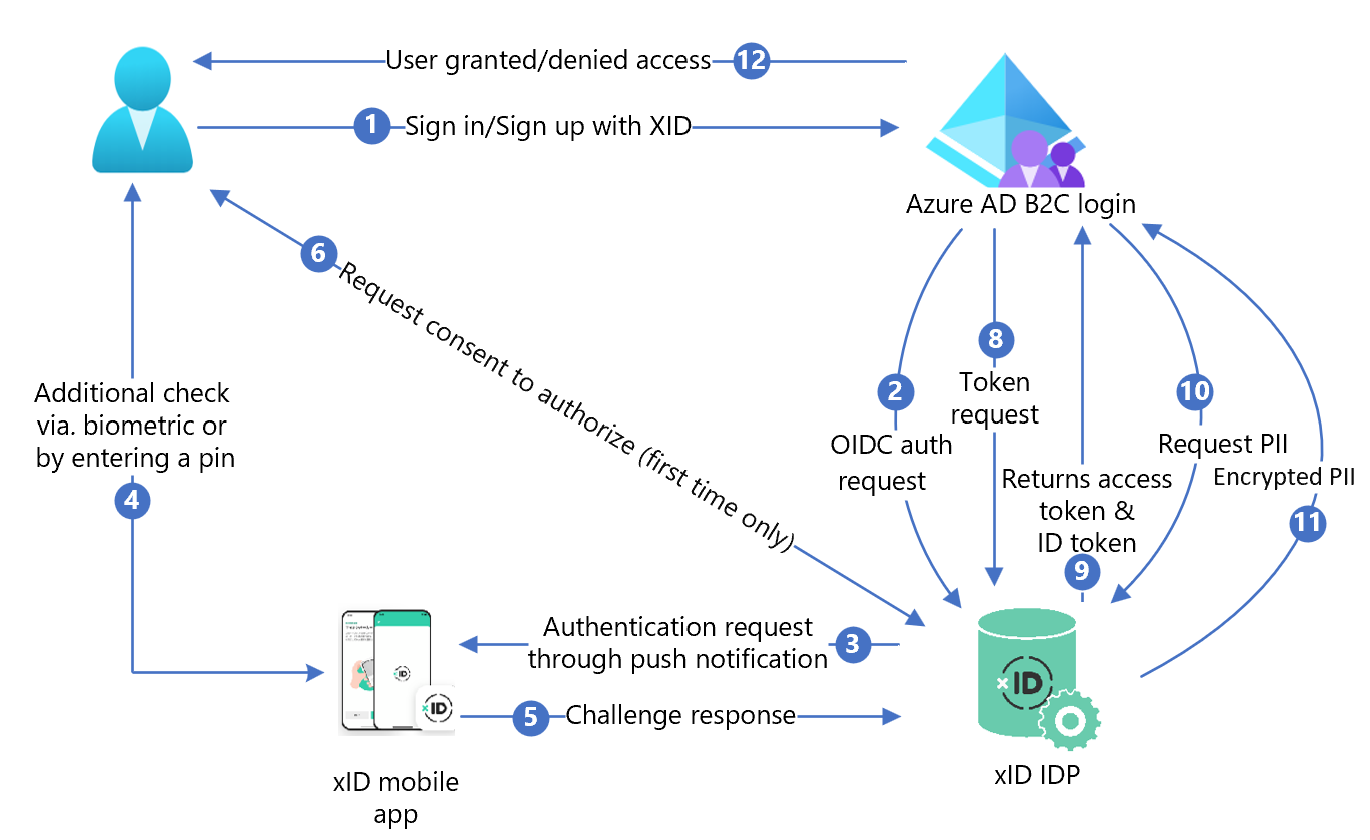

Na poniższym diagramie przedstawiono architekturę.

- Na stronie logowania usługi Azure AD B2C użytkownik loguje się lub rejestruje.

- Usługa Azure AD B2C przekierowuje użytkownika do punktu końcowego interfejsu API autoryzacji xID przy użyciu żądania OpenID Connect (OIDC). Punkt końcowy OIDC zawiera informacje o punkcie końcowym. Dostawca tożsamości xID przekierowuje użytkownika do strony logowania do autoryzacji za pomocą xID. Użytkownik wprowadza adres e-mail.

- Dostawca tożsamości xID wysyła powiadomienie push do mobilnego urządzenia użytkownika.

- Użytkownik otwiera aplikację xID, sprawdza żądanie, wprowadza numer PIN lub używa danych biometrycznych. Aplikacja xID aktywuje klucz prywatny i tworzy podpis elektroniczny.

- Aplikacja xID wysyła podpis do dostawcy tożsamości xID na potrzeby weryfikacji.

- Zostanie wyświetlony ekran zgody, który umożliwia przekazanie danych osobowych do usługi.

- Dostawca tożsamości xID zwraca kod autoryzacji OAuth do usługi Azure AD B2C.

- Usługa Azure AD B2C wysyła żądanie tokenu przy użyciu kodu autoryzacji.

- Dostawca tożsamości xID sprawdza żądanie dotyczące tokenu. Jeśli jest prawidłowy, zwracany jest token dostępu OAuth oraz token identyfikatora z identyfikatorem użytkownika i adresem e-mail.

- Jeśli potrzebna jest zawartość dla klientów użytkowników, usługa Azure AD B2C wywołuje interfejs API danych użytkownika xID.

- Interfejs API danych użytkownika xID zwraca zaszyfrowaną zawartość klienta. Użytkownicy odszyfrowują przy użyciu klucza prywatnego, który został utworzony podczas żądania informacji o kliencie xID.

- Użytkownik otrzymuje lub odmawia dostępu do aplikacji klienta.

Instalowanie identyfikatora xID

- Aby zażądać dokumentów interfejsu API, wypełnij formularz żądania. Przejdź do pozycji Skontaktuj się z nami.

- W komunikacie wskaż, że używasz usługi Azure AD B2C.

- Przedstawiciel ds. sprzedaży xID kontaktuje się z Tobą.

- Postępuj zgodnie z instrukcjami w dokumencie interfejsu API xID.

- Zażądaj klienta interfejsu API xID.

- Zespół techniczny xID wysyła do Ciebie informacje o kliencie w ciągu 3–4 dni roboczych.

- Podaj identyfikator URI przekierowania w witrynie przy użyciu następującego wzorca. Użytkownicy wracają do niego po uwierzytelnieniu.

https://<your-b2c-domain>.b2clogin.com/<your-b2c-domain>.onmicrosoft.com/oauth2/authresp

Rejestrowanie aplikacji internetowej w usłudze Azure AD B2C

Zarejestruj aplikacje w dzierżawie, którą zarządzasz, aby mogły następnie wchodzić w interakcję z usługą Azure AD B2C.

Dowiedz się więcej: Typy aplikacji, których można używać w usłudze Active Directory B2C

Na potrzeby testowania rejestrujesz https://jwt.msaplikację internetową firmy Microsoft z zdekodowanym tokenem, która nie opuszcza przeglądarki.

Rejestrowanie aplikacji internetowej

Wykonaj kroki opisane w artykule Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure Active Directory B2C .

Tworzenie klucza zasad xID

Zapisz sekret klienta z xID w swojej dzierżawie Azure AD B2C. Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się do witryny Azure Portal.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- W ustawieniach portalu | Strona Katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog usługi Azure AD B2C.

- Wybierz opcję Przełącz.

- W lewym górnym rogu witryny Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz Azure AD B2C.

- W obszarze Przegląd wybierz pozycję Identity Experience Framework.

- Wybierz Klucze zasad.

- Wybierz Dodaj.

- W obszarze Opcje wybierz pozycję Ręczne.

- Wprowadź klucz polityki Nazwa dla klucza polityki. Prefiks

B2C_1A_jest dołączany do nazwy klucza. - W Secret wprowadź klucz tajny klienta z identyfikatora xID.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz Utwórz.

Uwaga / Notatka

W usłudze Azure AD B2C zasady niestandardowe są przeznaczone dla złożonych scenariuszy.

Zobacz Omówienie przepływów użytkownika i zasad niestandardowych.

Konfigurowanie identyfikatora xID jako dostawcy tożsamości

Aby użytkownicy mogli zalogować się za pomocą xID, ustaw xID jako dostawcę oświadczeń, z którymi usługa Azure AD B2C komunikuje się za pośrednictwem punktu końcowego. Punkt końcowy udostępnia oświadczenia, których usługa Azure AD B2C używa do weryfikowania użytkowników uwierzytelnionych przy użyciu tożsamości cyfrowej na urządzeniu.

Dodaj identyfikator xID jako dostawcę oświadczeń

Pobierz pakiety początkowe zasad niestandardowych z usługi GitHub, a następnie zaktualizuj pliki XML w pakiecie startowym SocialAccounts przy użyciu nazwy dzierżawy usługi Azure AD B2C.

Pobierz plik zip active-directory-b2c-policy-starterpack-main lub sklonuj repozytorium. Zobacz Azure-Samples/active-directory-b2c-custom-policy-starterpack.

W plikach w katalogu SocialAccounts zastąp ciąg

yourtenantnazwą dzierżawy usługi Azure AD B2C. Na przykład,yourtenant.onmicrosoft.comstaje sięcontoso.onmicrosoft.com.Otwórz SocialAccounts/TrustFrameworkExtensions.xml.

Znajdź element ClaimsProviders . Jeśli go nie ma, dodaj go pod elementem głównym.

Dodaj nowy element ClaimsProvider podobny do następującego przykładu:

<ClaimsProvider> <Domain>X-ID</Domain> <DisplayName>X-ID</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="X-ID-OIDC"> <DisplayName>X-ID</DisplayName> <Description>Login with your X-ID account</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://oidc-uat.x-id.io/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the X-ID Application ID --> <Item Key="client_id">00001111-aaaa-2222-bbbb-3333cccc4444</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid verification</Item> <Item Key="response_mode">query</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="token_endpoint_auth_method">client_secret_basic</Item> <Item Key="ClaimsEndpoint">https://oidc-uat.x-id.io/userinfo</Item> <Item Key="ValidTokenIssuerPrefixes">https://oidc-uat.x-id.io/</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_XIDSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="sid" /> <OutputClaim ClaimTypeReferenceId="userdataid" /> <OutputClaim ClaimTypeReferenceId="XID_verified" /> <OutputClaim ClaimTypeReferenceId="email_verified" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://oidc-uat.x-id.io/" /> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> <TechnicalProfile Id="X-ID-Userdata"> <DisplayName>Userdata (Personal Information)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ServiceUrl">https://api-uat.x-id.io/v4/verification/userdata</Item> <Item Key="SendClaimsIn">Header</Item> <Item Key="AuthenticationType">Bearer</Item> <Item Key="UseClaimAsBearerToken">identityProviderAccessToken</Item> <!-- <Item Key="AllowInsecureAuthInProduction">true</Item> --> <Item Key="DebugMode">true</Item> <Item Key="DefaultUserMessageIfRequestFailed">Can't process your request right now, please try again later.</Item> </Metadata> <InputClaims> <!-- Claims sent to your REST API --> <InputClaim ClaimTypeReferenceId="identityProviderAccessToken" /> </InputClaims> <OutputClaims> <!-- Claims parsed from your REST API --> <OutputClaim ClaimTypeReferenceId="last_name" /> <OutputClaim ClaimTypeReferenceId="first_name" /> <OutputClaim ClaimTypeReferenceId="previous_name" /> <OutputClaim ClaimTypeReferenceId="year" /> <OutputClaim ClaimTypeReferenceId="month" /> <OutputClaim ClaimTypeReferenceId="date" /> <OutputClaim ClaimTypeReferenceId="prefecture" /> <OutputClaim ClaimTypeReferenceId="city" /> <OutputClaim ClaimTypeReferenceId="address" /> <OutputClaim ClaimTypeReferenceId="sub_char_common_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_previous_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_address" /> <OutputClaim ClaimTypeReferenceId="gender" /> <OutputClaim ClaimTypeReferenceId="verified_at" /> </OutputClaims> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Ustaw client_id przy użyciu identyfikatora aplikacji xID.

Wybierz Zapisz.

Dodanie ścieżki użytkownika

Dodaj dostawcę tożsamości do stron logowania.

- Jeśli masz niestandardową podróż użytkownika, przejdź do sekcji Dodawanie dostawcy tożsamości do podróży użytkownika. W przeciwnym razie utwórz duplikat podróży użytkownika z szablonu:

- W pakiecie startowym otwórz TrustFrameworkBase.xml.

- Znajdź i skopiuj zawartość elementu UserJourneys , który zawiera

ID=SignUpOrSignInelement . - Otwórz TrustFrameworkExtensions.xml i znajdź element UserJourneys. Jeśli go nie ma, dodaj go.

- Wklej zawartość elementu UserJourney jako element podrzędny elementu UserJourneys.

- Zmień nazwę identyfikatora podróży użytkownika. Na przykład

ID=CustomSignUpSignIn

Dodaj dostawcę tożsamości do podróży użytkownika

Dodaj nowego dostawcę tożsamości do ścieżki użytkownika.

- Znajdź element kroku aranżacji z Type=

CombinedSignInAndSignUplub Type=ClaimsProviderSelectionw podróży użytkownika. Zazwyczaj jest to pierwszy krok aranżacji. Element ClaimsProviderSelections ma listę dostawców tożsamości do logowania. Kolejność elementów kontroluje kolejność przycisków logowania. - Dodaj element XML ClaimsProviderSelection.

- Ustaw wartość TargetClaimsExchangeId na przyjazną nazwę.

- Dodaj element ClaimsExchange .

- Ustaw ID na wartość ID wymiany oświadczeń docelowych. Ta zmiana powoduje połączenie przycisku xID z

X-IDExchangeakcją. - Zaktualizuj wartość TechnicalProfileReferenceId na utworzony identyfikator profilu technicznego (

X-ID-OIDC). - Dodaj krok orkiestracji, aby wywołać punkt końcowy xID UserInfo w celu zwrócenia oświadczeń dotyczących uwierzytelnionego użytkownika

X-ID-Userdata.

Poniższy kod XML przedstawia koordynację podróży użytkownika za pomocą dostawcy tożsamości xID.

<UserJourney Id="CombinedSignInAndSignUp">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="X-IDExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-IDExchange" TechnicalProfileReferenceId="X-ID-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-ID-Userdata" TechnicalProfileReferenceId="X-ID-Userdata" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

W ramach zasad są odniesienia do oświadczeń tożsamości, które xID obsługuje. Schemat roszczeń to miejsce, w którym deklarujesz roszczenia. Element ClaimsSchema ma listę elementów ClaimType. Element ClaimType zawiera atrybut ID, który jest nazwą oświadczenia.

- Otwórz TrustFrameworksExtension.xml.

- Znajdź element BuildingBlocks .

- Dodaj następujący element ClaimType w elemecie ClaimsSchema zasad TrustFrameworksExtension.xml

<BuildingBlocks>

<ClaimsSchema>

<!-- xID -->

<ClaimType Id="sid">

<DisplayName>sid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="userdataid">

<DisplayName>userdataid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="xid_verified">

<DisplayName>xid_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="email_verified">

<DisplayName>email_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="identityProviderAccessToken">

<DisplayName>Identity Provider Access Token</DisplayName>

<DataType>string</DataType>

<AdminHelpText>Stores the access token of the identity provider.</AdminHelpText>

</ClaimType>

<ClaimType Id="last_name">

<DisplayName>last_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="first_name">

<DisplayName>first_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="previous_name">

<DisplayName>previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="year">

<DisplayName>year</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="month">

<DisplayName>month</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="date">

<DisplayName>date</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="prefecture">

<DisplayName>prefecture</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="city">

<DisplayName>city</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_common_name">

<DisplayName>sub_char_common_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_previous_name">

<DisplayName>sub_char_previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_address">

<DisplayName>sub_char_address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="verified_at">

<DisplayName>verified_at</DisplayName>

<DataType>int</DataType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="correlationId">

<DisplayName>correlation ID</DisplayName>

<DataType>string</DataType>

</ClaimType>

<!-- xID -->

</ClaimsSchema>

</BuildingBlocks>

Konfigurowanie polityki podmiotu polegającego

Zasady strony zależnej, na przykład SignUpSignIn.xml, opisują podróż użytkownika wykonywaną przez Azure AD B2C.

- W zaufanej stronie znajdź element DefaultUserJourney.

- Zaktualizuj ReferenceId, aby dopasować go do identyfikatora podróży użytkownika, który został dodany do usługodawcy tożsamości.

W poniższym przykładzie, dla ścieżki użytkownika xID, identyfikator ReferenceId jest ustawiony na wartość CombinedSignInAndSignUp.

<RelyingParty>

<DefaultUserJourney ReferenceId="CombinedSignInAndSignUp" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

<OutputClaim ClaimTypeReferenceId="issuerUserId" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="first_name" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="last_name" />

<OutputClaim ClaimTypeReferenceId="previous_name" />

<OutputClaim ClaimTypeReferenceId="year" />

<OutputClaim ClaimTypeReferenceId="month" />

<OutputClaim ClaimTypeReferenceId="date" />

<OutputClaim ClaimTypeReferenceId="prefecture" />

<OutputClaim ClaimTypeReferenceId="city" />

<OutputClaim ClaimTypeReferenceId="address" />

<OutputClaim ClaimTypeReferenceId="sub_char_common_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_previous_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_address" />

<OutputClaim ClaimTypeReferenceId="gender" />

<OutputClaim ClaimTypeReferenceId="verified_at" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="sid" />

<OutputClaim ClaimTypeReferenceId="userdataid" />

<OutputClaim ClaimTypeReferenceId="xid_verified" />

<OutputClaim ClaimTypeReferenceId="email_verified" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Przekaż zasady niestandardowe

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się do witryny Azure Portal.

- Na pasku narzędzi portalu wybierz katalogi i subskrypcje.

- W ustawieniach portalu | Strona Katalogi i subskrypcje na liście Nazwa katalogu . znajdź katalog usługi Azure AD B2C.

- Wybierz opcję Przełącz.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- W sekcji Zasady wybierz pozycję Identity Experience Framework.

- Wybierz Przekaż niestandardową politykę.

- Przekaż pliki w następującej kolejności:

- Plik zasad podstawowych:

TrustFrameworkBase.xml - Polityka rozszerzenia:

TrustFrameworkExtensions.xml - Polityka strony polegającej:

SignUpSignIn.xml

Przetestuj politykę niestandardową

- W dzierżawie usługi Azure AD B2C, w sekcji Zasady, wybierz Identity Experience Framework.

- W sekcji Zasady niestandardowe wybierz pozycję CustomSignUpSignIn.

- W polu Aplikacja wybierz zarejestrowaną aplikację internetową. Adres URL odpowiedzi to

https://jwt.ms. - Wybierz opcję Uruchom teraz.

- Przeglądarka przekierowuje do strony logowania xID.

- Przeglądarka przekierowuje do

https://jwt.ms. Zostanie wyświetlona zawartość tokenu zwrócona przez usługę Azure AD B2C.