Publikowanie aplikacji usługi Azure Active Directory B2C w galerii aplikacji Microsoft Entra

Galeria aplikacji Microsoft Entra to wykaz tysięcy aplikacji. Galeria aplikacji ułatwia wdrażanie i konfigurowanie logowania jednokrotnego oraz automatyzowanie konfiguracji użytkownika. Popularne aplikacje w chmurze można znaleźć w galerii, takie jak Workday, ServiceNow i Zoom.

W tym artykule opisano sposób publikowania aplikacji usługi Azure Active Directory B2C (Azure AD B2C) w galerii aplikacji Microsoft Entra. Podczas publikowania aplikacji jest ona wyświetlana wśród opcji, które klienci mogą wybrać podczas dodawania aplikacji do swojej dzierżawy Microsoft Entra.

Oto kilka zalet dodawania aplikacji Azure AD B2C do galerii aplikacji:

- Twoja aplikacja jest zweryfikowaną integracją z firmą Microsoft.

- Dostęp za pomocą logowania jednokrotnego jest włączony między aplikacją a aplikacjami Microsoft Entra.

- Klienci mogą znaleźć twoją aplikację w galerii za pomocą szybkiego wyszukiwania.

- Konfiguracja aplikacji jest prosta i minimalna.

- Klienci otrzymują samouczek krok po kroku dotyczący konfiguracji.

- Klienci mogą przypisać aplikację do różnych użytkowników i grup w swojej organizacji.

- Administrator dzierżawy może udzielić aplikacji zgody administratora dla całej dzierżawy.

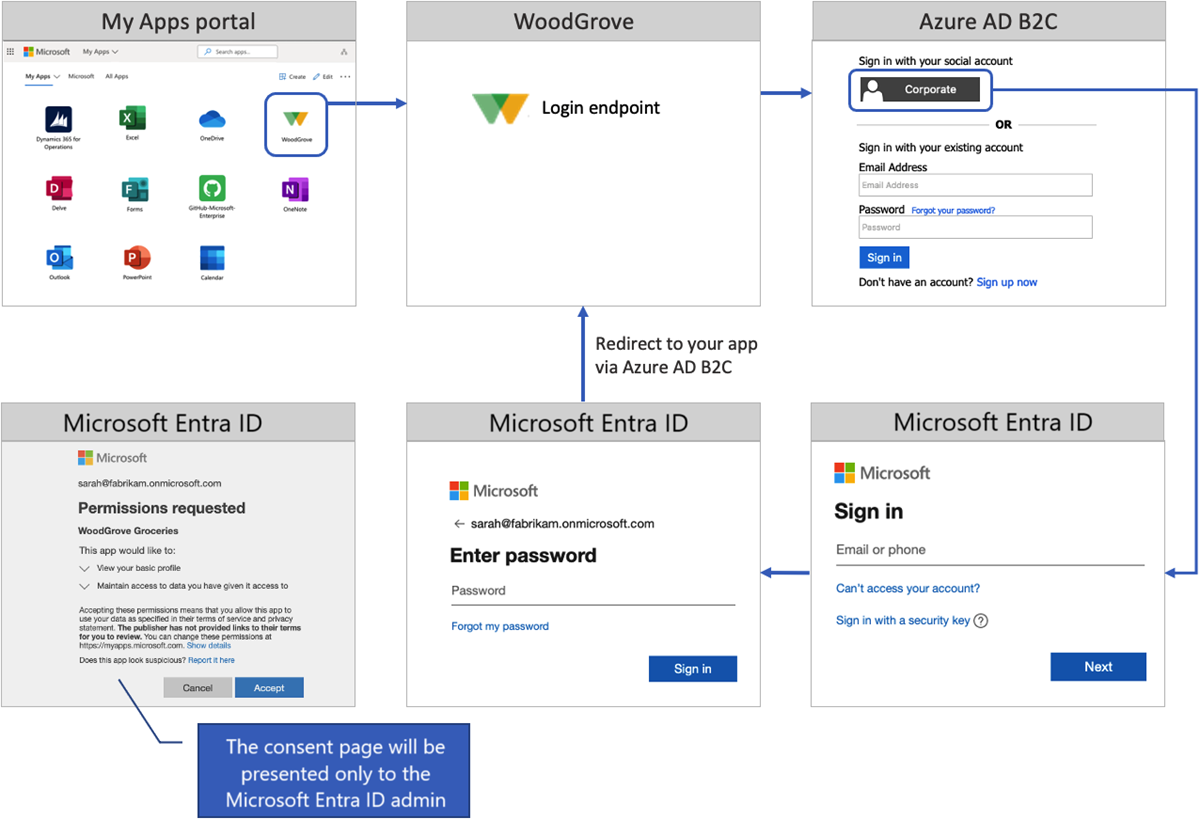

Omówienie przepływu logowania

Przepływ logowania obejmuje następujące kroki:

- Użytkownicy przechodzą do portalu Moje aplikacje i wybierają aplikację. Aplikacja otwiera adres URL logowania aplikacji.

- Adres URL logowania aplikacji uruchamia żądanie autoryzacji i przekierowuje użytkowników do punktu końcowego autoryzacji usługi Azure AD B2C.

- Użytkownicy decydują się zalogować przy użyciu konta Microsoft Entra identyfikatora "Firmowe". Azure AD B2C przenosi je do punktu końcowego autoryzacji Microsoft Entra, gdzie logują się przy użyciu konta służbowego.

- Jeśli sesja logowania jednokrotnego Microsoft Entra jest aktywna, Microsoft Entra identyfikator wystawia token dostępu bez monitowania użytkowników o ponowne zalogowanie. W przeciwnym razie użytkownicy są monitowani o ponowne zalogowanie się.

W zależności od sesji logowania jednokrotnego użytkowników i ustawień tożsamości Microsoft Entra może zostać wyświetlony monit o:

Podaj swój adres e-mail lub numer telefonu.

Wprowadź hasło lub zaloguj się przy użyciu aplikacji Microsoft Authenticator.

Ukończ uwierzytelnianie wieloskładnikowe.

Zaakceptuj stronę zgody. Administrator dzierżawy klienta może udzielić aplikacji zgody administratora dla całej dzierżawy. Po udzieleniu zgody strona zgody nie zostanie wyświetlona użytkownikom.

Po pomyślnym zalogowaniu identyfikator Microsoft Entra zwraca token do Azure AD B2C. Azure AD B2C weryfikuje i odczytuje oświadczenia tokenu, a następnie zwraca token do aplikacji.

Wymagania wstępne

- Wykonaj kroki opisane w artykule Wprowadzenie do zasad niestandardowych w usłudze Active Directory B2C.

- Jeśli jeszcze tego nie zrobiono, zarejestruj aplikację internetową.

Krok 1. Rejestrowanie aplikacji w usłudze Azure AD B2C

Aby włączyć logowanie się do aplikacji przy użyciu usługi Azure AD B2C, zarejestruj aplikację w katalogu Azure AD B2C. Zarejestrowanie aplikacji powoduje nawiązanie relacji zaufania między aplikacją a Azure AD B2C.

Jeśli jeszcze tego nie zrobiono, zarejestruj aplikację internetową. Później zarejestrujesz tę aplikację w galerii aplikacji platformy Azure.

Krok 2. Konfigurowanie logowania dla wielodostępnego identyfikatora Microsoft Entra

Aby umożliwić pracownikom i użytkownikom z dowolnej dzierżawy Microsoft Entra logowanie się przy użyciu usługi Azure AD B2C, postępuj zgodnie ze wskazówkami dotyczącymi konfigurowania logowania dla wielodostępnego identyfikatora Microsoft Entra.

Krok 3. Przygotowanie aplikacji

W aplikacji skopiuj adres URL punktu końcowego logowania. Jeśli używasz przykładowej aplikacji internetowej, adres URL logowania to https://localhost:5001/MicrosoftIdentity/Account/SignIn?. Ten adres URL polega na tym, że galeria aplikacji Microsoft Entra przenosi użytkowników do logowania się do aplikacji.

W środowiskach produkcyjnych identyfikator URI przekierowania rejestracji aplikacji jest zwykle publicznie dostępnym punktem końcowym, w którym działa aplikacja. Adres URL odpowiedzi musi zaczynać się od https.

Krok 4. Publikowanie aplikacji Azure AD B2C

Na koniec dodaj aplikację wielodostępną do galerii aplikacji Microsoft Entra. Postępuj zgodnie z instrukcjami w temacie Publikowanie aplikacji w galerii aplikacji Microsoft Entra. Aby dodać aplikację do galerii aplikacji, wykonaj następujące kroki:

Prześlij aplikację przy użyciu następujących informacji:

Pytanie Odpowiedź, którą należy podać Jakiego typu żądanie chcesz przesłać? Wybierz pozycję Wyświetl moją aplikację w galerii. Jaką funkcję chcesz włączyć podczas wyświetlania listy aplikacji w galerii? Wybierz pozycję Federacyjne logowanie jednokrotne (SAML, WS-Fed & OpenID Connect). Wybierz protokół federacyjny aplikacji Wybierz pozycję OpenID Connect & OAuth 2.0. Identyfikator aplikacji (klienta) Podaj identyfikator aplikacji Azure AD B2C. Adres URL logowania aplikacji Podaj adres URL logowania aplikacji skonfigurowany w kroku 3. Przygotuj aplikację. Wielodostępność Wybierz pozycję Tak.