Eliminowanie ataków poświadczeń w usłudze Azure AD B2C przy użyciu inteligentnej blokady

Ataki poświadczeń prowadzą do nieautoryzowanego dostępu do zasobów. Hasła ustawione przez użytkowników muszą być dość złożone. Usługa Azure AD B2C ma techniki ograniczania ryzyka w przypadku ataków poświadczeń. Środki zaradcze obejmują wykrywanie ataków poświadczeń siłowych i ataków poświadczeń słownika. Korzystając z różnych sygnałów, usługa Azure Active Directory B2C (Azure AD B2C) analizuje integralność żądań. Usługa Azure AD B2C została zaprojektowana w celu inteligentnego odróżnienia zamierzonych użytkowników od hakerów i botnetów.

Jak działa inteligentna blokada

Usługa Azure AD B2C używa zaawansowanej strategii blokowania kont. Konta są zablokowane na podstawie adresu IP żądania i wprowadzonych haseł. Czas trwania blokady zwiększa się również na podstawie prawdopodobieństwa ataku. Po wypróbowaniu hasła 10 razy bezskutecznie (domyślny próg próby) następuje jednominutowa blokada. Następnym razem, gdy logowanie nie powiedzie się po odblokowaniu konta (czyli po automatycznym odblokowaniu konta przez usługę po wygaśnięciu okresu blokady), nastąpi kolejne jednominutowe zablokowanie i będzie kontynuowane dla każdego nieudanego logowania. Wprowadzenie tego samego lub podobnego hasła wielokrotnie nie jest liczone jako wiele nieudanych logowań.

Uwaga

Ta funkcja jest obsługiwana przez przepływy użytkowników, zasady niestandardowe i przepływy ROPC . Jest ona domyślnie aktywowana, więc nie trzeba jej konfigurować w przepływach użytkownika ani niestandardowych zasadach.

Odblokowywanie kont

Pierwsze 10 okresów blokady to jedna minuta. Kolejne 10 okresów blokady jest nieco dłuższy i zwiększa czas trwania po upływie co 10 okresów blokady. Licznik blokady resetuje się do zera po pomyślnym zalogowaniu, gdy konto nie jest zablokowane. Okresy blokady mogą trwać do pięciu godzin. Użytkownicy muszą poczekać na wygaśnięcie czasu trwania blokady. Użytkownik może jednak odblokować za pomocą samoobsługowego przepływu użytkownika hasła.

Zarządzanie ustawieniami inteligentnej blokady

Aby zarządzać ustawieniami blokady inteligentnej, w tym progiem blokady:

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W menu po lewej stronie wybierz pozycję Azure AD B2C. Możesz też wybrać pozycję Wszystkie usługi i wyszukać i wybrać pozycję Azure AD B2C.

W obszarze Zabezpieczenia wybierz pozycję Metody uwierzytelniania (wersja zapoznawcza), a następnie wybierz pozycję Ochrona haseł.

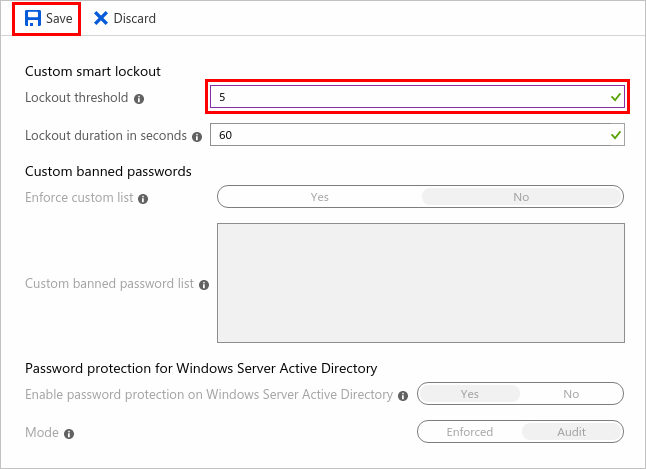

W obszarze Niestandardowa inteligentna blokada wprowadź żądane ustawienia blokady inteligentnej:

Próg blokady: liczba nieudanych prób logowania, które są dozwolone przed pierwszym zablokowaniem konta. Jeśli pierwsze logowanie po blokadzie również zakończy się niepowodzeniem, konto zostanie ponownie zablokowane.

Czas trwania blokady w sekundach: minimalny czas trwania każdej blokady w sekundach. Jeśli konto wielokrotnie blokuje się, ten czas trwania wzrasta.

Ustawienie progu blokady na wartość 5 w ustawieniach ochrony haseł.

Wybierz pozycję Zapisz.

Testowanie inteligentnej blokady

Funkcja inteligentnej blokady używa wielu czynników do określenia, kiedy konto powinno być zablokowane, ale głównym czynnikiem jest wzorzec hasła. Funkcja inteligentnej blokady uwzględnia niewielkie odmiany hasła jako zestaw i są one liczone jako pojedyncza próba. Przykład:

- Hasła, takie jak 12456! i 1234567! (lub newAccount1234 i newaccount1234) są tak podobne, że algorytm interpretuje je jako błąd ludzki i zlicza je jako pojedynczą próbę.

- Większe odmiany wzorca, takie jak 12456! i ABCD2!, są liczone jako oddzielne próby.

Podczas testowania funkcji inteligentnej blokady należy użyć charakterystycznego wzorca dla każdego wprowadzonego hasła. Rozważ użycie aplikacji internetowych generowania haseł, takich jak https://password-gen.com/.

Po osiągnięciu progu blokady inteligentnej zobaczysz następujący komunikat, gdy konto jest zablokowane: Twoje konto jest tymczasowo zablokowane, aby zapobiec nieautoryzowanemu użyciu. Spróbuj ponownie później. Komunikaty o błędach mogą być zlokalizowane.

Uwaga

Podczas testowania inteligentnej blokady żądania logowania mogą być obsługiwane przez różne centra danych z powodu rozproszonego geograficznie i zrównoważonego obciążenia usługi uwierzytelniania Microsoft Entra. W tym scenariuszu, ponieważ każde centrum danych firmy Microsoft Entra śledzi blokadę niezależnie, może to potrwać więcej niż zdefiniowana liczba prób blokady, aby spowodować blokadę. Użytkownik ma maksymalną liczbę prób (threshold_limit * datacenter_count) przed całkowitym zablokowaniem. Aby uzyskać więcej informacji, zobacz Globalna infrastruktura platformy Azure.

Wyświetlanie zablokowanych kont

Aby uzyskać informacje o zablokowanych kontach, możesz sprawdzić raport aktywności logowania w usłudze Active Directory. W obszarze Stan wybierz pozycję Niepowodzenie. Nieudane próby logowania z kodem 50053 błędu logowania wskazującym zablokowane konto:

Aby dowiedzieć się więcej na temat wyświetlania raportu aktywności logowania w usłudze Microsoft Entra ID, zobacz Kody błędów raportu aktywności logowania.