Opcje uwierzytelniania bez hasła dla usługi Microsoft Entra ID

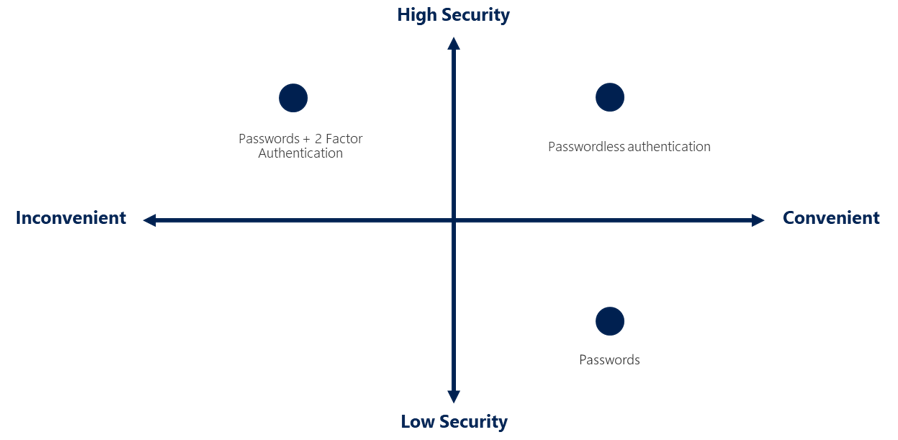

Funkcje takie jak uwierzytelnianie wieloskładnikowe (MFA) to doskonały sposób na zabezpieczenie organizacji, ale użytkownicy często są sfrustrowani dodatkową warstwą zabezpieczeń, ponieważ muszą pamiętać swoje hasła. Metody uwierzytelniania bez hasła są wygodniejsze, ponieważ hasło zostało usunięte i zastąpione czymś, co masz lub znasz.

| Uwierzytelnianie | Coś, co masz | Coś, co jesteś lub wiesz |

|---|---|---|

| Logowanie bez hasła | Urządzenie z systemem Windows 10, telefon lub klucz zabezpieczeń | Biometryczne lub PIN |

Każda organizacja ma różne potrzeby, jeśli chodzi o uwierzytelnianie. Microsoft Entra ID i Azure Government integrują następujące opcje uwierzytelniania bez hasła:

- Windows Hello for Business

- Poświadczenia platformy dla systemu macOS

- Logowanie jednokrotne platformy dla systemu macOS z uwierzytelnianiem za pomocą karty inteligentnej

- Microsoft Authenticator

- Passkeys (FIDO2)

- Uwierzytelnianie oparte na certyfikatach

Windows Hello for Business

Windows Hello dla firm jest idealnym rozwiązaniem dla pracowników przetwarzających informacje, którzy mają własne wyznaczone komputery z systemem Windows. Poświadczenia biometryczne i PIN są bezpośrednio powiązane z komputerem użytkownika, co uniemożliwia dostęp osobie innej niż właściciel. Dzięki integracji infrastruktury kluczy publicznych (PKI) i wbudowanej obsłudze logowania jednokrotnego Windows Hello dla firm zapewnia wygodną metodę bezproblemowego uzyskiwania dostępu do zasobów firmowych lokalnie i w chmurze.

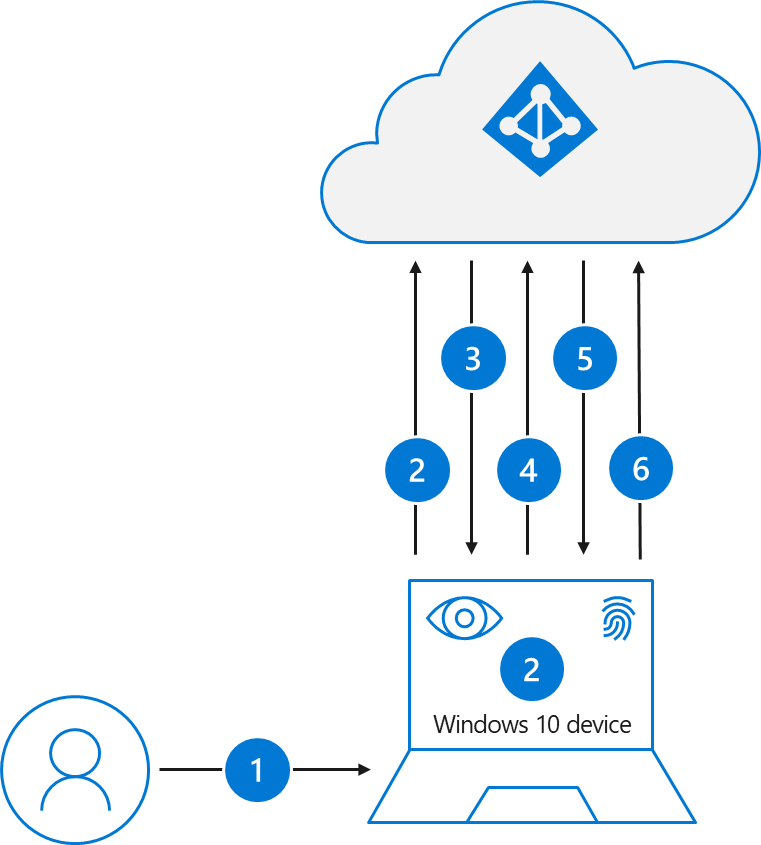

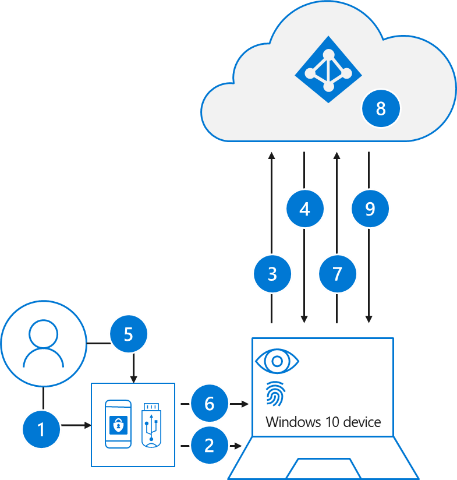

W poniższych krokach pokazano, jak działa proces logowania z identyfikatorem Entra firmy Microsoft:

- Użytkownik loguje się do systemu Windows przy użyciu gestu biometrycznego lub numeru PIN. Gest odblokuje klucz prywatny Windows Hello dla firm i jest wysyłany do dostawcy pomocy technicznej zabezpieczeń uwierzytelniania w chmurze o nazwie Cloud Authentication Provider (CloudAP). Aby uzyskać więcej informacji na temat usługi CloudAP, zobacz Co to jest podstawowy token odświeżania?.

- Usługa CloudAP żąda wartości innej niż (losowa dowolna liczba, która może być używana raz) z identyfikatora Entra firmy Microsoft.

- Identyfikator Entra firmy Microsoft zwraca wartość inną niż 5 minut.

- Usługa CloudAP podpisuje element inny niż przy użyciu klucza prywatnego użytkownika i zwraca podpisaną wartość inną niż identyfikator entra firmy Microsoft.

- Microsoft Entra ID weryfikuje podpisany nonce przy użyciu bezpiecznie zarejestrowanego klucza publicznego użytkownika względem podpisu innego. Identyfikator Entra firmy Microsoft weryfikuje podpis, a następnie weryfikuje zwrócony podpisany element. Po zweryfikowaniu elementu innego identyfikator Entra firmy Microsoft tworzy podstawowy token odświeżania (PRT) z kluczem sesji zaszyfrowanym do klucza transportu urządzenia i zwraca go do usługi CloudAP.

- Usługa CloudAP odbiera zaszyfrowane żądanie ściągnięcia z kluczem sesji. Usługa CloudAP używa prywatnego klucza transportu urządzenia do odszyfrowania klucza sesji i chroni klucz sesji przy użyciu modułu TPM (Trusted Platform Module) urządzenia.

- Usługa CloudAP zwraca pomyślną odpowiedź uwierzytelniania na system Windows. Następnie użytkownik może uzyskiwać dostęp do aplikacji systemu Windows i chmury i aplikacji lokalnych przy użyciu bezproblemowego logowania jednokrotnego.

Przewodnik planowania Windows Hello dla firm może pomóc w podejmowaniu decyzji dotyczących typu wdrożenia Windows Hello dla firm i opcji, które należy wziąć pod uwagę.

Poświadczenia platformy dla systemu macOS

Poświadczenia platformy dla systemu macOS to nowa funkcja w systemie macOS, która jest włączona przy użyciu rozszerzenia logowania jednokrotnego (SSOe) firmy Microsoft Enterprise. Aprowizuje ona bezpieczny klucz kryptograficzny powiązany ze sprzętem, który jest używany do logowania jednokrotnego w aplikacjach korzystających z identyfikatora Microsoft Entra DO uwierzytelniania. Nie ma to wpływu na hasło konta lokalnego użytkownika i jest wymagane do zalogowania się na komputerze Mac.

Poświadczenia platformy dla systemu macOS umożliwiają użytkownikom korzystanie z funkcji bez hasła przez skonfigurowanie funkcji Touch ID w celu odblokowania urządzenia i używanie poświadczeń odpornych na frazę na podstawie technologii Windows Hello dla firm. Pozwala to oszczędzić organizacjom klientów pieniądze, usuwając potrzebę kluczy zabezpieczeń i rozwija cele zero trust przy użyciu integracji z bezpieczną enklawą.

Poświadczenia platformy dla systemu macOS mogą być również używane jako poświadczenia odporne na wyłudzanie informacji w wyzwaniach związanych z uwierzytelnianiem internetowym, w tym scenariuszy ponownego uwierzytelniania przeglądarki. Administratorzy zasad uwierzytelniania muszą włączyć metodę uwierzytelniania passkey (FIDO2), aby obsługiwać poświadczenia platformy dla systemu macOS jako poświadczenia odporne na wyłudzanie informacji. Jeśli używasz zasad ograniczeń klucza w zasadach FIDO, musisz dodać identyfikator AAGUID dla poświadczeń platformy systemu macOS do listy dozwolonych identyfikatorów AAGUID: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- Użytkownik odblokuje system macOS za pomocą gestu odcisku palca lub hasła, który odblokuje torbę klucza w celu zapewnienia dostępu do klucza UserSecureEnclaveKey.

- System macOS żąda wartości innej niż (losowej dowolnej liczby, która może być używana tylko raz) z identyfikatora Entra firmy Microsoft.

- Identyfikator Entra firmy Microsoft zwraca wartość inną niż 5 minut.

- System operacyjny wysyła żądanie logowania do identyfikatora Entra firmy Microsoft z osadzoną asercją podpisaną za pomocą klucza UserSecureEnclaveKey znajdującego się w bezpiecznej enklawie.

- Identyfikator Entra firmy Microsoft weryfikuje podpisaną asercję przy użyciu bezpiecznie zarejestrowanego klucza publicznego użytkownika klucza UserSecureEnclave. Identyfikator Entra firmy Microsoft sprawdza poprawność podpisu i innego elementu. Po zweryfikowaniu potwierdzenia identyfikator Entra firmy Microsoft tworzy podstawowy token odświeżania (PRT) zaszyfrowany przy użyciu klucza publicznego userDeviceEncryptionKey, który jest wymieniany podczas rejestracji i wysyła odpowiedź z powrotem do systemu operacyjnego.

- System operacyjny odszyfrowuje i weryfikuje odpowiedź, pobiera tokeny logowania jednokrotnego, przechowuje i udostępnia je rozszerzeniu logowania jednokrotnego w celu zapewnienia logowania jednokrotnego. Użytkownik może uzyskiwać dostęp do aplikacji systemu macOS, chmurowych i lokalnych przy użyciu logowania jednokrotnego.

Aby uzyskać więcej informacji na temat konfigurowania i wdrażania poświadczeń platformy dla systemu macOS, zapoznaj się z artykułem Logowanie jednokrotne platformy dla systemu macOS.

Logowanie jednokrotne platformy dla systemu macOS przy użyciu usługi SmartCard

Logowanie jednokrotne platformy (PSSO) dla systemu macOS umożliwia użytkownikom korzystanie z funkcji bez hasła przy użyciu metody uwierzytelniania SmartCard. Użytkownik loguje się do maszyny przy użyciu zewnętrznej karty inteligentnej lub tokenu twardego zgodnego z kartą inteligentną (np. Yubikey). Po odblokowaniu urządzenia karta inteligentna jest używana z identyfikatorem Entra firmy Microsoft do udzielania logowania jednokrotnego w aplikacjach korzystających z identyfikatora Microsoft Entra do uwierzytelniania przy użyciu uwierzytelniania opartego na certyfikatach (CBA). Usługa CBA musi być skonfigurowana i włączona dla użytkowników, aby ta funkcja działała. Aby skonfigurować cba, zobacz How to configure Microsoft Entra certificate-based authentication (Jak skonfigurować uwierzytelnianie oparte na certyfikatach firmy Microsoft).

Aby ją włączyć, administrator musi skonfigurować logowanie jednokrotne przy użyciu usługi Microsoft Intune lub innego obsługiwanego rozwiązania Zarządzanie urządzeniami do zarządzania urządzeniami przenośnymi (MDM).

- Użytkownik odblokuje system macOS przy użyciu numeru PIN karty inteligentnej, który odblokuje kartę inteligentną i torbę klucza w celu zapewnienia dostępu do kluczy rejestracji urządzeń znajdujących się w bezpiecznej enklawie.

- System macOS żąda wartości innej niż (losowej dowolnej liczby, która może być używana tylko raz) z identyfikatora Entra firmy Microsoft.

- Identyfikator Entra firmy Microsoft zwraca wartość inną niż 5 minut.

- System operacyjny wysyła żądanie logowania do identyfikatora Entra firmy Microsoft z osadzoną asercją podpisaną przy użyciu certyfikatu Microsoft Entra użytkownika z karty inteligentnej.

- Identyfikator Entra firmy Microsoft weryfikuje podpisaną asercję, podpis i inną wartość. Po zweryfikowaniu potwierdzenia identyfikator Entra firmy Microsoft tworzy podstawowy token odświeżania (PRT) zaszyfrowany przy użyciu klucza publicznego userDeviceEncryptionKey, który jest wymieniany podczas rejestracji i wysyła odpowiedź z powrotem do systemu operacyjnego.

- System operacyjny odszyfrowuje i weryfikuje odpowiedź, pobiera tokeny logowania jednokrotnego, przechowuje i udostępnia je rozszerzeniu logowania jednokrotnego w celu zapewnienia logowania jednokrotnego. Użytkownik może uzyskiwać dostęp do aplikacji systemu macOS, chmurowych i lokalnych przy użyciu logowania jednokrotnego.

Microsoft Authenticator

Możesz również zezwolić telefonowi pracownika na użycie metody uwierzytelniania bez hasła. Oprócz hasła można już używać aplikacji Authenticator jako wygodnej opcji uwierzytelniania wieloskładnikowego. Możesz również użyć aplikacji Authenticator jako opcji bez hasła.

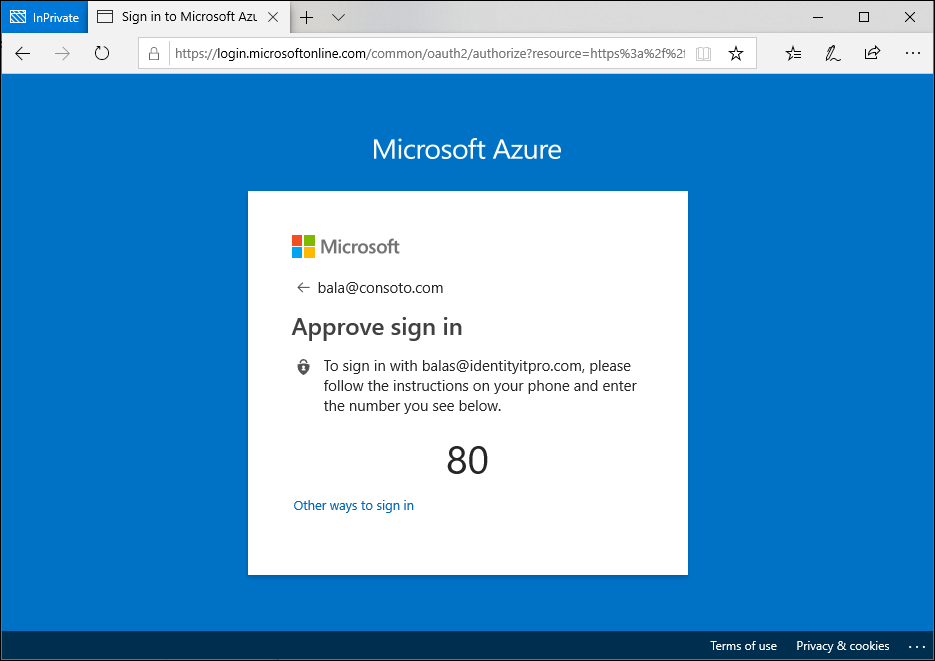

Aplikacja Authenticator zamienia dowolny telefon z systemem iOS lub Android na silne, bez hasła. Użytkownicy mogą zalogować się do dowolnej platformy lub przeglądarki, wysyłając powiadomienie do telefonu, pasując do numeru wyświetlanego na ekranie na telefonie. Następnie mogą użyć biometrycznego (dotyku lub twarzy) lub numeru PIN, aby potwierdzić. Aby uzyskać szczegółowe informacje na temat instalacji, zobacz Pobieranie i instalowanie aplikacji Microsoft Authenticator.

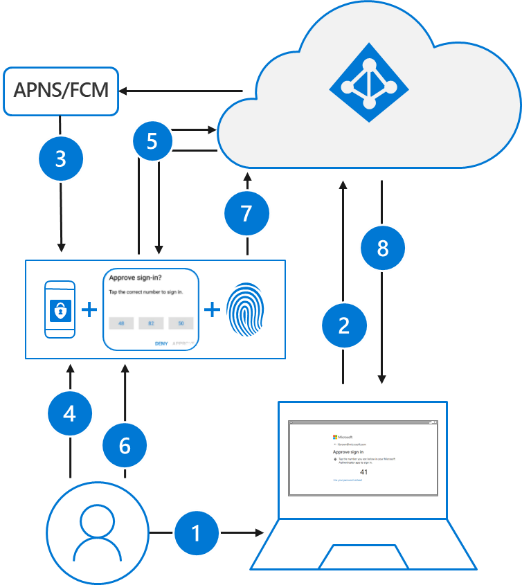

Uwierzytelnianie bez hasła przy użyciu aplikacji Microsoft Authenticator jest zgodne z tym samym wzorcem podstawowym co Windows Hello dla firm. Jest to nieco bardziej skomplikowane, ponieważ użytkownik musi zostać zidentyfikowany, aby identyfikator Entra firmy Microsoft mógł znaleźć używaną wersję aplikacji Authenticator:

- Użytkownik wprowadza swoją nazwę użytkownika.

- Identyfikator entra firmy Microsoft wykrywa, że użytkownik ma silne poświadczenia i uruchamia przepływ silnego poświadczenia.

- Powiadomienie jest wysyłane do aplikacji za pośrednictwem usługi Apple Push Notification Service (APNS) na urządzeniach z systemem iOS lub za pośrednictwem usługi Firebase Cloud Messaging (FCM) na urządzeniach z systemem Android.

- Użytkownik otrzymuje powiadomienie wypychane i otwiera aplikację.

- Aplikacja wywołuje identyfikator Firmy Microsoft Entra i otrzymuje wyzwanie dotyczące obecności i niezwiązane z weryfikacją obecności.

- Użytkownik ukończy wyzwanie, wprowadzając numer BIOmetryczny lub PIN w celu odblokowania klucza prywatnego.

- Nonce jest podpisany przy użyciu klucza prywatnego i wysyłany z powrotem do identyfikatora Entra firmy Microsoft.

- Identyfikator Entra firmy Microsoft przeprowadza weryfikację klucza publicznego/prywatnego i zwraca token.

Aby rozpocząć logowanie bez hasła, wykonaj następujące instrukcje:

Passkeys (FIDO2)

Użytkownicy mogą zarejestrować klucz dostępu (FIDO2) i wybrać go jako podstawową metodę logowania. W przypadku urządzenia sprzętowego obsługującego uwierzytelnianie bezpieczeństwo konta jest zwiększane, ponieważ nie ma hasła, które można uwidocznić lub odgadnąć. Obecnie w wersji zapoznawczej administrator uwierzytelniania może również aprowizować zabezpieczenia FIDO2 w imieniu użytkownika przy użyciu interfejsu API programu Microsoft Graph i klienta niestandardowego. Aprowizowanie w imieniu użytkowników jest obecnie ograniczone do kluczy zabezpieczeń.

FiDO (Fast IDentity Online) Alliance pomaga promować otwarte standardy uwierzytelniania i zmniejszyć wykorzystanie haseł jako formy uwierzytelniania. FIDO2 to najnowszy standard obejmujący standard uwierzytelniania internetowego (WebAuthn). FiDO umożliwia organizacjom stosowanie standardu WebAuthn przy użyciu klucza zabezpieczeń zewnętrznego lub klucza platformy wbudowanego w urządzenie w celu logowania się bez nazwy użytkownika lub hasła.

Klucze zabezpieczeń FIDO2 to niefeksowa metoda uwierzytelniania bez hasła oparta na standardach, która może mieć dowolny współczynnik. Są to często urządzenia USB, ale mogą również używać komunikacji Bluetooth lub komunikacji zbliżeniowej (NFC). Hasła (FIDO2) są oparte na tym samym standardzie WebAuthn i mogą być zapisywane w aplikacji Authenticator lub na urządzeniach przenośnych, tabletach lub komputerach.

Klucze zabezpieczeń FIDO2 mogą służyć do logowania się do swoich urządzeń z systemem Microsoft Entra ID lub Microsoft Entra dołączonych hybrydowo do systemu Windows 10 i uzyskiwania logowania jednokrotnego do zasobów w chmurze i lokalnych. Użytkownicy mogą również zalogować się do obsługiwanych przeglądarek. Klucze zabezpieczeń FIDO2 są doskonałym rozwiązaniem dla przedsiębiorstw, które są bardzo wrażliwe na zabezpieczenia lub mają scenariusze lub pracowników, którzy nie są gotowi lub mogą używać telefonu jako drugiego czynnika.

Aby uzyskać więcej informacji na temat obsługi klucza dostępu (FIDO2), zobacz Support for passkey (FIDO2) authentication with Microsoft Entra ID (Support for passkey (FIDO2) authentication with Microsoft Entra ID (Obsługa uwierzytelniania klucza dostępu (FIDO2). Aby uzyskać najlepsze rozwiązania dla deweloperów, zobacz Obsługa uwierzytelniania FIDO2 w opracowywanych aplikacjach.

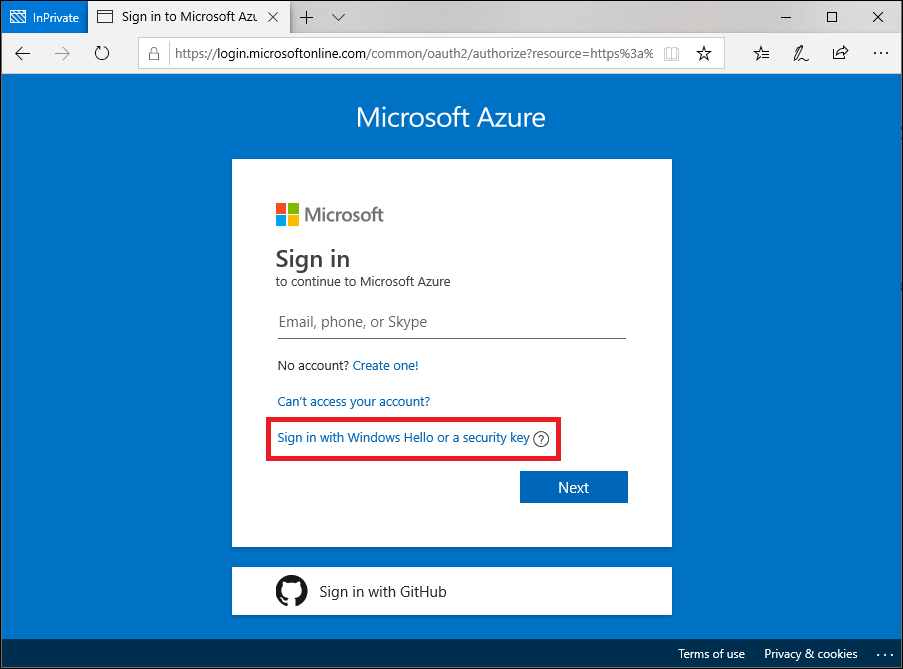

Następujący proces jest używany, gdy użytkownik loguje się przy użyciu klucza zabezpieczeń FIDO2:

- Użytkownik podłącza klucz zabezpieczeń FIDO2 do komputera.

- System Windows wykrywa klucz zabezpieczeń FIDO2.

- System Windows wysyła żądanie uwierzytelniania.

- Identyfikator Entra firmy Microsoft wysyła z powrotem nonce.

- Użytkownik wykonuje gest odblokowania klucza prywatnego przechowywanego w bezpiecznej enklawie klucza zabezpieczeń FIDO2.

- Klucz zabezpieczeń FIDO2 podpisuje wartość inną niż klucz prywatny.

- Żądanie tokenu podstawowego odświeżania (PRT) z podpisanym nonce jest wysyłane do identyfikatora Entra firmy Microsoft.

- Identyfikator Entra firmy Microsoft weryfikuje podpisany nonce przy użyciu klucza publicznego FIDO2.

- Identyfikator Entra firmy Microsoft zwraca żądanie PRT, aby umożliwić dostęp do zasobów lokalnych.

Aby uzyskać listę dostawców kluczy zabezpieczeń FIDO2, zobacz Zostań dostawcą kluczy zabezpieczeń FIDO2 zgodnym z firmą Microsoft.

Aby rozpocząć pracę z kluczami zabezpieczeń FIDO2, wykonaj następujące instrukcje:

Uwierzytelnianie oparte na certyfikatach

Uwierzytelnianie oparte na certyfikatach firmy Microsoft (CBA) umożliwia klientom zezwolenie lub wymaganie od użytkowników uwierzytelniania bezpośrednio przy użyciu certyfikatów X.509 względem identyfikatora Entra firmy Microsoft dla aplikacji i logowania w przeglądarce. CbA umożliwia klientom wdrażanie uwierzytelniania odpornego na wyłudzanie informacji i logowanie się przy użyciu certyfikatu X.509 względem infrastruktury kluczy publicznych (PKI).

Najważniejsze korzyści wynikające z korzystania z usługi Microsoft Entra CBA

| Świadczenia | opis |

|---|---|

| Fantastyczne środowisko pracy użytkownika | — Użytkownicy, którzy potrzebują uwierzytelniania opartego na certyfikatach, mogą teraz bezpośrednio uwierzytelniać się w usłudze Microsoft Entra ID i nie muszą inwestować w federację. — Interfejs użytkownika portalu umożliwia użytkownikom łatwe konfigurowanie sposobu mapowania pól certyfikatu na atrybut obiektu użytkownika w celu wyszukania użytkownika w dzierżawie (powiązania nazwy użytkownika certyfikatu) — Interfejs użytkownika portalu służący do konfigurowania zasad uwierzytelniania w celu określenia, które certyfikaty są jednoskładnikowe i wieloskładnikowe. |

| Łatwe wdrażanie i administrowanie | - Microsoft Entra CBA jest bezpłatną funkcją i nie potrzebujesz żadnych płatnych wersji microsoft Entra ID, aby z niego korzystać. — Nie ma potrzeby złożonych wdrożeń lokalnych ani konfiguracji sieci. — Bezpośrednie uwierzytelnianie względem identyfikatora Entra firmy Microsoft. |

| Zabezpieczanie | — Hasła lokalne nie muszą być przechowywane w chmurze w żadnej formie. — Chroni konta użytkowników, bezproblemowo współpracując z zasadami dostępu warunkowego firmy Microsoft Entra, w tym uwierzytelnianiem wieloskładnikowym odpornym na wyłudzanie informacji (uwierzytelnianie wieloskładnikowe wymaga licencjonowanej wersji) i blokowanie starszego uwierzytelniania. — Obsługa silnego uwierzytelniania, w której użytkownicy mogą definiować zasady uwierzytelniania za pomocą pól certyfikatów, takich jak identyfikatory wystawcy lub identyfikatory zasad (identyfikatory obiektów), aby określić, które certyfikaty kwalifikują się jako pojedyncze elementy i wieloskładnikowe. — Funkcja bezproblemowo współpracuje z funkcjami dostępu warunkowego i siłą uwierzytelniania, aby wymusić uwierzytelnianie wieloskładnikowe w celu zabezpieczenia użytkowników. |

Obsługiwane scenariusze

Obsługiwane są następujące scenariusze:

- Logowania użytkowników do aplikacji opartych na przeglądarce internetowej na wszystkich platformach.

- Logowania użytkowników do aplikacji mobilnych pakietu Office na platformach iOS/Android i aplikacjach natywnych pakietu Office w systemie Windows, w tym Outlook, OneDrive itd.

- Logowania użytkowników w przeglądarkach natywnych dla urządzeń przenośnych.

- Obsługa szczegółowych reguł uwierzytelniania na potrzeby uwierzytelniania wieloskładnikowego przy użyciu identyfikatorów OPERACYJNEGO podmiotu i zasad wystawcy certyfikatów.

- Konfigurowanie powiązań konta certyfikatu do użytkownika przy użyciu dowolnego pola certyfikatu:

- Nazwa podmiotu (SAN) PrincipalName i SAN RFC822Nare

- Identyfikator klucza podmiotu (SKI) i SHA1PublicKey

- Konfigurowanie powiązań konta certyfikatu do użytkownika przy użyciu dowolnych atrybutów obiektu użytkownika:

- Główna nazwa użytkownika

- onPremisesUserPrincipalName

- Identyfikatory użytkownika certyfikatu

Obsługiwane scenariusze

Obowiązują następujące zastrzeżenia:

- Administratorzy mogą włączyć metody uwierzytelniania bez hasła dla swojej dzierżawy.

- Administratorzy mogą kierować do wszystkich użytkowników lub wybierać użytkowników/grupy zabezpieczeń w dzierżawie dla każdej metody.

- Użytkownicy mogą rejestrować te metody uwierzytelniania bez hasła i zarządzać nimi w portalu konta.

- Użytkownicy mogą logować się przy użyciu tych metod uwierzytelniania bez hasła:

- Aplikacja Authenticator: działa w scenariuszach, w których jest używane uwierzytelnianie firmy Microsoft Entra, w tym we wszystkich przeglądarkach, podczas instalacji systemu Windows 10 i ze zintegrowanymi aplikacjami mobilnymi w dowolnym systemie operacyjnym.

- Klucze zabezpieczeń: praca na ekranie blokady dla systemu Windows 10 i sieci Web w obsługiwanych przeglądarkach, takich jak Microsoft Edge (starsza wersja i nowa przeglądarka Edge).

- Użytkownicy mogą używać poświadczeń bez hasła do uzyskiwania dostępu do zasobów w dzierżawach, w których są gośćmi, ale nadal mogą być zobowiązani do wykonania uwierzytelniania wieloskładnikowego w tej dzierżawie zasobów. Aby uzyskać więcej informacji, zobacz Możliwe podwójne uwierzytelnianie wieloskładnikowe.

- Użytkownicy nie mogą rejestrować poświadczeń bez hasła w dzierżawie, w której są gośćmi, tak samo jak nie mają hasła zarządzanego w tej dzierżawie.

Nieobsługiwane scenariusze

Zalecamy nie więcej niż 20 zestawów kluczy dla każdej metody bez hasła dla dowolnego konta użytkownika. W miarę dodawania większej liczby kluczy rozmiar obiektu użytkownika zwiększa się i można zauważyć pogorszenie niektórych operacji. W takim przypadku należy usunąć niepotrzebne klucze. Aby uzyskać więcej informacji i poleceń cmdlet programu PowerShell do wykonywania zapytań i usuwania kluczy, zobacz Używanie modułu programu PowerShell WHfBTools do czyszczenia oddzielonych kluczy Windows Hello dla firm. Użyj /UserPrincipalName opcjonalny parametr, aby wykonać zapytanie tylko o klucze dla określonego użytkownika. Wymagane uprawnienia są uruchamiane jako administrator lub określony użytkownik.

Jeśli używasz programu PowerShell do tworzenia pliku CSV ze wszystkimi istniejącymi kluczami, dokładnie zidentyfikuj klucze, które należy zachować, i usuń te wiersze z woluminu CSV. Następnie użyj zmodyfikowanego pliku CSV z programem PowerShell, aby usunąć pozostałe klucze, aby ograniczyć liczbę kluczy konta.

Usunięcie dowolnego klucza zgłoszonego jako "Oddzielone"="True" w pliku CSV jest bezpieczne. Klucz oddzielony to jeden dla urządzenia, które nie jest już zarejestrowane w usłudze Microsoft Entra ID. Jeśli usunięcie wszystkich osieroconych nadal nie spowoduje przekroczenia limitu konta użytkownika, należy przyjrzeć się kolumnom DeviceId i CreationTime , aby zidentyfikować klucze przeznaczone do usunięcia. Należy zachować ostrożność, aby usunąć dowolny wiersz w pliku CSV dla kluczy, które chcesz zachować. Klucze dla dowolnego identyfikatora Urządzenia odpowiadającego urządzeniom, których aktywnie używa użytkownik, należy usunąć z woluminu CSV przed wykonaniem kroku usuwania.

Wybieranie metody bez hasła

Wybór tych trzech opcji bez hasła zależy od wymagań firmy dotyczących zabezpieczeń, platformy i aplikacji.

Poniżej przedstawiono kilka czynników, które należy wziąć pod uwagę podczas wybierania technologii bez hasła firmy Microsoft:

| Windows Hello for Business | Logowanie bez hasła przy użyciu aplikacji Authenticator | Klucze zabezpieczeń FIDO2 | |

|---|---|---|---|

| Wymagania wstępne | Windows 10, wersja 1809 lub nowsza Microsoft Entra ID |

Aplikacja Authenticator Telefon (urządzenia z systemem iOS i Android) |

Windows 10, wersja 1903 lub nowsza Microsoft Entra ID |

| Tryb | Platforma | Oprogramowanie | Sprzęt |

| Systemy i urządzenia | Komputer z wbudowanym modułem TPM (Trusted Platform Module) Rozpoznawanie numerów PIN i biometrycznych |

Numer PIN i rozpoznawanie biometryczne na telefonie | Urządzenia zabezpieczające FIDO2, które są zgodne z firmą Microsoft |

| Środowisko użytkownika | Zaloguj się przy użyciu numeru PIN lub funkcji rozpoznawania biometrycznego (twarzy, tęczówki lub odcisku palca) na urządzeniach z systemem Windows. Uwierzytelnianie funkcji Windows Hello jest powiązane z urządzeniem; użytkownik potrzebuje zarówno urządzenia, jak i składnika logowania, takiego jak numer PIN lub współczynnik biometryczny, aby uzyskać dostęp do zasobów firmy. |

Zaloguj się przy użyciu telefonu komórkowego ze skanowaniem odcisków palców, rozpoznawaniem twarzy lub tęczówki albo numerem PIN. Użytkownicy logują się do konta służbowego lub osobistego z komputera lub telefonu komórkowego. |

Logowanie przy użyciu urządzenia zabezpieczającego FIDO2 (biometryczne, pin i NFC) Użytkownik może uzyskiwać dostęp do urządzenia w oparciu o mechanizmy kontroli organizacji i uwierzytelniać się na podstawie numeru PIN, biometrii przy użyciu urządzeń, takich jak klucze zabezpieczeń USB i karty inteligentne z obsługą NFC, klucze lub urządzenia do noszenia. |

| Włączone scenariusze | Środowisko bez hasła na urządzeniu z systemem Windows. Dotyczy dedykowanego komputera roboczego z możliwością logowania jednokrotnego do urządzeń i aplikacji. |

Rozwiązanie bez hasła w dowolnym miejscu przy użyciu telefonu komórkowego. Dotyczy uzyskiwania dostępu do aplikacji służbowych lub osobistych w Internecie z dowolnego urządzenia. |

Bez hasła dla pracowników korzystających z biometrii, numeru PIN i nfc. Dotyczy udostępnionych komputerów i miejsca, w których telefon komórkowy nie jest opcją realną (np. dla personelu pomocy technicznej, kiosku publicznego lub zespołu szpitalnego) |

Skorzystaj z poniższej tabeli, aby wybrać metodę, która spełnia Twoje wymagania i użytkowników.

| Osoba | Scenariusz | Środowisko | Technologia bez hasła |

|---|---|---|---|

| Administrator | Bezpieczny dostęp do urządzenia na potrzeby zadań zarządzania | Przypisane urządzenie z systemem Windows 10 | Windows Hello dla firm i/lub klucz zabezpieczeń FIDO2 |

| Administrator | Zadania zarządzania na urządzeniach z systemem innych niż Windows | Urządzenie przenośne lub inne niż Windows | Logowanie bez hasła przy użyciu aplikacji Authenticator |

| Proces roboczy informacyjny | Praca nad produktywnością | Przypisane urządzenie z systemem Windows 10 | Windows Hello dla firm i/lub klucz zabezpieczeń FIDO2 |

| Proces roboczy informacyjny | Praca nad produktywnością | Urządzenie przenośne lub inne niż Windows | Logowanie bez hasła przy użyciu aplikacji Authenticator |

| Proces roboczy linii frontu | Kioski w fabryce, fabryce, sprzedaży detalicznej lub wpisie danych | Udostępnione urządzenia z systemem Windows 10 | Klucze zabezpieczeń FIDO2 |

Następne kroki

Aby rozpocząć pracę z bez hasłami w usłudze Microsoft Entra ID, wykonaj jedną z następujących instrukcji:

- Włączanie logowania bez hasła klucza zabezpieczeń FIDO2

- Włączanie logowania bez hasła opartego na telefonie przy użyciu aplikacji Authenticator