Zabezpieczanie zasobów w chmurze przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft i usług AD FS

Jeśli Twoja organizacja jest sfederowana z identyfikatorem Firmy Microsoft Entra, użyj uwierzytelniania wieloskładnikowego firmy Microsoft lub usług Active Directory Federation Services (AD FS), aby zabezpieczyć zasoby, do których uzyskuje się dostęp za pomocą identyfikatora Entra firmy Microsoft. Użyj poniższych procedur, aby zabezpieczyć zasoby firmy Microsoft Entra przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft lub usług Active Directory Federation Services.

Uwaga

Ustaw ustawienie domeny federatedIdpMfaBehavior na enforceMfaByFederatedIdp (zalecane) lub SupportsMFA na $Truewartość . Ustawienie federatedIdpMfaBehavior zastępuje usługę SupportsMFA po ustawieniu obu tych ustawień.

Zabezpieczanie zasobów firmy Microsoft Entra przy użyciu usług AD FS

Aby zabezpieczyć zasób w chmurze, skonfiguruj regułę oświadczeń, tak aby usługi Active Directory Federation Services emitowały oświadczenie multipleauthn, gdy użytkownik pomyślnie przeprowadzi weryfikację dwuetapową. To oświadczenie jest przekazywane do identyfikatora Entra firmy Microsoft. Wykonaj tę procedurę w celu przejścia przez poszczególne kroki:

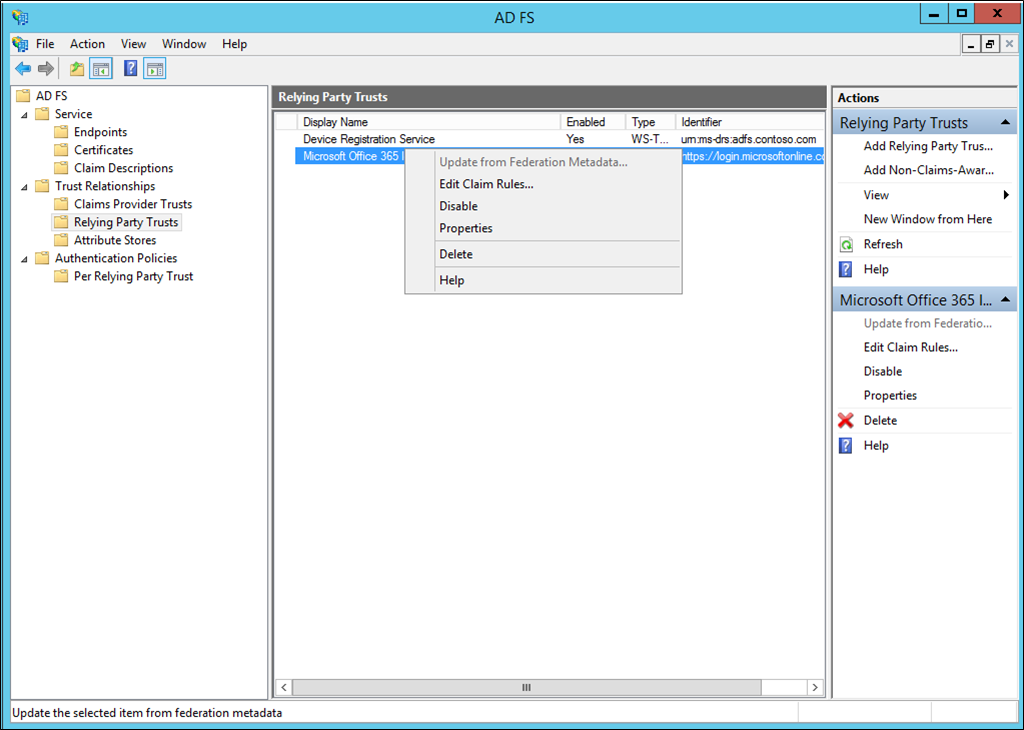

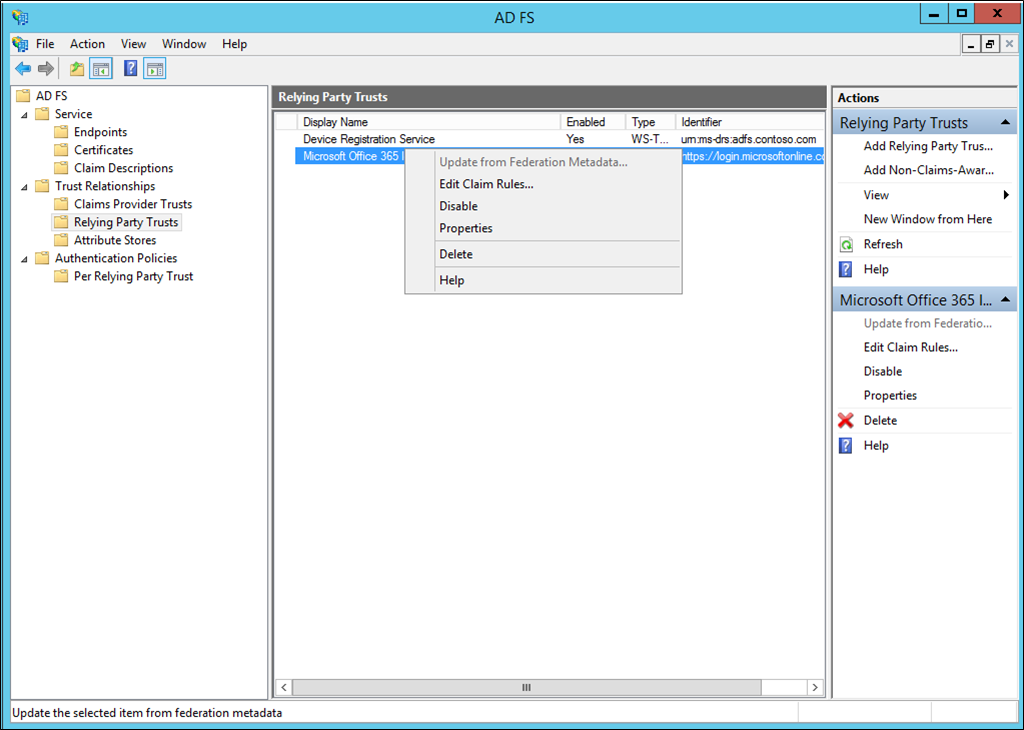

Otwórz AD FS Management.

Po lewej stronie wybierz pozycję Relacje zaufania jednostek zależnych.

Kliknij prawym przyciskiem myszy pozycję Platforma tożsamości usługi Microsoft Office 365 i wybierz pozycję Edytuj reguły oświadczeń.

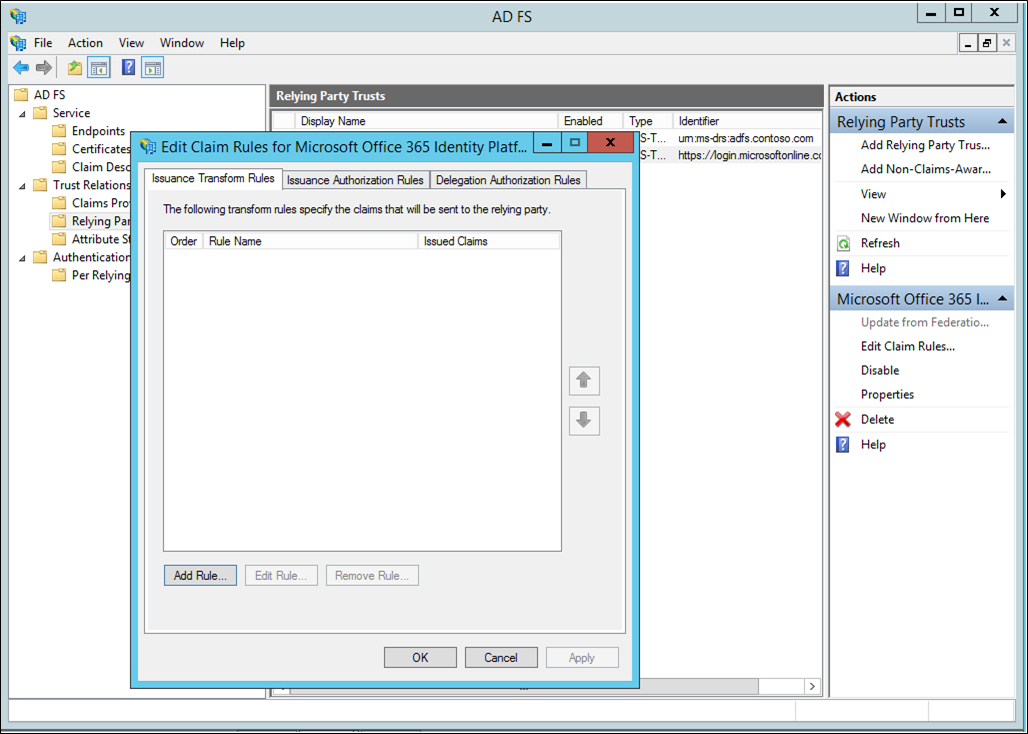

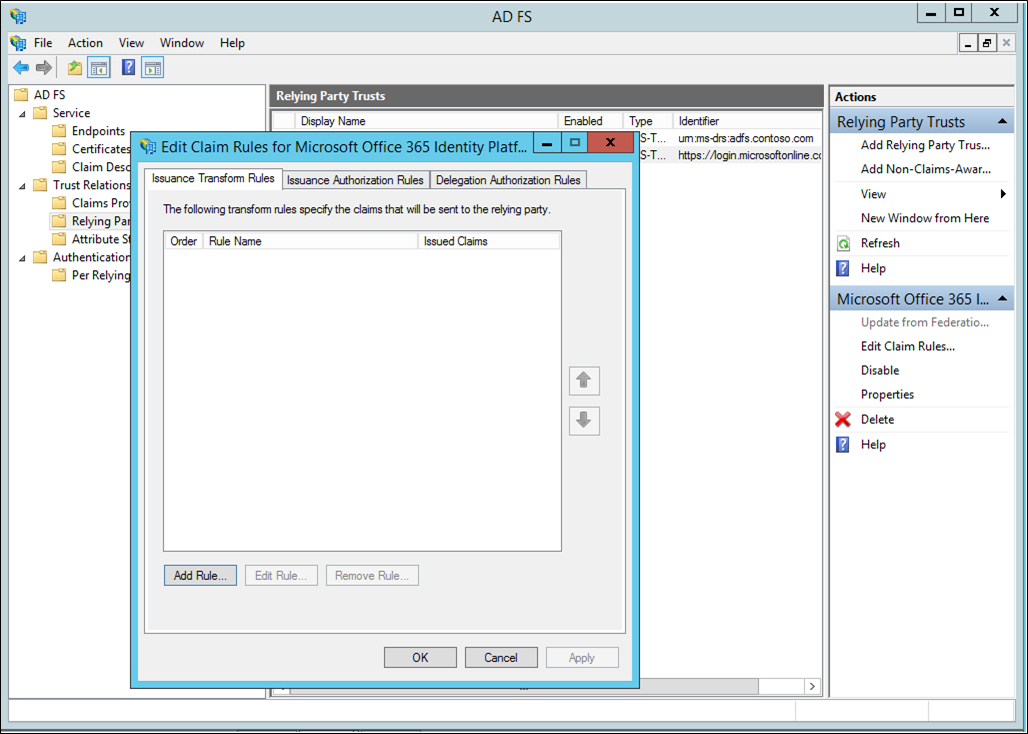

Na karcie Reguły przekształcania wystawiania kliknij pozycję Dodaj regułę.

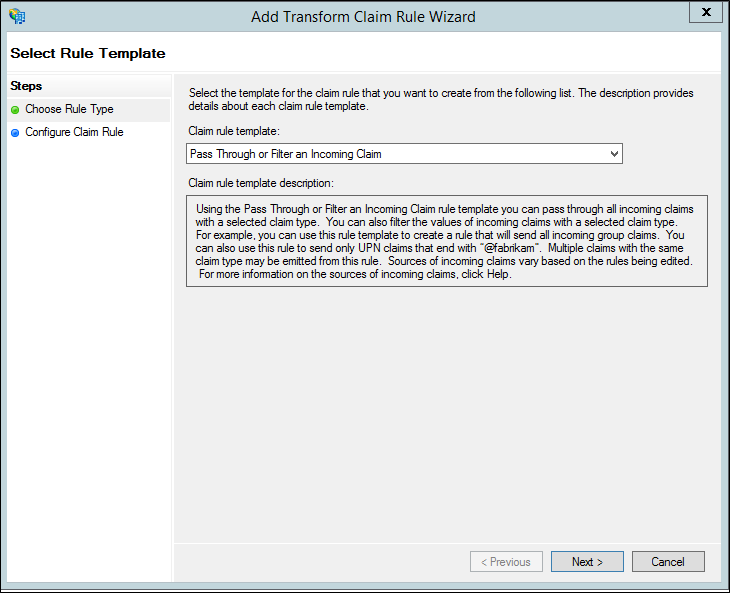

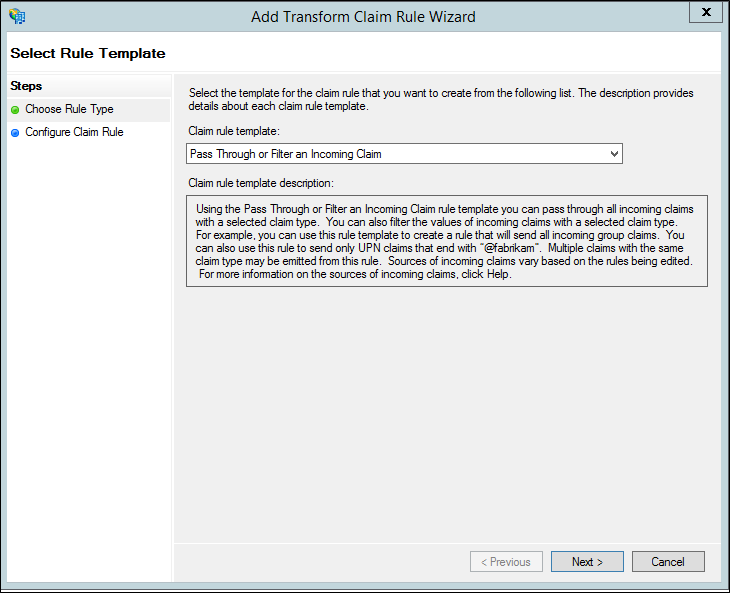

W Kreatorze dodawania reguły przekształcania oświadczeń wybierz z listy rozwijanej pozycję Przekazywanie lub filtrowanie oświadczenia przychodzącego, a następnie kliknij przycisk Dalej.

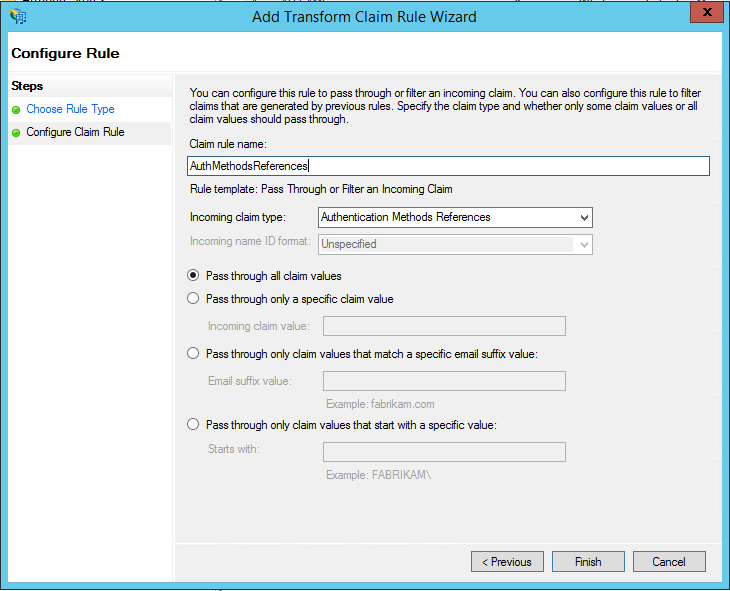

Nadaj regule nazwę.

Wybierz wartość Odwołania metod uwierzytelniania jako typ oświadczenia przychodzącego.

Wybierz opcję Przekaż wszystkie wartości oświadczenia.

Kliknij przycisk Zakończ. Zamknij konsolę zarządzania usługami AD FS.

Zaufane adresy IP dla użytkowników federacyjnych

Zaufane adresy IP umożliwiają administratorom obejście weryfikacji dwuetapowej dla określonych adresów IP lub dla użytkowników federacyjnych, którzy mają żądania pochodzące z własnego intranetu. W poniższych sekcjach opisano sposób konfigurowania obejścia przy użyciu zaufanych adresów IP. Osiąga się to przez skonfigurowanie usług AD FS pod kątem używania szablonu przekazywania lub szablonu filtrowania oświadczeń przychodzących za pomocą typu oświadczeń wewnętrznej sieci firmowej.

W tym przykładzie użyto platformy Microsoft 365 dla relacji zaufania jednostki uzależnionej.

Konfigurowanie reguł oświadczeń usług AD FS

W pierwszej kolejności należy skonfigurować oświadczenia usług AD FS. Utwórz dwie reguły oświadczeń — jedną dla typu oświadczenia wewnętrznej sieci firmowej, a drugą na potrzeby umożliwienia stałego zalogowania użytkowników.

Otwórz AD FS Management.

Po lewej stronie wybierz pozycję Relacje zaufania jednostek zależnych.

Kliknij prawym przyciskiem myszy pozycję Platforma tożsamości usługi Microsoft Office 365 i wybierz pozycję Edytuj reguły oświadczeń...

Na karcie Reguły przekształcania wystawiania kliknij pozycję Dodaj regułę.

W Kreatorze dodawania reguły przekształcania oświadczeń wybierz z listy rozwijanej pozycję Przekazywanie lub filtrowanie oświadczenia przychodzącego, a następnie kliknij przycisk Dalej.

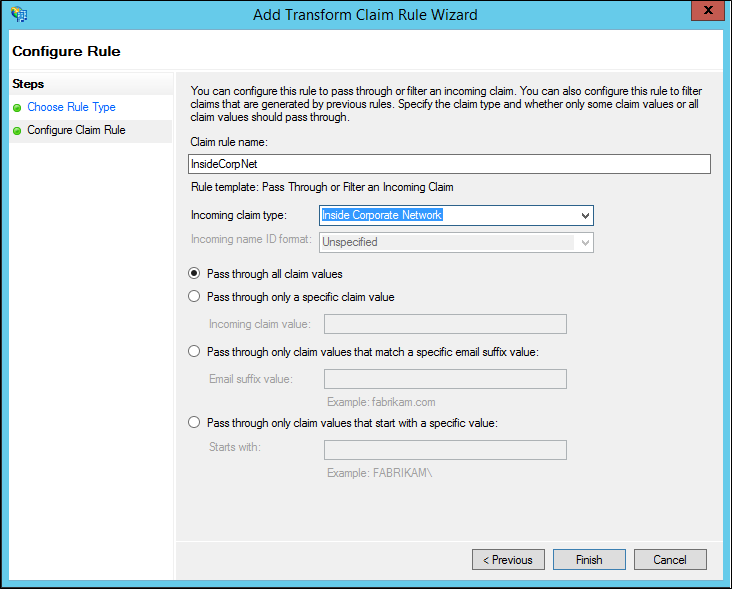

W polu Nazwa reguły oświadczenia wpisz nazwę reguły, np. WewnSiećFirm.

Dla pola Typ oświadczenia przychodzącego wybierz z listy rozwijanej pozycję Wewnątrz sieci firmowej.

Kliknij przycisk Zakończ.

Na karcie Reguły przekształcania wystawiania kliknij pozycję Dodaj regułę.

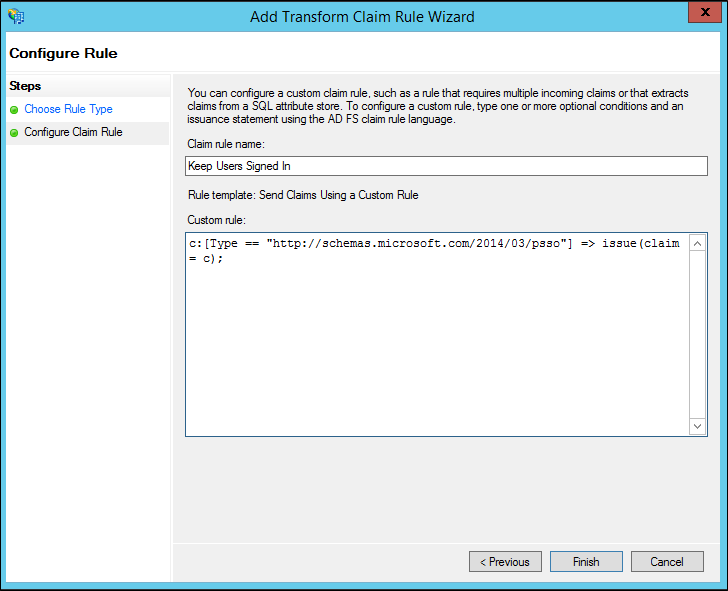

W Kreatorze dodawania reguły przekształcania oświadczeń wybierz z listy rozwijanej pozycję Wysyłanie oświadczeń przy użyciu reguły niestandardowej, a następnie kliknij przycisk Dalej.

W polu Nazwa reguły oświadczenia wprowadź tekst Nie wylogowuj użytkowników.

W polu Reguła niestandardowa wprowadź kod:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Kliknij przycisk Zakończ.

Kliknij Zastosuj.

Kliknij przycisk OK.

Zamknij przystawkę zarządzania usługami AD FS.

Konfigurowanie zaufanych adresów IP uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu użytkowników federacyjnych

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Po skonfigurowaniu oświadczeń można przystąpić do konfigurowania zaufanych adresów IP.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

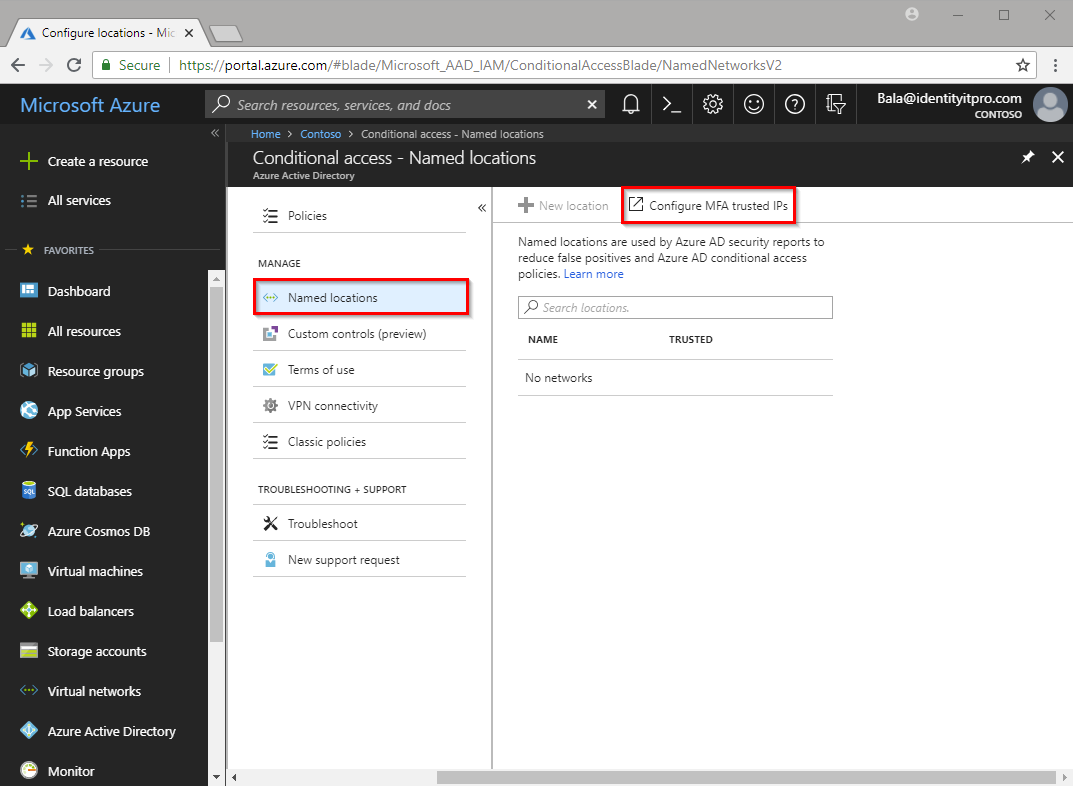

Przejdź do lokalizacji nazwanych dostępu>warunkowego.

W bloku Dostęp warunkowy — nazwane lokalizacje wybierz pozycję Konfiguruj zaufane adresy IP usługi MFA

Na stronie Usługa Ustawienia w obszarze zaufanych adresów IP wybierz pozycję Pomiń uwierzytelnianie wieloskładnikowe dla żądań od użytkowników federacyjnych w intranecie.

Kliknij pozycję Zapisz.

I już! W tym momencie federacyjni użytkownicy platformy Microsoft 365 powinni używać usługi MFA tylko wtedy, gdy oświadczenie pochodzi spoza firmowego intranetu.