Użyj raportu logowania, aby przejrzeć zdarzenia uwierzytelniania wieloskładnikowego firmy Microsoft

Aby przejrzeć i zrozumieć zdarzenia uwierzytelniania wieloskładnikowego firmy Microsoft, możesz użyć raportu logowania firmy Microsoft Entra. Ten raport przedstawia szczegóły uwierzytelniania zdarzeń, gdy użytkownik jest monitowany o uwierzytelnianie wieloskładnikowe i czy są używane jakiekolwiek zasady dostępu warunkowego. Aby uzyskać szczegółowe informacje na temat raportu logowania, zobacz omówienie raportów aktywności logowania w usłudze Microsoft Entra ID.

Wyświetlanie raportu logowania w usłudze Microsoft Entra

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Raport logowania zawiera informacje o użyciu zarządzanych aplikacji i działań logowania użytkowników, w tym informacje o użyciu uwierzytelniania wieloskładnikowego. Dane usługi MFA dają wgląd w sposób działania usługi MFA w Twojej organizacji. Odpowiada na pytania, takie jak:

- Czy logowanie zostało zakwestionowane przez usługę MFA?

- Jak użytkownik ukończył uwierzytelnianie MFA?

- Które metody uwierzytelniania były używane podczas logowania?

- Dlaczego użytkownik nie mógł ukończyć uwierzytelniania MFA?

- Ilu użytkowników zostało zakwestionowanych przez usługę MFA?

- Ilu użytkowników nie mogło odpowiedzieć na wezwania usługi MFA?

- Jakie są typowe problemy z usługą MFA, na które natykają się użytkownicy końcowi?

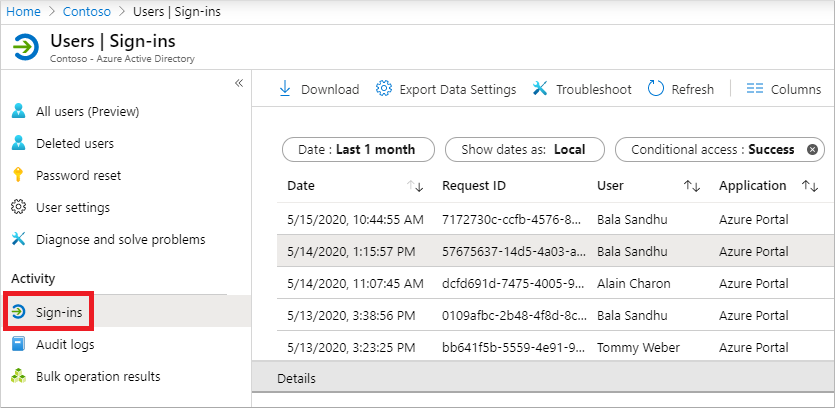

Aby wyświetlić raport aktywności logowania w centrum administracyjnym firmy Microsoft Entra, wykonaj następujące kroki. Możesz również wykonywać zapytania dotyczące danych przy użyciu interfejsu API raportowania.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

Przejdź do pozycji Tożsamość>, a następnie wybierz pozycję Użytkownicy>Wszyscy użytkownicy z menu po lewej stronie.

Z menu po lewej stronie wybierz pozycję Dzienniki logowania.

Zostanie wyświetlona lista zdarzeń logowania, w tym stan. Możesz wybrać zdarzenie, aby wyświetlić więcej szczegółów.

Karta Dostęp warunkowy w szczegółach zdarzenia pokazuje, które zasady wyzwoliły monit uwierzytelniania wieloskładnikowego.

Jeśli jest dostępna, zostanie wyświetlone uwierzytelnianie, takie jak wiadomość SMS, powiadomienie aplikacji Microsoft Authenticator lub rozmowa telefoniczna.

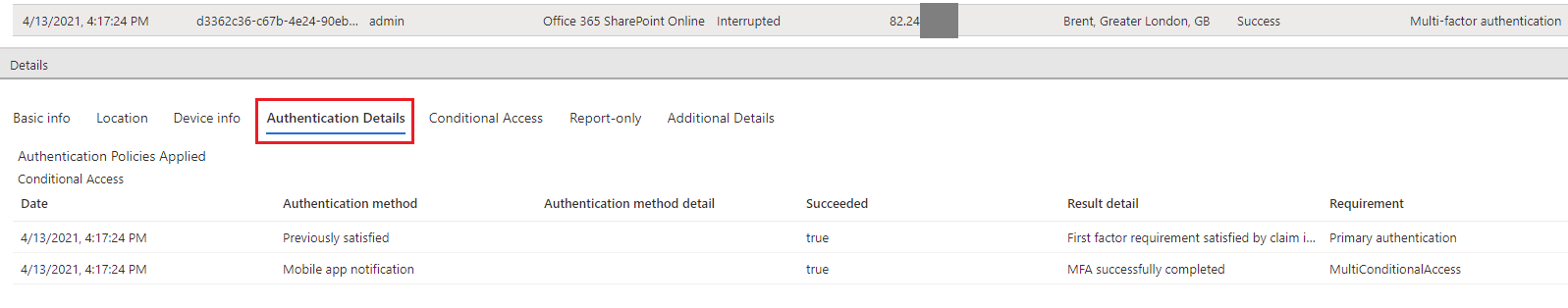

Karta Szczegóły uwierzytelniania zawiera następujące informacje dla każdej próby uwierzytelnienia:

- Lista zastosowanych zasad uwierzytelniania (takich jak dostęp warunkowy, uwierzytelnianie wieloskładnikowe dla użytkownika, ustawienia domyślne zabezpieczeń)

- Sekwencja metod uwierzytelniania używanych do logowania

- Czy próba uwierzytelnienia zakończyła się pomyślnie

- Szczegółowe informacje o tym, dlaczego próba uwierzytelnienia zakończyła się powodzeniem lub niepowodzeniem

Te informacje umożliwiają administratorom rozwiązywanie problemów z każdym krokiem logowania użytkownika i śledzenie:

- Liczba logów chronionych przez uwierzytelnianie wieloskładnikowe

- Użycie i współczynniki powodzenia dla każdej metody uwierzytelniania

- Użycie metod uwierzytelniania bez hasła (takich jak logowanie bez hasła Telefon, FIDO2 i Windows Hello dla firm)

- Jak często wymagania dotyczące uwierzytelniania są spełnione przez oświadczenia tokenu (gdy użytkownicy nie są interaktywnie monitowani o wprowadzenie hasła, wprowadź protokół OTP programu SMS itd.)

Podczas wyświetlania raportu logowania wybierz kartę Szczegóły uwierzytelniania:

Uwaga

Kod weryfikacyjny OATH jest rejestrowany jako metoda uwierzytelniania zarówno dla sprzętu OATH, jak i tokenów oprogramowania (takich jak aplikacja Microsoft Authenticator).

Ważne

Karta Szczegóły uwierzytelniania może początkowo wyświetlać niekompletne lub niedokładne dane, dopóki informacje dziennika nie zostaną w pełni zagregowane. Znane przykłady obejmują:

- Oświadczenie w komunikacie tokenu jest niepoprawnie wyświetlane po początkowym zarejestrowaniu zdarzeń logowania.

- Wiersz uwierzytelniania podstawowego nie jest początkowo rejestrowany.

Następujące szczegóły są wyświetlane w oknie Szczegóły uwierzytelniania dla zdarzenia logowania, które pokazuje, czy żądanie uwierzytelniania wieloskładnikowego zostało spełnione lub odrzucone:

Jeśli uwierzytelnianie MFA powiodło się, ta kolumna zawiera więcej informacji na temat sposobu przeprowadzenia uwierzytelnienia MFA.

- ukończone w chmurze

- wygasłe z powodu zasad skonfigurowanych w dzierżawie

- wyświetlono monit o rejestrację

- zrealizowane przez oświadczenie w tokenie

- zrealizowane przez oświadczenie dostarczone przez dostawcę zewnętrznego

- zrealizowane przez silne uwierzytelnianie

- pominięte, ponieważ zrealizowany przepływ był przepływem logowania brokera systemu Windows

- pominięte z powodu hasła aplikacji

- pominięte z powodu lokalizacji

- pominięte z powodu zarejestrowanego urządzenia

- pominięte z powodu zapamiętanego urządzenia

- pomyślnie ukończono

Jeśli uwierzytelnianie MFA nie powiodło się, ta kolumna zawiera przyczynę niepowodzenia.

- uwierzytelnianie w toku

- próba zduplikowanego uwierzytelnienia

- zbyt wiele razy wprowadzono niepoprawny kod

- nieprawidłowe uwierzytelnienie

- nieprawidłowy kod weryfikacyjny aplikacji mobilnej

- błąd konfiguracji

- połączenie telefoniczne przekierowane do poczty głosowej

- numer telefonu ma nieprawidłowy format

- błąd usługi

- nie można nawiązać połączenia z telefonem użytkownika

- nie można wysłać powiadomienia aplikacji mobilnej do urządzenia

- nie można wysłać powiadomienia aplikacji mobilnej

- uwierzytelnienie odrzucone przez użytkownika

- użytkownik nie odpowiedział na powiadomienie aplikacji mobilnej

- użytkownik nie ma żadnych zarejestrowanych metod weryfikacji

- użytkownik wprowadził nieprawidłowy kod

- użytkownik wprowadził nieprawidłowy numer PIN

- użytkownik rozłączył połączenie telefoniczne bez pomyślnego uwierzytelnienia

- użytkownik jest zablokowany

- użytkownik nigdy nie wprowadził kodu weryfikacyjnego

- nie znaleziono użytkownika

- kod weryfikacyjny został już raz użyty

Raportowanie programu PowerShell dla użytkowników zarejestrowanych w usłudze MFA

Najpierw upewnij się, że masz zainstalowany zestaw MICROSOFT Graph PowerShell SDK .

Zidentyfikuj użytkowników zarejestrowanych w usłudze MFA przy użyciu programu PowerShell, który jest następujący. Ten zestaw poleceń wyklucza wyłączonych użytkowników, ponieważ te konta nie mogą uwierzytelniać się w usłudze Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Zidentyfikuj użytkowników, którzy nie są zarejestrowani w usłudze MFA, uruchamiając następujące polecenia programu PowerShell. Ten zestaw poleceń wyklucza wyłączonych użytkowników, ponieważ te konta nie mogą uwierzytelniać się w usłudze Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identyfikowanie zarejestrowanych użytkowników i metod wyjściowych:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Dodatkowe raporty uwierzytelniania wieloskładnikowego

Następujące dodatkowe informacje i raporty są dostępne dla zdarzeń uwierzytelniania wieloskładnikowego, w tym dla serwera MFA:

| Raport | Lokalizacja | opis |

|---|---|---|

| Zablokowana historia użytkownika | Microsoft Entra ID > Security > MFA > Block/unblock users | Przedstawia historię żądań blokowania lub odblokowywania użytkowników. |

| Użycie składników lokalnych | Raport aktywności uwierzytelniania wieloskładnikowego > zabezpieczeń > usługi Microsoft Entra ID > | Zawiera informacje na temat ogólnego użycia serwera MFA. Rozszerzenia serwera NPS i dzienniki usług AD FS dla działania uwierzytelniania wieloskładnikowego w chmurze są teraz uwzględniane w dziennikach logowania i nie są już publikowane w tym raporcie. |

| Pominięto historię użytkownika | Jednorazowe obejście usługi MFA > zabezpieczeń > usługi Microsoft Entra ID > | Zawiera historię żądań serwera MFA w celu obejścia uwierzytelniania wieloskładnikowego dla użytkownika. |

| Stan serwera | Stan serwera MFA > zabezpieczeń > usługi Microsoft Entra ID > | Wyświetla stan serwerów MFA skojarzonych z twoim kontem. |

Zdarzenia logowania uwierzytelniania wieloskładnikowego w chmurze z lokalnej karty usług AD FS lub rozszerzenia serwera NPS nie będą miały wszystkich pól w dziennikach logowania wypełnionych z powodu ograniczonych danych zwracanych przez składnik lokalny. Te zdarzenia można zidentyfikować za pomocą identyfikatora resourceID adfs lub radius we właściwościach zdarzenia. To na przykład:

- resultSignature

- Appid

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Organizacje, które uruchamiają najnowszą wersję rozszerzenia serwera NPS lub używają usługi Microsoft Entra Połączenie Health, będą miały adres IP lokalizacji w zdarzeniach.

Następne kroki

Ten artykuł zawiera omówienie raportu aktywności logowania. Aby uzyskać bardziej szczegółowe informacje o tym, co zawiera ten raport, zobacz Raporty aktywności logowania w usłudze Microsoft Entra ID.